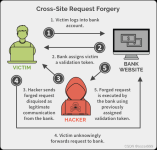

跨站点请求伪造 (CSRF/XSRF),是一个 Web 安全漏洞,可诱使 Web 浏览器执行不需要的操作。因此,攻击者滥用 Web 应用程序对受害者浏览器的信任。它允许攻击者部分绕过同源策略,该策略旨在防止不同的网站相互干扰...

”跨站点请求伪造“ 的搜索结果

mod_csrf 是 Apache Web 服务器的模块。 它可以防止对易受攻击的 HTML 表单进行跨站点请求伪造攻击。

CSRF跨站点请求伪造(Cross—Site Request Forgery)。 攻击者盗用了你的身份,以你的名义发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻击者所期望的一个操作,比如以你的名义发送邮件、发消息,...

跨站点请求伪造(CSRF)是一种常见的Web安全漏洞,攻击者利用该漏洞可以以被攻击用户的身份执行未经授权的操作。下面是CSRF攻击的原理:1. 用户登录网站:用户在一个网站上登录,并获取了有效的会话凭证(如Cookie)...

CSRF(Cross-site request forgery),中文名跨站点请求伪造。当恶意网站包含一个链接、一个表单按钮或一些javascript,使用登录用户在浏览器中的凭据,打算恶意访问您的网站并执行某些操作时,就会发生这种攻击。还...

CSRF(跨站请求伪造)是一种客户端攻击,又称为“一键式攻击”。该漏洞利用了Web应用程序与受害用户之间的信任关系,通过滥用同源策略,使受害者在不知情的情况下代表攻击者执行操作。与XSS攻击不同,XSS利用用户对...

CSRF是Cross Site Request Forgery的缩写,乍一看和XSS差不多的样子,但是其原理正好相反,XSS是利用合法用户获取其信息,而CSRF是伪造成合法用户发起请求。 在XSS危害——session 劫持中我们提到了session原理,...

随机化Token(CSRF Token):Token是用于验证网站请求者身份的一种机制,可以防止CSRF攻击。该Token会在每次访问页面时刷新,以确保每次请求都需要新的Token。例如,在web应用程序中,可以通过hidden field的方式将...

跨站请求伪造(Cross-Site Request Forgery,CSRF),也被称为“One-Click Attack”或“Session Riding”,是一种常见的网络安全攻击方式。它利用了网站对用户已经认证的身份的信任,通过伪造请求来执行未经授权的...

blog.csdnimg.cn/3e1c80dc452343c9b3e29c5030fa90b1.png)博主:网络安全领域狂热爱好者(承诺在CSDN永久无偿分享文章)。!blog.csdnimg.cn/3e1c80dc452343c9b3e29c5030fa90b1.png)殊荣:CSDN网络安全领域优质创作者...

跨站请求伪造 CSRF 漏洞原理以及修复方法

XSSCross site scripting,全称“跨站脚本”特点是不对服务器造成任何伤害,而是通过一些正常的站内交互途径,例如发布评论时,提交含有js的内容文本,而服务器没有过滤掉或者转义掉这些脚本,作为内容发布到页面上...

gorilla / csrf gorilla / csrf是一个HTTP中间件库,它提供跨站点请求伪造(CSRF)保护。 它包括:csrf.Protect中间件/处理程序在连接到路由器大猩猩/ csrf的路由上提供CSRF保护。gorilla / csrf是一个HTTP中间件库...

一、前言跨站点请求伪造(Cross-SiteRequest Forgeries, CSRF),是指攻击者通过设置好的陷阱,强制对已完成认证的用户进行非预期的个人信息或设定信息等某些状态更新,属于被动攻击;有如下危害:1、利用已通过认证的...

自古成功在尝试。不尝试永远都不会成功。勇敢的尝试是成功的一半。外链图片转存中…(img-IcAwoKE4-1713604980371)]资料过多,篇幅有限,需要文中全部资料可以点击这里免费获取前端面试资料PDF完整版!...

CSRF(Cross-site request forgery)跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(),但它与XSS非常不同,XSS利用站点...

本文介绍PortSwigger靶场 跨站点请求伪造 (CSRF),包括CSRF介绍及利用手法。如有疑问欢迎私聊。

WEB安全之-CSRF(跨站请求伪造)WEB安全中经常谈到的两个东西:XSS和CSRF。这两个概念在前端面试中也经常被问到,只要涉及到WEB安全的东西就必须提到他们哥俩,从我以往的面试经历中我多次死在这两个东西上,知道这...

跨站请求攻击,简单地说,是攻击者通过一些技术手段欺骗用户的浏览器去访问一个自己曾经认证过的网站并执行一些操作(如发邮件、发消息、甚至财产操作:转账、购买商品等)。由于浏览器曾经认证过,所以被访问的网站...

在web应用中,很多接口通过GET进行数据的请求和存储,如果未对来源进行校验,并且没有token保护,攻击者可以直接通过发送含有payload的链接进行诱导点击;最后,普通的参数如果也被加密或哈希,将会给数据分析工作...

# 1. 介绍Flask框架及其安全性 Flask是一个基于Python的轻量级Web应用框架,由Armin Ronacher开发。其简洁的核心使得开发者可以快速构建Web应用。在Flask框架中,安全性一直是开发者关注的重点之一。...

跨站请求伪造 (CSRF) 是一种网络攻击手段,它利用用户在其他站点对目标网站的身份验证信息,迫使受害者执行非自主操作, 如:发送邮件、转账等恶意行为. 随着 Web 应用的普及和互联网安全威胁日益严重, CSRF 攻击逐渐...

解决方案:增加一个过滤器,当请求头Referer中包含扫描里的http://bogus.referer.hcl.com时,禁止访问/******************************************************************************** @(#)CSRFilter.java 2020...

强大的防御跨站点请求伪造.pdf

标签: CSRF

配套博客:https://blog.csdn.net/qq_41739364/article/details/96846943

一、什么是 CSRF跨站请求伪造(Cross-Site Request Forgery),通常缩写为 CSRF 或者 XSRF,是一种使已登录用户在不知情的情况下执行某种动作的攻击。二、CSRF请求过程CSRF在违反同源策略的情况下,攻击主要用来执行...

跨站点请求伪造的处理方法

标签: 跨站点请求伪造

推荐文章

- centos7初始化mysql 5.7.9(源码安装)-程序员宅基地

- undefined reference to `cvHaarDetectObjects'()(人脸检测)_cvhaardetectobjects未定义-程序员宅基地

- 如何将参数传递给批处理文件?_批处理 传递参数-程序员宅基地

- C++的一些小总结 类 静态成员变量/函数 this指针_c++ class 静态指针函数-程序员宅基地

- springboot小区物业管理系统7ffeo[独有源码]如何选择高质量的计算机毕业设计_小区物业管理系统er图-程序员宅基地

- mac-gradle的安装和配置,掌握这些知识点再也不怕面试通不过_mac gradle配置-程序员宅基地

- 2032:【例4.18】分解质因数(信奥一本通)-程序员宅基地

- html怎么设置默认状态,网页中如何设置默认图片?方式介绍-程序员宅基地

- milp的matlab的案例代码_matlab30个案例分析案例5代码-程序员宅基地

- html实现/ 简约好看、美观大方的个人导航页源码/开源个人主页html源码_个人导航html-程序员宅基地