”网络安全开发“ 的搜索结果

这是作者网络安全自学教程系列,主要是关于安全工具和实践操作的在线笔记,特分享出来与博友们学习,希望您们喜欢,一起进步。前面三篇文章详细分享了WannaCry勒索病毒,包括病毒复现、IDA和OD逆向分析蠕虫传播、...

零信任安全模型是应对微服务系统安全挑战的重要解决方案,强调身份验证和服务间隔离。Google的实践展示了零信任安全的...文章强调在云原生时代,零信任安全模型的成本与收益需在开发与运维上权衡,才能真正发挥其价值。

在AI和大模型时代网络安全攻防对抗不断升级的趋势下,网络安全领域创新厂商以技术前瞻视角持续安全科技创新,搭建面向智能时代的新一代主动防御安全体系。

与现行的《网络安全法》和即将要出台的《个人信息保护法》并行成为网络空间治理和数据保护的三驾马车,《网络安全法》负责网络空间安全整体的治理,《数据安全法》负责数据处理活动的安全与开发利用,《个人信息保护...

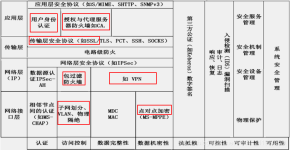

1、典型的网络安全威胁 威 胁 描 述 窃听 网络中传输的敏感信息被窃听。 重传 攻击者事先获得部分或全部信息,以后将此信息发送给接收者。 ...

信息安全技术网络安全等级保护测评过程指南 范围 适用于测评机构、定级对象的主管部门及运营使用单位开展网络安全等级保护测试评价工作 规范等保测评工作过程,规定测评活动及工作任务 引用文件 GB 17859 计算机...

2)安全协议:研究安全协议... 3)Ad Hoc移动网络,传感器网络:研究网络的体系结构,路由协议的设计与仿真,网络安全问题,以及实际应用产品开发。 4)IPv6安全问题:研究IPv6协议中存在的安全问题;研究I

2022第三届全国大学生网络安全精英赛练习题(5)

与其他自然语言处理模型相比,GPT 在训练时没有提供大量的人工标注数据,而是使用了大量的网络上的文本进行预训练,这种方法被称为预训练(pre-training)。这其实并不可怕,危险的是ChatGPT是机器学习的一个例子,...

网络改变我们的生活,它使我们交流沟通更加便捷,信息资源共享更加广泛,娱乐更加丰富,日常生活更加便捷,但是网络安全也存在很大威胁,每年发现的漏洞数量增加,黑客职业化等都给我们的生活带来一系列的困扰。...

2022第三届全国大学生网络安全精英赛练习题(3)

本文为Shiro框架简介,无安全,不shiroshiro安全框架问世的意义在于提供了一种有效的解决方案,帮助开发者和企业更好地保护自己的系统和数据安全。Shiro 可以与各种 Java 框架和应用程序进行集成,如Spring等。此外...

安全开发: 遵循安全编码规范,及时修复已知漏洞,避免使用不安全的接口或组件。加固应用: 采用代码混淆、资源加密、JNI/NDK 等技术,提高破解难度。完整性检测: 对应用签名、哈希值等进行验证,确保应用未被篡改...

以上内容部分来源于网络,为提高大家安全学习的效率,我做了收录和整理。学习之路注定是孤独而寂寞,但是重要的是坚持以及对于安全的热情,引用黑哥的一句话:“整就牛!” 综合学习平台 https://www.vulbox.com/...

安全从业者除了外部人员眼中的神秘,更有同行才了解的行话,下面这些行话你都掌握了吗? 一、攻击篇 1.攻击工具 肉鸡 所谓“肉鸡”是一种很形象的比喻,比喻那些可以被攻击者控制的电脑、手机、服务器或者其他...

网络空间安全导论 看书的时候基本都记每段第一句,让我想起了高中背政治的感觉。 本来以为措施啊机遇啊挑战啊是不会考的,结果还真的考了…更像政治了 零、概述 1. 常见安全问题 1. 网络设备威胁 2. 操作系统威胁 3....

推荐文章

- 如何在安卓手机下玩转OTG,让手机变身成笔记本电脑-程序员宅基地

- CUDA库之NPP(二):NPP实现YUV转BGR_nppyyu-程序员宅基地

- web前端——源码,大学生网页设计制作作业实例代码 (全网最全,建议收藏) HTML+CSS+JS (1)-程序员宅基地

- Spring MVC请求处理流程分析_spring如何处理请求-程序员宅基地

- SQL Server 配置管理器不见了_sql配置管理器不见了-程序员宅基地

- Intel Realsense 如何获取输入图像的分辨率参数?傻办法 asanyarray() shape() get_data()_realsense 获取分辨率-程序员宅基地

- Git基础-删除文件 rm/git rm 命令详解-程序员宅基地

- matlab polyfit 拟合度,Matlab中polyfit和regress-程序员宅基地

- 单片机实现PWM LED灯亮度调节及Proteus仿真_单片机pwm控制led亮度程序-程序员宅基地

- ubuntu 下播放 yuv 格式的文件&预览Raw格式图片_安装ufraw-程序员宅基地