注入漏洞 注入漏洞 1 SQL注入 所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行指定的SQL语句。具体来说,它是利用现有应用程序,将SQL语句注入到...

”注入“ 的搜索结果

windows十种注入方式

标签: 算法

Burp练兵场之SQL注入

1. MySQL中的update函数 如果我们需要修改或更新MysQL中的数据,我们可以使用SQLUPDATE命令来操作。首先更新某一行中的一个列。 UPDATE table SET column=mew_value WHERE column= value 为lastname 是"Wilson”的人...

spring注入方式

标签: spring

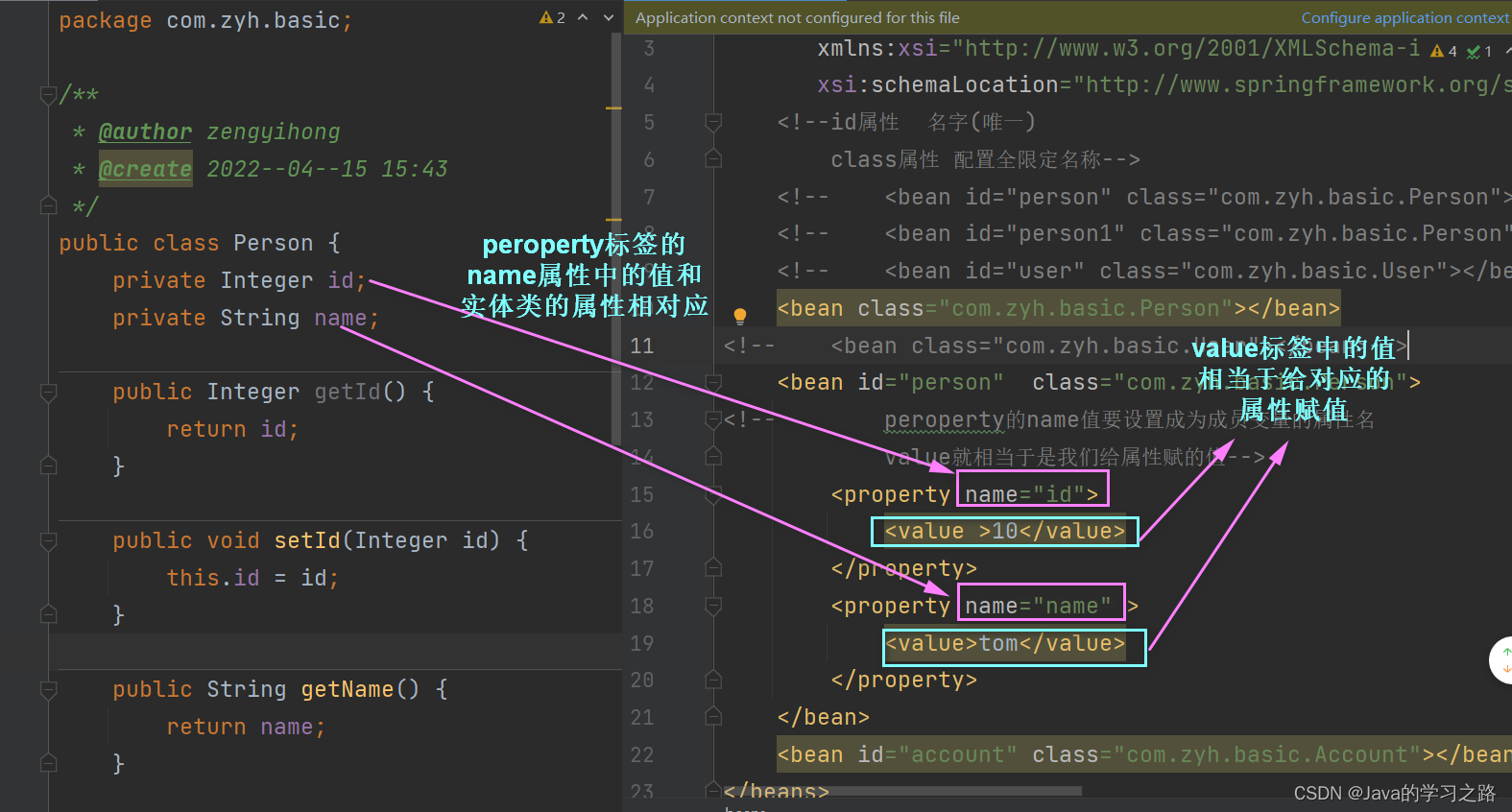

接口注入: 一个类依赖另一个接口都实现,先在配置文件中设定都实现类都类名,动态加载实现类,并通过接口强制转型后为class类所用 Setter注入: Setter注入模式使用比较多,它更加直观,被注入的属性需要有set方法...

Spring自动注入的两种方法的详细介绍和案例。byName自动注入,byType自动注入

一

SQL注入的注入点找法

标签: web安全

1,注入点首先观察搜索框的地址是否是有与数据库交互,例如html这种几乎是不存在注入的所以要先判断是否有交互。 2,交互点一般是搜索栏、留言版、登入/注册页面、以及最利于观察的搜索栏的地址如果类似于...

limit注入基本常见的分两种场景,存在`order by`与否,本文将复现尝试各种limit注入的姿势与讨论不同mysql版本对注入payload的影响。作者能力有限,有更多思路欢迎讨论~

SQL注入就是指Web应用程序对用户输入数据的合理性没有进行判断,前端传入后端的参数是攻击者可控制的,并且根据参数带入数据库查询,攻击者可以通过构造不同的SQL语句来对数据库进行任意查询。下面以PHP语句为例作为...

那我们还是围绕以下几个问题来看看cookie注入: 1.什么是cookie注入? 2.为什么要cookie注入? 3.怎样cookie注入? 1.什么是cookie注入? ♦cookie注入的原理是:就要修改cookie的值, ♦cookie注入其...

盲注入盲注不会展现任何数据库报错内容,它是依据构造真或假的问题对数据库进行“提问”,注入方式主要有两种基于布尔值与基于时间。网站被挂马,传播恶意软件修改数据库一些字段的值,嵌入网马链接,进行挂马攻击。...

一、堆叠注入的原理 1、介绍 在 SQL 中,分号(;)是用来表示一条 sql 语句的结束。试想一下我们在 ; 结束一个 sql 语句后继续构造下一条语句,会不会一起执行?因此这个想法也就造就了堆叠注入。而 union injection...

SQL注入漏洞简介、原理及防护 SQL注入原理 SQL注入 SQL注入危害 SQL注入分类 SQL注入防护

一、注入本质、 二、静态注入和动态注入、 三、静态注入两种方式 ( 修改动态库重打包 | 修改 /data/app/packageName/libs/ 下的动态库 )

一、什么叫SQL注入攻击?sql注入简介 SQL注入是较为普遍的互联网攻击方法,它并不是通过电脑操作系统的BUG来完成攻击,而是对于程序编写时的疏漏,利用SQL语句,达到无帐号登录,乃至改动数据库的目的。 SQL注入...

SQL注入攻击通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,它目前是黑客对数据库进行攻击的最常用手段之一。

文章目录三种注入方式的使用1、@Autowired注入(不推荐)2.1、构造器注入(推荐)2.2、构造器注入-lombok升级版(推荐)3、setter注入循环依赖问题如何解决? 三种注入方式的使用 1、@Autowired注入(不推荐) ...

推荐文章

- 联邦学习综述-程序员宅基地

- virtuoso--工艺库答疑_tsmc mac-程序员宅基地

- C++中的exit函数_c++ exit-程序员宅基地

- Java入门基础知识点总结(详细篇)_java基础知识重点总结-程序员宅基地

- 【SpringBoot】82、SpringBoot集成Quartz实现动态管理定时任务_springboot集成quratz 实现动态任务调度-程序员宅基地

- testNG常见测试方法_idea_java_testng 测试-程序员宅基地

- Debian11系统安装-程序员宅基地

- Centos7重置root用户密码_centos7更改root密码-程序员宅基地

- STM32常用协议之IIC协议详解_正点原子stm32 iic-程序员宅基地

- 【视频播放】Jplayer视频播放器的使用_jplayer 播放amr-程序员宅基地