”安全人员“ 的搜索结果

物联网平台应建立完善的安全管理规范和技术保障,包括安全开发生命周期流程、安全部署和持续运营。需从设备、网络和应用层入手,构建威胁模型和逐层技术防护,强调安全管理规范和技术保障的重要性。 UPnP协议存在...

作业人员在施工时如何正确使用安全带?安全带是高处作业工人预防坠落伤亡事故的个人防护用品,被广大建筑工人誉为救命带。安全带是由带子、绳子和金属配件组成,总称安全带。安全带的正确使用方法:在没有防护设施的...

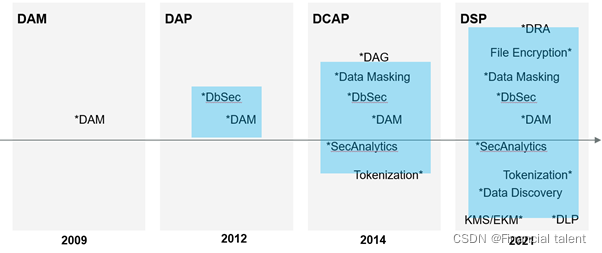

常见网络安全产品汇总,可作初步了解。

为了保障数据安全,促进数据开发利用,保护公民、组织的合法权益,维护国家主权、安全和发展利益,制定本法。 【解读】 本条规定了《数据安全法(草案)》的立法目的。 第二条 在中华人民共和国境内开展数据活动...

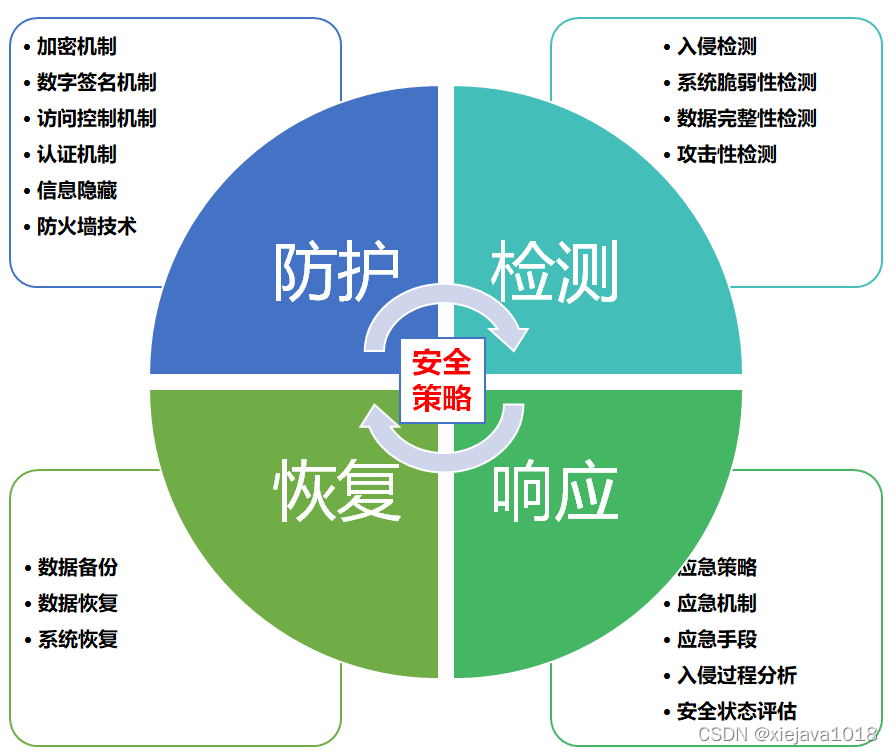

这是一份我暑假实训的时候按要求出的一份安全防护方案的设计,大家不要抄好吗! 一、 背景概述 4 二、 工控系统信息安全需求 5 2.1工业控制系统和传统IT系统差异化分析 5 2.2工业控制系统所面临威胁分析 7 ...

在生产中,安全相当重要,毕竟你的核心数据都在里面,MySQL因为其开源的流行性,大量个人,企业,政府单位采用,但是,很多部署的时候采用都是默认的配置,这就导致了安全的相对欠缺,你需要针对你的安全有所加强。...

本文为Shiro框架简介,无安全,不shiroshiro安全框架问世的意义在于提供了一种有效的解决方案,帮助开发者和企业更好地保护自己的系统和数据安全。Shiro 可以与各种 Java 框架和应用程序进行集成,如Spring等。此外...

安全从业者除了外部人员眼中的神秘,更有同行才了解的行话,下面这些行话你都掌握了吗? 一、攻击篇 1.攻击工具 肉鸡 所谓“肉鸡”是一种很形象的比喻,比喻那些可以被攻击者控制的电脑、手机、服务器或者其他...

本文总结了公司安全防御体系的选择和规划,针对不同安全场景提出了相应的建设方案。对于初期公司,建议注重安全制度建设;对于发展中后期公司,建议通过安全测试、演练和合规需求推动安全建设。强调安全防御工具只是...

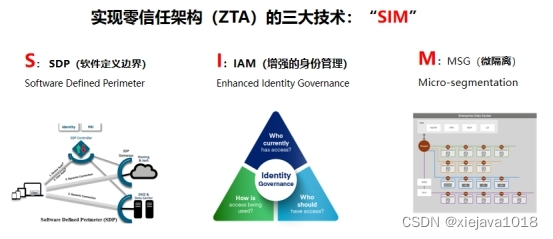

此次疫情加快了混合工作模式的发展和上云速度,这给首席信息安全官(CISO)提出了一个难题:如何保护日益分散化的企业,同时解决资深安全人员的短缺问题。” 这些挑战引发了影响网络安全实践

虽然很多跨国、跨省企业都采用远程办公,但都是偏重业务和工作需求,缺乏远程办公的安全管理。因疫情导致的隔离、出差减少产生了更多的远程办公需求,比如出差参加会议,被线上会议取代。 因此,不只是企业在此大...

2016网络安全工作自查报告(2)为贯彻落实国家密码管理局《通知》和《南京市党政机关涉密计算机网络管理规定》(宁委办发[2007]32号)、《关于进一步加强涉密网管理工作的通知》(宁机发[2011]36号)的精神,进一步加强...

商用密码应用与安全性评估之(四)密码应用安全性评估实施要点商用密码应用安全性评估的主要内容1、 评估...安全性评估各方职责1、 测评机构和测评人员的职责2、 网络与信息系统责任单位的职责3、 密码管理部门的职责...

教育行业网络安全等级保护法律法规参考,国家法律、公安部文件、教育行业文件

推荐文章

- 机器学习之超参数优化 - 网格优化方法(随机网格搜索)_网格搜索参数优化-程序员宅基地

- Lumina网络进入SDN市场-程序员宅基地

- python引用传递的区别_php传值引用的区别-程序员宅基地

- 《TCP/IP详解 卷2》 笔记: 简介_tcpip详解卷二有必要看吗-程序员宅基地

- 饺子播放器Jzvd使用过程中遇到的问题汇总-程序员宅基地

- python- flask current_app详解,与 current_app._get_current_object()的区别以及异步发送邮件实例-程序员宅基地

- 堪比ps的mac修图软件 Pixelmator Pro 2.0.6中文版 支持Silicon M1_pixelmator堆栈-程序员宅基地

- 「USACO2015」 最大流 - 树上差分_usaco 差分-程序员宅基地

- Leetcode #315: 计算右侧小于当前元素的个数_找元素右边比他小的数字-程序员宅基地

- HTTP图解读书笔记(第六章 HTTP首部)响应首部字段_web响应的首部内容-程序员宅基地