”ret2libc“ 的搜索结果

PWN —— ret2libc1

标签: PWN

本文详解了pwn题目中ret2libc的解题思路。简要介绍了plt表和got表的意义以及Linux中的延迟绑定技术,并通过32位和64位的两个具体题目具体的介绍了解pwn题的完整过程。

复现一下Ret2Libc 32位下的内存布局 针对这张图,我们在上一节做了细致的分析 32位的调用方式 32位系统中调用函数的方式:栈传递参数 构造函数调用将参数和返回地址放在栈上 构造执行write(1,buf2,20)后,再...

ROP-ret2libc基础知识 前提知识准备Linux延时绑定机制Linux演示绑定机制的实现延迟绑定对我们有什么意义libc函数在哪?ret2libc使用条件如何使用libcplt表和got表的关系整体的跟踪 前提知识准备 Linux延时绑定机制 ...

这节我们研究的源码 //L16.c #include <stdio.h> char buf2[10]="ret2libc is good"; void vul() { char buf[10]; gets(buf); } void main() { write(1,"hello",5); vul(); }

前言 本来想找一个windows下的栈溢出漏洞的poc作为漏洞分析路程的开篇,但是一路走来...经过漫长的求证过程,打算把NX利剑-ret2libc这种方法和其原理用简单直接的方式展示出来。 简介 DEP-数据执行保护(Data...

昨晚同学问了关于ret2libc时参数布置的问题,今天在此记录 假设熟悉stack overflow Ps:ret2libc是为了对抗DEP/NX产生 栈的布置在说明ret2libc之前,栈的布置需要提前说明一下,以以下简单代码为例#include ...

Linux下利用Ret2Libc绕过DEP⑴. 原理分析:系统库函数通常是不受DEP(关于DEP,可以查看我之前文章的详细介绍)保护的,所以通过将返回地址指向系统函数可以绕过DEP保护,所以可以通过调研系统函数system()获得shell。...

i love pwn

在上一篇文章中学习了gdb和pwntools的基本使用后,这篇文章来带领大家入门pwn,包括:ret2text,ret2libc,ret2syscall,ret2shellcode。

一遍我们只能找到got表的泄露 我们要写入的话就要重新执行一下 所以等等通过把start的地址存入返回地址 让程序执行两次。puts函数的真实地址 和 通过LibcSearcher工具得到的偏移量 就可以计算出每个函数的基地址。...

初探 ret2libc

标签: 安全

可执行二进制程序调用函数A时,会先找到函数A对应的PLT表,PLT表中第一行指令则是找到函数A对应的GOT表。此时由于是程序第一次调用A,GOT表还未更新,会先去公共PLT进行一番操作查找函数A的位置,找到A的位置后再...

自己写的一个比较通用的PoC,用作备忘。建议先看看为什么要这么写再使用。

title: pwn学习之ret2libc date: 2020-01-29 18:07:07 tags: pwn学习 在家无聊了的第二天,继续学习pwn的知识 今天看了看wiki-ret2libc的内容,觉得受益匪浅。 原理 ret2libc说白了就是让我们之前的ret不往...

文件下载地址: ...链接:https://pan.baidu.com/s/1IMZt9WIlXDZBX2J-hoCyNA 提取码:jrsx 0x01.分析 checksec: Arch: i386-32-little RELRO: Partial RELRO Stack: No canary found NX: NX enab...

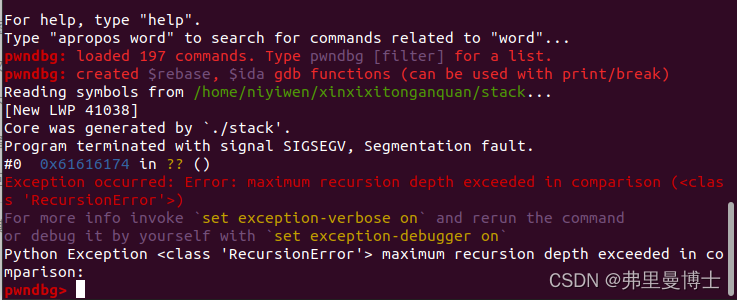

0x00 checksec: 64位程序,仅开NX gdb调试: 有一个输出点和一个输入点 0x01 IDA看一下伪代码 int main() { char v4[160]; setvbuf(_bss_start, 0LL, 1, 0LL);...gets函数存在溢出,...

推荐文章

- Python Django 版本对应表以及Mysql对应版本_django版本和mysql对应关系-程序员宅基地

- Maven的pom.xml文件结构之基本配置packaging和多模块聚合结构_pom <packaging>-程序员宅基地

- Composer 原理(二) -- 小丑_composer repositories-程序员宅基地

- W5500+F4官网TCPClient代码出现IP读取有问题,乱码问题_w5500 ping 网络助手 乱码 send(sock_tcps,tcp_server_buff,-程序员宅基地

- Python 攻克移动开发失败!_beeware-程序员宅基地

- Swift4.0_Timer 的基本使用_swift timer 暂停-程序员宅基地

- 元素三大等待-程序员宅基地

- Java软件工程师职位分析_java岗位分析-程序员宅基地

- Java:Unreachable code的解决方法_java unreachable code-程序员宅基地

- 标签data-*自定义属性值和根据data属性值查找对应标签_如何根据data-*属性获取对应的标签对象-程序员宅基地