”ret2libc“ 的搜索结果

首先我们需要找到pop rdi|ret这个指令在程序中的位置(前面提到该指令为程序中自带的,只不过需要我们去寻找),然后让程序返回到pop rdi|ret这个指令上去执行它,通过ROPgadget --binary pwn --only 'pop|ret' 该...

本文详解了pwn题目中ret2libc的解题思路。简要介绍了plt表和got表的意义以及Linux中的延迟绑定技术,并通过32位和64位的两个具体题目具体的介绍了解pwn题的完整过程。

也就是说将静态链接库中的所有的函数都写入这个ELF文件中,所以会造成该二进制文件极为庞大,因此也会存在很多的可供利用来ret2syscall的gadgets。但是,使用静态链接生成的可执行文件体积较大,包含相同的公共...

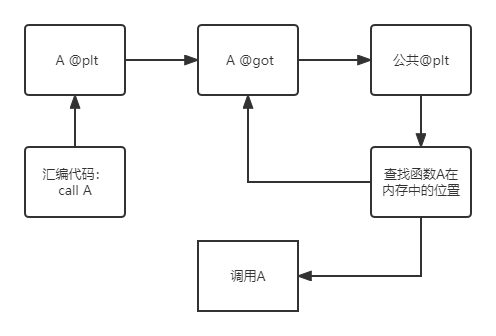

ret2libc就是控制函数的执行libc中的函数,通常是返回至某个函数的 plt 处或者函数的具体位置 (即函数对应的 got 表项的内容)。一般情况下,我们会选择执行 system("/bin/sh"),因此我们通常需要找到 ...

然而这个地址并不一开始就是libc中函数的真实地址。 一开始,got表项中地址指向plt代码的第二部分。后来,因运行plt第二部分代码段,got表内容被修改为真实函数地址。依据以上,我们可以......分享几个实用的干货小...

经过ret2libc1的洗礼,我们对ret2libc的...从最基本理解原理的ret2libc1,到有点花头的ret2libc2,值得展望的是,比赛的题目,远远难于此。但千里之行始于足下,掌握好这些基础的,掌握好这些原理,才能慢慢深入进阶。

一眼看到栈溢出,ret2libc这类型的题目就是要利用栈溢出将控制流转移到glibc库的函数中。这里我们一定是找的plt表而不是system字符串的地址,这是要分清楚的。关于plt表和got表参考我的其他博客,这个玩意我也理解了...

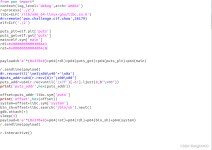

1. buooj - ciscn_2019_c_1(64 位) from pwn import * ...p = process('./ciscn_2019_c_1') context.log_level = 'debug' puts_plt = 0x4006e0 puts_got = 0x602020 gets_got = 0x602050 pop_rdi = 0x0000000000400c83...

解析一下这样的布局,因为是栈溢出,所以我们要在溢出点做手脚填充112个字节的a来覆盖到返回地址,如何计算的填充数据的大小在ret2libc1中有很详细的讲解,这里就不再赘述,接下来,我们需要想先调用gets函数来让把...

ret2libc2pwn 入门题

标签: pwn

pwn 入门题

ret2libc1pwn 入门题

标签: pwn

pwn 入门题

64位Linux和32位Linux确乎有着关于参数传递上的不同,然而无论哪种,关于ret2libc这一题型。如果仅仅是wiki上的三道题目,那还是远远不够的。故尝试通过本题,总结ret2libc的一般过程。过程包括通过puts/write来泄露...

pwn 入门题

pwn ——ret2libc3

标签: PWN

ret2libc3

ret2libc2 当前的ret2libc2:有system,无”\bin\sh“ 1.程序分析 找个题和ret2libc1差不多,区别在于程序里面没有现成的"/bin/sh"字符串。 首先checksec一下: file一下: [外链图片转存失败,源站可能有防盗链...

具体思路为 构造两段gadgets ,第一段用于将字符串”/bin/sh“ 存储到某个地址。再构造system取出。注:汇编语言需要和地址p32();需要先给某个地址输入”/bin/sh

(仅作为本人的学习笔记和心得 如有错误请多指教)

文章目录ret2libc31.程序分析2.栈帧设计3.exp编写 ret2libc3 当前的ret2libc3:无system,无”\bin\sh“ 1.程序分析 首先file一下,发现是32位程序: checksec一下,发现没有开启pie ida分析程序: 发现有个See...

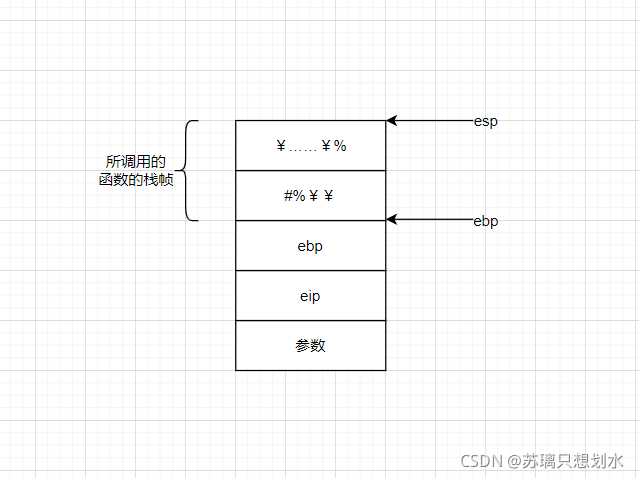

ret2libc2的源代码3.checksec看一下保护4.exp 1.攻击原理 通过把函数返回地址直接指向系统库中的函数(如system函数),同时构造该函数的输入参数栈,就可以达到代码执行的目的。 正常堆栈布局: ret2libc执行...

buuctf的第二题和一道ret2libc的小难点

ret2libc简介 ret2libc就是控制函数的执行libc中的函数,通常是返回至某个函数的 plt 处或者函数的具体位置 (即函数对应的 got 表项的内容)。一般情况下,我们会选择执行 system("/bin/sh"),因此我们通常需要找到 ...

把文件放到kali里面发现是一个压缩包(放入exeinfo里面也可以发现是压缩包),解压缩得到level3和libc.so文件 file checksec ida32 进入漏洞函数vunl(),发现有栈溢出漏洞 没有system函数和/bin/sh 题目提示了...

ret2libc思路 ret2libc就是控制函数的执行libc中的函数,通常是返回至某个函数的 plt 处或者函数的具体位置 (即函数对应的 got 表项的内容)。一般情况下,我们会选择执行 system("/bin/sh"),因此我们通常需要找到 ...

Ret2libc错误总结

标签: 安全

title: ret2libc实战 date: 2021-05-13 22:00:00 tags: binary security study report ret2libc comments: true categories: ctf pwn ret2libc是一个pwner必备的基础知识。 ret2libc为return to libc的缩写,我们...

ret2libc即控制函数执行libc中的函数,通常是返回至某个函数plt表处或者函数的具体位置(即函数对应的got表项的内容),一般情况下我们选择执行system("/bin/sh"),故而我们需要知道system函数的地址 过程 下载地址:...

推荐文章

- 【Java进阶】线程池之无限队列 - 使用工厂类Executors.newFixedThreadPool(n) ,创建无限队列线程池_线程池无限队列-程序员宅基地

- python 之路,致那些年,我们依然没搞明白的编码-程序员宅基地

- 国二报C语言,国二C语言.doc-程序员宅基地

- FTP快速搭建-程序员宅基地

- [原创]我的WCF之旅(7):面向服务架构(SOA)和面向对象编程(OOP)的结合——如何实现Service Contract的继承_servicecontract using-程序员宅基地

- openmediavault(OMV) (18)云相册(2)photoprism-程序员宅基地

- VS2017使用protobuf动态链接库的编译错误问题_vs2017运行不了protobuf项目-程序员宅基地

- idea右键项目没有出现git选项、idea工具栏没有Git快捷图标_idea 右键没有git-程序员宅基地

- m3u8索引文件介绍_69嗉媂x.m3u8-程序员宅基地

- 2021 泰迪杯 A 题_第十二届泰迪杯数据挖掘竞赛a题论文-程序员宅基地