这道题目乍一看感觉没有什么漏洞,虽然使用了read函数,但是对数据的读取长度都有要求,并且在规定的长度内,不会发生缓冲区溢出的问题。但是仔细阅读一下反汇编之后的伪代码,可以发现,在getLens函数中 int ...

”read函数漏洞“ 的搜索结果

PHP Session_Regenerate_ID函数存在双释放内容破坏问题,远程攻击者可利用此漏洞对应用程序进行拒绝服务攻击,可能导致任意指令执行。

php一些漏洞函数

这个函数可能会导致本地提升权限攻击,如果攻击者能够控制给定的参数值。:这个函数可能会导致本地提升权限攻击,如果攻击者能够控制给定的参数值。:这个函数可能会导致本地提升权限攻击,如果攻击者能够控制给定的...

打开靶场后可以直接点击Source进入源码,题目很明确告诉如果提交的参数一致则得到flag 源码: <?php include 'config.php';... exit("I don't know what you are thinking, but I won't let you read it :)")

命令执行漏洞原理与利用

标签: 命令执行漏洞

Python中input()函数漏洞 一、函数简介: input()函数是python中的内置函数,函数作用是从stdin中读取数据 喜欢python2的朋友都知道python中有两个常见的输入函数:input()函数和raw_input()函数,但是我们在写脚本...

所有 sql 注入漏洞均在 library/think/db/Builder.php 文件中。1、thinkphp5 SQL注入1漏洞影响版本: 5.0.13

XXL-JOB 任务调度中心系统这几年被披露出存在多个后台命令执行漏洞,攻击者可以通过反弹 shell 执行任意命令,获取服务器管理权限。本文来分析、总结下 XXL-JOB 系统历史上几个 RCE 漏洞,为攻防工作积累 RCE 高危...

扔进ida64发现是一个栈溢出漏洞,但是并没有system函数和/bin/sh可以使用 这里需要用到一个DynELF类 具体细节可以参见这篇文章 https://bbs.ichunqiu.com/forum.php?mod=viewthread&tid=42933&highlight=...

printf函数在执行时,首先进行格式化字符串的解析–从栈(或者寄存器)获取参数并与符号说明进行匹配,然后将匹配的结果输出到屏幕上,那么 ,如果格式化字符串中的符号声明与栈上参数不能正确匹配,比如参数个数...

参考:https://blog.csdn.net/weixin_43376075/article/details/105189017https://blog.csdn.net/qq_43168364/article/details/105595532https://www.cnblogs.com/-qing-/p/10819069.html代码执行函数:1- eval()#...

距离 2021 年年底短暂接触学习 CTF PWN 相关知识(CTF PWN-攻防世界XCTF新手区WriteUp)已经是快 2 年前的事了,这期间就连攻防世界社区的站点都发生巨大变化了……为了学习终端领域底层漏洞的挖掘和利用技术,继续...

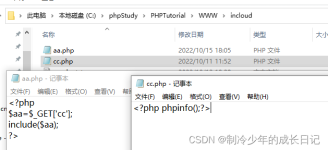

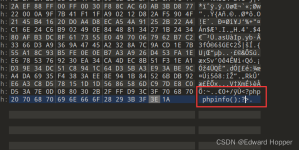

点击tips查看元素,也并没有有用的信息,联想到题目,include想起了文件包含漏洞。构造payload?file=/../../../../../../flag....file=php://filter/read=convert.base64-encode/resource=flag.php使用 "php://filter...

推荐文章

- 【Java进阶】线程池之无限队列 - 使用工厂类Executors.newFixedThreadPool(n) ,创建无限队列线程池_线程池无限队列-程序员宅基地

- python 之路,致那些年,我们依然没搞明白的编码-程序员宅基地

- 国二报C语言,国二C语言.doc-程序员宅基地

- FTP快速搭建-程序员宅基地

- [原创]我的WCF之旅(7):面向服务架构(SOA)和面向对象编程(OOP)的结合——如何实现Service Contract的继承_servicecontract using-程序员宅基地

- openmediavault(OMV) (18)云相册(2)photoprism-程序员宅基地

- VS2017使用protobuf动态链接库的编译错误问题_vs2017运行不了protobuf项目-程序员宅基地

- idea右键项目没有出现git选项、idea工具栏没有Git快捷图标_idea 右键没有git-程序员宅基地

- m3u8索引文件介绍_69嗉媂x.m3u8-程序员宅基地

- 2021 泰迪杯 A 题_第十二届泰迪杯数据挖掘竞赛a题论文-程序员宅基地