1.1.2 避免XML注入 6 1.1.3 避免跨站点脚本(XSS) 7 1.1.4 避免跨站请求伪造(CSRF) 8 1.1.5 避免敏感信息泄露 12 1.2 安全框架 12 1.2.1 Apache Shiro安全框架 12 1.2.2 webSecrity安全框架 13 1.2.3 Enterprise ...

”php伪造xml“ 的搜索结果

php各种主流框架的比较一、ThinkPHP框架优势:简单易用(Model,Controller,View负责各自的工作),它拥有支持XML标签库技术的编译型模版引擎,支持两种模版标签, 动态编译,缓存技术。还支持自定义标签库,具有独特的...

GET 与 POST 的区别 ...在Php当中在php.ini文件是可以设置参数的大小的。 ** 安全性 ** get方法安全性比较低因为暴露在外面而post方法安全性比较高 ** 提交的原理 ** get方法提交的数据都是独立的。 而Po.

通过php内置的 file_get_contents 函数可以模拟浏览器访问网址的行为,取的结果就是那个网址所返回的所有东西(这种情况一般用于返回的是 xml 格式字符串或者 json 字符串) $result=file_get_contents($url); ...

当使用一个登录表单时,您应该确保可以抵御 CSRF (跨站点请求伪造)。安全组件已经对 CSRF 内置支持。在这篇文章中,您将学习如何在登录表单中使用它。登录 CSRF 并不是特别知名。如果您想要知道更多详细信息,请参阅...

uc.php-SQL注入dbbak.php-任意SQL执行后台-getshellWin下基本通杀(如果目标存在sql备份)DZ所有攻击思路参考文章:https://paper.seebug.org/1144/#getwebshell短文件拿win泄漏备份:...

最近项目中在使用Phpspreadsheet,发现中文文档不全。英文文档,英语底子不太好,又着急查阅。所以贴上google翻译版,着急的朋友...在读取电子表格文件时,基于XML的格式(例如OfficeOpen XML,Excel2003 XML,OASIS

PHP中uploaded_files函数使用方法详解更新时间:2011年03月09日 12:54:28 作者:PHP uploaded_files函数的功能非常强大,希望通过这篇文章中介绍的内容能够帮助我们解决相关问题,提高我们对PHP语言的了解程度。...

跨站点请求伪造 严重性: 中 CVSS 分数: 6.4 URL: http://127.0.0.1/test/enterapp.do 实体: enterapp.do (Page) 风险: 可能会窃取或操纵客户会话和 cookie,它们可能用于模仿合法用户,从而使黑客能够以该用户...

xero 软件学习In previous posts, we demonstrated connecting to Xero using only an... We’ve provided examples in NodeJS, Java, .NET, Ruby, GoLang and in this post we look at PHP. 在以前的文章中,我们演...

本教程的学习条件:了解微信公众号开发的基本知识。已经申请了微信公众号并设置了开发模式等。如果不了解,请先到微信官方平台学习需要服务器端开发的基本技能,本文主要讲解流程,基本不涉及具体开发语言。...

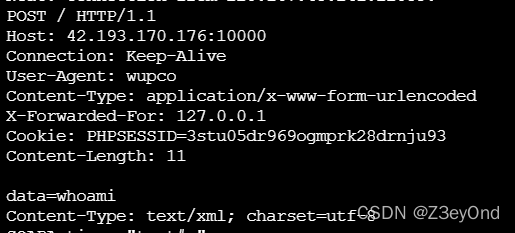

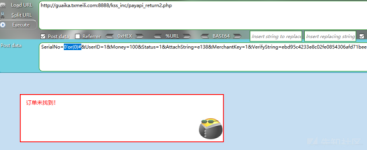

BUPG环境还没关,复现记得修改下host 159.138.22.212 guaika.txmeili.com这题我们在比赛的时候利用的漏洞链是:sql注入+cookie伪造+后台getshell解题思路sql注入代码位于 kss_inc/payapi_return2.php关键代码:这里...

CI框架安全类包含了一些方法,用于安全的处理输入数据,帮助你创建一个安全的应用。CI框架安全类提供了全局防御CSRF攻击和XSS攻击策略,只需要在配置文件开启即可并提供了实用方法: $config['csrf_protection'] = ...

CTF(Capture The Flag)中文一般译作夺旗赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式。其大致流程是,参赛团队之间通过进行攻防对抗、程序分析等形式,率先从主办方给出的比赛环境中...

目录 概述 输入验证和输出显示 3 2.1 命令注入 4 2.2 跨站脚本 4 2.3 文件包含 5 2.4 代码注入 5 2.5 SQL注入 6 2.6 XPath注入 6 2.7 HTTP响应拆分 6 2.8 文件管理 6 2.9 文件上传 7 ...3.3 path设置

XSS漏洞 一、文章简介 XSS漏洞是Web应用程序中最常见的漏洞之一。如果您的站点没有预防XSS漏洞的固定方法,那么很可能就存在XSS漏洞。 这篇文章将带你通过代码层面去理解三个问题: 什么是XSS漏洞?...

微信支付回调验证签名:一定要验证签名,可能不造成伪造数据,或者数据库造到灌水;/*** 微信支付回调类* @name callbackaction.class.php* @author yangzl* @date(20180820)*/class callbackaction extends action{...

XML 指可扩展标记语言(EXtensible Markup Language)。XML 是一种很像 HTML 的标记语言。XML 的设计宗旨是传输数据,而不是显示数据。XML 标签没有被预定义。您需要自行定义标签。XML 被设计为具有自我描述性。

一些 Web 应用程序将 XML 文件用于各种用途,从配置到完整数据库功能。 用户输入通常会传播到这些文件中,进而定制配置或更新应用程序数据库。 如果在使用用户输入之前未清理或验证错误字符,那么这会成为安全...

用PHP伪造MS交换

标签: php

<p>first post on stackoverflow!...Would be great to know what kind of data (xml, json), and how is formatted so I could fake the responses or parse the requests... Any Idea? </div>

推荐文章

- pyhton object is not subscriptable 解决_polygon' object is not subscriptable-程序员宅基地

- Linux系统引导.服务与实验-程序员宅基地

- 在线黑色响应式全屏滚动主页html源码_黑色响应式全屏滚动主页源码-程序员宅基地

- ubuntu php7 memcache,linux上安装php7 memcache扩展-程序员宅基地

- adb:设置手机屏幕亮度_自动化判断是否打开自动亮度调节-程序员宅基地

- WCF使用总结_wcfv-程序员宅基地

- Android Keystore忘记密码怎么办?_keystore密码忘记了-程序员宅基地

- 2119数据结构实验之链表四:有序链表的归并_链表2119csdn-程序员宅基地

- kali 2020.3中fierce没有-dns等参数_fierce: error: unrecognized arguments: -dns-程序员宅基地

- 《哪吒之魔童降生》手稿首曝光!上映5天破11亿,Ta凭什么能火?-程序员宅基地