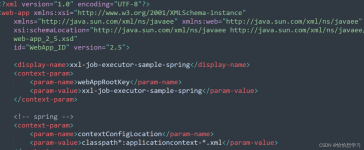

php对xml文件中节点的删除\编辑使用getElementsByTagName()方法删除\编辑XML节点三个文件:1.root.xml2.remove.php —— 删除节点3.replace.php —— 替换节点root.xmlchild1 contentchild2 contentchild3 ...

”php伪造xml“ 的搜索结果

本文实例讲述了php使用curl伪造浏览器访问操作。分享给大家供大家参考,具体如下:原理服务器主要通过User-Agent识别客户端是何种设备User-Agent是Http协议中的一部分,属于头域的组成部分。基本格式为: 浏览器标识...

值得重视的是,一旦攻击者获得商家的关键安全密钥,就可以通过发送伪造信息来欺骗商家而无需付费购买任何东西,明显是微信支付的大漏洞!影响范围巨大,建议用到JAVA SDK的商户快速检查并修复。如果你在使用支付业务...

判断请求类型// 是否为 GET 请求if (Request::instance()->isGet()) echo "当前为 GET 请求";// 是否为 POST 请求if (Request::instance()->isPost()) echo "当前为 POST 请求";// 是否为 PUT 请求if (Request...

function get_resource(){$url3=””;...// 设置浏览器的特定headercurl_setopt($ch, CURLOPT_HTTPHEADER, array(“Accept:text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8”,“Acce...

0x00 前言CSRF(Cross-site request forgery)跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(XSS),但它与XSS非常不同,XSS...

PHP防止被重复请求接口的方法(网页端签名验证的方法)可以采取签名验证的方式来 解决这个问题1 time和随机数都是PHP生成的显示在前端2 前端生成sign3 进行每次请求的sign计数 这个是时候用redis自增 来判断一共用了10...

php防止伪造的数据从URL提交方法针对伪造的数据从URL提交的情况,首先是一个检查前一页来源的如下代码:/*PHP防止站外提交数据的方法*/function CheckURL(){$servername=$_SERVER['SERVER_NAME'];$sub_from=$_SERVER...

Faker 是一个用来生成数据库实例数据的工具。Faker is a PHP library that ... Whether you need to bootstrap your database, create good-looking XML documents, fill-in your persistence to stress test...

原理 服务器主要通过User-Agent识别客户端是何种设备 User-Agent是Http协议中的一部分,属于头...基本格式为:浏览器标识 (操作系统标识; 加密等级标识; 浏览器语言) 渲染引擎标识 版本信息。 ...function get_url($...

XML 外部实体注入

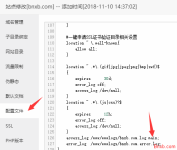

标签: linux

SQL注入是一种web安全漏洞,使攻击者干扰应用程序对其数据库的查询。它通常使攻击者可以查看他们无法检索的数据。这可能包括属于其他用户的数据,或应用程序本身能够访问的任何其他数据。在许多情况下,攻击者可以...

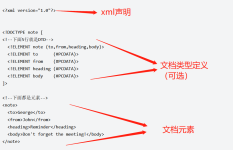

本文将从 XML 到 DTD 的相关概念的解析,再到两者之间的约束关系的说明,以及 XML 文件目前存在的安全漏洞相关分析,之后,同为数据传输工具的 YAML(YML)进行对比解释。 相关概念 XML 与其作用 独立于软件与硬件的...

Fabricate是一个用于PHP的简单的伪造对象生成核心库。 根据需要在应用程序或测试用例中的任何位置快速构造对象。 如果您使用CakePHP2,请参阅。 安装 在您的composer.json中添加require-dev composer require --...

不恰当的crossdomain.xml配置对存放了敏感信息的域来说是具有很大风险的。可能导致敏感信息被窃取和请求伪造。攻击者不仅仅可以发送请求,还可以读取服务器返回的信息。这意味着攻击者可以获得已登录用户可以访问...

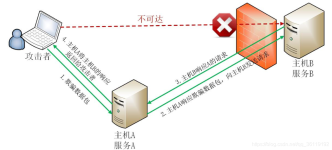

这种攻击可能会导致机密数据泄露、拒绝服务、服务器端请求伪造、从解析器所在机器的角度进行端口扫描以及其他系统影响。攻击可能包括使用 file: 方案或系统标识符中的相对路径来泄露本地文件,其中可能包含密码或...

AJAX(二)ResponseText、onreadystatechange 事件、readyState、status、ASP和PHP、数据库实例、XML实例 文章目录AJAX(二)ResponseText、onreadystatechange 事件、readyState、status、ASP和PHP、数据库实例、...

我们在开发网络程序时,往往需要抓取非本地文件,一般情况下都是利用php模拟浏览器的访问,通过http请求访问url地址, 然后得到html源代码或者xml数据,得到数据我们不能直接输出,往往需要对内容进行提取,然后再...

在做一些天气预报或者RSS订阅的程序时,往往需要抓取非本地文件,一般情况下都是利用php模拟浏览器的访问,通过http请求访问url地址, 然后得到html源代码或者xml数据,得到数据我们不能直接输出,往往需要对内容...

它们不能用于获取二进制文件,或包含类似于XML但实际上不是有效XML的代码的文件。XXE(XML外部实体注入)是一种常见的基于Web的安全漏洞,它使攻击者能够干扰Web应用程序中XML数据的处理。虽然是一个常见的漏洞,但...

在cURL中伪造头信息 <?php @header('Content-type:text/htmlcharset=utf-8'); //第一次初始化 $ch = curl_init(); curl_setopt($ch,CURLOPT,"http://xxxxx.com"); curl_setopt($ch,CURLOPT_RETURNTRANSFER,1); $h...

XML (XXE) 注入Payload List在本节中,我们将解释什么是XML注入,描述一些常见的示例,解释如何发现和利用各种XXE注入,并总结如何防止XXE注入攻击。什么是XML注入?XML注入(也称为XXE)是一个Web安全漏洞,它使攻击...

推荐文章

- 分享66个焦点幻灯JS特效,总有一款适合您_js 幻灯片-程序员宅基地

- Qt: 窗口的显示和隐藏_qt释放还是隐藏对话框dialog.accept()-程序员宅基地

- 【风电功率预测】海洋捕食算法MPA优化BP神经网络风电功率预测【含Matlab源码 3770期】-程序员宅基地

- 2023研究生英语二真题笔记_2023年研英语二-程序员宅基地

- SpringBoot_第二章(案例入门)_第二章快速入门案例-程序员宅基地

- WebMvcConfigurer 详解_webmvcconfigurer extendmessageconverters-程序员宅基地

- sqlserver修改实例名_sqlserver修改实例名称-程序员宅基地

- Mac adb devices时,一直显示emulator-5554 offline如何解决_mac emulator-5554 offline-程序员宅基地

- Delphi XE10,Json 生成和解析,再利用indyhttp控件Post_delphixe json post-程序员宅基地

- 一个简单的基于MVC模式的登录验证过程_mvc的网站登录验证应用: 建立几个jsp页面,在这里我们主要做登录,所以我们要建logi-程序员宅基地