题目:都说学好Smali是学习Android逆向的基础,现在刚好有一个smali文件,大家一起分析一下吧~~ 链接:Crackme.smali.36e0f9d764bb17e86d3d0acd49786a18 之前接触过点smali,看下文件就是smali,本来想找smali转...

”jarvisoj“ 的搜索结果

JarvisOJ

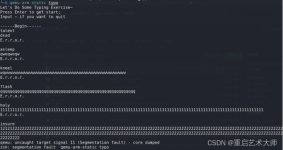

jarvisoj_typo

标签: pwn

jarvisoj_typo,arm架构下的pwn题。

jarvisoj_level01解题思路,破译,编写脚本。

32位中参数都是保存在栈上,但在64位中的前六个参数依次保存在RDI,RSI,RDX,RCX,R8和 R9中,如果还有更多的参数的话才会保存在栈上。read函数存在溢出同时发现有/bin/sh所以我们思路就是构造溢出到/bin/sh,但是...

网址。

没有调用先前指令system函数的情况下,在执行完函数后需要一个数据作为system的返回地址。

basic Baby’s Crack 程序大概就是打开一个命令行输入的 file,然后打开一个 tmp,对 file 加密写入 tmp,将 file 删除,将 tmp 重命名为 file。 直接在 ida 中 F5,关键的代码就是: while (feof(*(_QWORD *)&...

读取文件指从某一个已打开地文件中,读取一定数量的字符,然后将这些读取的字符放入某一个预存的缓冲区内,供以后使用。有危险函数read,而且调用了system函数(但是缺少了“/bin/sh”参数)handle: 一个已经打开的...

发现read函数会造成栈溢出,system函数存在风险。3.“访问”方法(1)构建Python脚本((1)双击_system其地址为8048320(2)Shift+F12,找/bin/sh地址(3)查参数大小总大小为0×88+0×4)

可以看到程序中已经有了shell的字符串,由于是32位程序,函数的参数通过压栈传递,因此我们可以直接将其地址放在system之后就能够完成参数的传递。而不是使用call指令,因此计算机会将调用函数前栈顶指针指向的地址...

jarvisoj_level1 使用checksec查看: 保护全关,并且还有RWX区域。栈溢出的题目的话直接ret2shellcode即可。 放进IDA中查看: 主函数中直接给出漏洞函数: 妥妥的一个栈溢出了,程序会输出buf的地址。 查看了下...

buuctf--pwn

不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!对于从来没有接触过网络安全的同学,我们帮你准备了详细...

看到个read函数,而且能输入的最大字节数为512字节。而buf我们看到是128字节的限度,那应该是存在栈溢出的问题。而且我们直接看到有个后门函数,和前面几题的套路如出一辙。

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。...

点击vulnerable_function()发现read函数会造成栈溢出,system函数存在风险。3.“访问”方法(1)构建Python脚本((1)双击_system其地址为8048320(2)Shift+F12,找/bin/sh地址。

jarvisoj_level2【BUUCTF】

发现为64位文件2.放入ida64反编译(1)F5转为C语言(2)双击vulnerable_function发现缓冲区溢出,输入超过128字节,将覆盖栈上其他数据。3.“访问”方法(1)构建Python脚本((1)双击callsystem其地址为400596(2...

node5.buuoj.cn”,25586是靶机信息按shift+F12,出现下面的信息,双击/bin/sh双击callsystem函数可以看到起始地址是400596,我们将其覆盖return的地址就会调用其函数。

发现 buf输入是0x80(136) 而read能输入最大字数是0x200(512),可能存在栈溢出漏洞,发现后门函数system("/bin/sh"),然后只要read函数的ret address 为后门函数的地址。然后就file 分析它得到是64位的IDA。...

题目:BUUCTF在线评测 checksec一下,32位程序,有canary,开NX Arch: i386-32-little RELRO: Partial RELRO Stack: Canary found NX: NX enabled PIE: No PIE (0x8048000) ...放到ida里f5一下,发现一个明显的...

有canary ,题目提升fm,考虑格式化字符串。

推荐文章

- 联邦学习综述-程序员宅基地

- virtuoso--工艺库答疑_tsmc mac-程序员宅基地

- C++中的exit函数_c++ exit-程序员宅基地

- Java入门基础知识点总结(详细篇)_java基础知识重点总结-程序员宅基地

- 【SpringBoot】82、SpringBoot集成Quartz实现动态管理定时任务_springboot集成quratz 实现动态任务调度-程序员宅基地

- testNG常见测试方法_idea_java_testng 测试-程序员宅基地

- Debian11系统安装-程序员宅基地

- Centos7重置root用户密码_centos7更改root密码-程序员宅基地

- STM32常用协议之IIC协议详解_正点原子stm32 iic-程序员宅基地

- 【视频播放】Jplayer视频播放器的使用_jplayer 播放amr-程序员宅基地