漏洞产生的原因 在编写程序时由于编写的不规范有可能产生这个漏洞。 下面一个例子 #include<stdio.h> int a=2; int main() { char b[100];...编译时使用 gcc test.c -m32表示编译成32位的程...

”ctf������“ 的搜索结果

Android,iOS和移动黑客 易受攻击的iOS应用程序:Swift版 https://github.com/prateek147/DVIA-v2 代码评估 OWASP依赖性检查 https://github.com/jeremylong/DependencyCheck ...

乱码 上节说到乱码出现的主要原因,即在进行编码转换的时候,如果将原来的编码识别错了,并进行了转换,就会发生乱码,而且这时候无论怎么切换查看编码的方式,都是不行的。 我们来看一个这种错误转换后的乱码,...

根据师傅们的博客总结如下: ffifdyop 经过md5加密后:276f722736c95d99e921722cf9... 即 'or'66�]��!r,��b 用途: select * from admin where password=''or'6<乱码>' 就相当于select * from admin ...

F12查看源码,发现注释里有source.txt,猜测是源码文件,打开发现确实是源码。 <?php error_reporting(0); if (!isset($_POST['uname']) || !isset($_POST['pwd'])) { echo '<... echo '&...

实验吧的一道ctf题,这两天无聊,做做ctf题。在实验吧被一道也题卡了好久。 页面很简单就是一个登陆页面,按照之前的经验觉得应该是注入吧。再看题猜测应该是绕waf之类的。 查看页面源码找到了提供的源代码 <?...

目录楔子Day0Day1WriteUpDay2 楔子 20岁的第一次儿童节,万万没想到,自己竟然真的回到了十年前没有智能机与互联网的时代。 –2019.6.1 ...这场比赛的线上赛,大概是在四月份吧,也就这个学期的起始。...

查看题目给的信息,一...http://chinalover.sinaapp.com/SQL-GBK/index.php?id=1�' 页面报错 判断字段,4的时候报错: http://chinalover.sinaapp.com/SQL-GBK/index.php?id=1�' order by 4--+ 2的时候,回显正常: ...

Vulnhub:MuzzyBox:1

标签: 安全

描述:I have created this amazing CTF for pentester. However, This is not like other CTF which has been using common exploits and tools. Instead, you will learn about Real-world websit...

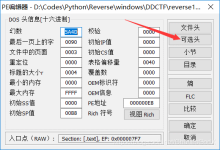

DDCTF-Bin部分wp

标签: DDCTF

Less-1 **Error Based- String** 试了下单引号看到报错,直接用Union联合查询或是报错注入。 payload: 2221'union select 1,database(),user()%23 Less-2 **Error Based- Intiger** ...-1 u...

按端口号可分为3大类: (1)公认端口(Well Known Ports):从0到1023,它们紧密绑定(binding)于一些服务。通常这些端口的通讯明确表明了某种服务的协议。... ...它们松散地绑定于一些服务。也就是说有许多服务绑定于...

一、执行摘要 近期,我们发现,KCodes的NetUSB内核模块中存在两个漏洞,可能允许攻击者不恰当地访问某些NETGEAR无线路由器上的信息。这些具体型号的路由器使用台湾公司KCodes的内核模块。内核模块是根据每个设备...

WAF 创建时间 2019-03-11 12:45:27 最后修改 2019-04-03 14:02:50>> 书签名称 链接 添加时间 WEB漏洞测试(二)——HTML注入 & XSS攻击 - 程序员宅基地 ...ModSecurity介绍 - 程序员宅基地...

因缺思汀的绕过 打开源代码,发现一个提示,又是代码审计。 <?php error_reporting(0); if (!isset($_POST['uname']) || !isset($_POST['pwd'])) { echo '<form action="" method=...input name="u...

还是先一张图,来的更直接点 ...看到这个图也就明白我要写些什么了,没错使用commons-fileupload实现上传。...1、实现页面无刷新的上传(还是通过iframe实现),上传进度的监控。...2、采用fileupload组件比使用...

1)解题链接: http://ctf5.shiyanbar.com/web/houtai/ffifdyop.php 2)php源码: &lt;php? $password=$_POST['password']; $sql = "SELECT * FROM admin WHERE username = 'admin' and password = '&...

实验吧 WP 有好几个题没做完,别骂我 WEB 认真一点! 没做出来~~~~~~~~~~~~~ 过滤了union sleep and 1’or’1’=’1 in 2’or’1’=’1 not ...2’or(ascii(substring(select(dat..

http://ctf5.shiyanbar.com/web/houtai/ffifdyop.php 源码: &lt;!-- $password=$_POST['password']; $sql = "SELECT * FROM admin WHERE username = 'admin' and password = '".md5($password,...

0001-环保局垃圾分类绿色低碳通用PPT模板.zip: https://baippt.ctfile.com/fs/5288276-344008915 0002-抗震救灾祈福九寨沟传递温暖宣传动态PPT.zip...0003-动态环境绿色公益环保宣传PPT模板.zip: https://baippt.ctf...

六. 登录一下好吗?通过这道题提示下寄几:不是所有有关sql语句的注入都要报库名表名字段名!!!首先打开这道题,是俩输入框,输入1和1有回显,输入union等字符会不显示,想着应该是回显注入此时应自动脑补sql语句...

实验吧-忘记密码了?writeup

标签: vim

知识点:vim产生的备份文件.swp ...http://ctf5.shiyanbar.com/10/upload/step1.php?emailAddress=2.我们直接构造了一个邮箱发送:它显示 你邮箱收到的重置密码链接为 ./[email protected]&check=???????

http://www.shiyanbar.com/ctf/33 id=%27 报错,是mysql id=1 and 1=1 正常,存在sql注入 id=1 order by 2 查表名 id=1%20union%20select%20null,group_concat(table_name)%20from%20information_schema.tables%20...

转载

黑客的基本技能 1、黑客的精神态度是很重要的,但技术则更是重要。黑客的态度虽然是无可取代,随著新科技的发明和旧技术的取代,这些工具随时间在慢慢的改变。...不过,在1996年末,当然,这是基础的hacking技能。...

Traceback (most recent call last): File "E:/Pycharm Project/CTF/xman-ctf��¼.py", line 56, in <module> if accesss(urllib.unquote(sub_tables(i, w))): File "E:/Pycharm Project/CTF/xman-ctf��.....

首先打开解题链接查看源码: 查看源码后发现有一段注释: <!--source: source.txt-->这点的意思是:原来的程序员在写网页时给自己的一个提醒是源码在这个地方,我们要查看时将source.txt复制到...isset...

PHP 那些“坑” php mysql linux 苏生不惑 2017年08月19日发布赞 | 38收藏 | 1993.1k 次浏览本文持续更新,欢迎关注字符串 == 比较类型强转隐患// php 5 var_dump(md5('240610708') == md5('QNKCDZO'));...

推荐文章

- python爬虫提取人名_Python2爬取学生名单-程序员宅基地

- C语言三剑客:C陷阱与缺陷、C和指针、C专家编程_c和指针c专家编程c陷阱与缺陷-程序员宅基地

- ubuntu查看网络端口情况-程序员宅基地

- Yocto新增一个hello程序_yocto hello-程序员宅基地

- 目标:丢失所以控制文件,数据库文件,redo文件。只有rman全备的和所有归档的恢复_ora-19697-程序员宅基地

- vue在mounted中获取元素宽度不准确的问题_vue组件深层嵌套mounted获取元素尺寸不准确-程序员宅基地

- CSS3之线条特效(鼠标悬停线条从中间变长)_css横线从短到长-程序员宅基地

- linux系统can扩展,linux下can调试工具canutils安装过程记录-程序员宅基地

- vba抓取html文件数据,VBA抓取PDF数据-程序员宅基地

- 下载SQL Server 2008 R2 Express(数据库大小限制提高到10G)-程序员宅基地