”PWN“ 的搜索结果

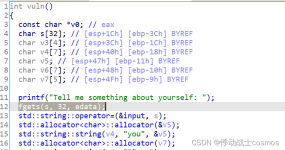

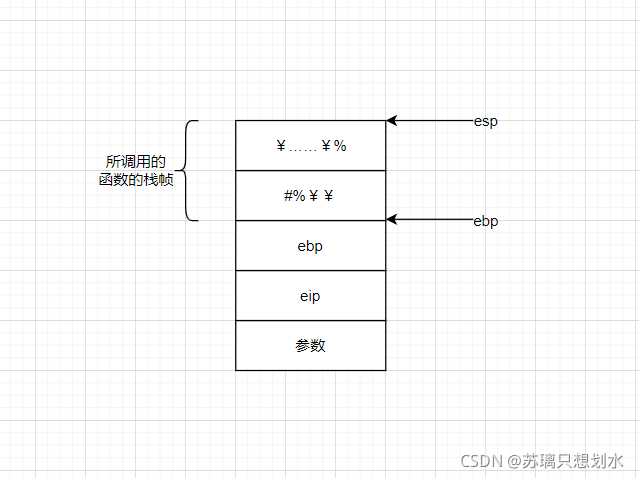

随着 NX 保护的开启,以往直接向栈或者堆上直接注入代码的方式难以继续发挥效果。攻击者们也提出来相应的方法来绕过保护,目前主要的是(Return Oriented Programming),其主要思想是在**栈缓冲区溢出的基础上,...

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。...

最后结果: cyberpeace{f178d34680e278da75e4b40e9921da97}查看读入数据和比较数据的位置,会发现问题,他们是挨着的,且相差4个字节,0000000000601068是开始位置,中间的数据随便填充即可。

pe分析知道是elf文件(elf文件是Linux下的可执行文件,可以在Linux直接运行)ida分析:下载后ida打开找到main函数,F5反编译。

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。...

Pwn基础学习1-[栈溢出]/篇2

标签: 学习

发现为32位2.ida32反编译从 /dev/urandom 中读取了四个字节的随机数,将其存储数据到unk_804c044所指向的内存,然后要求用户输入name和passwd。用户输入name后,它会直接将输入内容输出到屏幕上,然后要求用户输入...

数组中存在一些函数指针,程序在退出时,会调用这些指针,所以我们可以修改数组内容,可以达到控制程序的执行流。本题主要是因为我们只能执行一次格式化字符串,,没办法在一次执行中拿到shell,所以可以利用劫持...

这个页面按下F5,反汇编为伪代码看到关键函数system()点进去看一下,是不是我们要的那种。双击那个system(a)好极了,就是这个。再来看一下变量command是如何传进去的,左上角箭头,回到历史记录再分析一下程序,...

内容视频,文章偷懒不写。嘻嘻嘻。

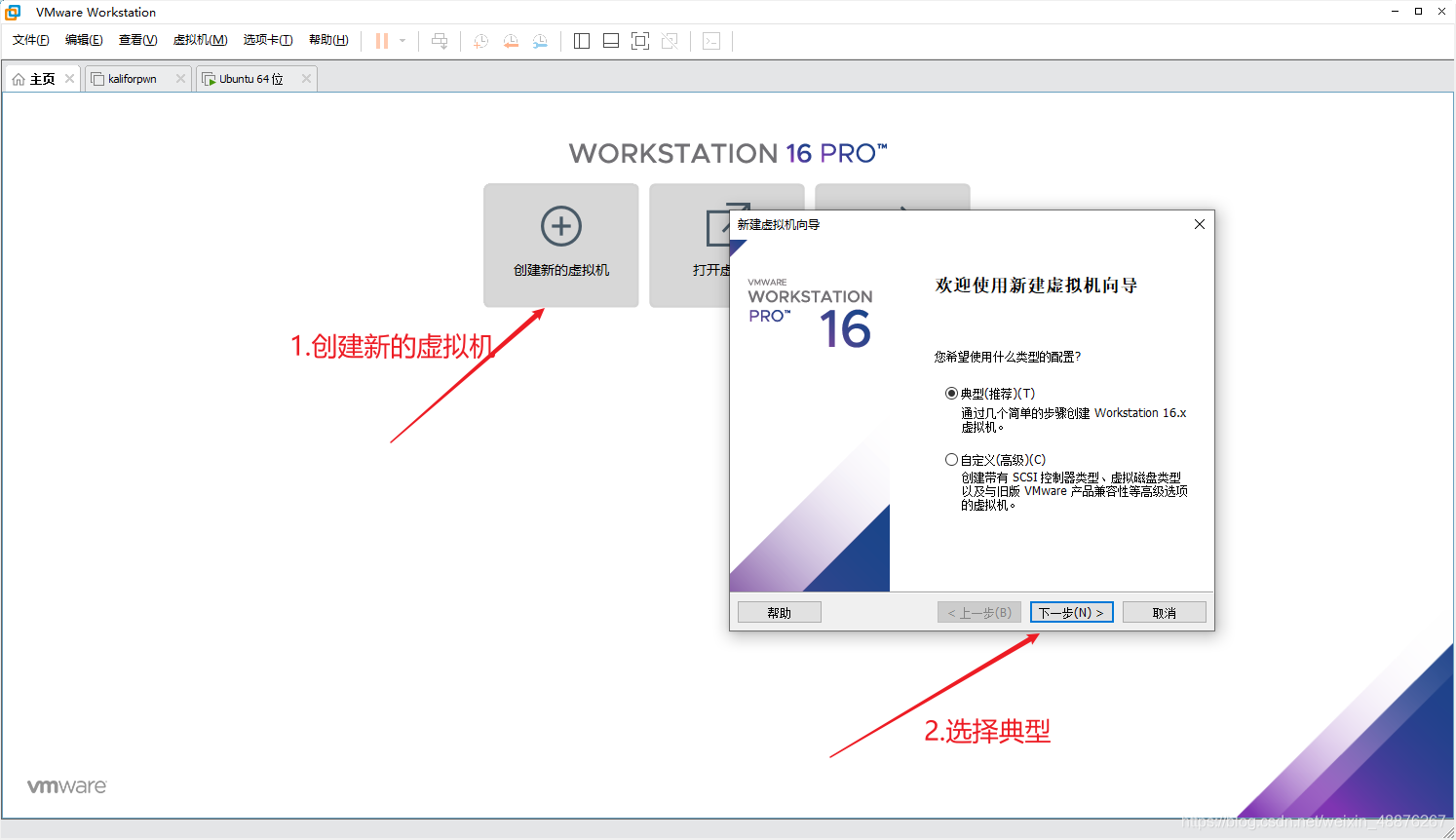

想用 peda-heap:echo “source ~/GDB-Plugins/peda-heap/peda.py” > ~/.gdbinit(感觉这个挺好用的,扩展了 heap 的功能,还保留了 peda 的)想用 pwndbg:echo “source ~/GDB-Plugins/pwndbg/gdbinit.py” > ~/....

打开是一个怪兽的点云文件,在需要使用pwn文件时方便使用

BUUICTF的ciscn_2019_n_1和pwn1_sctf_2016--栈溢出类型解题思路

项目、讲解视频,并且后续会持续更新**

本文是B站学习的笔记,包含一些视频外的扩展知识。

作者:Tangerine@SAINTSEC0x00前言作为一个毕业一年多的辣鸡CTF选手,一直苦于pwn题目的入门难,入了门更难的问题。本来网上关于pwn的资料就比较零散,而且经常会碰到师傅们堪比解题过程略的writeup和没有注释,存在...

别人让做的一个Pwn,比较详细,记录一下

攻防世界进阶PWN-100 做这道题的时候远程环境可能有点问题,链接上收不到字符,在本地跑exp是可以拿到shell的。之前以为写错了,买了wp试也不行,重开环境还是不行,先记录一下,以后能连上了再提交flag。 查看保护 ...

推荐文章

- 服务器无法与DeviceNetBT_Tcpip_{670E1543-79C1-485C-9B4B-835CE3BA37B3}传输相绑定-程序员宅基地

- NYOJ 118 修路方案(次小生成树)-程序员宅基地

- 【期末复习】微机原理与接口技术_己知 8254 的端口地址为 3000h、3004h3008h 和 30bh外接时钟频率为 2mh2-程序员宅基地

- 2D转换,动画,转化-程序员宅基地

- 旋转拖动验证码解决方案_load_model("keras2.hdf5", custom_objects={'angle_e-程序员宅基地

- Windows下后台静默运行jar包_windows下启jar包关闭窗口不听-程序员宅基地

- windows7的aero的介绍-程序员宅基地

- libevent与libev简介_libevent libev-程序员宅基地

- zookeeper启动Error: JAVA_HOME is incorrectly set问题解决_error: java_home is incorrectly set: e:\java\jdk1.-程序员宅基地

- 操作系统概述_多道批处理系统算不算操作系统-程序员宅基地