某天A君的网站被日,管理员密码被改,死活登不上,去数据库一看,啥,这密码md5不是和原来一样吗?为啥登不上咧?d78b6f302l25cdc811adfe8d4e7c9fd34 请提交PCTF{原来的管理员密码}

”Jarvis-OJ“ 的搜索结果

0x00前言 这是一道恶意代码分析的题目,其实特征不太像病毒啦。。。整个流程分析下来,还是有不少收获,虽然最后卡在了某个点,但程序的所有功能和流程都分析完成了(因为不复杂,T__T)。在这里,我就把它当作真正的...

JarvisOJ

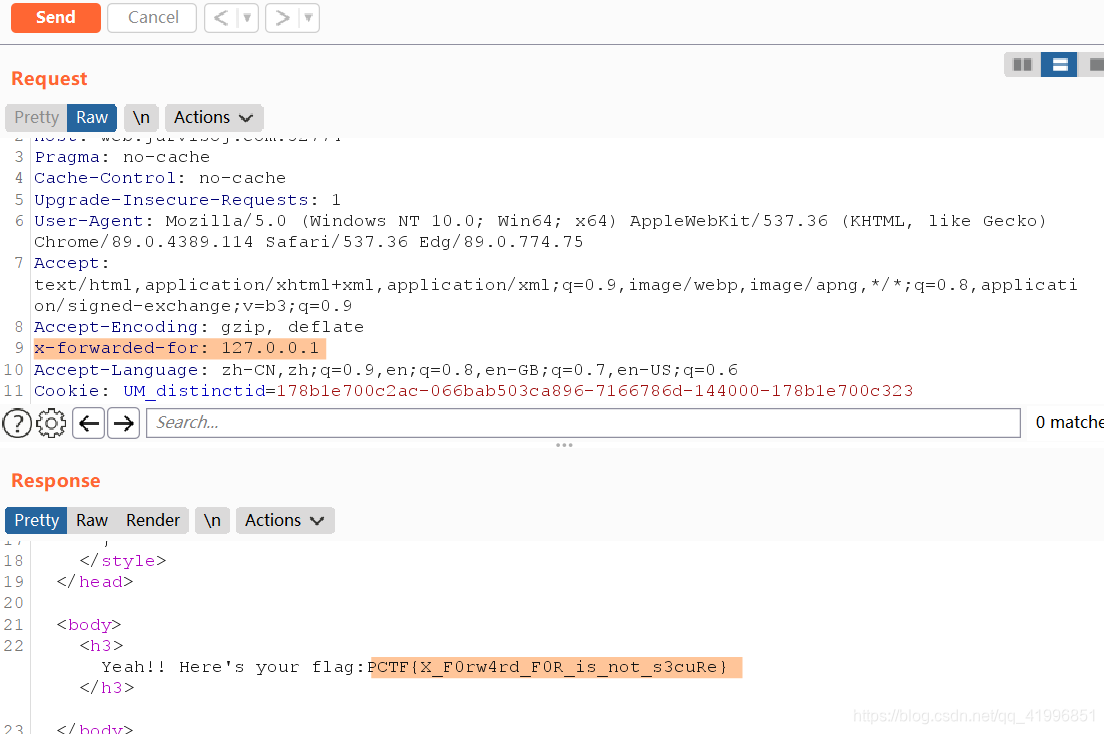

PORT51 访问了页面发现让你 Please use port 51 to visit this site. 明显是绑定的端口,不可能用51端口去访问啊,很困惑结果是自己去访问的时候需要用到51端口啊…原来如此,使用curl中的–local-port命令 ...

读取文件指从某一个已打开地文件中,读取一定数量的字符,然后将这些读取的字符放入某一个预存的缓冲区内,供以后使用。有危险函数read,而且调用了system函数(但是缺少了“/bin/sh”参数)handle: 一个已经打开的...

发现read函数会造成栈溢出,system函数存在风险。3.“访问”方法(1)构建Python脚本((1)双击_system其地址为8048320(2)Shift+F12,找/bin/sh地址(3)查参数大小总大小为0×88+0×4)

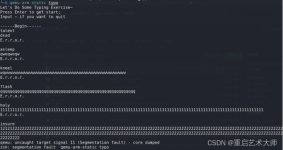

jarvisoj_typo

标签: pwn

jarvisoj_typo,arm架构下的pwn题。

basic Baby’s Crack 程序大概就是打开一个命令行输入的 file,然后打开一个 tmp,对 file 加密写入 tmp,将 file 删除,将 tmp 重命名为 file。 直接在 ida 中 F5,关键的代码就是: while (feof(*(_QWORD *)&...

PORT51(curl) LOCALHOST(伪造ip) Login(SQL注入) 神盾局的秘密(base64编码+反序列化) IN A Mess(代码审计+过滤空格SQL注入) admin(robots.txt+cookie欺骗) [61dctf]babyphp(Git泄露+代码注入) ...

[GXYCTF2019]BabySQli 后端判断语句猜测 <?php $row; $pass=$_POST['pw']; if($row['username']==’admin’) { if($row['password']==md5($pass)) { echo $flag; } ...}else{ echo “...

buuctf--pwn

不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!对于从来没有接触过网络安全的同学,我们帮你准备了详细...

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。...

发现为64位文件2.放入ida64反编译(1)F5转为C语言(2)双击vulnerable_function发现缓冲区溢出,输入超过128字节,将覆盖栈上其他数据。3.“访问”方法(1)构建Python脚本((1)双击callsystem其地址为400596(2...

发现 buf输入是0x80(136) 而read能输入最大字数是0x200(512),可能存在栈溢出漏洞,发现后门函数system("/bin/sh"),然后只要read函数的ret address 为后门函数的地址。然后就file 分析它得到是64位的IDA。...

jarvisoj web-多题wp

标签: php

点击vulnerable_function()发现read函数会造成栈溢出,system函数存在风险。3.“访问”方法(1)构建Python脚本((1)双击_system其地址为8048320(2)Shift+F12,找/bin/sh地址。

在python脚本中输入“node5.buuoj.cn”,25586是靶机信息按shift+F12,出现下面的信息,双击/bin/sh双击callsystem函数。

双击vulnerable_function发现buf变量分配的空间只有0x80,而read函数的第三个参数是0x200,会造成溢出。在python脚本中输入“node5.buuoj.cn”,25586是靶机信息。

node5.buuoj.cn”,25586是靶机信息按shift+F12,出现下面的信息,双击/bin/sh双击callsystem函数可以看到起始地址是400596,我们将其覆盖return的地址就会调用其函数。

所以来JarvisOJ修炼了,写个WP记录一下。BASIC veryeasyquestion:使用基本命令获取flaganswer:放winhex里面看下,没发现什么东西。题目说是基本命令,试了试binwalk,也什么都没有,再试strings。拿到flag。 关于...

有canary ,题目提升fm,考虑格式化字符串。

mmap和mprotect练习,假设system和execve函数被禁用,请尝试使用mmap和mprotect完成本题。 mprotect()函数 在Linux中,mprotect()函数可以用来修改一段指定内存区域的保护属性。mprotect()函数把自start开始的、...

jarvisoj_level2 例行检查,32bit,开启NX保护。 nc 一下 ,Hello world,没什么信息 用32位IDA打开,看到了/bin/sh,跟进一下。 想查看调用函数的,但是看不了,所幸地址已经给出,所以shell_addr=0x804A024 ...

推荐文章

- centos7初始化mysql 5.7.9(源码安装)-程序员宅基地

- undefined reference to `cvHaarDetectObjects'()(人脸检测)_cvhaardetectobjects未定义-程序员宅基地

- 如何将参数传递给批处理文件?_批处理 传递参数-程序员宅基地

- C++的一些小总结 类 静态成员变量/函数 this指针_c++ class 静态指针函数-程序员宅基地

- springboot小区物业管理系统7ffeo[独有源码]如何选择高质量的计算机毕业设计_小区物业管理系统er图-程序员宅基地

- mac-gradle的安装和配置,掌握这些知识点再也不怕面试通不过_mac gradle配置-程序员宅基地

- 2032:【例4.18】分解质因数(信奥一本通)-程序员宅基地

- html怎么设置默认状态,网页中如何设置默认图片?方式介绍-程序员宅基地

- milp的matlab的案例代码_matlab30个案例分析案例5代码-程序员宅基地

- html实现/ 简约好看、美观大方的个人导航页源码/开源个人主页html源码_个人导航html-程序员宅基地