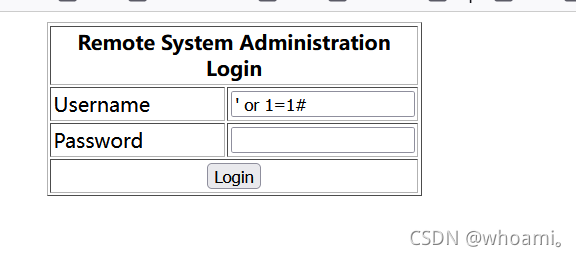

【sql注入】如何通过SQL注入getshell?如何通过SQL注入读取文件或者数据库数据?一篇文章告诉你过程和原理。本篇博客主要是通过piakchu靶场来讲解如何通过SQL注入漏洞来写入文件,读取文件。通过SQL输入来注入木马来...

”Getshell实战“ 的搜索结果

然后我们直接将上述数据包保存,sqlmap一把梭,确实存在注入,但是无法--os-shell,所以无法进行更深一步利用,虽然我读取了站点管理员账户密码,进后台一顿操作,依旧没有可以利用的点,此路不通,放弃。...

实战遇到的情况---任意文件读取,读取/conf/axis2.xml内容,读取用户名和密码登录后台 1、上传cat.aar 命令执行 http://xx.xx.xx.xx/axis2/services/Cat/exec?cmd=whoami 2、获取classpath路径 ...

昨儿个面试被问到如何通过tomcat拿shell,之前只是看到,没做过复现,导致自己吃了亏,刚入渗透不久。复现的漏洞太少,经验方面还是远远不够的,一点一点来。复现过程可能比较粗糙,有什么错误还希望各位大哥给小弟...

2018年12月09日thinkphp团队发布了版本更新:https://blog.thinkphp.cn/869075 ,其中修复了一处getshell漏洞。 影响范围 5.1.x < 5.1.315.0.x<= 5.0.23 实战演练 比如5.0.7漏洞利用方法: ...

都是重复造轮子,没啥技术含量,只能说以后遇到了知道怎么操作就行。 GO: ... 找到jboss.deployment 进入页面后找到void addURL() ...随后来到URLList中查看Value值是否已经部署好,并且为我们的远程war木马地址 ...

一、制作war包 将jsp文件压缩成zip格式,然后修改为war格式 二、部署war包(选择文件,上传即可) 三、C刀连接 转载于:https://www.cnblogs.com/peterpan0707007/p/10565352.html...

一、JBOSS4.0.5_GA,5.x,6.x 需要JavaDeserH2HC... 操作起来 javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java java -cp .:commons-...

shell脚本实战代码分析!

redis getshell方法 写 webshell 文件 利用 写SSH key进行 getshell 通过写corntab的方式进行getshell redis未授权访问 Redis在默认情况下,会绑定在0.0.0.0:6379,如果没有采用限制IP访问,就会将Redis服务...

使用Exp生成器生成Ladon插件实战,ThinkPHP GetShell 漏洞环境 使用docker ThinkPHP 5.0.20 复现测试 Payload: http://192.168.1.37:8080/index.php?s=/Index/\think\app/invokefunction&function=call_user_...

起因 最近在fofa翻目标C段的时候,碰巧看到了这个站便记了下来,等下班回家后直接拿下。 目标环境信息 BC类的活动页很多都是thinkphp二改的站,我们主要确定当前tp的版本号。...tp3注入漏洞不存在,日志文件在/...

为了在实战中能够发挥作用,于是想尝试构造能够Getshell的EXP。 0x001 分析与利用过程 1.1 环境搭建 使用Vulfocus、Vulhub可一键搭建CVE-2020-17518漏洞环境。 https://github.com/fofapro/vulfocus https://g.

这个算是一个很常见也很基础的getshell的方式,昨天有个小伙伴问到我这个问题,说面试的时候主管给了他一个phpmyadmin登录入口,让他getshell,由于实战经验较少,小伙伴那道题没拿到分。其实,看到phpmyadmin,第一...

任意文件下载(Arbitrary File Download)是一种常见的 Web 攻击技术,用于窃取服务器上任意文件的内容。攻击者利用应用程序中的漏洞,通过构造恶意请求,使应用程序将任意文件(如配置文件、敏感数据等)发送给攻击...

前言 (最近你们可能会看到我发很多陈年漏洞的分析,其实这些漏洞刚出来我就想写,不过是没时间,拖延拖延,但该做的事迟早要做的,共勉) Postgres是现在用的比较多的数据库,包括我自己的博客,数据库都选择...

4.getshell POC 声明: 仅用于渗透测试,白帽漏洞挖掘。请勿用做非法用途,非法使用造成后果自负。 1.前言 偶然在F12sec上看到一边文章,于是有了今天的挖洞过程。某位白帽子师傅发现某建站系统通用型漏洞...

shell是渗透中常用的名词,像getshell,webshell,反弹shell等等,都和shell相关。 getshell:获取到目标的命令执行权限 webshell:指网站后门,通过web服务进行命令执行 反弹shell:把命令行的输入输出转移到其它...

一. 环境准备:靶机:win7 32 位。环境:php:5.45MYsql:5.5.53Apache:2.4s二. 开始攻击。访问目标站点,发现开启33...

地址 https://mp.weixin.qq.com/s/omPPZpq0CNqtThmwYMfo0A

推荐文章

- YOLOv7如何提高目标检测的速度和精度,基于优化算法提高目标检测速度-程序员宅基地

- linux中进程退出函数:exit()和_exit()的区别_linux结束进程可以用哪些函数,它们之间有何区别?-程序员宅基地

- sqlserver55555_sqlserver把小数点后面多余的0去掉-程序员宅基地

- Angular6 和 RXJS6 的一些改动_angular6,requestoptions改成了什么-程序员宅基地

- C++解析XML文件_c++ xml解析-程序员宅基地

- R语言使用caret包的train函数构建多元自适应回归样条(MARS)模型构建分类模型、trainControl函数设置交叉验证参数、自定义调优评估指标_多元自适应回归样条 r-程序员宅基地

- Android ListView控件显示数据库中图片_安卓获取listview里的图片并显示-程序员宅基地

- python123程序改错题库,2016最新二级C语言考试题库及答案(程序改错专项练习 精华版)...-程序员宅基地

- Roser S.Pressman在UMLChina交流实录-程序员宅基地

- 【Linux】shell编程1(shell脚本书写格式、脚本中的环境变量、普通变量、自定义环境变量、变量数组、位置变量、状态变量、内置变量、变量扩展)_linux脚本格式-程序员宅基地