打开发现让传入一个名为flag的参数 F12直接查看 最下面说在flask里,我们经常建立一个SECRET_KEY,上方模板注入 直接访问URL+?flag={{ config.SECRET_KEY}}得到flag。

”CTF刷题“ 的搜索结果

int __cdecl main_0(int argc, const char **argv, const char **envp) { unsigned int len; // eax const char *v4; // eax size_t v5; // eax char v7; // [esp+0h] [ebp-188h] ... // [esp+0h] [ebp-188h] ...

1. 2. 3. 4. 转轮机加密 题目描述:你俩继续往前走,来到了前面的下一个关卡,这个铺面墙上写了好多奇奇怪怪的 英文字母,排列的的整整齐齐,店面前面还有一个大大的类似于土耳其旋转烤肉的架子,上面一圈圈的 也刻...

本文目录Misc坚持60s Misc 坚持60s 打开发现是个java写的小程序好像,看了一脸懵*。 完全没搞懂咋玩,也不会动。一点思路都没有。 看wp,提到了一个java反编译的工具。...没见过就要记下来嘛,而且我最喜欢的就是玩...

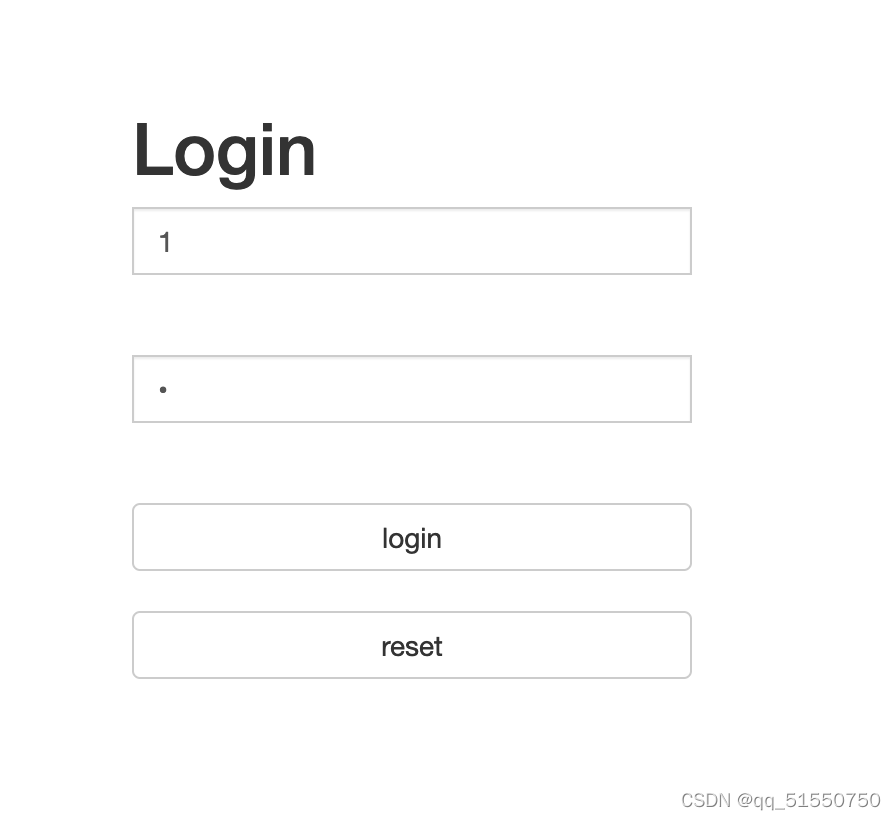

点击Payloads,Payload Type选择Simple list,点击导入字典...首先尝试sql注入,没有人任何反应,尝试登录显示密码错误,根据题目名称admin,想到需要登录admin用户,通过burpsuite抓包尝试暴力破解。...发送到Intruder。

HackingLab回忆录HackingLab刷题回忆第一篇,刷题回忆(HackingLab) HackingLab刷题回忆 第一次在csdn写博客。接触CTF是两年前了,曾经只有过半个月的修炼,虽然算不上高手,但对自己曾经的进步还是很欣慰的。就把...

CTF(夺旗赛) ---网络安全技术比赛的介绍 及 CTF常用的在线刷题网站:RedTigers-Hackit、XCTF(攻防世界)竞赛平台、网络信息安全攻防学习平台、OWASP 中国、实验吧CTF训练营、全国大学生信息安全竞赛官方网站、MS09067...

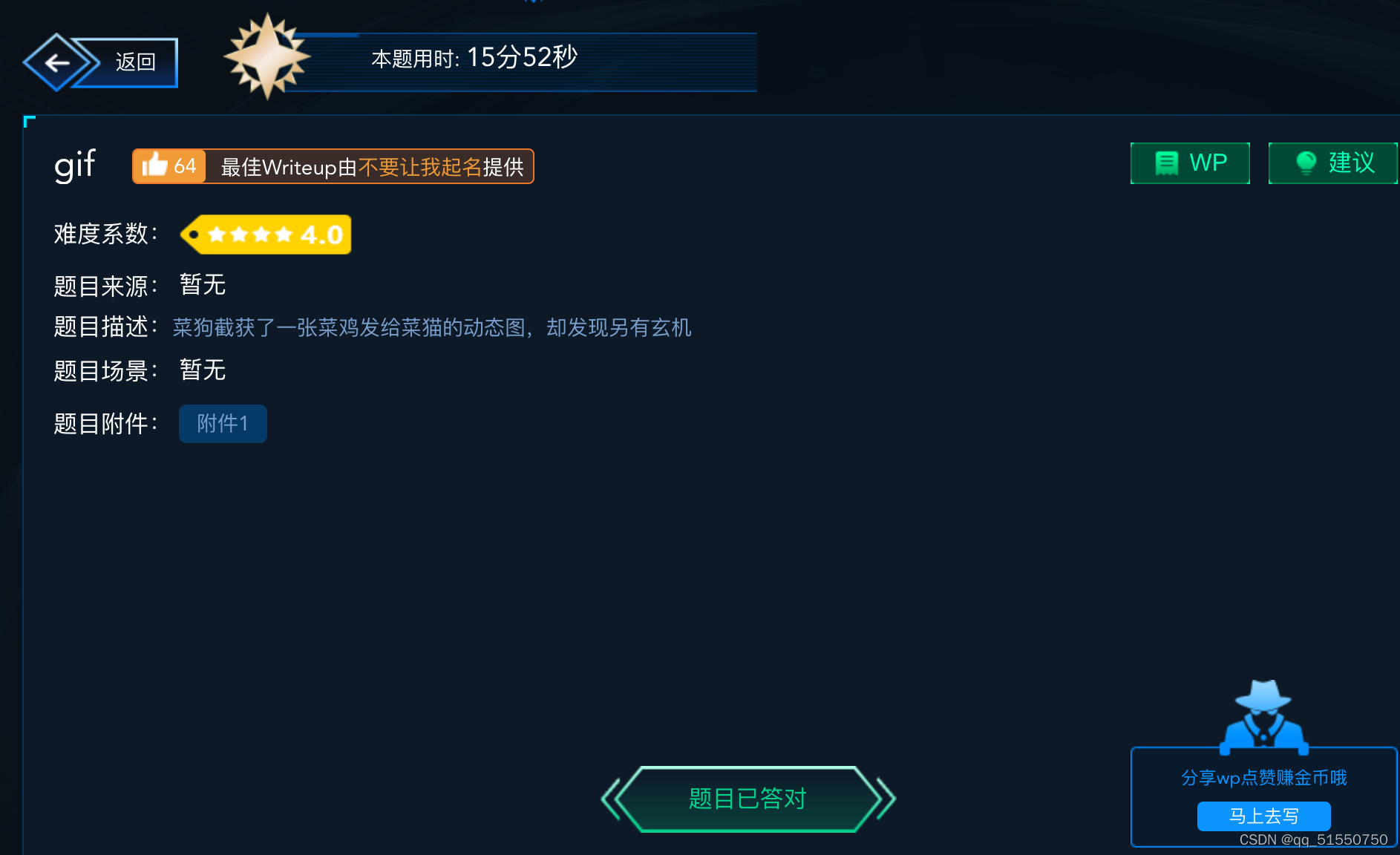

前言:题目是做了之后的复现,所以没有顺序。 本文目录Misc佛系青年假如给我三天光明梅花香之苦寒来神奇的二维码刷新过的图片被劫持的神秘礼物菜刀666Web Misc 佛系青年 与佛论禅解密网站直接解。...

/x00 /x00 view-source: if (isset ($_GET['nctf'])) { if (@ereg ("^[1-9]+$", $_GET['nctf']) === FALSE) echo '必须输入数字才行'; else if (strpos ($_GET['nctf'], '#biubiubiu') !== ...

第一次写分享类的文章,有错误的地方还请大家多多指正哈!此篇文章主要分享一些刷web题目中会遇到的一些知识点,之后还会继续分享一些关于这方面的知识。 文章目录简单的sql注入预备知识注入前判断如何判断注入顺序...

CTF刷题记录(一)

标签: 数学建模

把这个对象当成了字符串,所以调用了 day 类的 __toString() 方法,然后再调用 dark 类里的 go() 方法,然后在 go() 方法里把这个对象当成了方法使用,所以就去调用了 light 类的 __invoke 方法,又因为在 __invoke ...

推荐文章

- Ubuntu/linux下下载工具_ubuntu下载软件助手 linux版本-程序员宅基地

- HTML、JSP前端页面国际化(i18n)_html全局国际化-程序员宅基地

- Python高级-08-正则表达式_写出能够匹配只有下划线和数字还有字母组成(且第一个字符必须为字母)的163邮箱(@1-程序员宅基地

- 寻仙手游维护公告服务器停服更新,寻仙手游2月1日停服更新公告 2月1日更新了什么...-程序员宅基地

- 用python自动预约图书馆座位_微信图书馆座位秒抢脚本-程序员宅基地

- Android真机或模拟器激活Xposed框架的方法_de.robv.android.xposed.installer-程序员宅基地

- 操作系统为什么要分用户态和内核态_用户态和内核态都需要cpu参与,为什么要区分-程序员宅基地

- 01—JVM与Java体系结构(简单介绍)_01_jvm与java体系结构.pptx-程序员宅基地

- 国有建筑企业数字化转型整体解决方案_建筑企业数字化转型行动方案-程序员宅基地

- 性能测试的软件------loadrunner_loadrunner有有三个图标,-程序员宅基地