”BugkuCTF“ 的搜索结果

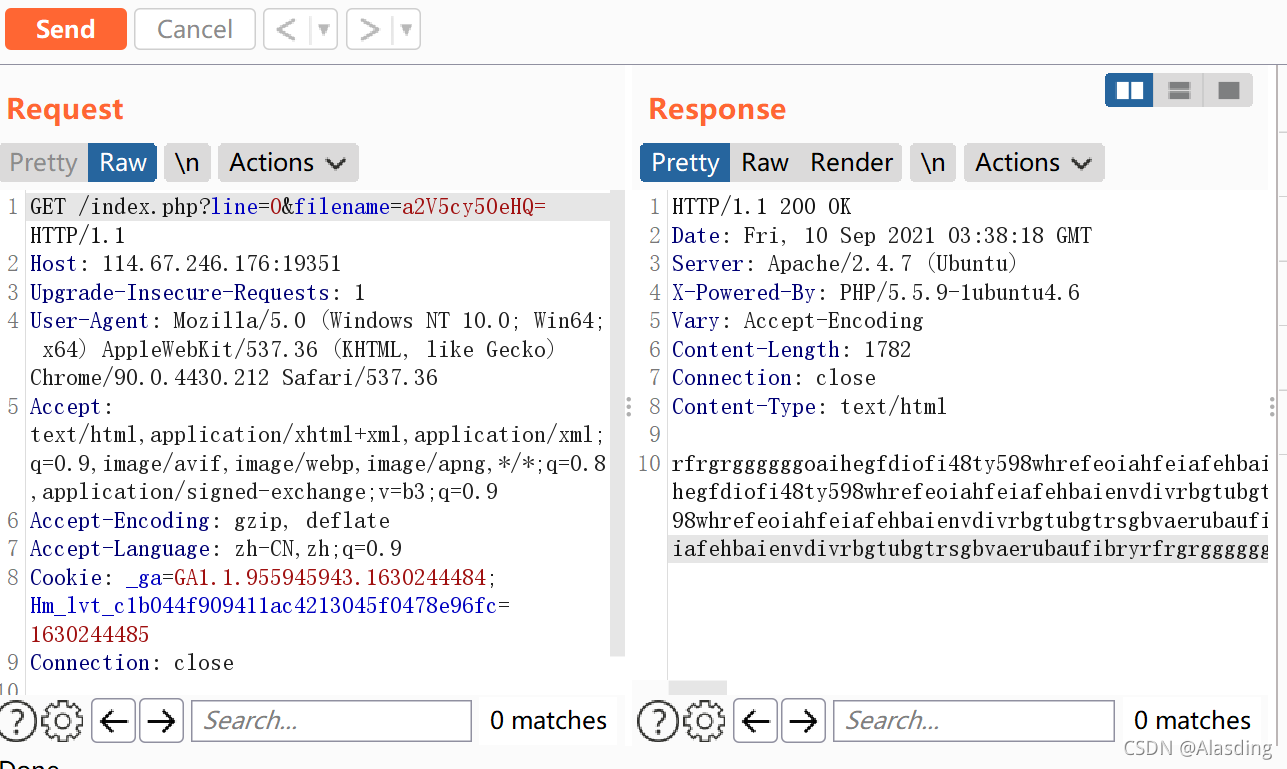

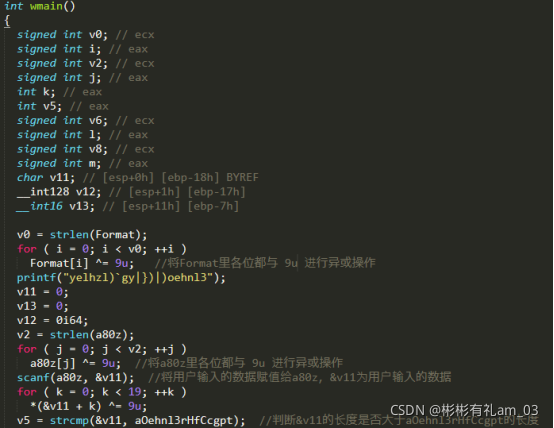

因为在PHP中==会先进行类型转化在比较,如字符串与数字比较,会取字符串开头的数字与数字比较,开头无数字则取结果为0。将其发送到repeater,修改请求方式为POST,提交what=flag,得到flag。题目提示,若num不是一个...

bugku ctf misc wp2.pdf

BUGKUCTF--计算机

标签: web

BUGKUCTF计算器解题

文章目录1.Web22.计算器3.Web基础$_GET4.Web基础$_POST5.矛盾6.Web37.域名解析8.你必须让他停下9.本地包含10.变量111.Web512.头等舱13.网站被黑14.管理员系统15.Web416.flag在index中17....打开链接之后是滑稽笑脸,好...

1.CTF常见题型 CTF比赛通常包含的题目类型有七种,包括MISC、PPC、CRYPTO、PWN、REVERSE、WEB、STEGA。 MISC(Miscellaneous)类型,即安全杂项,题目或涉及流量分析、电子取证、人肉搜索、数据分析等等。 PPC...

源代码直接右键查看源代码 看到三段URL编码 分别去进行url解码 url解码网址:Unicode编码转换 - 站长工具 p1+p3(那一小段URL编码)+p2 相加后提交即可

截止至练习题【login4】,仅提供解题思路。 WEB2 按F12直接可得flag 计算器: 直接按F12,将maxlength修改,输入正确结果即可得到flag web基础$_GET ...web基础$_POST 使用hackbar工具,按F12,打开Post data,传递...

cookies-Bugku CTF

标签: php

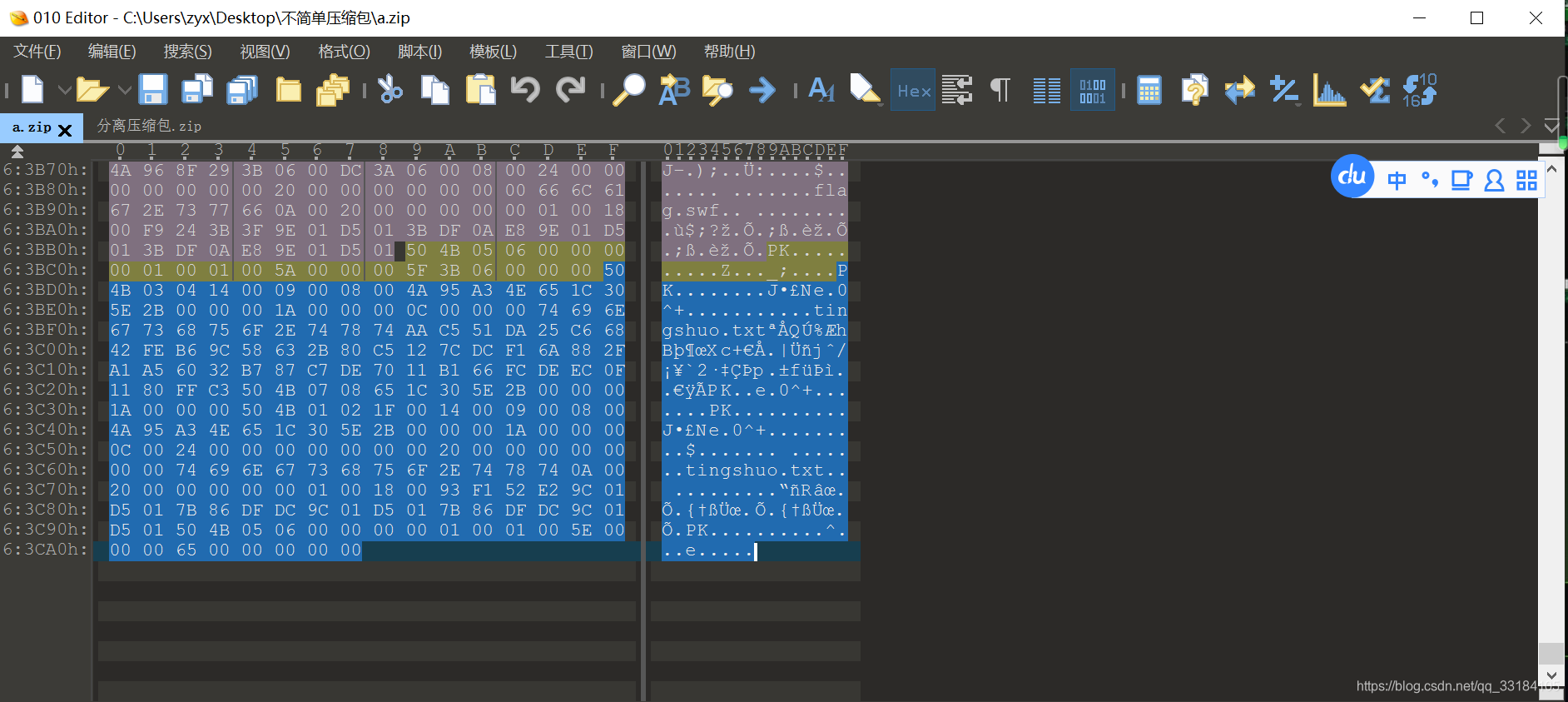

BugKu CTF(杂项篇MISC)—啊哒 啊哒BugKu CTF(杂项篇MISC)—啊哒题目一、工具二、解题思路三、总结 题目 描述: 有趣的表情包 来源:第七届山东省大学生网络安全技能大赛 。 一、工具 十六进制工具 010 editor 二、...

Bugku CTF-web13 看看源代码解题 解题 重点:URL解码 先根据题目提醒,查看源码,发现有部分代码有些奇怪; 把p1和p2的Url编码解码一下得到如下代码; p1='function checkSubmit(){var a=document.getElementById...

BugkuCTF(1)WEB2/计算器 WEB2 听说聪明的人都能找到答案! 打开看一眼,我是不是聪明的人。 满屏猥琐表情,并且建议大家可以尝试看到最后。 看这一堆猥琐表情是看不出什么来了,还是看看源代码吧。 body头里...

BUGkuCTF (一)WEB (1)web2 进入环境,首先看源码,在里面直接找到flag [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-97sg5F09-1593143273882)(file:///C:/Users/HP/AppData/Local/...

推荐文章

- 小说网站系统源码|PHP付费小说网站源码带app-程序员宅基地

- Swift编码规范_swift 正则判断文件类型-程序员宅基地

- 关于shell 中return用法解释(转)_shell return-程序员宅基地

- Linux编译宏BUILD_BUG_ON_ZERO-程序员宅基地

- c51语言单片机打铃系统设计,基于单片机的自动打铃系统的设计-程序员宅基地

- 在php中使用SMTP通过密抄批量发送邮件-程序员宅基地

- python数据清洗+数据可视化_python课程题目数据清除与可视化-程序员宅基地

- 【11g】3.3 Oracle自动存储管理存储配置_oraclestorageoptions-程序员宅基地

- signature=b2f9171fa2897cefe08a669efaf58433,FULFILLMENT TRACKING IN ASSET-DRIVEN WORKFLOW MODELING-程序员宅基地

- 宜兴市计算机中等学校,重磅!江苏省陶都中等专业学校正式揭牌!-程序员宅基地