”BugKu之Reverse篇“ 的搜索结果

1、本文详细描述了C++语言reverse函数的使用方法。 2、通过详细示例,让读者更直观地阅读,更清晰的理解。 3、示例代码可直接复制,编译后可直接运行。 4、根据示例以及运行结果,让读者加强记忆及理解。

Bugku题目Reverse逆向部分wp(持续更新)

MacOS中鼠标滑轮方向与触控板方向不一致,用Scroll Reverse可以加以调节。第一次使用时可设置成开机自动启动。

CTFBugKu CTF(杂项篇MISC)攻与防猫片(安恒)描 述: hint:LSB BGR NTFS题目下载后是一张图片,打开如下。1.工具十六进制工具 010 editor编辑...

Bugku misc wp

标签: 经验分享

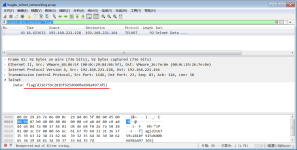

流量分析 flag被盗 打开搜索flag字符串 flag{This_is_a_f10g} ...搜索flag发现flag.tar.gz ...找到疑似包到处分组字节流保存为1.gz,rar打开看到flag ...或者用binwalk -e caidao.pcapng 分离出文件,改名1.tar.gz再打开...

希望这篇文章能帮助你在CTF逆向方向上取得进展!免责声明本博客中的信息仅供参考之用,不构成任何专业建议。未经我明确书面同意,任何个人或组织不得复制、修改、传播或以其他方式使用我的原创内容。本博客可能包含...

Reverse easy_vb soeasy easy_re f5查看v4和v5的值,再将十六进制转换成字符就行了 游戏过关 解题有好几种方式 1. 搜done,看到一个函数sub_45E940,F5,分析函数的内容,当然我...

Bugku-Misc合集

标签: eclipse

#Misc – Bugku(合集)# ##链接## ###签到### 扫描二维码关注公众号 即可获得flag flag{Bugku-Sec-pwn!} ###这是一张单纯的图片### 链接 将文件1.jpg放入Winhex 在文件尾部看到一串数字 ke&#...

题解链接https://blog.csdn.net/qq_40657585/article/details/83660069 1.web2查看源码这个题得到flag之后最后答案是: KEY{Web-2-bugKssNNikls9100} 2.最后的答案包括flag{}

NSSCTF之Misc刷题记录(15)

最近,开始记录一篇关于 Android 逆向分析的 WriteUp 方便有需要的人学习,也欢迎大家相互交流, 发现不 一样的世界。 一、signin 考点:反编译、静态分析 Topic Link:...

1.签到题 点开可见。(这题就不浪费键盘了) CTF- 2.这是一张单纯的图片 图片保存到本地,老规矩,winhex看一看 拉到最后发现 因为做过ctf新手的密码 所以一看就知道unicode ...点开题目是压缩包...

Web 8 ... 我写的如下: 只要保证 $ac 的值 和我们写入文件 $fn 的值 一样即可, 我这里都写的是 123 ...这道题刚开始看到主页之后,又看了源代码和抓了包,发现都没有什么特别的地方,所以,只有拿御剑扫描...

(我寻思这篇文章不能被他本人看到吧) 先来说一下非注入的解法 方法一 要拿到flag就得先用账户登录成功,flag并不在数据库里,我先尝试了用字典爆破admin密码,没想到竟然成功了??? 后来发现竟然是弱口令!!!...

BugkuCTF-WEB-第43题到第52题

从零开始学习CTF——CTF是什么

标签: 安全

推荐文章

- PHP正则表达式使用-程序员宅基地

- 【编译原理】【《编译技术与应用》笔记】第一章:编译技术概述-程序员宅基地

- noip2017爆炸记——题解&总结&反省(普及组+提高组)-程序员宅基地

- NoSQL分布式数据库的独家见解- Adam Fowler-程序员宅基地

- 内网渗透小计之从劫持浏览器客户端到渗透Linux系统全过程-程序员宅基地

- Python项目开发案例(二)————简易五子棋游戏(控制台版)_五子棋游戏业务流程图-程序员宅基地

- Android 镂空效果的遮罩层实现_android 遮罩中间部分透明-程序员宅基地

- 业务日志记录规范_业务系统事件日志的格式-程序员宅基地

- 【JAVA语言-第19话】多线程详细解析(一)-程序员宅基地

- 『绊线报警及计数』实现-程序员宅基地