超详细SSTI模板注入漏洞原理讲解_ssti注入-程序员宅基地

SSTI模板注入概要

概念

SSTI(Server-Side Template Injection)从名字可以看出即是服务器端模板注入。比如python中的flask、php的thinkphp、java的spring等框架一般都采用MVC的模式,用户的输入先进入Controller控制器,然后根据请求类型和请求的指令发送给对应Model业务模型进行业务逻辑判断,数据库存取,最后把结果返回给View视图层,经过模板渲染展示给用户。(本篇文章主要记录python语言下的SSTI)

模板的概念

模板可以被认为是一段固定好格式,等着开发人员或者用户来填充信息的文件。通过这种方法,可以做到逻辑与视图分离,更容易、清楚且相对安全地编写前后端不同的逻辑。

SSTI漏洞原理

服务端接收攻击者的恶意输入以后,未经任何处理就将其作为 Web 应用模板内容的一部分,模板引擎在进行目标编译渲染的过程中,执行了攻击者插入的可以破坏模板的语句,从而达到攻击者的目的。

这么说可能有点抽象,我们看一下下面的python中的基于jinja2的模板渲染

from flask import *

from jinja2 import *

app = Flask(__name__)

@app.route("/myan")

def index():

name = request.args.get('name','guest')

html = '''<h3> Hello %s'''%name

return render_template_string(html)

if __name__ == "__main__":

app.run(debug=True)

运行后访问http://127.0.0.1:5000/myan可以发现默认的模板解析参数为guest

从上面的python代码中我们发现服务端的逻辑是接收前端输入的name参数,然后将其返回到后端进行拼接再返回前端进行展示,当我们输入?name=myan时可以发现前端返回结果

模板渲染函数

这里主要有两种模板渲染函数,render_template_string()与render_template(),其中render_template是用来渲染一个指定文件的。render_template_string()则是用来渲染字符串的。而渲染函数在渲染的时候,往往对用户输入的变量不做渲染,即:{ {}}在Jinja2中作为变量包裹标识符,Jinja2在渲染的时候会把{ {}}包裹的内容当做变量解析替换。比如{ {2*2}}会被解析成4。因此才有了现在的模板注入漏洞。往往变量我们使用{ {恶意代码}}。正因为{ {}}包裹的东西会被解析,因此我们就可以实现类似于SQL注入的漏洞

SSTI漏洞攻击方法

继承关系

这里我想先讲讲类之间的继承关系,因为在后面的攻击中用到的就是这种继承关系的不断调用最终达到一个rce的效果,这里我们就具体讲讲类的继承关系

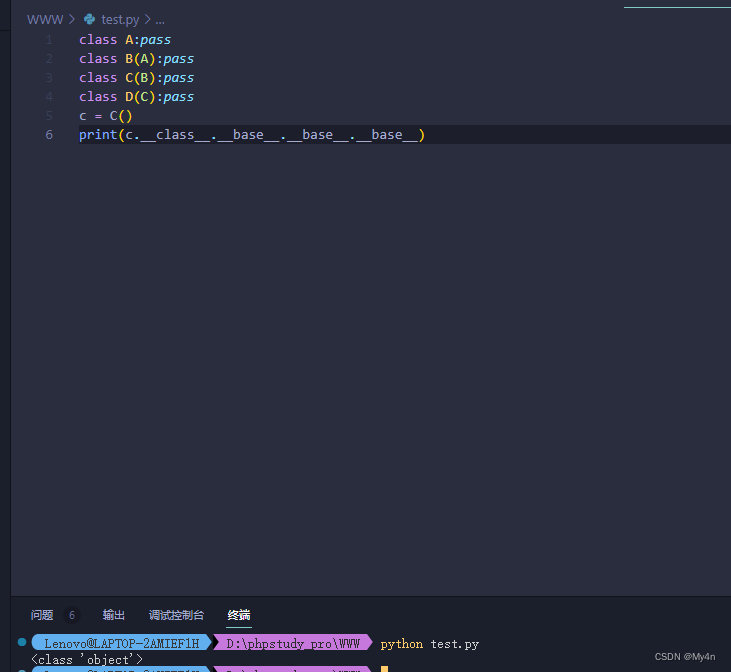

可以看到我们创建了4个类,其中的B类继承了A类,C、D类继承了B类,如果我们在这创建一个C的对象c,那么我们就可以通过__class__魔术方法来找到它的当前类

可以看到它返回了一个当前的类为C,我们还可以通过__base__这个魔术方法来找到当前类的父类

可以看到找到了C类的父类B类,如果还想要找B类的父类可以接着使用__base__魔术方法

从代码上看再之后A类上面应该是没有类了,但是其实所有的类都时object类的子类,当我们创建一个类而没有显式地指定它继承的父类时,这个类就会默认继承object类,因此我们在添加一个__base__就能拿到object

从代码上看再之后A类上面应该是没有类了,但是其实所有的类都时object类的子类,当我们创建一个类而没有显式地指定它继承的父类时,这个类就会默认继承object类,因此我们在添加一个__base__就能拿到object

当然这样一个一个递进上去的方法有一些麻烦,所以我们可以使用__mro__魔术方法来一步到位看到类的所有父类

由于它是以数组形式的所以我们在后面加上下标就能拿到指定的类了

或许你看到这里可能感觉没什么用的样子,但是我希望能把这里理解的透彻一些,这样对于后面理解攻击payload会很有帮助

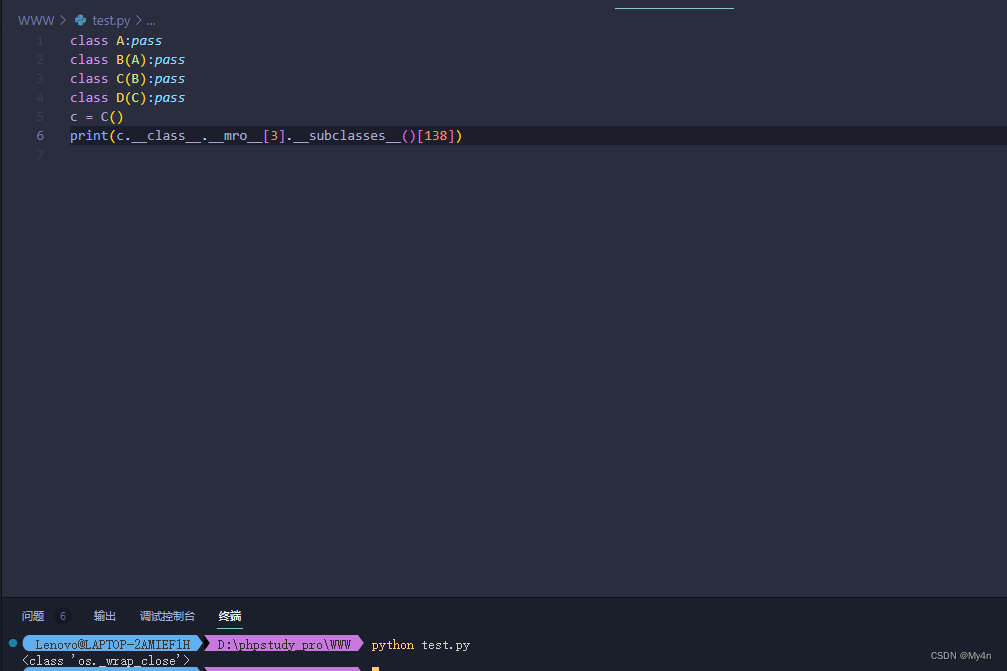

我们在拿到object类后就可以通过object类来查找python中的所有object类的子类,当然这其中会有我们能通过该类rce的子类。我们通过__subclasses__来获取当前类的所有子类

可以发现有很多类,前面我们也说到了python的所有类最终都是继承object类的,因此这里存在大量的类,当然我们最终的目的是要去进行rce,因此我们应该寻找与之相关的类,这里就给出一个类<class 'os._wrap_close'>,我们在这里找一下,一般大概在第139个,不过具体的环境还是要具体分析,比如我这里就是138

跟前面的__mro__魔术方法一样是用数组表示的,可以用下标找到对应的类。接下来我们给这个类进行一些初始化方法

初始化方法后可以通过__globals__魔术方法来返回当前类方法中的全局变量字典,可能有一点点抽象,我也不太懂具体是返回什么,但是大致就是返回当前类的全局变量

可以发现很多全局变量都在里面,我们需要最后能够进行rce,因此应该找到能执行系统命令的方法,这里用popen函数来执行系统命令,在后面加上具体的函数名即可找到对应的函数

我们执行一下shell命令,这里执行一下whoami,这里一定要记得用.read()来读取一下,因为popen方法返回的是一个与子进程通信的对象,为了从该对象中获取子进程的输出,因此需要使用read()方法来读取子进程的输出】。

可以发现成功执行系统命令,这里我们就其实通过类的继承关系里大致讲完了SSTI的一个攻击的思路。

魔术方法

上面用的魔术方法这里总结一下,其他更多的魔术方法之后在补充一下

__class__ :返回类型所属的对象

__mro__ :返回一个包含对象所继承的基类元组,方法在解析时按照元组的顺序解析。

__base__ :返回该对象所继承的父类

__mro__ :返回该对象的所有父类__subclasses__() 获取当前类的所有子类

__init__ 类的初始化方法

__globals__ 对包含(保存)函数全局变量的字典的引用

SSTI注入

前面的模板渲染函数中我们说到了{ {}}包裹我们的恶意代码会在渲染的时候被渲染解析,例如{ {2*2}}就会返回结果4,我们可以试一下

可以发现渲染解析了,那么我们就可以通过上面的继承关系来进行获取内置类的操作,因为我们不知道有什么现成的类,因此我们可以直接使用下面这些来直接获取对应的类

''.__class__

().__class__

[].__class__

"".__class__

{}.__class__

下面是他们对应的类,这里我们说一下为什么,因为''与""可以表示字符串,因此它们的__class__类就是字符串本身的<class 'str'>类。其他的分别代表元组,列表和字典的类

之后我们就按照上面的做法一步步来就好了,注意这里不能直接把payload直接复制粘贴上去,因为它需要我们一步一步往上找,一步到位可能会报错,接下来我们找这些类的object类,这里就以''.__class__为例

由于该类没有指定的父类,因此其父类就是object,拿到object后我们就开始找其所有子类了

前面也说过了,这里就不再过多讲解了,我们进行下一步初始化类方法

接着找其所有的全局变量,并找到全局变量中的popen函数

接着找其所有的全局变量,并找到全局变量中的popen函数

接下来就能进行rce了,执行一下whoami

可以看到成功执行了系统命令

payload:

{ {''.__class__.__base__.__subclasses__()[138].__init__.__globals__['popen']('whoami').read()

PS:在说一遍不是所有的环境都是138是<class 'os._wrap_close'>类,具体要自己找是第几个。

其他的一些payload

{ {lipsum.__globals__.__builtins__.__import__('os').popen('ls').read()}}

总结

本篇文章主要是讲了SSTI最入门最基础的内容,因为很多博客都没有很具体的讲继承关系和对应的魔术方法具体的含义,因此才自己编写了更基础入门的SSTI的漏洞讲解。如果有任何错误的地方希望大佬们能指出来,非常感谢~

参考

SSTI模板注入漏洞详解(包含ctfshow web入门361)_ssti注入_T1ngSh0w的博客-程序员宅基地

SSTI入门详解_ssti原理_hahahahaha!的博客-程序员宅基地

SSTI(模板注入)基础总结 - 简书 (jianshu.com)

1. SSTI(模板注入)漏洞(入门篇) - bmjoker - 博客园 (cnblogs.com)

0x00 SSTI 靶场搭建_哔哩哔哩_bilibili(强烈推荐该视频,真的很入门)

智能推荐

从零开始搭建Hadoop_创建一个hadoop项目-程序员宅基地

文章浏览阅读331次。第一部分:准备工作1 安装虚拟机2 安装centos73 安装JDK以上三步是准备工作,至此已经完成一台已安装JDK的主机第二部分:准备3台虚拟机以下所有工作最好都在root权限下操作1 克隆上面已经有一台虚拟机了,现在对master进行克隆,克隆出另外2台子机;1.1 进行克隆21.2 下一步1.3 下一步1.4 下一步1.5 根据子机需要,命名和安装路径1.6 ..._创建一个hadoop项目

心脏滴血漏洞HeartBleed CVE-2014-0160深入代码层面的分析_heartbleed代码分析-程序员宅基地

文章浏览阅读1.7k次。心脏滴血漏洞HeartBleed CVE-2014-0160 是由heartbeat功能引入的,本文从深入码层面的分析该漏洞产生的原因_heartbleed代码分析

java读取ofd文档内容_ofd电子文档内容分析工具(分析文档、签章和证书)-程序员宅基地

文章浏览阅读1.4k次。前言ofd是国家文档标准,其对标的文档格式是pdf。ofd文档是容器格式文件,ofd其实就是压缩包。将ofd文件后缀改为.zip,解压后可看到文件包含的内容。ofd文件分析工具下载:点我下载。ofd文件解压后,可以看到如下内容: 对于xml文件,可以用文本工具查看。但是对于印章文件(Seal.esl)、签名文件(SignedValue.dat)就无法查看其内容了。本人开发一款ofd内容查看器,..._signedvalue.dat

基于FPGA的数据采集系统(一)_基于fpga的信息采集-程序员宅基地

文章浏览阅读1.8w次,点赞29次,收藏313次。整体系统设计本设计主要是对ADC和DAC的使用,主要实现功能流程为:首先通过串口向FPGA发送控制信号,控制DAC芯片tlv5618进行DA装换,转换的数据存在ROM中,转换开始时读取ROM中数据进行读取转换。其次用按键控制adc128s052进行模数转换100次,模数转换数据存储到FIFO中,再从FIFO中读取数据通过串口输出显示在pc上。其整体系统框图如下:图1:FPGA数据采集系统框图从图中可以看出,该系统主要包括9个模块:串口接收模块、按键消抖模块、按键控制模块、ROM模块、D.._基于fpga的信息采集

微服务 spring cloud zuul com.netflix.zuul.exception.ZuulException GENERAL-程序员宅基地

文章浏览阅读2.5w次。1.背景错误信息:-- [http-nio-9904-exec-5] o.s.c.n.z.filters.post.SendErrorFilter : Error during filteringcom.netflix.zuul.exception.ZuulException: Forwarding error at org.springframework.cloud..._com.netflix.zuul.exception.zuulexception

邻接矩阵-建立图-程序员宅基地

文章浏览阅读358次。1.介绍图的相关概念 图是由顶点的有穷非空集和一个描述顶点之间关系-边(或者弧)的集合组成。通常,图中的数据元素被称为顶点,顶点间的关系用边表示,图通常用字母G表示,图的顶点通常用字母V表示,所以图可以定义为: G=(V,E)其中,V(G)是图中顶点的有穷非空集合,E(G)是V(G)中顶点的边的有穷集合1.1 无向图:图中任意两个顶点构成的边是没有方向的1.2 有向图:图中..._给定一个邻接矩阵未必能够造出一个图

随便推点

MDT2012部署系列之11 WDS安装与配置-程序员宅基地

文章浏览阅读321次。(十二)、WDS服务器安装通过前面的测试我们会发现,每次安装的时候需要加域光盘映像,这是一个比较麻烦的事情,试想一个上万个的公司,你天天带着一个光盘与光驱去给别人装系统,这将是一个多么痛苦的事情啊,有什么方法可以解决这个问题了?答案是肯定的,下面我们就来简单说一下。WDS服务器,它是Windows自带的一个免费的基于系统本身角色的一个功能,它主要提供一种简单、安全的通过网络快速、远程将Window..._doc server2012上通过wds+mdt无人值守部署win11系统.doc

python--xlrd/xlwt/xlutils_xlutils模块可以读xlsx吗-程序员宅基地

文章浏览阅读219次。python–xlrd/xlwt/xlutilsxlrd只能读取,不能改,支持 xlsx和xls 格式xlwt只能改,不能读xlwt只能保存为.xls格式xlutils能将xlrd.Book转为xlwt.Workbook,从而得以在现有xls的基础上修改数据,并创建一个新的xls,实现修改xlrd打开文件import xlrdexcel=xlrd.open_workbook('E:/test.xlsx') 返回值为xlrd.book.Book对象,不能修改获取sheett_xlutils模块可以读xlsx吗

关于新版本selenium定位元素报错:‘WebDriver‘ object has no attribute ‘find_element_by_id‘等问题_unresolved attribute reference 'find_element_by_id-程序员宅基地

文章浏览阅读8.2w次,点赞267次,收藏656次。运行Selenium出现'WebDriver' object has no attribute 'find_element_by_id'或AttributeError: 'WebDriver' object has no attribute 'find_element_by_xpath'等定位元素代码错误,是因为selenium更新到了新的版本,以前的一些语法经过改动。..............._unresolved attribute reference 'find_element_by_id' for class 'webdriver

DOM对象转换成jQuery对象转换与子页面获取父页面DOM对象-程序员宅基地

文章浏览阅读198次。一:模态窗口//父页面JSwindow.showModalDialog(ifrmehref, window, 'dialogWidth:550px;dialogHeight:150px;help:no;resizable:no;status:no');//子页面获取父页面DOM对象//window.showModalDialog的DOM对象var v=parentWin..._jquery获取父window下的dom对象

什么是算法?-程序员宅基地

文章浏览阅读1.7w次,点赞15次,收藏129次。算法(algorithm)是解决一系列问题的清晰指令,也就是,能对一定规范的输入,在有限的时间内获得所要求的输出。 简单来说,算法就是解决一个问题的具体方法和步骤。算法是程序的灵 魂。二、算法的特征1.可行性 算法中执行的任何计算步骤都可以分解为基本可执行的操作步,即每个计算步都可以在有限时间里完成(也称之为有效性) 算法的每一步都要有确切的意义,不能有二义性。例如“增加x的值”,并没有说增加多少,计算机就无法执行明确的运算。 _算法

【网络安全】网络安全的标准和规范_网络安全标准规范-程序员宅基地

文章浏览阅读1.5k次,点赞18次,收藏26次。网络安全的标准和规范是网络安全领域的重要组成部分。它们为网络安全提供了技术依据,规定了网络安全的技术要求和操作方式,帮助我们构建安全的网络环境。下面,我们将详细介绍一些主要的网络安全标准和规范,以及它们在实际操作中的应用。_网络安全标准规范