Fortinet:SD-WAN &&&防特网:负载均衡(实验持续更新)_fortinet实验-程序员宅基地

技术标签: smtp 运维相关 email alert fortinet

本文主要介绍了SD-WAN在FortiOS 6.0中的功能。前面会是用大篇幅来介绍SD-WAN的一些使用规则以及一些词语的含义。后面会附上几个实例。

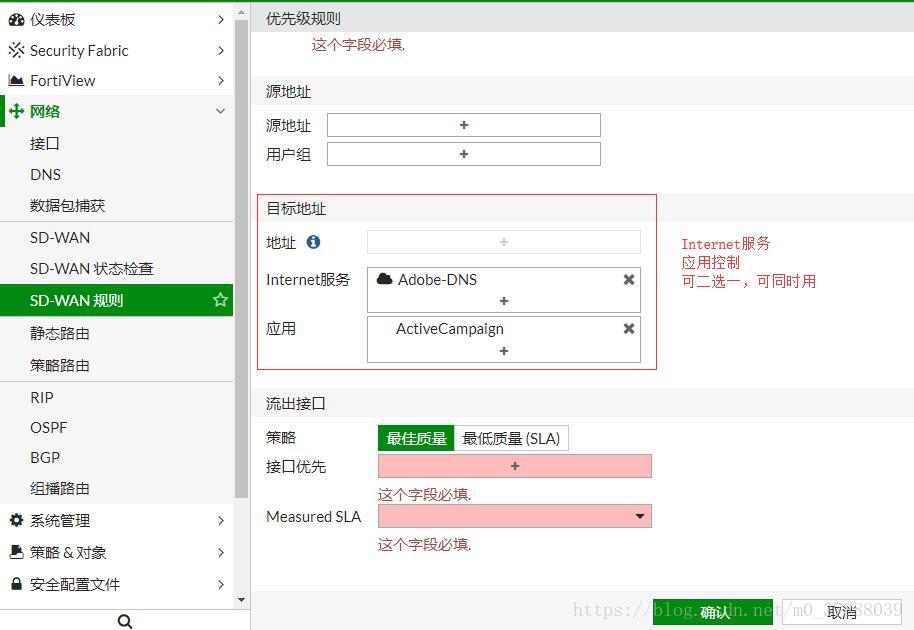

#SD-WAN规则中的应用程序控制设置

您可以在SD-WAN规则中配置应用程序控制和应用程序控制组。

在SD-WAN规则中配置应用程序控制 - GUI:

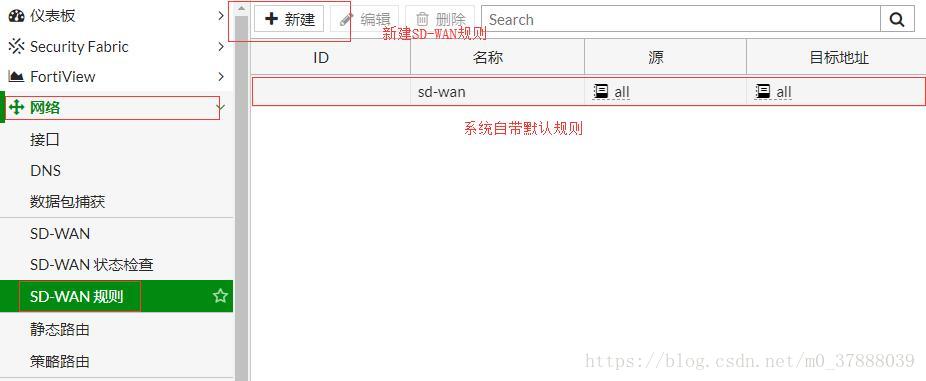

1.转到网络> SD-WAN规则。

2.选择“新建”或“编辑现有规则”。

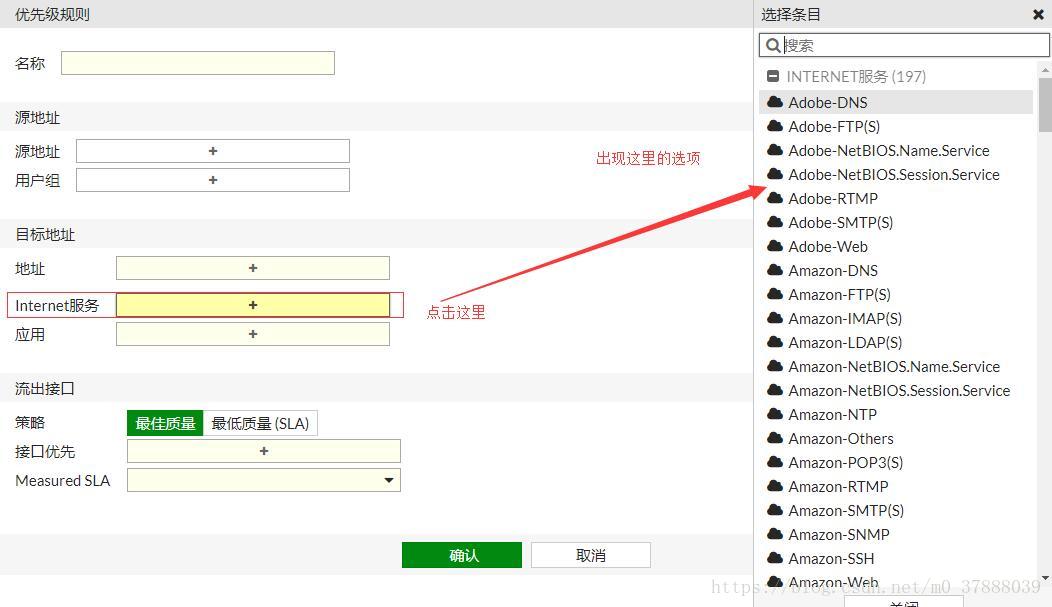

3.在“目标”部分的“目标类型”字段中,选择“Internet服务”。

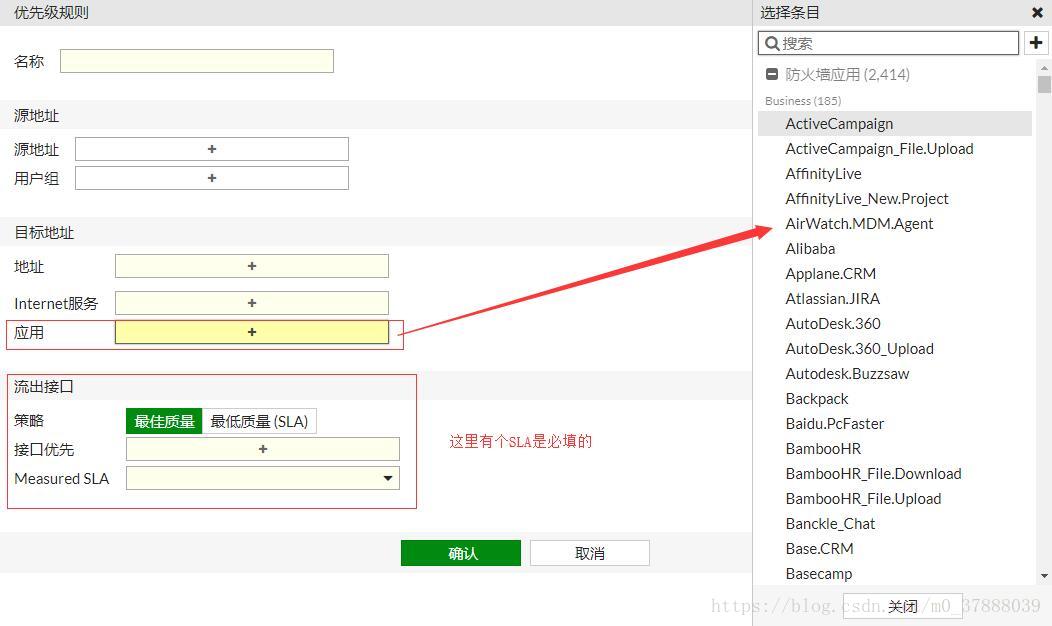

4.在“选择条目”侧面菜单中,选择“应用”。

5.从列表中选择一个或多个应用程序。

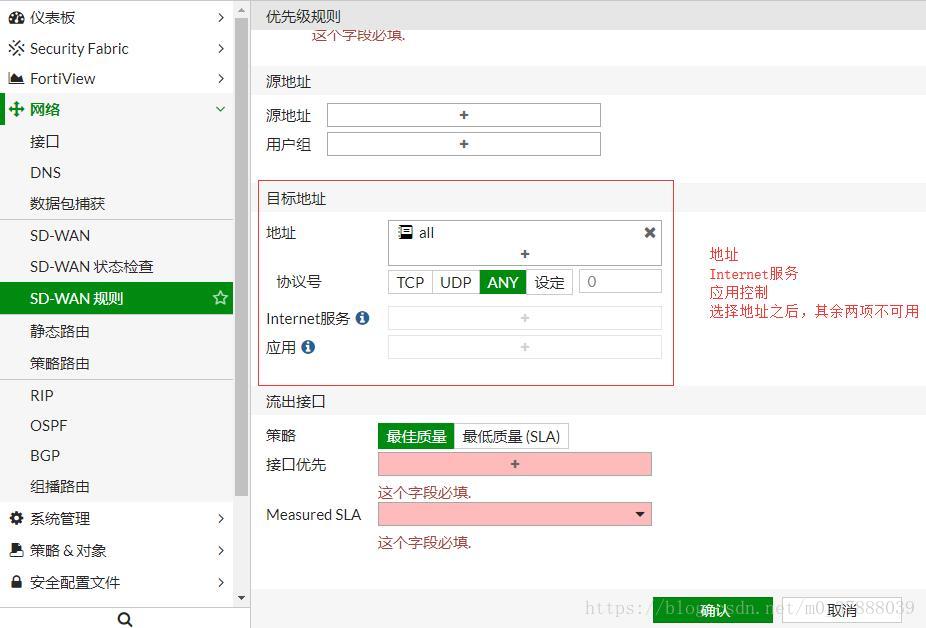

By the way,新建优先级规则中,目标地址有三个项,其中选择了“地址”则“Internet服务”和“应用控制”不可用,而“Internet服务”与“应用控制”并无冲突关系,可二选一使用,也可以同时使用,以下三张图为说明。

在SD-WAN规则中配置应用程序控制 - CLI:

config application group

edit <name>

set application <application-ID-list>

next

end

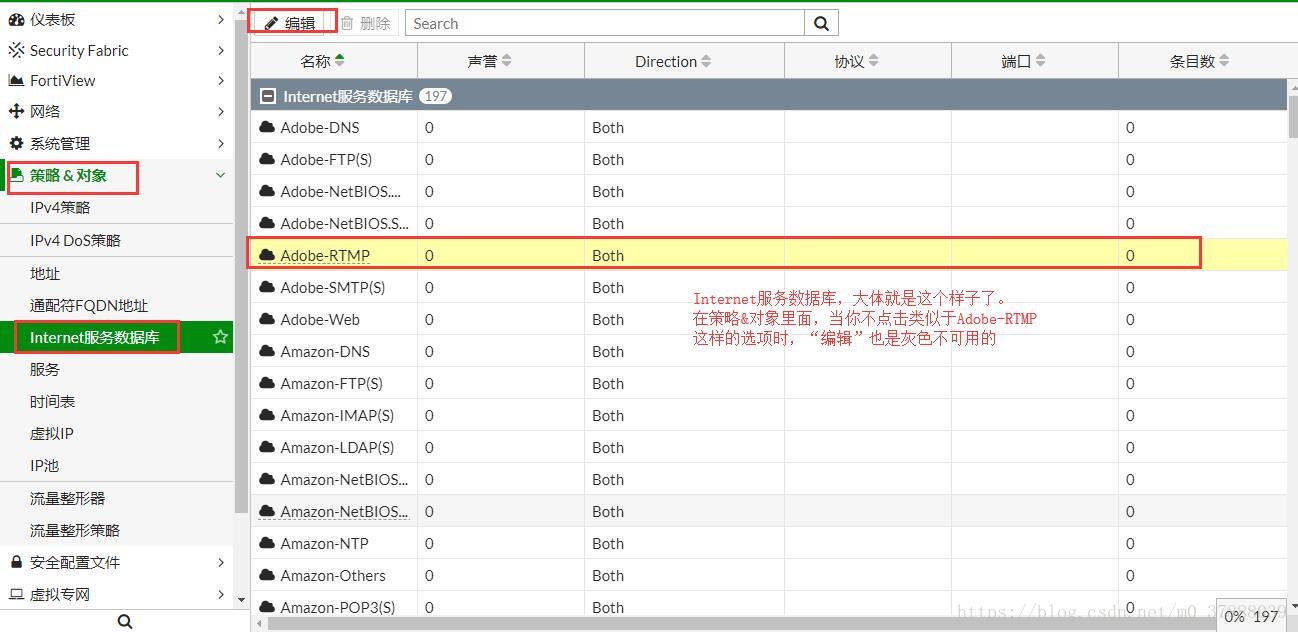

#SD-WAN规则中的Internet服务

Internet服务支持从单个Internet服务扩展到支持Internet服务组,自定义Internet服务组,基于控件的应用程序标识和基于控件的Internet服务组。因上小节已经提到过了,就不再上GUI步骤配图了,不过顺便上一张“Internet服务数据库”所在位置的图片。

在SD-WAN规则中配置Internet服务 - GUI:

1.转到网络> SD-WAN规则。

2.创建新建或编辑现有规则。

3.在“目标”部分的“目标类型”字段中,选择“Internet服务”。

4.在“选择条目”侧面菜单中,选择“Internet服务”。

5.从列表中选择一个或多个Internet服务。

在SD-WAN规则中配置Internet服务组 - CLI:

config system virtual-wan-link

config service

edit <priority-rule-ID>

set internet-service enable

set internet-service-group <Internet-service-group-list>

set internet-service-custom-group <custom-Internet-service-group-list>

set internet-service-ctrl <control-based-Internet-service-ID-list>

set internet-service-ctrl-group <control-based-Internet-service-group-list>

next

end

end

配置Internet服务组 - CLI:

config firewall internet-service-group

edit <Internet-service-group-name>

set comment [string]

set member <Internet-service-group-members>

next

end

配置自定义Internet服务组 - CLI:

config firewall internet-service-custom-group

edit <custom-Internet-service-group-name>

set comment [string]

set member <custom-Internet-service-group-members>

next

end

#SD-WAN规则中的带宽和自定义配置文件选项

管理者可以根据链路成本配置带宽选项,以便FortiGate根据传入,传出或双向流量的可用带宽选择链路。这对那些主要使用一些主要应用程序来下载和另一些主要应用来上载的用户很有用。

还可以根据链路成本使用自定义配置文件。 FortiGate使用以下公式选择最佳链路:链路质量=(数据包丢失权重*数据包丢失)+(延迟权重*延迟)+(抖动权重*抖动)+(带宽 - 权重/带宽)。

在SD-WAN规则中配置带宽和自定义配置文件选项 - GUI:

1.转到网络> SD-WAN规则。

2.在“传出接口”部分的“策略”字段中,选择“最佳质量”。

3.在“接口”首选项字段中添加接口后,将显示“质量标准”字段。

4.在质量标准字段中,您可以选择下游用于下游带宽,上行用于上行带宽,带宽用于双向带宽,或选择自定义配置文件1以创建自定义配置文件。

5.选择custom-profile-1后,您可以设置延迟权重,抖动权重,数据包丢失权重和带宽量。

在SD-WAN规则中配置带宽选项 - CLI:

config system virtual-wan-link

config service

edit <priority-rule-ID>

set link-cost-factor inbandwidth

set link-cost-factor outbandwidth

set link-cost-factor bibandwidth

next

end

end

在SD-WAN规则中配置自定义配置文件 - CLI:

config system virtual-wan-link

config service

edit <priority-rule-ID>

set link-cost-factor custom-profile-1

set packet-loss-weight <integer>

set latency-weight <integer>

set jitter-weight <integer>

set bandwidth-weight <integer>

next

end

end

其中数据包丢失权重,延迟权重,抖动权重和带宽权重是0到10000000范围内的整数。

#SLA管理

您可以在FortiGate GUI中配置服务级别协议(SLA)管理。

如果所有链接都符合SLA标准,FortiGate将使用第一个链接,即使该链接不是最佳质量链接。如果在任何时候,使用中的链路不符合SLA标准,并且配置中的下一个链路符合SLA标准,FortiGate将更改为该链路。如果下一个链路不符合SLA标准,FortiGate会在配置满足SLA标准时使用配置中的下一个链路,依此类推。

如果没有链路符合SLA标准,FortiGate会使用首选链路,这是配置中的第一个链路。 FortiGate不断检查链接,看它们是否符合SLA标准。

配置SLA - GUI:

1.转到网络>性能SLA。

2.选择“新建”。

3.在“名称”,“协议”,“服务器”和“参与者”字段中,设置适当的值。

4.在“SLA目标”部分中,在“延迟阈值”,“抖动阈值”和“数据包丢失阈值”字段中设置适当的值。选择确定。

Performance SLA页面将更改为显示有关SLA的信息。

5.转到网络> SD-WAN规则。

6.在“名称”字段中,设置规则的名称。

7.在“目标类型”字段中,选择“Internet服务”。在“目标”字段中,选择+。在选择条目中

窗口,选择Internet服务并从列表中选择适当的Internet服务。选择关闭。

8.在“传出接口”部分的“策略”字段中,选择“最低质量(SLA)”。

9.在“接口”首选项字段中,选择+。在“选择条目”窗口中,从列表中选择适当的接口。选择关闭。

10.在Required SLA target(必需SLA目标)字段中,从下拉列表中选择适当的SLA。选择确定。

SD-WAN规则页面将更改为显示有关SD-WAN规则的信息。您可以拖放规则以重新排序。

在运行状况检查中配置SLA - CLI:

config system virtual-wan-link

config health-check

edit <health-check-name>

config sla

edit <SLA-ID>

set link-cost-factor {latency | jitter | packet-loss}

set latency-threshold <milliseconds>

set jitter-threshold <milliseconds>

set packetloss-threshold <percentage>

next

end

end

在服务中配置SLA - CLI:

config system virtual-wan-link

config service

edit <priority-rule-ID>

set mode sla

config sla

edit <health-check-name>

set id <SLA-ID>

next

end

next

end

end

在SD-WAN规则中将链路优先级模式设置为SLA - CLI:

config system virtual-wan-link

config service

edit <priority-rule-ID>

set mode sla

set link-cost-threshold <threshold-change-percentage>

set priority-members <member-sequence-list>

next

end

end

#多服务器支持健康检查

您现在可以在SD-WAN中配置多个服务器以进行运行状况检查。

配置服务器支持以进行运行状况检查 - CLI:

config system virtual-wan-link

config health-check

edit <health-check-name>

set server <server-list>

next

end

end

其中是服务器的一个或多个IP地址或FQDN名称。

IPv6支持SD-WAN

SD-WAN现在支持IPv6。 它支持所有负载平衡模式,运行状况检查(ping6)以及源地址,源用户和组以及目标地址的服务规则。

FortiOS 6.0还增加了SD-WAN中运行状况检查和优先级规则的配置限制。 健康检查和优先级规则的限制从全局256个增加到4096个,每个VDOM增加512到4096个。

配置SD-WAN成员接口 - CLI:

config system virtual-wan-link

config members

edit <sequence-number>

set interface <interface-name>

set {gateway | gateway6} <gateway-address>

next

end

end

要启用SD-WAN - CLI:

config router {static | static6}

edit <sequence-number>

set virtual-wan-link enable

next

end

配置运行状况检查(IPv4) - CLI:

config system virtual-wan-link

config health-check

edit <health-check-name>

set address-mode ipv4

set protocol {ping | tcp-echo | udp-echo | http | twamp}

next

end

end

配置运行状况检查(IPv6) - CLI:

config system virtual-wan-link

config health-check

edit <health-check-name>

set address-mode ipv6

set protocol ping6

next

end

end

配置服务规则 - CLI:

config system virtual-wan-link

config service

edit <priority-rule-ID>

set name <rule-name>

set addr-mode {ipv4 | ipv6}

set member <sequence-number>

set {dst | dst6} <destination-address-name>

set {src | src6} <source-address-name>

next

end

end

#DSCP在SD-WAN规则中标记转发的数据包

您现在可以根据SD-WAN规则中标识的应用程序配置转发数据包的DSCP标记。

在SD-WAN规则中配置转发数据包的DSCP标记 - CLI:

config system virtual-wan-link

config service

edit <priority-rule-ID>

set dscp-forward {enable | disable}

set dscp-reverse {enable | disable}

set dscp-forward-tag <binary>

set dscp-reverse tag <binary> [6 bits binary, range 000000-111111]

next

end

end

注意:

l dscp-forward-tag<binary>是转发流量DSCP标记。 它是一个6位二进制值,范围为000000- 111111。

l dscp-reverse tag <binary>是反向流量DSCP标记。 它是一个6位二进制值,范围为000000- 111111。

SD-WAN和动态路由

SD-WAN现在支持动态路由。 您可以使用动态路由和SD-WAN。 使用BGP,SD-WAN可以使用动态路由更新其规则。

在路由映射规则中设置路由标记 - CLI:

config router route-map

edit <name>

config rule

edit <rule-ID>

set match-community <BGP-community-list>

set set-route-tag <route-tag>

next

end

next

end

其中是一个从0到4294967295的数字。

设置运行状况检查成员 - CLI:

config system virtual-wan-link

config health-check

edit <health-check-name>

set members <member-sequence-number-list>

next

end

end

在SD-WAN规则中添加路由标记 - CLI:

config system virtual-wan-link

config service

edit <priority-rule-ID>

set route-tag <route-map-route-tag>

next

end

end

其中是一个从0到4294967295的数字。

#SD-WAN规则中的链接优先级

您可以在SD-WAN规则中配置链接的优先级。 您可以使用set mode命令控制优先级规则如何设置SD-WAN中接口的优先级。 如果将其设置为优先级,FortiGate将根据您使用set priority-members命令配置的接口顺序为接口分配优先级。

在优先级模式下,当两条链路之间的差异在您为link-cost-threshold配置的数量范围内时,FortiGate使用优先级较高的链路,这是优先级成员列表中的第一个成员。

在SLA模式下,FortiGate根据SLA设置分配链接。

在SD-WAN规则中设置链接优先级模式 - CLI:

config system virtual-wan-link

config service

edit <priority-rule-ID>

set mode priority

set link-cost-threshold <threshold-change-percentage>

set priority-members <member-sequence-list>

next

end

end

#用于地址否定的SD-WAN规则

当流量通过FortiGate时,它可以首先匹配软件定义的广域网(SD-WAN)规则,即使它是用于另一个接口,也会导致流量中断。 为避免这种情况,您可以为地址否定配置隐式规则,以便基于SD-WAN策略的路由(PBR)规则与流量不匹配,除非流量用于SD-WAN接口。

您可以为目标和源地址匹配启用地址否定。 在匹配规则的过程中,如果规则是SD-WAN规则,FortiGate首先检查出接口。 如果接口不是SD-WAN成员接口,则忽略该规则。

要启用否定目标地址匹配 - CLI:

config system virtual-wan-link

config service

edit <id>

set dst-negate enable

next

end

要启用否定源地址匹配 - CLI:

config system virtual-wan-link

config service

edit <id>

set src-negate enable

next

end

#SD-WAN CLI更改

已对SD-WAN进行了以下CLI更改:

1.从链路健康监视器中删除了超时选项。 您不能再使用config system link-monitor命令下的set timeout命令。

2.从运行状况检查中删除了超时选项。 您不能再使用下面的set timeout命令

config health-check命令。

#实例

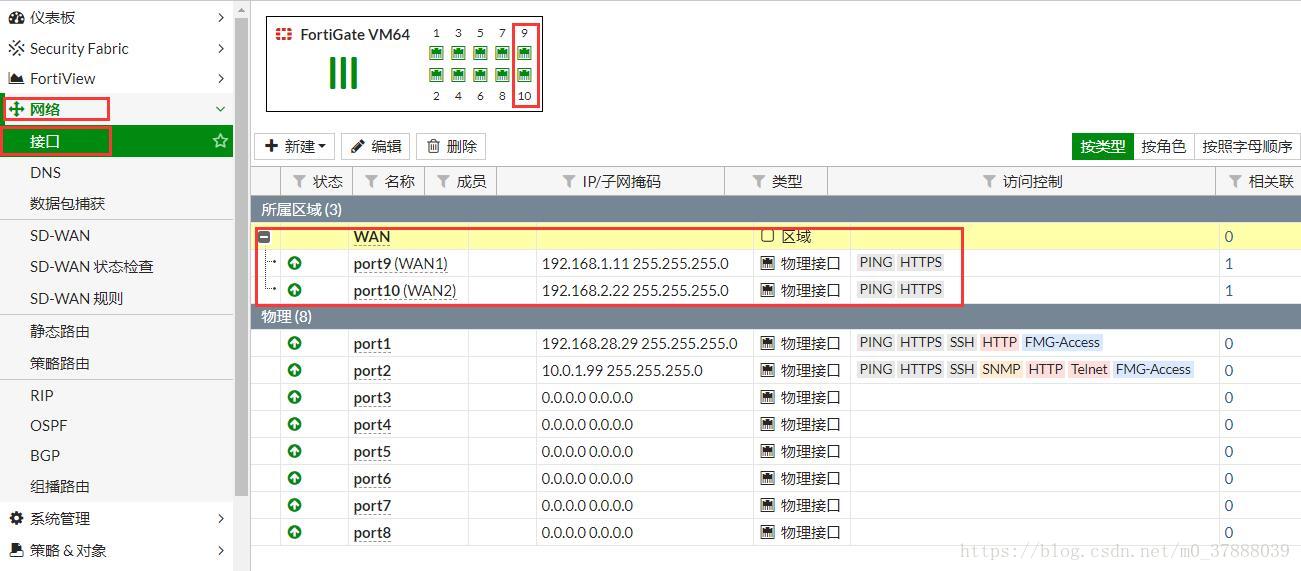

这是双固定IP带宽网络的示例,wan1和wan2拥有

(文章实验皆有实例可循,但因各种原因,截图所用数据均为虚构。注意图中说明。欢迎大家指教。QQ79723521)

智能推荐

第三十六篇、基于Arduino uno,获取红外寻迹传感器的原始值——结果导向_怎么检测红外寻迹模块返回值-程序员宅基地

文章浏览阅读385次。基于Arduino uno,获取红外寻迹传感器的原始值_怎么检测红外寻迹模块返回值

基于单片机的无线投票显示系统设计-程序员宅基地

文章浏览阅读494次,点赞5次,收藏9次。单片机(Microcontroller)是一种集成了微处理器核心、存储器、输入/输出接口和定时器等功能模块的集成电路芯片,具有体积小、功耗低、性价比高等特点,被广泛应用于各个领域。单片机的发展历史可以追溯到20世纪70年代,当时的单片机功能有限,主要用于简单的控制任务。

生成对抗网络GAN_生成对抗网络 python代码-程序员宅基地

文章浏览阅读412次。https://zhuanlan.zhihu.com/p/54096381_生成对抗网络 python代码

html——网页上添加表格_怎样在网站中添加表格别人可以下载-程序员宅基地

文章浏览阅读5.2k次,点赞7次,收藏18次。有时候我们需要在网页上展示一些数据,如某公司想在网页上展示公司的库存清单。如下表:想在网页上展示上述表格效果可以使用以下代码:创建表格的四个元素:table、tbody、tr、th、td1、…:整个表格以标记开始、标记结束。2、…:当表格内容非常多时,表格会下载一点显示一点,但如果加上标签后,这个表格就要等表格内容全部下载完才会显示。如右侧代码编辑器中的代码。3、…_怎样在网站中添加表格别人可以下载

《Qt MOOC系列教程》第五章第三节:创建新的QML类型_qmlregisteruncreatabletype-程序员宅基地

文章浏览阅读770次。到目前为止,我们已经讨论了如何将对象实例公开给QML上下文。有时我们还希望在QML中可以使用注册类本身。注册允许将类当作QML中的数据类型来使用。此外,注册还可以提供其他功能,比如允许在QML中将类用作可实例化的QML对象类型,或者允许在QML中导入和使用类的单例实例。通常我们使用Q_OBJECT宏注册从QObject派生的类,也可以用Q_GADGET宏声明一个比QObject“更轻”的版本。在这些更轻的类中,我们可以访问它们的属性、枚举和可调用的方法,但不能使用信号槽系统,我们稍后会进行介绍。1. 注_qmlregisteruncreatabletype

头文件与命名空间的关系_c#中命名空间和c语言中头文件之间的关系-程序员宅基地

文章浏览阅读2.1k次,点赞7次,收藏15次。头文件与命名空间的关系 Q:有些书说有些头文件不在std里是什么意思?std里包含些什么?为什么不用std就不能使用cout?头文件中声明的东西为什么在使用的时候需要先using namespace std;一下?如果我不用#include和其他头文件。只用using namespace std 的话,是不能用cout的。这说明cout是在iostream里声明_c#中命名空间和c语言中头文件之间的关系

随便推点

python实现矩阵乘法(实现文件读写操作)_python 读取csv矩阵乘法-程序员宅基地

文章浏览阅读1.2k次,点赞2次,收藏8次。注释dtype=np.int代表导入数据的格式为整数delimiter=’,'代表原始数据的存储格式为以‘,’为间隔原始文件中以‘#’开头的行代表被注释,不会被np.loadtxt读取通过[[0] * b for i in range(a)]的方式初始化一个x[a][b]的二维数组np.savetxt()函数可以用来保存数据,第一个参数为保存数据的路径,其中C是自定义的文件名,如果该文..._python 读取csv矩阵乘法

《军团要塞2》绘画渲染_军团要塞画师-程序员宅基地

文章浏览阅读1.4k次。军团要塞2绘画渲染(a)美术概念 (b)游戏内玩家看到的角色摘要在《军团要塞2》中我们提出了一整套美术方案和新的实时渲染技术,这种技术能实现出一种独一无二的渲染风格。《军团要塞2》由美术和程序基于20世纪初时商业插画中的传统风格合作完成。在这篇论文中,我们会结合美术方向与技术选择,来讨论如何支持美术目标和玩法限制。除了实现一种有冲击力的风格外,我们也设计了边缘光照和亮度与色调变化的着色器技..._军团要塞画师

【数字图像处理实验二】:RGB图3个通道的提取、RGB图转灰度图、图片反转、图片亮度调整、直方图显示_jupter rgb灰度直方图提取-程序员宅基地

文章浏览阅读9.6k次,点赞8次,收藏65次。这里介绍:RGB图3个通道的提取、RGB图转灰度图、图片反转、图片亮度调整具体操作,需导入的库如下:原图如下:结果如下,从左到右分别是:Red,Green,Blue这里借助skimage库中的exposure函数来进行图像亮度的调整结果如下:........._jupter rgb灰度直方图提取

2023年地级、省级、县级、国界、九段线的shp数据_九段线shp数据-程序员宅基地

文章浏览阅读931次。2023年地级、省级、县级、国界、九段线的shp数据_九段线shp数据

python高校本科生学习成长记录系统的设计与实现flask-django-php-nodejs-程序员宅基地

文章浏览阅读797次,点赞16次,收藏19次。二十一世纪我们的社会进入了信息时代,信息管理系统的建立,大大提高了人们信息化水平。传统的管理方式对时间、地点的限制太多,而在线管理系统刚好能满足这些需求,在线管理系统突破了传统管理方式的局限性。于是本文针对这一需求设计并实现了一个基于django高校本科生学习成长记录系统,为了简捷并有效的解决学习各方面的问题。

redis实现分布式session共享_redis分布式session共享-程序员宅基地

文章浏览阅读7.7k次。为什么要共享session?我们使用单台Tomcat的时候不会有共享sesssion的疑虑,只要使用Tomcat的默认配置即可,session即可存储在Tomcat上。但是随着业务的扩大,增加Tomcat节点构成Tomcat集群大势所趋,分布式带来了增加更大规模并发请求的优势,但是也随之到来了一个问题,每个Tomcat只存储来访问自己的请求产生的session,如果Tomcat-A已经为客..._redis分布式session共享